Zugriffssteuerung

Zugriffssteuerung ist der Teil der Sicherheit, den Benutzer zuerst und am häufigsten erleben. Sie werden damit konfrontiert, wenn sie sich an ihren Computern und Mobiltelefonen anmelden, wenn sie eine Datei freigeben oder versuchen, auf eine Anwendung zuzugreifen, und wenn sie einen ID-Kartenschlüssel verwenden, um ein Gebäude oder einen Raum zu betreten. Zugriffssteuerung ist zwar nicht der einzige Aspekt im Bereich von Sicherheit, aber sie ist von entscheidender Bedeutung und erfordert die richtige Aufmerksamkeit, damit sowohl die Benutzererfahrung als auch die Sicherheitsgarantien stimmen.

Schauen Sie sich das folgende Video an, um zu erfahren, wie Sie eine Zugriffssteuerungsstrategie entwickeln können, die Ihren spezifischen Anforderungen entspricht.

Vom Sicherheitsperimeter zu Zero Trust

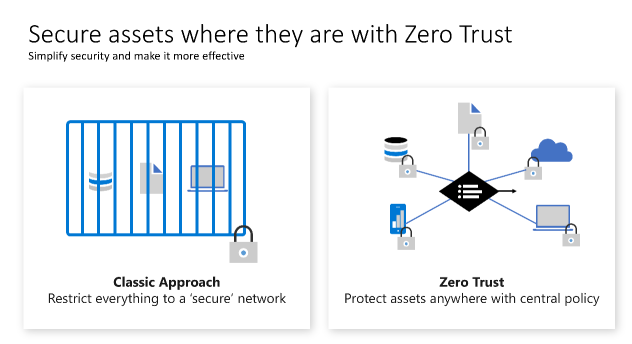

Der herkömmliche Ansatz der Zugriffssteuerung für die IT basierte darauf, den Zugriff auf ein Unternehmensnetzwerk zu beschränken und dann gegebenenfalls durch weitere Kontrollen zu ergänzen. Dieses Modell beschränkt alle Ressourcen auf eine unternehmenseigene Netzwerkverbindung und ist zu restriktiv geworden, um die Anforderungen eines dynamischen Unternehmens zu erfüllen.

Unternehmen müssen einen Zero Trust-Ansatz für Zugriffssteuerung verfolgen, wenn sie Remotearbeit einführen und die Cloudtechnologie nutzen, um ihr Geschäftsmodell, ihr Kundenbindungsmodell, ihr Mitarbeiterengagement und ihr Befähigungsmodell digital zu transformieren.

Zero Trust-Prinzipien helfen dabei, Sicherheitsgarantien zu schaffen sowie kontinuierlich zu verbessern und gleichzeitig die Flexibilität zu behalten, mit dieser neuen Welt Schritt zu halten. Die meisten Zero Trust-Journeys beginnen mit Zugriffssteuerung und konzentrieren sich auf die Identität als bevorzugte und primäre Steuerung, während sie weiterhin Netzwerksicherheitstechnologie als zentrales Element verwenden. Netzwerktechnologie und die Sicherheitsperimetertaktik sind in einem modernen Zugriffssteuerungsmodell weiterhin vorhanden, aber sie sind nicht der vorherrschende und bevorzugte Ansatz in einer vollständigen Zugriffssteuerungsstrategie.

Moderne Zugriffssteuerung

Organisationen sollten eine Zugriffssteuerungsstrategie entwickeln, für die Folgendes gilt:

- Sie ist umfassend und konsistent.

- Sie wendet Sicherheitsprinzipien im gesamten Technologiestapel streng an.

- Sie ist flexibel genug, um die Anforderungen der Organisation zu erfüllen.

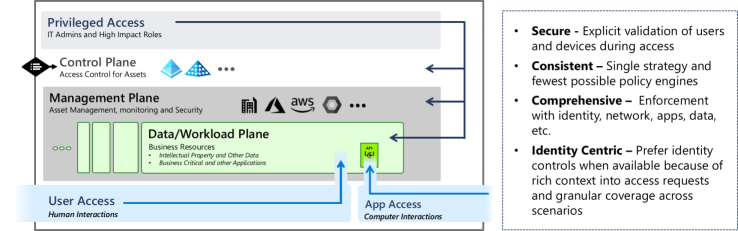

Diese Abbildung veranschaulicht die verschiedenen Elemente, die ein Unternehmen für eine Zugriffskontrollstrategie für mehrere Workloads, mehrere Clouds, verschiedene geschäftliche Sensibilitätsstufen und den Zugriff durch Personen und Geräte berücksichtigen muss.

Eine gute Zugriffssteuerungsstrategie geht über eine einzige Taktik oder Technologie hinaus. Sie erfordert einen pragmatischen Ansatz, bei dem die richtige Technologie und Taktik für jedes Szenario verwendet wird.

Moderne Zugriffssteuerung muss die Produktivitätsanforderungen der Organisation erfüllen und gleichzeitig Folgendes sein:

- Sicher: Überprüfen Sie die Vertrauensstellung von Benutzern und Geräten bei Zugriffsanforderungen explizit, indem Sie alle verfügbaren Daten und Telemetriedaten verwenden. Diese Konfiguration erschwert es Angreifern, einen Identitätswechsel mit einem legitimen Benutzer vorzunehmen, ohne erkannt zu werden. Darüber hinaus sollte sich die Zugriffssteuerungsstrategie auf die Beseitigung einer nicht autorisierten Ausweitung von Berechtigungen konzentrieren, z. B. das Gewähren einer Berechtigung, die verwendet werden kann, um höhere Berechtigungen zu erhalten. Weitere Informationen zum Schutz des privilegierten Zugriffs finden Sie unter Schützen des privilegierten Zugriffs.

- Konsistent: Stellen Sie sicher, dass Sicherheitsgarantien konsistent und nahtlos in der gesamten Umgebung angewendet werden. Dieser Standard verbessert die Benutzerfreundlichkeit und beseitigt Möglichkeiten für Angreifer, sich durch Schwachstellen in einer unzusammenhängenden oder hochkomplexen Zugriffssteuerungsimplementierung einzuschleichen. Sie sollten eine einzige Zugriffssteuerungsstrategie verwenden, die so wenig Richtlinien-Engines wie möglich einsetzt, um Konfigurationsinkonsistenzen und Konfigurationsabweichungen zu vermeiden.

- Umfassend: Die Durchsetzung der Zugriffsrichtlinie sollte so eng wie möglich an den Ressourcen und Zugriffspfaden erfolgen. Diese Konfiguration verbessert die Sicherheitsabdeckung und trägt dazu bei, dass sich die Sicherheit nahtlos in die Szenarien und Erwartungen der Benutzer einfügt. Nutzen Sie Sicherheitskontrollen für Daten, Anwendungen, Identitäten, Netzwerke und Datenbanken, um die Richtlinienerzwingung näher an wertvolle geschäftliche Ressourcen anzulehnen.

- Identitätszentriert: Priorisieren Sie die Verwendung von Identitäten und zugehörigen Steuerungen, falls verfügbar. Identitätskontrollen bieten einen umfassenden Kontext für Zugriffsanforderungen und Anwendungskontext, der im normalen Netzwerkverkehr nicht verfügbar ist. Netzwerkkontrollen sind immer noch wichtig und manchmal die einzige verfügbare Option (z. B. in betrieblichen Technologieumgebungen), aber Identität sollte immer die erste Wahl sein, falls verfügbar. Ein Fehlerdialogfeld während des Anwendungszugriffs aus der Identitätsschicht ist präziser und informativer als eine Blockierung des Netzwerkverkehrs, sodass es wahrscheinlicher ist, dass der Benutzer das Problem ohne einen kostspieligen Anruf beim Helpdesk beheben kann.

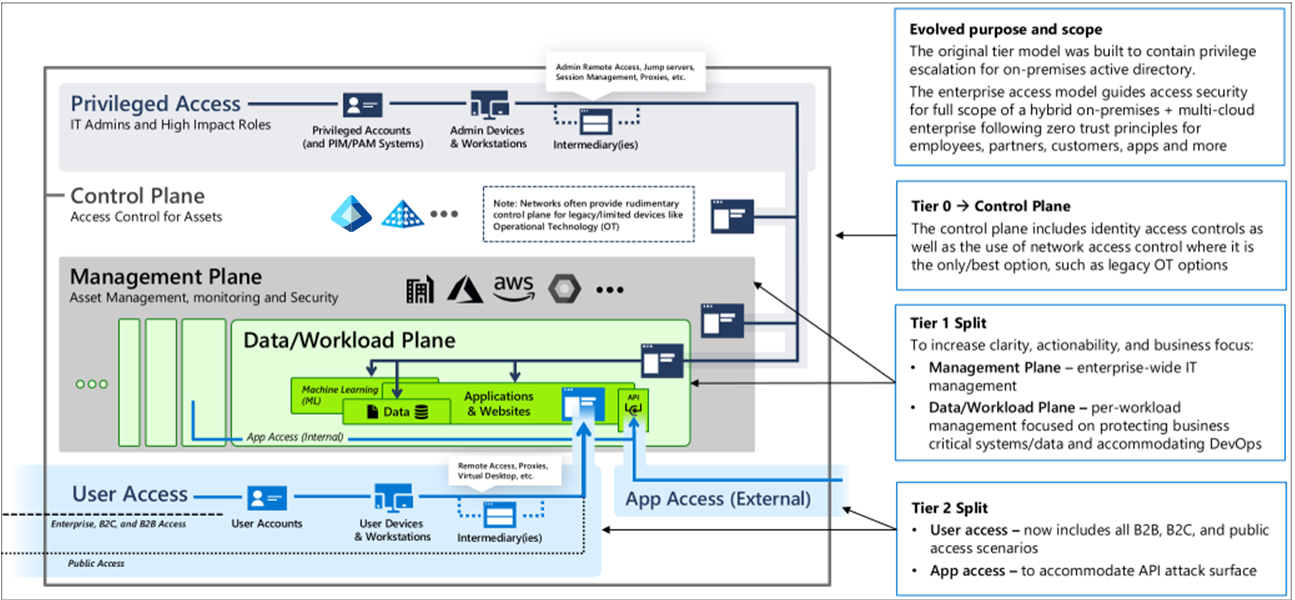

Unternehmenszugriffsmodell

Das Unternehmenszugriffsmodell ist ein umfassendes Zugriffsmodell, das auf Zero Trust basiert. Dieses Modell berücksichtigt alle Arten des Zugriffs durch interne und externe Benutzer, Dienste, Anwendungen und privilegierte Konten mit administrativem Zugriff auf Systeme.

Das Unternehmenszugriffsmodell wird unter Unternehmenszugriffsmodell ausführlich beschrieben.

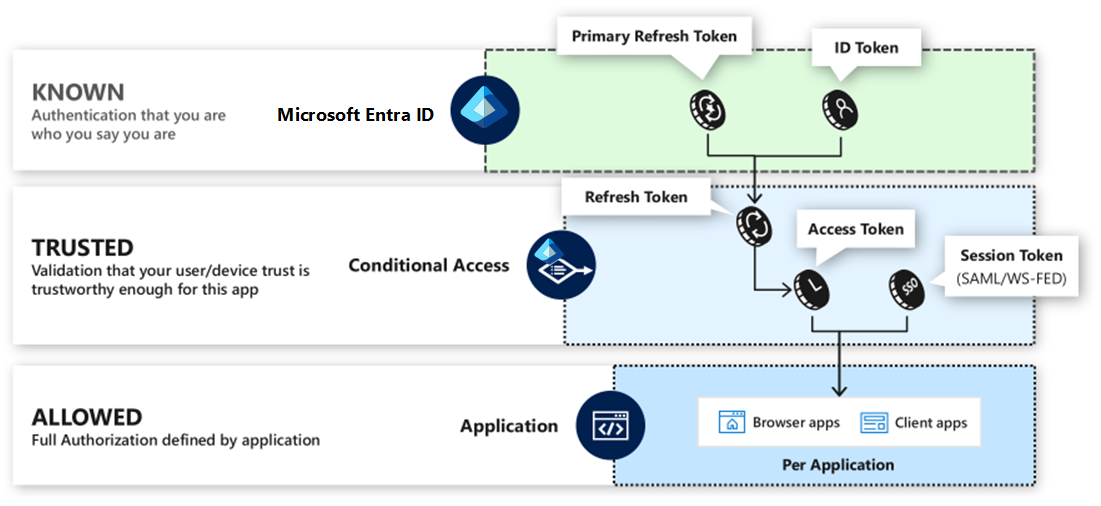

Bekannt, vertrauenswürdig, zulässig

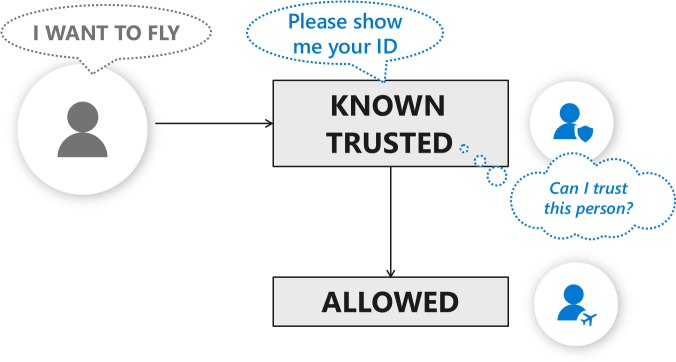

Eine hilfreiche Perspektive für die Zero Trust-Transformation der Zugriffssteuerung, dass sie sich von einem statischen zweistufigen Prozess der Authentifizierung und Autorisierung in einen dynamischen dreistufigen Prozess verwandelt, der bekannt, vertrauenswürdig, zulässig ist:

- Bekannt: Authentifizierung, die sicherstellt, dass Sie die Person sind, die Sie zu sein behaupten. Dieser Prozess entspricht dem physischen Prozess der Überprüfung eines von offizieller Stelle ausgestellten Fotoidentifikationsdokuments.

- Vertrauenswürdig: Überprüfung, ob der Benutzer oder das Gerät vertrauenswürdig genug ist, um auf die Ressource zuzugreifen. Dieser Prozess entspricht der Sicherheit auf einem Flughafen, der alle Gäste auf Sicherheitsrisiken überprüft, bevor sie den Flughafen betreten dürfen.

- Zulässig: Gewährung bestimmter Rechte und Berechtigungen für die Anwendung, den Dienst oder die Daten. Dieser Prozess ist analog zu einer Fluggesellschaft, die verwaltet, wohin Passagiere reisen, in welcher Klasse sie befördert werden (Erste Klasse, Business Class oder Touristenklasse) und ob sie für Gepäck bezahlen müssen.

Wichtige Technologien für die Zugriffssteuerung

Die wichtigsten technischen Funktionen, die moderne Zugriffssteuerung ermöglichen, sind:

- Richtlinien-Engine: Die Komponente, in der Organisationen die technische Sicherheitsrichtlinie konfigurieren, um die Produktivitäts- und Sicherheitsziele der Organisation zu erfüllen.

- Punkte zur Durchsetzung von Richtlinien: Punkte, die über die Ressourcen der Organisation hinweg die zentralen Richtlinienentscheidungen der Richtlinien-Engine durchsetzen. Die Ressourcen umfassen Daten, Anwendungen, Identitäten, Netzwerke und Datenbanken.

Diese Abbildung zeigt, wie Microsoft Entra ID eine Richtlinien-Engine und einen Richtliniendurchsetzungspunkt bereitstellt, sodass Sicherheitsprotokolle einen bekannten, vertrauenswürdigen, zulässigen Ansatz implementieren können.

Die Richtlinien-Engine von Microsoft Entra kann auf andere Richtlinienerzwingungspunkte erweitert werden, einschließlich:

- Moderne Anwendungen: Anwendungen, die moderne Authentifizierungsprotokolle verwenden.

- Legacy-Anwendungen: Über Microsoft Entra-Anwendungsproxy.

- VPN- und Remotezugriffslösungen: Beispielsweise Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix und Zscaler.

- Dokumente, E-Mails und andere Dateien: Über Microsoft Purview Information Protection.

- SaaS-Anwendungen: Weitere Informationen finden Sie unter Tutorials zur Integration von SaaS-Anwendungen mit Microsoft Entra ID.

Datengesteuerte Zugriffsentscheidungen

Um das Zero Trust-Prinzip der expliziten Überprüfung zu erfüllen, ist es wichtig, eine fundierte Entscheidung zu treffen. Die Zero Trust-Richtlinien-Engine sollte Zugriff auf verschiedene Daten von Benutzern und auf Geräten haben, um fundierte Sicherheitsentscheidungen zu treffen. Diese Vielfalt trägt dazu bei, die folgenden Aspekte mit größerer Sicherheit zu identifizieren:

- Ob der tatsächliche Benutzer die Kontrolle über das Konto besitzt.

- Ob das Gerät von einem Angreifer kompromittiert wurde.

- Ob der Benutzer über die entsprechenden Rollen und Berechtigungen verfügt.

Microsoft hat ein Threat Intelligence-System erstellt, das Sicherheitskontext aus vielen und unterschiedlichen Signalquellen integriert. Weitere Informationen finden Sie unter Zusammenfassung von Microsoft Threat Intelligence.

Segmentierung: Trennung zum Schutz

Organisationen entscheiden sich häufig dafür, Grenzen zu schaffen, um die interne Umgebung als Teil ihres Zugriffssteuerungsansatzes in separate Segmente zu unterteilen. Diese Konfiguration soll den Schaden eines erfolgreichen Angriffs auf das angegriffene Segment begrenzen. Segmentierung erfolgt üblicherweise mit Firewalls oder anderer Netzwerkfiltertechnologie, obwohl das Konzept auch auf Identitäten und andere Technologien angewendet werden kann.

Informationen zum Anwenden von Segmentierung auf Azure-Umgebungen finden Sie unter Azure-Komponenten und -Referenzmodell.

Isolation: Firewall vermeiden und vergessen

Isolation ist eine extreme Form der Segmentierung, die manchmal erforderlich ist, um äußerst wichtige Ressourcen zu schützen. Isolation wird am häufigsten für Ressourcen verwendet, die sowohl unternehmenskritisch sind, aber auf die schwer aktuelle Richtlinien und Standards angewendet werden können. Zu den Ressourcenklassen, die Isolation erfordern könnten, gehören Betriebstechnologiesysteme (OT-Systeme) wie die folgenden:

- Steuerung der Überwachung und Datenerfassung (Supervisory Control And Data Acquisition, SCADA)

- Industriekontrollsystem (Industrial Control System, ICS)

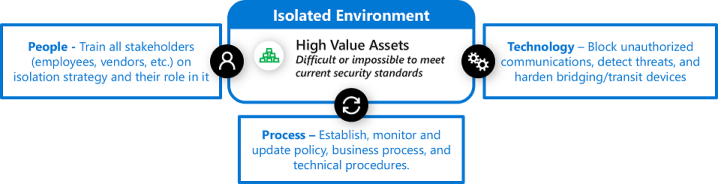

Isolation muss als vollständiges System aus Personen, Prozessen und Technologie konzipiert und in die Geschäftsprozesse integriert werden, um erfolgreich und nachhaltig zu sein. Dieser Ansatz scheitert in der Regel mit der Zeit, wenn er als reiner Technologieansatz ohne Prozesse und Schulungen zur Überprüfung und Aufrechterhaltung der Verteidigungsmaßnahmen implementiert wird. Es ist leicht, in eine Falle Firewall und dann vergessen zu tappen, indem das Problem als statisch und technisch definiert wird.

In den meisten Fällen sind Prozesse erforderlich, um Isolation zu implementieren: Prozesse, die verschiedene Teams wie Sicherheit, IT, Betriebstechnologie (OT) und manchmal auch Geschäftsvorgänge befolgen müssen. Erfolgreiche Isolation besteht in der Regel aus:

- Personen: Schulen Sie alle Mitarbeiter, Lieferanten und Beteiligten bezüglich der Isolationsstrategie und ihrer Rolle darin. Geben Sie an, warum diese Strategie wichtig ist, z. B. Bedrohungen, Risiken und mögliche Auswirkungen auf das Geschäft, was von ihnen erwartet wird und wie sie dabei vorgehen sollen.

- Prozess: Richten Sie klare Richtlinien und Standards sowie Dokumentprozesse für geschäftliche und technische Beteiligte für alle Szenarien ein, z. B. Lieferantenzugriff, Change Management-Prozess, Verfahren zur Reaktion auf Bedrohungen (einschließlich Ausnahmeverwaltung). Überwachen Sie die Vorgänge, um sicherzustellen, dass die Konfiguration nicht abweicht und dass andere Prozesse ordnungsgemäß und konsequent befolgt werden.

- Technologie: Implementieren Sie technische Kontrollen, um nicht autorisierte Kommunikation zu blockieren, Anomalien und potenzielle Bedrohungen zu erkennen und Überbrückungs- und Transitgeräte zu härten, die mit der isolierten Umgebung interagieren, z. B. Bedienerkonsolen für OT-Systeme (Operational Technology).

Weitere Informationen finden Sie unter Ressourcenschutz: Netzwerkisolation.

Nächste Schritte

Unabhängig von Ihren Anforderungen an die Zugriffssteuerung sollte Ihre Strategie auf den richtigen Grundlagen basieren. Die Anleitungen in diesen Artikeln und im Cloud Adoption Framework können Organisationen dabei helfen, den richtigen Ansatz zu finden und zu implementieren.

Die nächste Disziplin ist die Modernisierung von Sicherheitsvorgängen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für