Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Trusted Computing Base (TCB) bezieht sich auf alle Hardware-, Firmware- und Softwarekomponenten eines Systems, die eine sichere Umgebung bereitstellen. Die Komponenten im TCB werden als kritisch betrachtet. Wenn eine Komponente innerhalb des TCB kompromittiert wird, kann die Sicherheit des gesamten Systems gefährdet werden. Eine kleinere TCB bedeutet höhere Sicherheit. Es besteht eine geringere Gefahr durch verschiedene Sicherheitsrisiken, Schadsoftware, Angriffe und böswillige Personen.

Das folgende Diagramm zeigt, was sich innerhalb und außerhalb des TCB befindet. Die Arbeitsbelastung und die vom Kundenbetreiber verwalteten Daten befinden sich innerhalb des TCB. Die vom Cloudanbieter (Azure) verwalteten Elemente befinden sich außerhalb des TCB.

Hardware-Vertrauenswurzel

Die Vertrauensbasis ist die Hardware, die bestätigen (validieren) soll, dass der Workload der Kundschaft Confidential Computing verwendet. Hardwareanbieter generieren und überprüfen die kryptografischen Nachweise.

Vertrauliche Computerarbeitsauslastung

Die Arbeitslast des Kunden, die in einer Vertrauenswürdigen Ausführungsumgebung (TEE) gekapselt ist, umfasst die Teile der Lösung, die vollständig unter der Kontrolle des Kunden stehen und als vertrauenswürdig gelten. Die vertrauliche Computerarbeitsauslastung ist durch Verschlüsselung für alles außerhalb des TCB undurchsichtig.

Hostbetriebssystem, Hypervisor, BIOS und Gerätetreiber

Diese Elemente haben keinen Zugriff auf die Workload innerhalb des TCB, da diese verschlüsselt ist. Das Hostbetriebssystem, BIOS, Hypervisor und Gerätetreiber unterliegen der Kontrolle des Cloudanbieters und sind vom Kunden nicht zugänglich. Umgekehrt können sie die Kundenarbeitsauslastung nur in verschlüsselter Form sehen.

Zuordnen von TCB zu verschiedenen TEEs

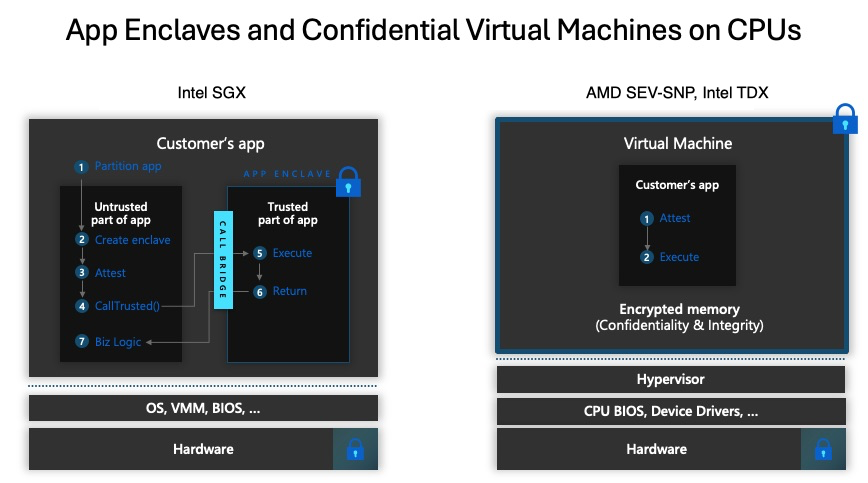

Abhängig von der verwendeten vertraulichen Computing-Technologie kann der TCB variieren, um die unterschiedlichen Kundenanforderungen hinsichtlich Vertraulichkeit und Benutzerfreundlichkeit zu erfüllen.

Vertrauliche virtuelle Maschinen (CVMs), die die AMD-SEV-SNP- (und in Zukunft Intel Trust Domain Extensions) Technologien verwenden, können eine gesamte virtuelle Maschine innerhalb der TEE ausführen, um Rehosting-Szenarien vorhandener Workloads zu unterstützen. In diesem Fall befindet sich das Gastbetriebssystem auch im TCB.

Containercompute-Angebote basieren auf CVMs. Sie bieten verschiedene TCB-Szenarien von ganzen Azure Kubernetes Service-Knoten bis hin zu einzelnen Containern, wenn Azure-Containerinstanzen verwendet werden.

Intel Software Guard Extensions (SGX) kann die präziseste TCB-Definition bis hin zu einzelnen Codefunktionen bieten, erfordert jedoch, dass Anwendungen mithilfe bestimmter SDKs entwickelt werden, um vertrauliche Funktionen zu verwenden.