Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wenn Sie vertrauliche Computertechnologien verwenden, können Sie Ihre virtualisierte Umgebung vom Host, vom Hypervisor, vom Hostadministrator und sogar von Ihrem eigenen VM-Administrator (Virtual Machine) abhärten. Je nach Ihrem Bedrohungsmodell können Sie verschiedene Technologien verwenden, um:

- Verhindern sie nicht autorisierten Zugriff. Führen Sie vertrauliche Daten in der Cloud aus. Vertrauen Sie darauf, dass Azure den bestmöglichen Datenschutz bietet – mit wenigen bis gar keinen Änderungen im Vergleich zu aktuellen Maßnahmen.

- Einhaltung gesetzlicher Vorschriften Migrieren Sie zur Cloud, und behalten Sie die volle Kontrolle über Die Daten, um behördliche Vorschriften zum Schutz personenbezogener Informationen und sicherer Unternehmens-IP zu erfüllen.

- Sicherstellen der sicheren Zusammenarbeit ohne Vertrauensvorschuss Lösen Sie branchenweite Probleme im Arbeitsmaßstab, indem Sie Daten über Organisationen hinweg kombinieren, sogar Wettbewerber, um umfassende Datenanalysen und tiefere Erkenntnisse zu erschließen.

- Isolieren der Verarbeitung Bieten Sie eine neue Welle von Produkten an, die die Haftung für private Daten mit blinder Verarbeitung entfernen. Der Dienstanbieter kann keine Benutzerdaten abrufen.

Vertrauliche Computerszenarien

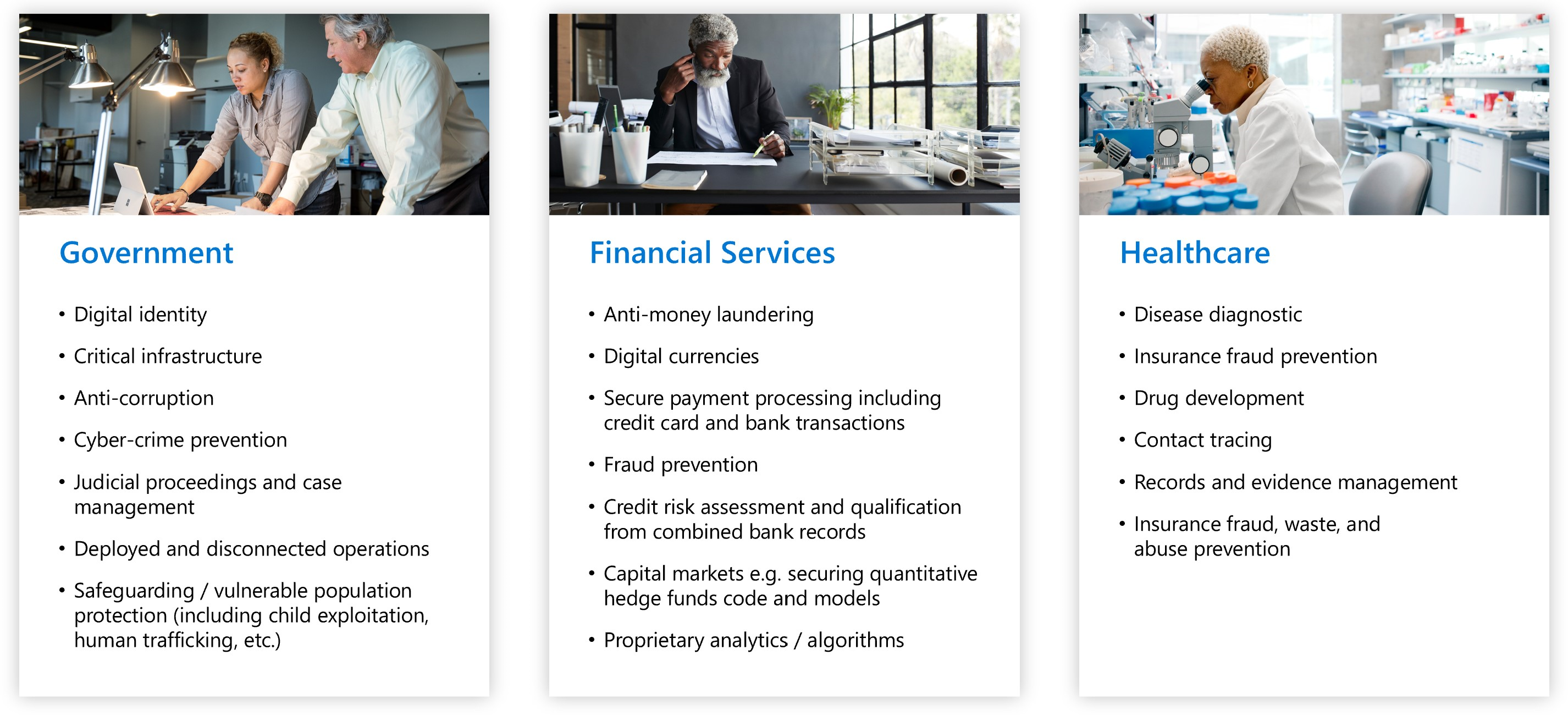

Vertrauliches Computing kann für verschiedene Szenarien zum Schutz von Daten in regulierten Branchen wie Regierung, Finanzdienstleistungen und Gesundheitseinrichtungen gelten.

Beispielsweise trägt die Verhinderung des Zugriffs auf vertrauliche Daten dazu bei, die digitale Identität der Bürger von allen beteiligten Parteien zu schützen, einschließlich des Cloudanbieters, der ihn speichert. Dieselben vertraulichen Daten können biometrische Daten enthalten, die zum Auffinden und Entfernen bekannter Bilder der Kindernutzung, zur Verhinderung des Menschenhandels und zur Unterstützung digitaler Forensikuntersuchungen verwendet werden.

Dieser Artikel enthält eine Übersicht über mehrere gängige Szenarien. Die Empfehlungen in diesem Artikel dienen als Ausgangspunkt bei der Entwicklung Ihrer Anwendung mithilfe vertraulicher Computerdienste und Frameworks.

Nachdem Sie diesen Artikel gelesen haben, können Sie die folgenden Fragen beantworten:

- Was sind Beispiele für gängige Azure Confidential Computing-Szenarien?

- Was sind die Vorteile der Verwendung von Azure Vertraulich Computing für Szenarien mit mehreren Teilnehmern, verbesserte Privatsphäre von Kundendaten und Blockchain-Netzwerke?

Sichere Berechnung mit mehreren Teilnehmern

Geschäftstransaktionen und Projektzusammenarbeit erfordern das Teilen von Informationen zwischen mehreren Parteien. Häufig sind die freigegebenen Daten vertraulich. Die Daten können personenbezogene Daten, Finanzakten, Krankenakten oder private Bürgerdaten sein.

Öffentliche und private Organisationen erfordern, dass ihre Daten vor unbefugtem Zugriff geschützt werden. Manchmal möchten diese Organisationen auch Daten vor Computerinfrastrukturbetreibern oder Ingenieuren, Sicherheitsarchitekten, Unternehmensberatern und Data Scientists schützen.

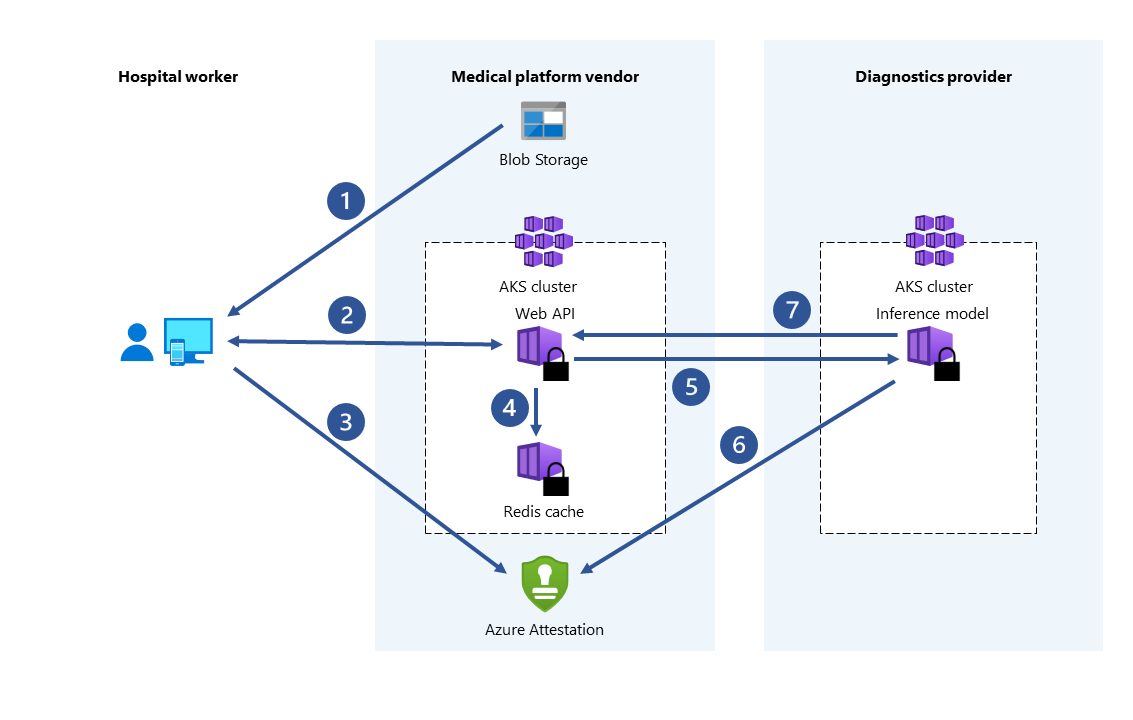

So hat sich beispielsweise der Einsatz von maschinellem Lernen für Gesundheitswesen durch den Zugriff auf größere Datasets und Bilder von Patienten, die von medizinischen Geräten erfasst werden, erheblich verbessert. Krankheitsdiagnose und Drogenentwicklung profitieren von mehreren Datenquellen. Krankenhäuser und Gesundheitseinrichtungen können zusammenarbeiten, indem sie ihre Patientenakten mit einer zentralen Trusted Execution Environment (TEE) teilen.

Machine Learning-Dienste, die im TEE-Aggregat ausgeführt werden und Daten analysieren. Diese aggregierte Datenanalyse kann aufgrund von Schulungsmodellen, die auf konsolidierten Datasets basieren, eine höhere Vorhersagegenauigkeit bieten. Mit vertraulichen Datenverarbeitungen können Krankenhäuser das Risiko minimieren, die Privatsphäre ihrer Patienten zu beeinträchtigen.

Azure Confidential Computing ermöglicht die Verarbeitung von Daten aus mehreren Quellen, ohne die Eingabedaten für andere Parteien offenzulegen. Diese Art von sicherer Berechnung ermöglicht Szenarien wie Geldwäsche, Betrugserkennung und sichere Analyse von Gesundheitsdaten.

Mehrere Quellen können ihre Daten in eine Enklave in einer VM hochladen. Eine Partei weist die Enklave an, Berechnungen oder Verarbeitungsvorgänge für die Daten durchzuführen. Keiner der Parteien (nicht einmal der, der die Analyse ausführt) kann die Daten einer anderen Partei sehen, die in die Enklave hochgeladen wurden.

Bei sicherem Multiparty Computing gehen verschlüsselte Daten in die Enklave. Die Enklave entschlüsselt die Daten mithilfe eines Schlüssels, führt Analysen durch, ruft ein Ergebnis ab und sendet ein verschlüsseltes Ergebnis zurück, das eine Partei mit dem angegebenen Schlüssel entschlüsseln kann.

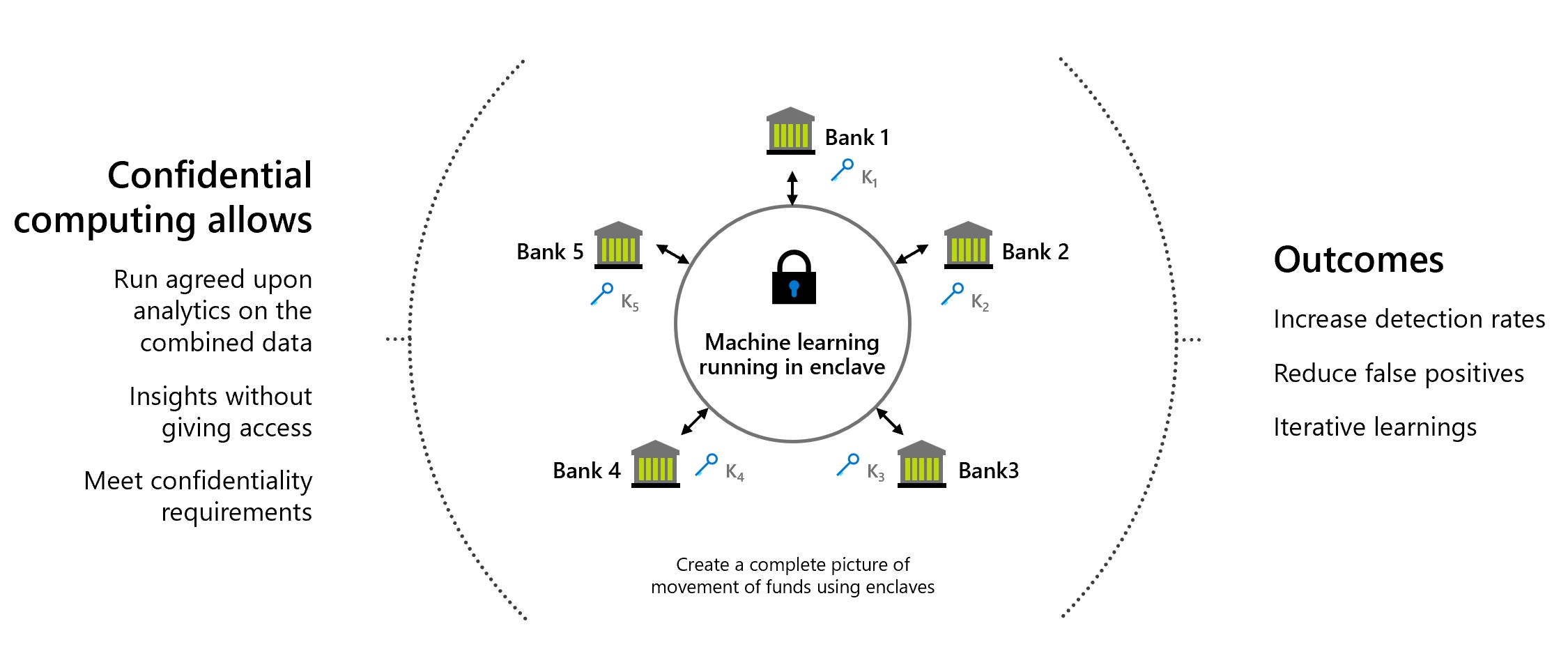

Geldwäschebekämpfung

In diesem beispiel für eine sichere Berechnung mit mehreren Teilnehmern teilen mehrere Banken Daten miteinander, ohne personenbezogene Daten ihrer Kunden offen zu legen. Banken führen vereinbarte Analysen zum kombinierten vertraulichen Dataset durch. Die Analyse des aggregierten Datasets kann die Bewegung von Geld durch einen Benutzer zwischen mehreren Banken erkennen, ohne dass die Banken auf die Daten der anderen zugreifen.

Durch vertrauliches Computing können diese Finanzinstitute die Betrugserkennungsraten erhöhen, Geldwäscheszenarien behandeln, falsch positive Ergebnisse reduzieren und von größeren Datasets weiter lernen.

Medikamentenentwicklung im Gesundheitswesen

Partnerschaftliche Gesundheitseinrichtungen tragen private Gesundheitsdatensätze bei, um ein Modell des maschinellen Lernens zu trainieren. Jede Einrichtung kann nur ein eigenes Dataset sehen. Keine andere Einrichtung oder sogar der Cloudanbieter kann das Daten- oder Schulungsmodell sehen. Alle Einrichtungen profitieren von der Nutzung des trainierten Modells. Wenn das Modell mit mehr Daten erstellt wird, wird das Modell genauer. Jede Einrichtung, die zur Schulung des Modells beiträgt, kann es nutzen und nützliche Ergebnisse erhalten.

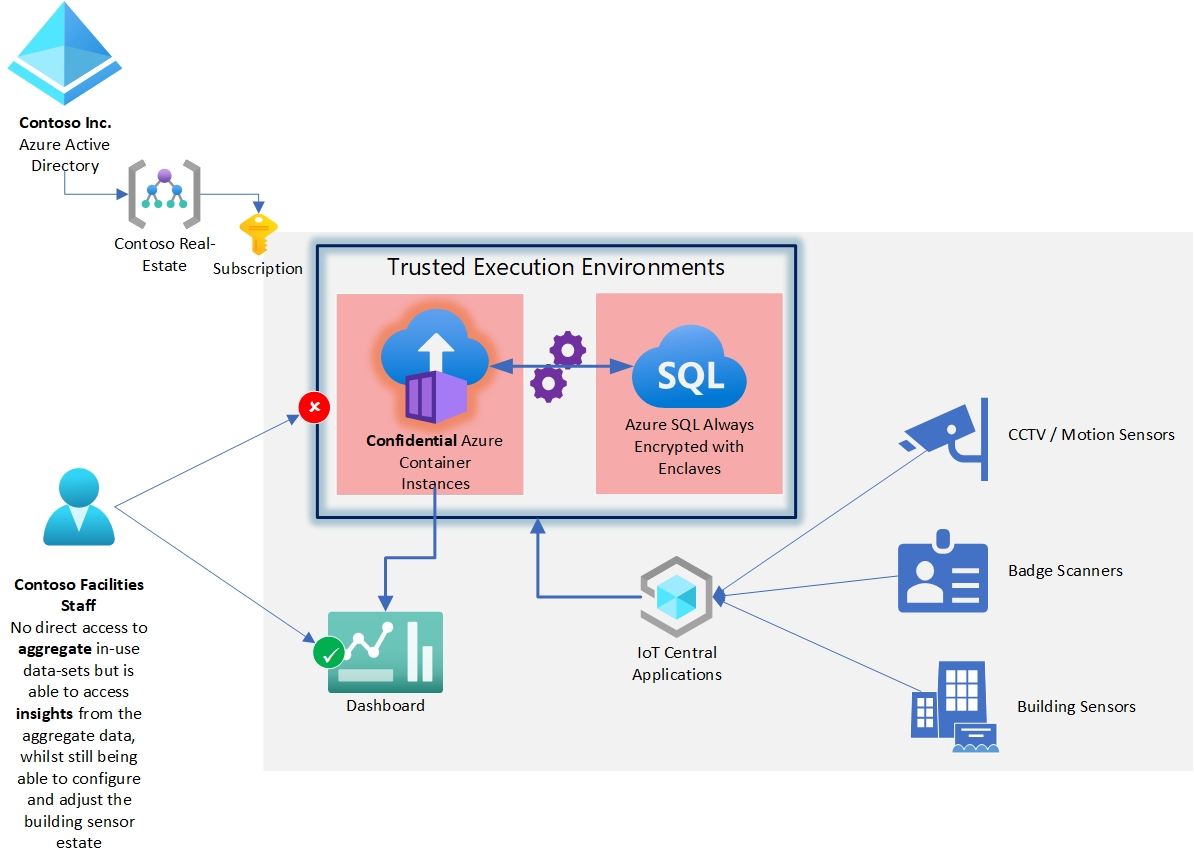

Schutz der Privatsphäre mit IoT-Lösungen und Lösungen für intelligente Gebäude

Viele Länder oder Regionen verfügen über strenge Datenschutzgesetze zum Sammeln und Verwenden von Daten über Anwesenheits- und Bewegungsbewegungen von Personen innerhalb von Gebäuden. Diese Daten können Informationen enthalten, die persönlich identifizierbar sind, von Überwachungskameras (CCTV) oder Sicherheitsausweiskontrollen stammen. Oder es kann indirekt identifizierbar sein, aber wenn er zusammen mit verschiedenen Sensordatengruppen gruppiert wird, könnte es als persönlich identifizierbar angesehen werden.

Der Datenschutz muss in Szenarien mit Kosten- und Umweltanforderungen ausgeglichen werden, wenn Organisationen die Belegung oder Bewegung verstehen möchten, um die effizienteste Nutzung von Energie zum Wärmen und Licht eines Gebäudes zu ermöglichen.

Die Bestimmung, welche Bereiche von Unternehmensimmobilien von Mitarbeitern aus einzelnen Abteilungen unter- oder überlastet sind, erfordert in der Regel die Verarbeitung von personenbezogenen Daten zusammen mit weniger individuellen Daten wie Temperatur- und Lichtsensoren.

In diesem Anwendungsfall soll die Analyse von Belegungsdaten und Temperatursensoren zusammen mit CCTV-Bewegungsablaufverfolgungssensoren und Signal-Wischdaten ermöglicht werden, um die Nutzung zu verstehen, ohne die rohen aggregierten Daten für jeden verfügbar zu machen.

Vertrauliches Computing wird hier verwendet, indem die Analyseanwendung in einem TEE platziert wird, in dem die nutzungsinternen Daten durch Verschlüsselung geschützt sind. In diesem Beispiel wird die Anwendung auf vertraulichen Containern in Azure-Containerinstanzen ausgeführt.

Die aggregierten Datasets aus vielen Arten von Sensoren und Datenfeeds werden in einer Azure SQL-Datenbank mit dem Feature Always Encrypted mit sicheren Enklaven verwaltet. Dieses Feature schützt verwendete Abfragen, indem sie im Arbeitsspeicher verschlüsselt werden. Der Serveradministrator wird daran gehindert, auf das aggregierte Dataset zuzugreifen, während es abgefragt und analysiert wird.

Gesetzliche oder gerichtliche Anforderungen

Gesetzliche oder behördliche Anforderungen werden häufig auf FSI und Gesundheitswesen angewendet, um zu begrenzen, wo bestimmte Arbeitslasten verarbeitet und im Ruhezustand gespeichert werden.

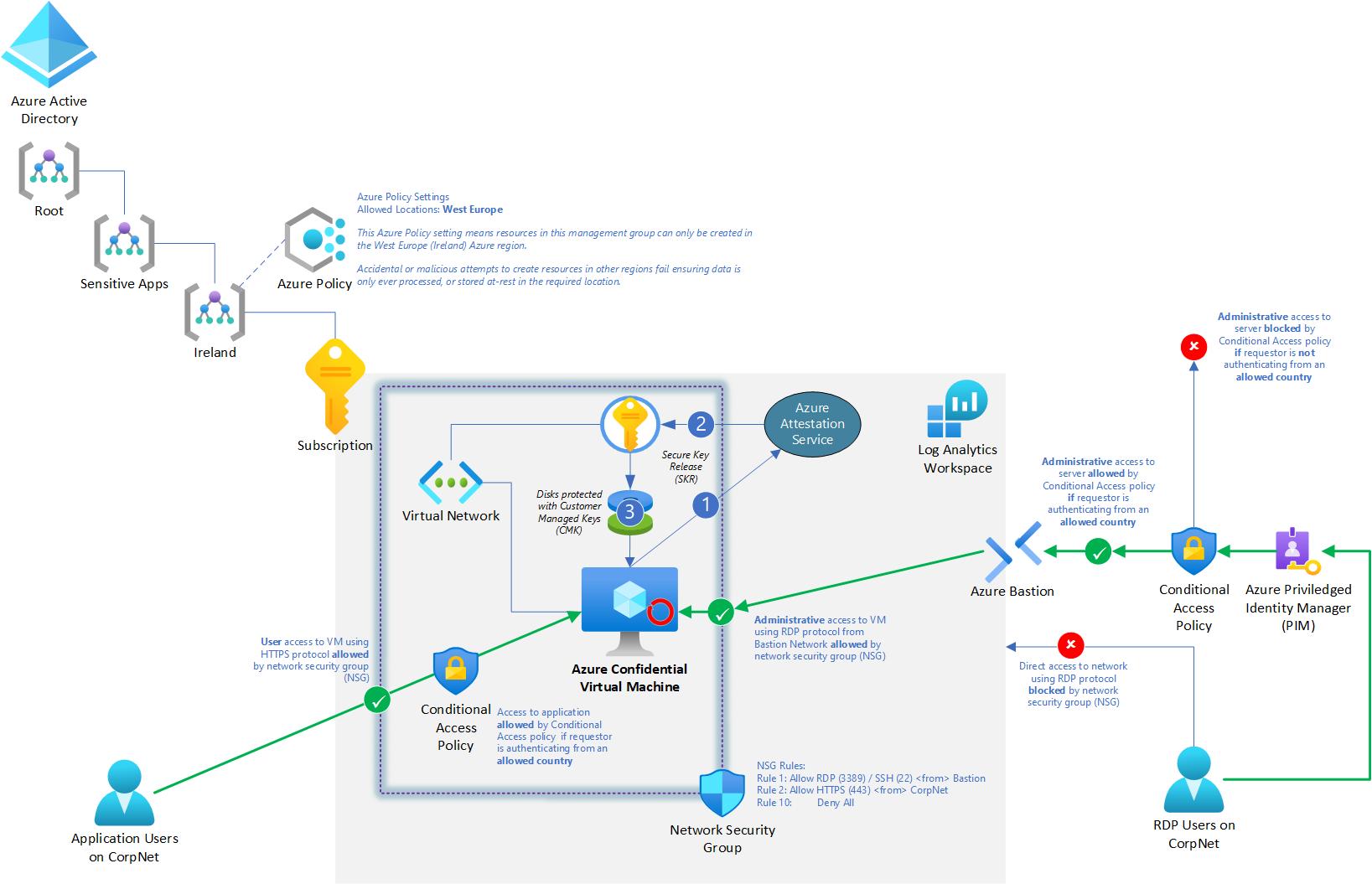

In diesem Anwendungsfall werden vertrauliche Azure Computing-Technologien mit Azure Policy, Netzwerksicherheitsgruppen (NSGs) und Microsoft Entra Conditional Access verwendet, um sicherzustellen, dass die folgenden Schutzziele für die Erneutehosting einer vorhandenen Anwendung erfüllt werden:

- Die Anwendung wird vor dem Cloudoperator geschützt, während sie mit Confidential Compute verwendet wird.

- Die Anwendungsressourcen werden nur in der Azure-Region Westeuropa bereitgestellt.

- Verbraucher der Anwendung, die sich mit modernen Authentifizierungsprotokollen authentifizieren, werden der souveränen Region zugeordnet, aus der sie eine Verbindung herstellen. Der Zugriff wird verweigert, es sei denn, sie befinden sich in einer zulässigen Region.

- Der Zugriff mithilfe von administrativen Protokollen (wie dem Remotedesktopprotokoll und dem Secure Shell-Protokoll) ist auf den Zugriff von Azure Bastion beschränkt, der in Privileged Identity Management (PIM) integriert ist. Die PIM-Richtlinie erfordert eine Richtlinie für den bedingten Zugriff von Microsoft Entra, die die souveräne Region überprüft, aus der der Administrator zugreift.

- Alle Dienste protokollieren Aktionen in Azure Monitor.

Fertigung: IP-Schutz

Fertigungsorganisationen schützen die IP rund um ihre Fertigungsprozesse und -technologien. Die Fertigung wird häufig an Nicht-Microsoft-Parteien ausgelagert, die mit physischen Produktionsprozessen umgehen. Diese Unternehmen könnten als feindliche Umgebungen betrachtet werden, in denen es aktive Bedrohungen gibt, diese IP zu stehlen.

In diesem Beispiel entwickelt Tailspin Toys eine neue Spielzeuglinie. Die spezifischen Abmessungen und innovativen Designs seiner Spielzeuge sind proprietäre. Das Unternehmen möchte die Designs sicher halten, aber auch flexibel sein, welches Unternehmen es wählt, seine Prototypen physisch zu produzieren.

Contoso, ein hochwertiges 3D-Druck- und Testunternehmen, stellt die Systeme bereit, die Prototypen physisch in großem Maßstab drucken und sie durch Sicherheitstests ausführen, die für Sicherheitsgenehmigungen erforderlich sind.

Contoso stellt vom Kunden verwaltete containerisierte Anwendungen und Daten im Contoso-Mandanten bereit, die seine 3D-Druckmaschinen über eine IoT-Typ-API verwendet.

Contoso verwendet die Telemetrie aus den physischen Fertigungssystemen, um die Abrechnungs-, Terminplanungs- und Materialbestellungssysteme voranzutreiben. Tailspin Toys verwendet Telemetrie aus seiner Anwendungssuite, um zu bestimmen, wie erfolgreich seine Spielzeuge hergestellt werden können und wie hoch die Defektraten sind.

Contoso-Operatoren können die Tailspin Toys-Anwendungssuite mithilfe der über das Internet bereitgestellten Containerimages in den Contoso-Mandanten laden.

Die Konfigurationsrichtlinie von Tailspin Toys schreibt vor, dass die Bereitstellung auf Hardware erfolgen muss, die mit vertraulicher Datenverarbeitung ausgestattet ist. Daher werden alle Tailspin Toys-Anwendungsserver und -Datenbanken geschützt, während sie von Contoso-Administratoren verwendet werden, obwohl sie im Contoso-Mandanten ausgeführt werden.

Beispielsweise kann ein nicht autorisierter Administrator bei Contoso versuchen, die von Tailspin Toys bereitgestellten Container auf allgemeine x86-Computehardware zu verschieben, die keinen TEE bereitstellen kann. Dieses Verhalten könnte die potenzielle Gefährdung vertraulicher IP-Adressen bedeuten.

In diesem Fall lehnt das Azure Container Instance-Richtlinienmodul die Freigabe der Entschlüsselungsschlüssel ab oder startet Container, wenn der Nachweisaufruf anzeigt, dass die Richtlinienanforderungen nicht erfüllt werden können. Tailspin Toys IP ist sowohl im Gebrauch als auch im Ruhezustand geschützt.

Die Tailspin Toys-Anwendung selbst ist so codiert, dass sie in regelmäßigen Abständen den Nachweisdienst aufruft und die Ergebnisse über das Internet an Tailspin Toys zurückgibt, um sicherzustellen, dass ein kontinuierlicher Heartbeat des Sicherheitsstatus vorhanden ist.

Der Nachweisdienst gibt kryptografisch signierte Details von der Hardware zurück, die den Contoso-Mandanten unterstützt, um zu überprüfen, ob die Workload in einer vertraulichen Enklave wie erwartet ausgeführt wird. Der Nachweis liegt außerhalb der Kontrolle der Contoso-Administratoren und basiert auf dem hardwarebasierten Vertrauensanker, den vertrauliches Rechnen bereitstellt.

Verbesserter Datenschutz für Kundendaten

Auch wenn die von Azure bereitgestellte Sicherheitsstufe schnell zu einem der wichtigsten Faktoren für die Einführung von Cloud Computing wird, vertrauen Kunden ihren Anbietern in unterschiedlichen Ausmaßen. Kunden fragen nach:

- Minimale Hardware, Software und Betriebs-TCBs (Trusted Computing Bases) für vertrauliche Workloads

- Technische Durchsetzung statt nur Geschäftsrichtlinien und -prozesse.

- Transparenz in Bezug auf die gewährten Garantien, das Restrisiko und mögliche Gegenmaßnahmen

Vertrauliches Computing ermöglicht Kunden die inkrementelle Kontrolle über den TCB, der zum Ausführen ihrer Cloud-Workloads verwendet wird. Kunden können genau alle Hardware und Software definieren, die Zugriff auf ihre Workloads (Daten und Code) haben. Azure Confidential Computing bietet die technischen Mechanismen, um diese Garantie nachprüfbar durchzusetzen. Kurz gesagt: Die Kundschaft behält die vollständige Kontrolle über ihre Geheimnisse.

Datenhoheit

In Behörden und öffentlichen Stellen erhöht Azure vertrauliches Computing das Vertrauen in die Fähigkeit der Lösung zum Schutz der Datenhoheit in der öffentlichen Cloud. Dank der zunehmenden Einführung vertraulicher Computing-Funktionen in PaaS-Dienste in Azure wird ein höheres Vertrauensgrad erreicht, was die Innovationsfähigkeit verringert, die von öffentlichen Clouddiensten bereitgestellt wird.

Azure Vertraulich Computing ist eine effektive Reaktion auf die Bedürfnisse der Souveränität und der digitalen Transformation von Regierungsdiensten.

Reduzierte Vertrauenskette

Aufgrund von Investitionen und Innovationen in vertrauliches Computing wird der Cloud-Dienstanbieter nun in erheblichem Maße aus der Vertrauenskette entfernt.

Vertrauliches Computing kann die Anzahl der Workloads erweitern, die für die Bereitstellung in der öffentlichen Cloud geeignet sind. Das Ergebnis ist die schnelle Einführung öffentlicher Dienste für Migrationen und neue Workloads, die den Sicherheitsstatus von Kunden verbessern und innovative Szenarien schnell ermöglichen.

Bring Your Own Key (BYOK)-Szenarien

Die Einführung von Hardwaresicherheitsmodulen (Hardware Security Modules, HSMs) wie azure Key Vault Managed HSM ermöglicht die sichere Übertragung von Schlüsseln und Zertifikaten in den geschützten Cloudspeicher. Bei einem HSM darf der Clouddienstanbieter nicht auf solche vertraulichen Informationen zugreifen.

Geheimnisse, die übertragen werden, existieren niemals außerhalb eines HSM in Nur-Text-Form. Szenarien für die Souveränität von Schlüsseln und Zertifikaten, die vom Client generiert und verwaltet werden, können weiterhin cloudbasierten sicheren Speicher verwenden.

Sichere Blockchain

Bei einem Blockchain-Netzwerk handelt es sich um ein dezentralisiertes Netzwerk von Knoten. Diese Knoten werden von Operatoren oder Validatoren ausgeführt und verwaltet, die Integrität sicherstellen und einen Konsens über den Zustand des Netzwerks erreichen möchten. Die Knoten sind Replikate von Ledgern und werden verwendet, um Blockchain-Transaktionen nachzuverfolgen. Jeder Knoten verfügt über eine vollständige Kopie des Transaktionsverlaufs, wodurch Integrität und Verfügbarkeit in einem verteilten Netzwerk sichergestellt werden.

Auf Confidential Computing aufbauende Blockchain-Technologien ermöglichen die Nutzung von hardwarebasiertem Datenschutz, um die Vertraulichkeit von Daten sowie sichere Berechnungen sicherzustellen. In einigen Fällen wird auch das gesamte Ledger verschlüsselt, um den Datenzugriff zu schützen. Manchmal kann die Transaktion innerhalb eines Computemoduls innerhalb der Enklave innerhalb des Knotens auftreten.