Rotieren und Widerrufen eines kundenseitig verwalteten Schlüssels

Dieser Artikel ist der dritte Teil einer vierteiligen Tutorialserie. Im ersten Teil erhalten Sie eine Übersicht über kundenseitig verwaltete Schlüssel, ihre Features und die Überlegungen, die Sie anstellen sollten, bevor Sie solche Schlüssel in Ihrer Registrierung aktivieren. Im zweiten Teil erfahren Sie, wie Sie kundenseitig verwaltete Schlüssel mithilfe der Azure CLI, mit dem Azure-Portal oder einer Azure Resource Manager-Vorlage aktivieren. In diesem Artikel werden die Schritte zum Rotieren, Aktualisieren und Widerrufen eines kundenseitig verwalteten Schlüssels erläutert.

Rotieren eines kundenseitig verwalteten Schlüssels

Um einen Schlüssel zu rotieren, können Sie entweder die Schlüsselversion in Azure Key Vault aktualisieren oder einen neuen Schlüssel erstellen. Beim Rotieren des Schlüssels können Sie dieselbe Identität angeben, die Sie zum Erstellen der Registrierung verwendet haben.

Optional können Sie:

- Konfigurieren Sie eine neue benutzerseitig zugewiesene Identität, um auf den Schlüssel zuzugreifen.

- Aktivieren Sie die systemseitig zugewiesene Identität der Registrierung, und geben Sie sie an.

Hinweis

Um die systemseitig zugewiesene Identität der Registrierung im Portal zu aktivieren, wählen Sie Einstellungen>Identität aus, und legen Sie den Status der systemseitig zugewiesenen Identität auf Ein fest.

Stellen Sie sicher, dass der erforderliche Schlüsseltresorzugriff für die Identität festgelegt ist, die Sie für den Schlüsselzugriff konfigurieren.

Erstellen oder Aktualisieren der Schlüsselversion mithilfe der Azure CLI

Um eine neue Schlüsselversion zu erstellen, führen Sie den Befehl az keyvault key create aus:

# Create new version of existing key

az keyvault key create \

--name <key-name> \

--vault-name <key-vault-name>

Wenn Sie die Registrierung so konfigurieren, dass sie Aktualisierungen der Schlüsselversion erkennt, wird der kundenseitig verwaltete Schlüssel automatisch innerhalb von einer Stunde aktualisiert.

Wenn Sie die Registrierung für eine manuelle Aktualisierung einer neuen Schlüsselversion konfigurieren, führen Sie den Befehl az-acr-encryption-rotate-key aus. Übergeben Sie die neue Schlüssel-ID und die Identität, die Sie konfigurieren möchten.

Tipp

Wenn Sie az-acr-encryption-rotate-key ausführen, können Sie entweder eine versionierte Schlüssel-ID oder eine nicht versionierte Schlüssel-ID übergeben. Wenn Sie eine nicht versionierte Schlüssel-ID verwenden, wird die Registrierung so konfiguriert, dass spätere Aktualisierungen der Schlüsselversion automatisch erkannt werden.

Sie haben drei Optionen, um die Version eines kundenseitig verwalteten Schlüssels manuell zu aktualisieren:

- Rotieren Sie den Schlüssel, und verwenden Sie eine Client-ID einer verwalteten Identität.

Wenn Sie einen Schlüssel aus einem anderen Schlüsseltresor verwenden, vergewissern Sie sich, dass identity über die Berechtigungen get, wrap und unwrap für diesen Schlüsseltresor verfügt.

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity <client ID of a managed identity>

- Rotieren des Schlüssels und Verwenden einer benutzerseitig zugewiesenen Identität:

Stellen Sie vor Verwendung der benutzerseitig zugewiesenen Identität sicher, dass ihr die Berechtigungen get, wrap und unwrap zugewiesen sind.

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity <id of user assigned identity>

- Rotieren des Schlüssels und Verwenden einer systemseitig zugewiesenen Identität:

Stellen Sie vor Verwendung der systemseitig zugewiesenen Identität sicher, dass ihr die Berechtigungen get, wrap und unwrap zugewiesen sind.

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity [system]

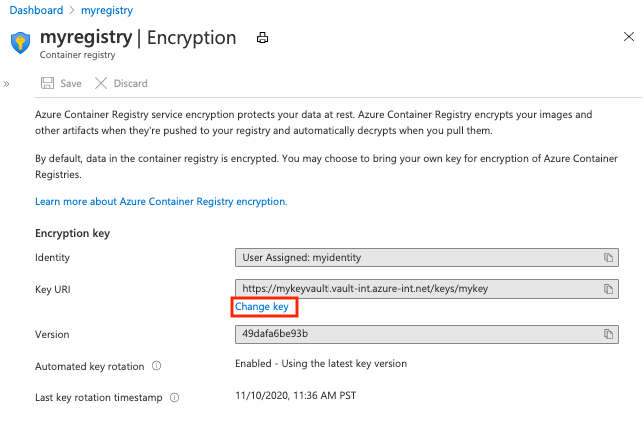

Erstellen oder Aktualisieren der Schlüsselversion über das Azure-Portal

Verwenden Sie die Registrierungseinstellungen zur Verschlüsselung, um die Schlüsseltresor-, Schlüssel- oder Identitätseinstellungen für einen kundenseitig verwalteten Schlüssel zu aktualisieren.

Gehen Sie zum Konfigurieren eines neuen Schlüssels z. B. wie folgt vor:

Wechseln Sie im Portal zu Ihrer Registrierung.

Wählen Sie unter Einstellungen die Option Verschlüsselung>Schlüssel ändern aus.

Wählen Sie unter Verschlüsselung eine der folgenden Optionen aus:

- Wählen Sie Aus Schlüsseltresor auswählen und dann einen vorhandenen Schlüsseltresor und Schlüssel aus, oder wählen Sie Neu erstellen aus. Der ausgewählte Schlüssel ist nicht versioniert und ermöglicht automatische Schlüsselrotation.

- Wählen Sie Schlüssel-URI eingeben aus, und geben Sie direkt einen Schlüsselbezeichner an. Sie können den URI eines versionierten Schlüssels (der Schlüssel muss manuell rotiert werden) oder eines Schlüssels ohne Versionsangabe (aktiviert die automatische Schlüsselrotation) angeben.

Vervollständigen Sie die Schlüsselauswahl, und wählen Sie anschließend Speichern aus.

Widerrufen eines kundenseitig verwalteten Schlüssels

Sie können einen kundenseitig verwalteten Verschlüsselungsschlüssel widerrufen, indem Sie die Zugriffsrichtlinie oder die Berechtigungen für den Schlüsseltresor ändern oder den Schlüssel löschen.

Führen Sie den Befehl az-keyvault-delete-policy aus, um die Zugriffsrichtlinie für die verwaltete Identität zu ändern, die von Ihrer Registrierung verwendet wird:

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--object-id <key-vault-key-id>

Führen Sie den Befehl az-keyvault-key-delete aus, um die einzelnen Versionen eines Schlüssels zu löschen. Für diesen Vorgang wird die Berechtigung keys/delete benötigt.

az keyvault key delete \

--name <key-vault-name> \

--

--object-id $identityPrincipalID \

Hinweis

Durch das Widerrufen eines kundenseitig verwalteten Schlüssels wird der Zugriff auf alle Registrierungsdaten gesperrt. Wenn Sie den Zugriff auf den Schlüssel aktivieren oder einen gelöschten Schlüssel wiederherstellen, wählt die Registrierung den Schlüssel aus, und Sie können erneut Zugriff auf die verschlüsselten Registrierungsdaten erhalten.

Nächste Schritte

Fahren Sie mit dem nächsten Artikel fort, um eine Problembehandlung für die häufigsten Fehler durchzuführen, z. B. das Entfernen einer verwalteten Identität, 403-Fehler und versehentliches Löschen von Schlüsseln.