Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

GILT FÜR:

NoSQL

MongoDB

Kassandra

Kobold

Tabelle

Verschlüsselung im Ruhezustand ist ein Ausdruck, der häufig auf die Verschlüsselung von Daten auf nichtvolatile Speichergeräten verweist, z. B. Festkörperlaufwerke (Solid State Drives, SSDs) und Festplattenlaufwerke (HDDs). Azure Cosmos DB speichert die primären Datenbanken auf SSDs. Deren Medienanlagen und die Sicherungen werden in Azure Blob Storage gespeichert und in der Regel durch HDDs gesichert. Mit der Veröffentlichung der Verschlüsselung von ruhenden Daten für Azure Cosmos DB werden Ihre gesamten Datenbanken, Medienanhänge und Sicherungen jetzt verschlüsselt. Damit werden Ihre Daten jetzt während der Übertragung (über das Netzwerk) und im Ruhezustand (permanenter Speicher) verschlüsselt, sodass Sie eine End-to-End-Verschlüsselung erhalten.

Als Plattform als Dienst (PaaS) ist Azure Cosmos DB einfach zu bedienen. Da alle in Azure Cosmos DB gespeicherten Benutzerdaten sowohl ruhend als auch während der Übertragung verschlüsselt werden, sind keinerlei Maßnahmen erforderlich. Mit anderen Worten, die Ruheverschlüsselung ist standardmäßig „aktiviert“. Es gibt keine Möglichkeit, dies ein- oder auszuschalten. Azure Cosmos DB verwendet AES-256-Verschlüsselung in allen Regionen, in denen das Konto ausgeführt wird.

Wir stellen diese Funktion bereit, während wir weiterhin unsere Verfügbarkeits- und Leistungsvereinbarungen (Service Level Agreements, SLAs) erfüllen. Die in Ihrem Azure Cosmos DB-Konto gespeicherten Daten werden automatisch und nahtlos mit von Microsoft verwalteten Schlüsseln (dienstseitig verwaltete Schlüssel) verschlüsselt. Darüber hinaus besteht die Möglichkeit, eine zweite Verschlüsselungsschicht mit Ihren eigenen Schlüsseln hinzuzufügen, wie im Artikel zu kundenseitig verwalteten Schlüsseln beschrieben.

Implementierung der Verschlüsselung im Ruhezustand

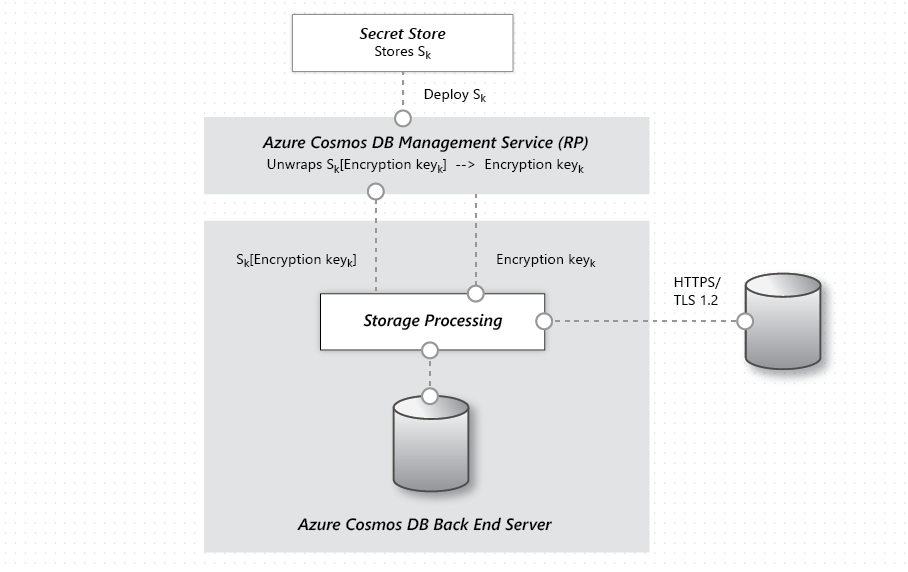

In Azure Cosmos DB wird die ruhende Verschlüsselung mithilfe mehrerer Sicherheitstechnologien implementiert, darunter sichere Schlüsselspeichersysteme, verschlüsselte Netzwerke und kryptografische APIs. Systeme, die Daten verarbeiten und entschlüsseln, müssen mit Systemen kommunizieren, die Schlüssel verwalten. Das Diagramm veranschaulicht die Trennung zwischen der Speicherung von verschlüsselten Daten und der Verwaltung von Schlüsseln.

Der grundlegende Flow einer Benutzeranfrage ist:

- Das Benutzerdatenbankkonto wird bereitgestellt, und die Speicherschlüssel werden über eine Anforderung an den Ressourcenanbieter für den Verwaltungsdienst abgerufen.

- Benutzer*innen stellen über HTTPS bzw. über den sicheren Transport eine Verbindung mit Azure Cosmos DB her. Die SDKs abstrahen die Details.

- Der Benutzer sendet ein zu speicherndes JSON-Dokument über die zuvor erstellte sichere Verbindung.

- Das JSON-Dokument wird indiziert, es sei denn, der Benutzer deaktiviert die Indizierung.

- Sowohl das JSON-Dokument als auch die Indexdaten werden in den sicheren Speicher geschrieben.

- In regelmäßigen Abständen werden Daten aus dem sicheren Speicher gelesen und im verschlüsselten Azure Blob Storage gesichert.

Häufig gestellte Fragen

Finden Sie Antworten auf häufig gestellte Fragen zur Verschlüsselung.

Wie hoch sind die Mehrkosten für Azure Storage, wenn die Speicherdienstverschlüsselung aktiviert ist?

Es entstehen keine zusätzlichen Kosten.

Wer verwaltet die Verschlüsselungsschlüssel?

Die in Ihrem Azure Cosmos DB-Konto gespeicherten Daten werden automatisch und nahtlos mit von Microsoft verwalteten Schlüsseln verschlüsselt, indem die vom Dienst verwalteten Schlüssel verwendet werden. Optional können Sie eine zweite Verschlüsselungsebene mit Schlüsseln auswählen, die Sie mithilfe von kundenseitig verwalteten Schlüsseln (CMK) verwalten.

Wie oft werden die Verschlüsselungsschlüssel ausgetauscht?

Microsoft verfügt über mehrere interne Richtlinien für die Rotation der Verschlüsselungsschlüssel, die auch für Azure Cosmos DB gelten. Die spezifischen Richtlinien werden nicht veröffentlicht. Microsoft veröffentlicht den Security Development Lifecycle, der als eine Teilmenge der internen Richtlinien gilt und nützliche bewährte Methoden für Entwickler enthält.

Kann ich meine eigenen Verschlüsselungsschlüssel verwenden?

Ja, diese Funktion ist für neue Azure Cosmos DB-Konten verfügbar. Sie sollte zum Zeitpunkt der Kontoerstellung bereitgestellt werden. Weitere Informationen finden Sie unter Konfigurieren von kundenseitig verwalteten Schlüsseln für Ihr Azure Cosmos DB-Konto mit Azure Key Vault.

Warnung

Die folgenden Feldnamen sind für Cassandra API-Tabellen in Konten reserviert, indem kundenseitig verwaltete Schlüssel verwendet werden:

idttl_ts_etag_rid_self_attachments_epk

Wenn kundenseitig verwaltete Schlüssel nicht aktiviert sind, werden nur Feldnamen reserviert, die mit __sys_ beginnen.

Für welche Regionen ist die Verschlüsselung aktiviert?

Die Verschlüsselung ist für alle Azure Cosmos DB-Regionen und für alle Benutzerdaten aktiviert.

Wirkt sich die Verschlüsselung auf die SLAs hinsichtlich Leistung, Wartezeit und Durchsatz aus?

Es gibt keine Auswirkungen oder Änderungen an den Leistungs-SLAs, da die Verschlüsselung im Ruhezustand jetzt für alle vorhandenen und neuen Konten aktiviert ist. Die neuesten Garantien finden Sie unter SLA für Azure Cosmos DB.

Unterstützt der lokale Emulator die Verschlüsselung ruhender Daten?

Der Emulator ist ein eigenständiges Entwicklungs-/Testtool und verwendet keine Schlüsselverwaltungsdienste, die vom verwalteten Azure Cosmos DB-Dienst verwendet werden. Es wird empfohlen, BitLocker auf Laufwerken zu aktivieren, auf denen Vertrauliche Emulatortestdaten gespeichert werden. Der Emulator unterstützt das Ändern des Standarddatenverzeichnisses sowie die Verwendung eines bekannten Speicherorts.