Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Data Explorer-Cluster sind für den Zugriff über öffentliche URLs konzipiert. Jeder mit gültiger Identität auf einem Cluster kann von jedem Ort aus darauf zugreifen. Als Unternehmen kann der Schutz von Daten eine Ihrer Aufgaben mit der höchsten Priorität darstellen. Daher kann es sinnvoll sein, den Zugriff auf Ihren Cluster einzuschränken und zu schützen oder den Zugriff auf Ihren Cluster möglicherweise sogar nur über ihr privates virtuelles Netzwerk zuzulassen. Um dieses Ziel zu erreichen, verwenden Sie Folgendes:

Im folgenden Abschnitt wird erläutert, wie Sie Ihren Cluster mithilfe privater Endpunkte sichern.

Privater Endpunkt

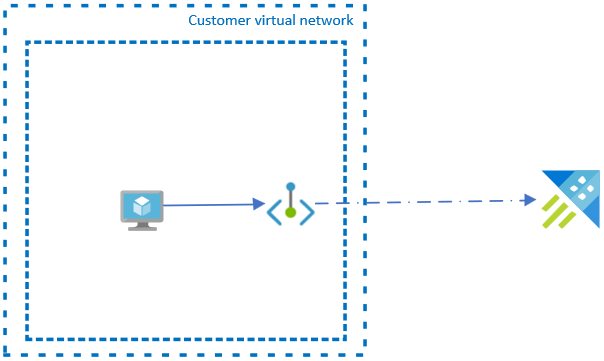

Ein privater Endpunkt ist eine Netzwerkschnittstelle, die private IP-Adressen aus Ihrem virtuellen Netzwerk verwendet. Diese Netzwerkschnittstelle bietet eine private und sichere Verbindung zwischen Ihnen und Ihrem Cluster auf der Grundlage von Azure Private Link. Indem Sie einen privaten Endpunkt aktivieren, binden Sie den Dienst in Ihr virtuelles Netzwerk ein.

Zur erfolgreichen Bereitstellung Ihres Clusters auf einem privaten Endpunkt benötigen Sie lediglich einen Satz privater IP-Adressen.

Netzwerksicherheitsfeatures mit privaten Endpunkten

Die folgende Tabelle zeigt, wie Netzwerksicherheitsfeatures mithilfe eines privaten Endpunkts implementiert werden können:

| Funktion | Privater Endpunkt |

|---|---|

| Filterung von eingehenden IP-Adressen | Verwalten des öffentlichen Zugriffs |

| Transitiver Zugriff auf andere Dienste (Storage, Event Hubs usw.) | Erstellen eines verwalteten privaten Endpunkts |

| Einschränken des ausgehenden Zugriffs | Verwenden von Calloutrichtlinien oder der AllowedFQDNList |