Dienst-zu-Dienst-Authentifizierung mit Azure Data Lake Storage Gen1 mithilfe von Microsoft Entra ID

Azure Data Lake Storage Gen1 verwendet Microsoft Entra ID für die Authentifizierung. Bevor Sie eine Anwendung erstellen, die mit Data Lake Storage Gen1 funktioniert, müssen Sie entscheiden, wie Sie Ihre Anwendung mit Microsoft Entra ID authentifizieren. Sie haben zwei Möglichkeiten:

- Authentifizierung von Endbenutzern

- Dienst-zu-Dienst-Authentifizierung (dieser Artikel)

Bei beiden Optionen erhält Ihre Anwendung ein OAuth 2.0-Token, das an jede an Data Lake Storage Gen1 gestellte Anforderung angefügt wird.

In diesem Artikel wird beschrieben, wie Sie eine Microsoft Entra Webanwendung für die Dienst-zu-Dienst-Authentifizierung erstellen. Anweisungen zur Microsoft Entra Anwendungskonfiguration für die Endbenutzerauthentifizierung finden Sie unter Endbenutzerauthentifizierung mit Data Lake Storage Gen1 mit Microsoft Entra ID.

Voraussetzungen

- Ein Azure-Abonnement. Siehe Kostenlose Azure-Testversion.

Schritt 1: Erstellen einer Active Directory-Webanwendung

Erstellen und konfigurieren Sie eine Microsoft Entra-Webanwendung für die Dienst-zu-Dienst-Authentifizierung mit Azure Data Lake Storage Gen1 mithilfe von Microsoft Entra ID. Anweisungen finden Sie unter Erstellen einer Microsoft Entra Anwendung.

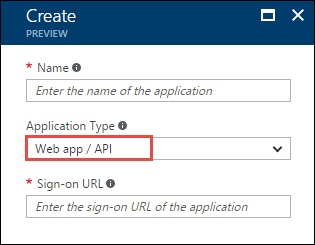

Wenn Sie die Anweisungen unter dem obigen Link befolgen, stellen Sie sicher, dass Sie beim Typ der Anwendung Web-App/API auswählen, wie im folgenden Screenshot gezeigt:

Schritt 2: Abrufen von Anwendungs-ID, Authentifizierungsschlüssel und Mandanten-ID

Beim programmgesteuerten Anmelden benötigen Sie die ID für Ihre Anwendung. Wenn die Anwendung mit ihren eigenen Anmeldeinformationen ausgeführt wird, benötigen Sie außerdem einen Authentifizierungsschlüssel.

Eine Anleitung zum Abrufen der Anwendungs-ID und des Authentifizierungsschlüssels (auch „Clientgeheimnis“ genannt) finden Sie unter Abrufen der Anwendungs-ID und des Authentifizierungsschlüssels.

Informationen zum Abrufen der Mandanten-ID finden Sie unter Abrufen der Mandanten-ID.

Schritt 3: Zuweisen der Microsoft Entra-Anwendung zur Azure Data Lake Storage Gen1-Kontodatei oder zum Ordner

Melden Sie sich beim Azure-Portalan. Öffnen Sie das Data Lake Storage Gen1 Konto, das Sie der zuvor erstellten Microsoft Entra Anwendung zuordnen möchten.

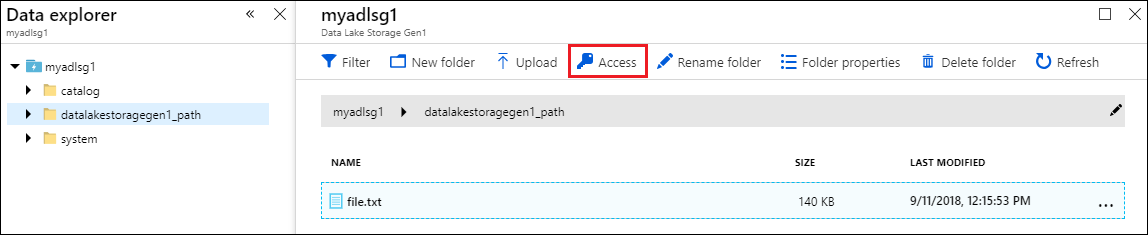

Klicken Sie auf dem Blatt für Ihr Data Lake Storage Gen1-Konto auf Daten-Explorer.

Klicken Sie auf dem Blatt Data Explorer auf die Datei oder den Ordner, für die Sie Zugriff auf die Microsoft Entra-Anwendung gewähren möchten, und klicken Sie dann auf Zugriff. Um den Zugriff auf eine Datei zu konfigurieren, müssen Sie auf dem Blatt Dateivorschau auf Zugriff klicken.

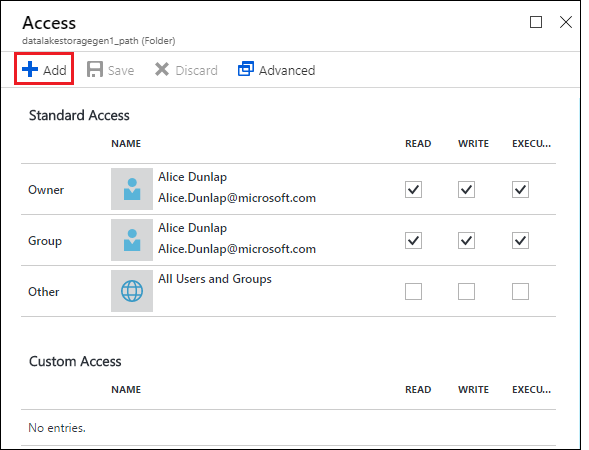

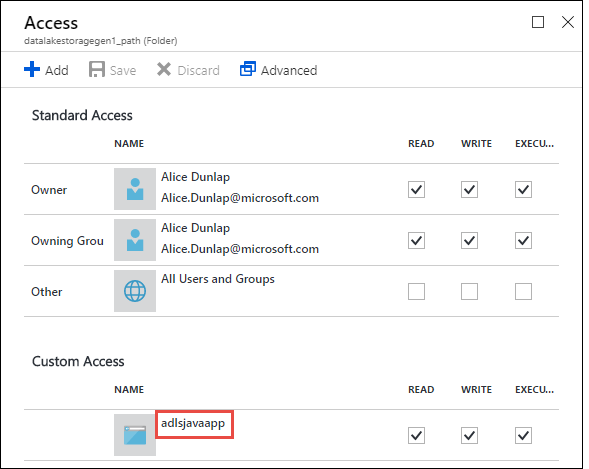

Auf dem Blatt Zugriff sind der Standardzugriff und der benutzerdefinierte Zugriff aufgeführt, die dem Stamm bereits zugewiesen wurden. Klicken Sie auf das Symbol Hinzufügen , um Zugriffssteuerungslisten auf benutzerdefinierter Ebene hinzuzufügen.

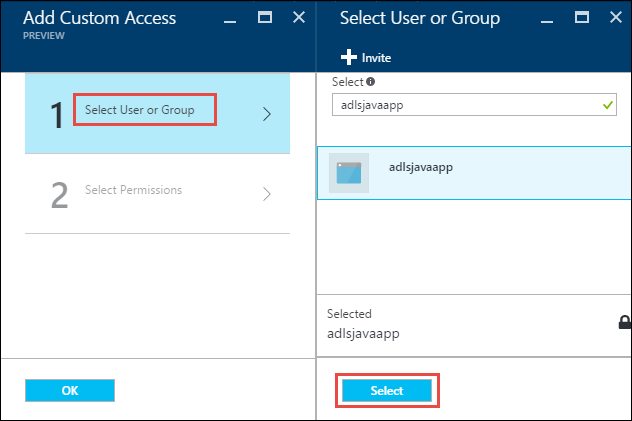

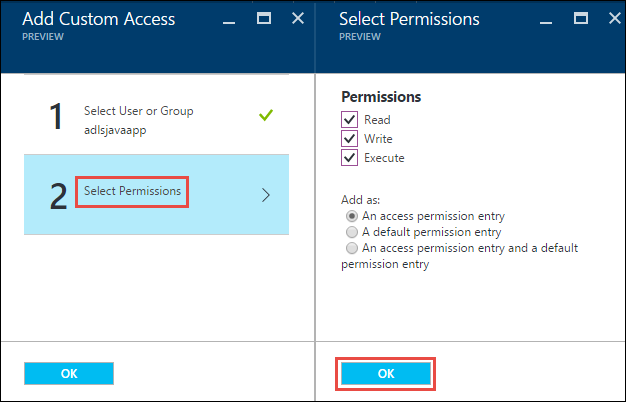

Klicken Sie auf das Symbol Hinzufügen, um das Blatt Benutzerdefinierten Zugriff hinzufügen zu öffnen. Klicken Sie auf diesem Blatt auf Benutzer oder Gruppe auswählen, und suchen Sie dann auf dem Blatt Benutzer oder Gruppe auswählen nach der Microsoft Entra Anwendung, die Sie zuvor erstellt haben. Wenn Sie über viele Gruppen verfügen, in denen Sie suchen können, können Sie das Textfeld oben zum Filtern nach dem Gruppennamen verwenden. Klicken Sie auf die Gruppe, die Sie hinzufügen möchten, und klicken Sie dann auf Auswählen.

Klicken Sie auf Berechtigungen auswählen, wählen Sie die Berechtigungen aus, und legen Sie fest, ob die Berechtigungen als Standard-ACL und/oder Zugriffs-ACL zugewiesen werden sollen. Klicken Sie auf OK.

Weitere Informationen zu Berechtigungen in Data Lake Storage Gen1 und zu Standard- und Zugriffs-ACLs finden Sie unter Zugriffssteuerung in Data Lake Storage Gen1.

Klicken Sie auf dem Blatt Benutzerdefinierten Zugriff hinzufügen auf OK. Die neu hinzugefügten Gruppen mit den zugeordneten Berechtigungen werden auf dem Blatt Zugriff aufgelistet.

Hinweis

Wenn Sie planen, Ihre Microsoft Entra-Anwendung auf einen bestimmten Ordner zu beschränken, müssen Sie der gleichen Microsoft Entra Anwendung die Berechtigung Ausführen für den Stamm erteilen, um den Zugriff auf die Dateierstellung über das .NET SDK zu aktivieren.

Hinweis

Wenn Sie die SDKs zum Erstellen eines Data Lake Storage Gen1-Kontos verwenden möchten, müssen Sie die Microsoft Entra Webanwendung der Ressourcengruppe als Rolle zuweisen, in der Sie das Data Lake Storage Gen1-Konto erstellen.

Schritt 4: Abrufen des OAuth 2.0-Token-Endpunkts (nur für Java-basierte Anwendungen)

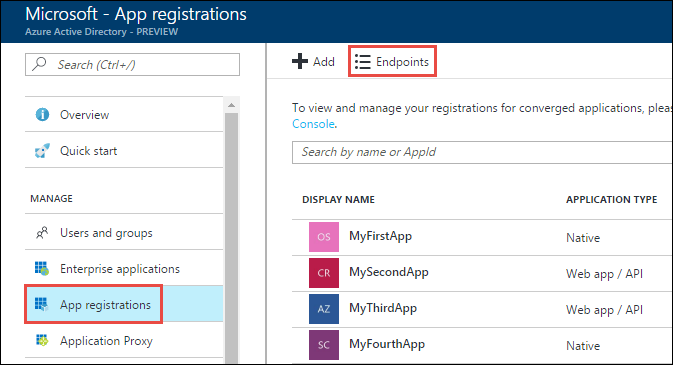

Melden Sie sich beim Azure-Portal an, und klicken Sie im linken Bereich auf „Active Directory“.

Klicken Sie im linken Bereich auf App-Registrierungen.

Klicken Sie oben im Blatt „App-Registrierungen“ auf Endpunkte.

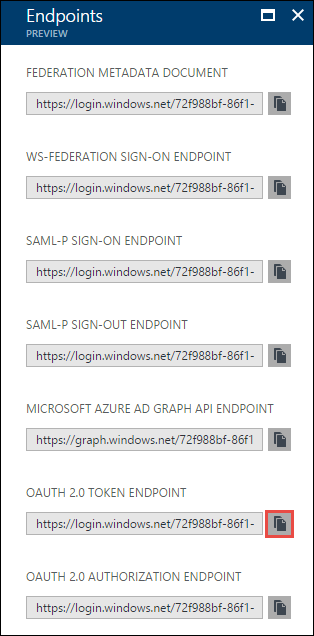

Kopieren Sie aus der Liste der Endpunkte den OAuth 2.0-Token-Endpunkt.

Nächste Schritte

In diesem Artikel haben Sie eine Microsoft Entra Webanwendung erstellt und die Informationen gesammelt, die Sie in Ihren Clientanwendungen benötigen, die Sie mit .NET SDK, Java, Python, REST-API usw. erstellen. Sie können nun mit den folgenden Artikeln fortfahren, in denen beschrieben wird, wie Sie die native anwendung Microsoft Entra verwenden, um sich zuerst bei Data Lake Storage Gen1 zu authentifizieren und dann andere Vorgänge im Speicher auszuführen.

- Dienst-zu-Dienst-Authentifizierung bei Data Lake Storage Gen1 mithilfe von Java

- Dienst-zu-Dienst-Authentifizierung bei Data Lake Storage Gen1 mithilfe des .NET SDK

- Dienst-zu-Dienst-Authentifizierung bei Data Lake Storage Gen1 mithilfe von Python

- Dienst-zu-Dienst-Authentifizierung bei Data Lake Storage Gen1 mithilfe der REST-API