Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

GILT FÜR:  Azure Stack Edge Pro – GPU

Azure Stack Edge Pro – GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Key Vault wird zur Verwaltung von Geheimnissen in eine Azure Stack Edge-Ressource integriert. Dieser Artikel enthält ausführliche Informationen zum Erstellen einer Azure Key Vault-Instanz für eine Azure Stack Edge-Ressource während der Geräteaktivierung und der anschließenden Nutzung für die Verwaltung von Geheimnissen.

Informationen zu Key Vault und Azure Stack Edge

Mit dem Azure Key Vault-Clouddienst werden Token, Kennwörter, Zertifikate, API-Schlüssel und andere Geheimnisse sicher gespeichert und der Zugriff darauf gesteuert. Key Vault vereinfacht auch das Erstellen und Verwalten der zur Verschlüsselung Ihrer Daten verwendeten Verschlüsselungsschlüssel.

Für den Azure Stack Edge-Dienst bringt die Integration in Key Vault die folgenden Vorteile:

Speicherung von Kundengeheimnissen. Eines der für den Azure Stack Edge-Dienst verwendeten Geheimnisse ist der Kanalintegritätsschlüssel (Channel Integrity Key, CIK). Dieser Schlüssel ermöglicht die Verschlüsselung Ihrer Geheimnisse und ist sicher in Key Vault gespeichert. Gerätegeheimnisse wie BitLocker-Wiederherstellungsschlüssel und BMC-Benutzerkennwort (Baseboard-Verwaltungscontroller) werden ebenfalls in Key Vault gespeichert.

Weitere Informationen finden Sie unter Sicheres Speichern von Geheimnissen und Schlüsseln.

Übergabe verschlüsselter Kundengeheimnisse an das Gerät.

Anzeige von Gerätegeheimnissen für den einfachen Zugriff bei einem Ausfall des Geräts.

Generieren eines Aktivierungsschlüssels und Erstellen eines Schlüsseltresors

Bei der Generierung von Aktivierungsschlüsseln wird eine Key Vault-Instanz für eine Azure Stack Edge-Ressource erstellt. Der Schlüsseltresor wird in der gleichen Ressourcengruppe erstellt, in der sich die Azure Stack Edge-Ressource befindet. Für den Schlüsseltresor ist eine Berechtigung für Mitwirkende erforderlich.

Key Vault-Voraussetzungen

Vor der Erstellung des Schlüsseltresors während der Aktivierung müssen die folgenden Voraussetzungen erfüllt sein:

Registrieren Sie den Microsoft.KeyVault-Ressourcenanbieter, bevor Sie die Azure Stack Edge-Ressource erstellen. Der Ressourcenanbieter wird automatisch registriert, wenn Sie als Besitzer oder Mitwirkender Zugriff auf das Abonnement haben. Die Key Vault-Instanz wird im gleichen Abonnement und der gleichen Ressourcengruppe erstellt wie die Azure Stack Edge-Ressource.

Beim Erstellen einer Azure Stack Edge-Ressource wird auch eine systemseitig zugewiesene verwaltete Identität erstellt, die für die Lebensdauer der Ressource beibehalten wird und mit dem Ressourcenanbieter in der Cloud kommuniziert.

Wenn die verwaltete Identität aktiviert ist, erstellt Azure eine vertrauenswürdige Identität für die Azure Stack Edge-Ressource.

Erstellen einer Key Vault-Instanz

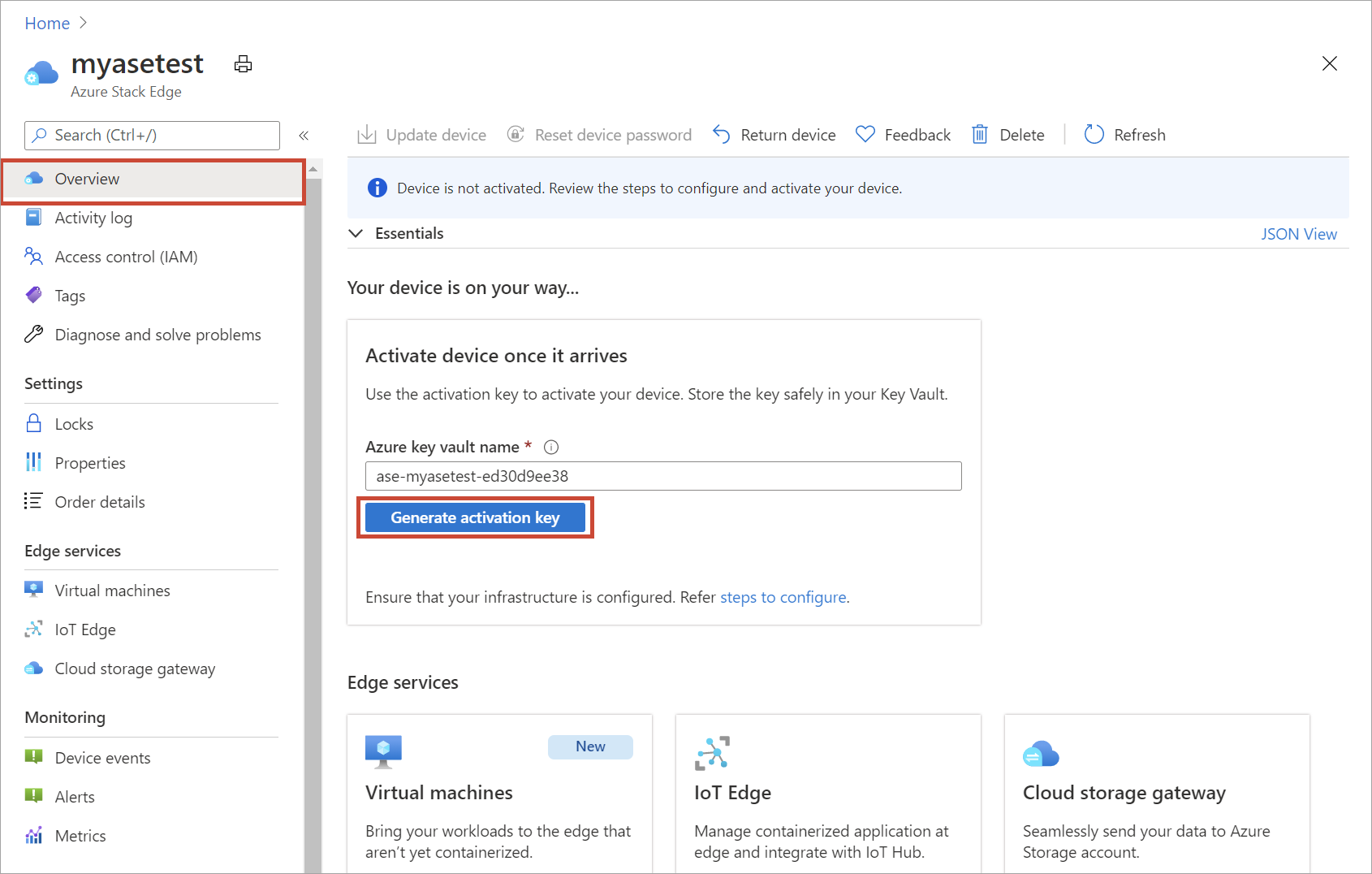

Nachdem Sie die Ressource erstellt haben, müssen Sie die Ressource mit dem Gerät aktivieren. Dazu generieren Sie einen Aktivierungsschlüssel im Azure-Portal.

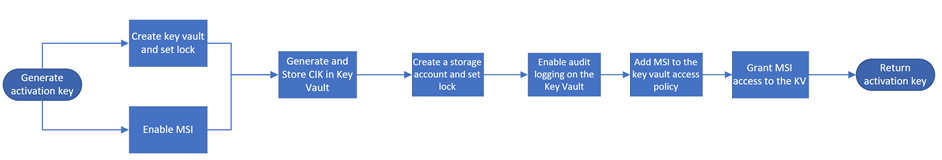

Das Generieren eines Aktivierungsschlüssels läuft folgendermaßen ab:

- Sie fordern einen Aktivierungsschlüssel im Azure-Portal an. Die Anforderung wird dann an den Key Vault-Ressourcenanbieter gesendet.

- Ein Schlüsseltresor im Standard-Tarif mit Zugriffsrichtlinie wird erstellt und standardmäßig gesperrt.

Dieser Schlüsseltresor verwendet den Standardnamen oder einen benutzerdefinierten Namen mit drei bis 24 Zeichen, den Sie angegeben haben. Sie können keine Key Vault-Instanz verwenden, die bereits verwendet wird.

Die Schlüsseltresordetails werden im Dienst gespeichert. Diese Key Vault-Instanz wird für die Verwaltung von Geheimnissen verwendet und bleibt so lange bestehen, wie die Azure Stack Edge-Ressource vorhanden ist.

- Um ein versehentliches Löschen zu verhindern, wird eine Ressourcensperre für den Schlüsseltresor aktiviert. Außerdem wird ein vorläufiges Löschen für die Key Vault-Instanz aktiviert, wodurch sie im Fall eines versehentlichen Löschens innerhalb von 90 Tagen wiederhergestellt werden kann. Weitere Informationen finden Sie unter Übersicht über die Azure Key Vault-Funktion für vorläufiges Löschen.

- Eine systemseitig zugewiesene verwaltete Identität, die beim Erstellen der Azure Stack Edge-Ressource erstellt wurde, ist jetzt aktiviert.

- Ein Kanalintegritätsschlüssel (Channel Integrity Key, CIK) wird generiert und im Schlüsseltresor platziert. Die CIK-Details werden im Dienst angezeigt.

- Ein zonenredundantes Speicherkonto (ZRS-Konto) wird ebenfalls im selben Bereich wie die Azure Stack Edge Ressource erstellt, und für das Konto wird eine Sperre eingerichtet.

- Dieses Konto wird zum Speichern von Überwachungsprotokollen verwendet.

- Die Erstellung des Speicherkontos ist ein zeitintensiver Prozess und dauert einige Minuten.

- Das Speicherkonto wird mit dem Namen des Schlüsseltresors gekennzeichnet.

- Zum Schlüsseltresor wird eine Diagnoseeinstellung hinzugefügt, und die Protokollierung wird aktiviert.

- Die verwaltete Identität wird der Zugriffsrichtlinie für den Schlüsseltresor hinzugefügt, um Zugriff auf den Schlüsseltresor zu ermöglichen, da das Gerät den Schlüsseltresor zum Speichern und Abrufen von Geheimnissen verwendet.

- Der Schlüsseltresor authentifiziert die Anforderung mit der verwalteten Identität, um den Aktivierungsschlüssel zu generieren. Der Aktivierungsschlüssel wird an das Azure-Portal zurückgegeben. Anschließend können Sie diesen Schlüssel kopieren und in der lokalen Benutzeroberfläche verwenden, um das Gerät zu aktivieren.

Hinweis

- Wenn Sie bereits vor der Integration der Azure Key Vault-Instanz in die Azure Stack Edge-Ressource über eine Azure Stack Edge-Ressource verfügten, sind Sie nicht betroffen. Sie können weiterhin die vorhandene Azure Stack Edge-Ressource verwenden.

- Die Erstellung von Schlüsseltresor und Speicherkonto erhöht die Gesamtressourcenkosten. Weitere Informationen zu zulässigen Transaktionen und den entsprechenden Gebühren finden Sie unter Key Vault – Preise und Azure Blob Storage – Preise.

Wenn Probleme im Zusammenhang mit der Key Vault-Instanz und der Geräteaktivierung auftreten, finden Sie weitere Informationen unter Beheben von Problemen mit der Geräteaktivierung.

Anzeigen von Key Vault-Eigenschaften

Nachdem der Aktivierungsschlüssel generiert und der Schlüsseltresor erstellt wurde, können Sie auf den Schlüsseltresor zugreifen, um die Geheimnisse, Zugriffsrichtlinien, Diagnosen und Erkenntnisse anzuzeigen. Die einzelnen Vorgänge werden nachfolgend detailliert beschrieben.

Anzeigen von Geheimnissen

Nachdem der Aktivierungsschlüssel generiert und der Schlüsseltresor erstellt wurde, können Sie auf den Schlüsseltresor zugreifen.

Führen Sie die folgenden Schritte aus, um auf den Schlüsseltresor zuzugreifen und die Geheimnisse anzuzeigen:

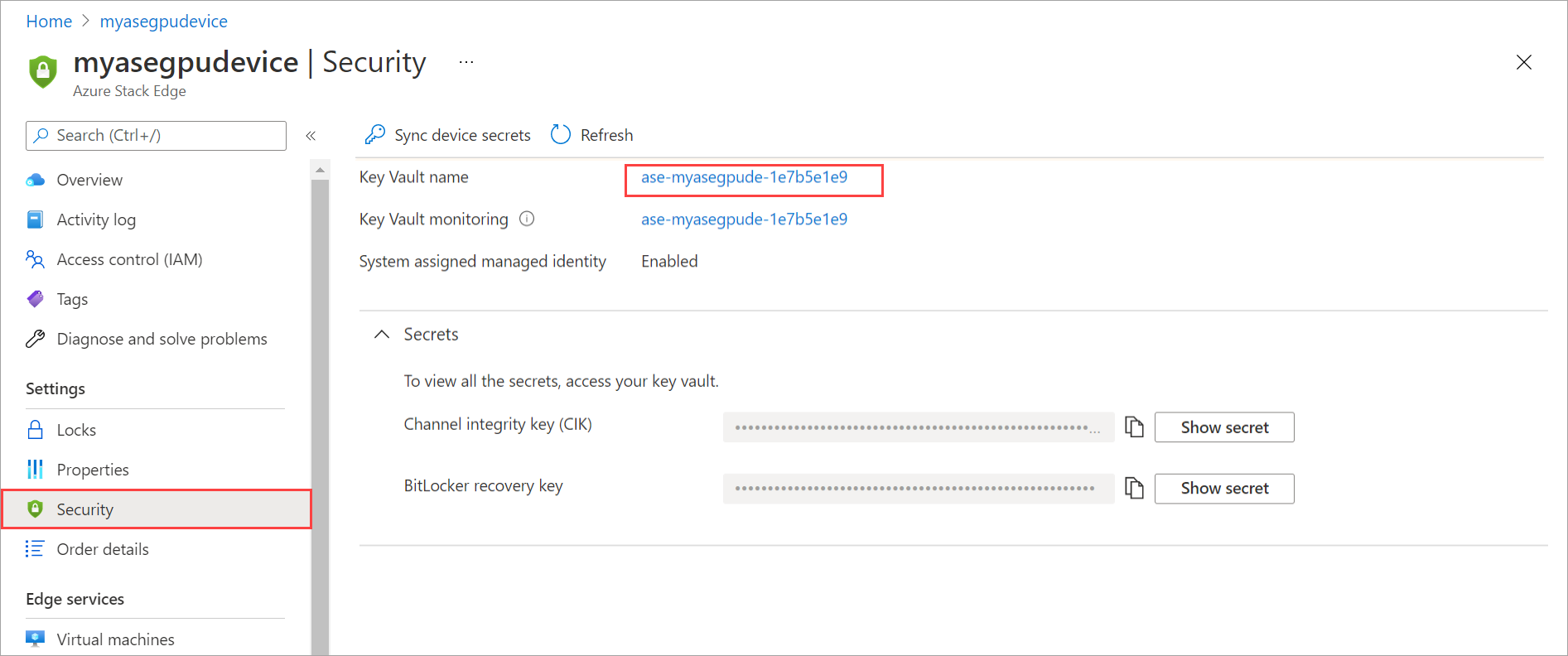

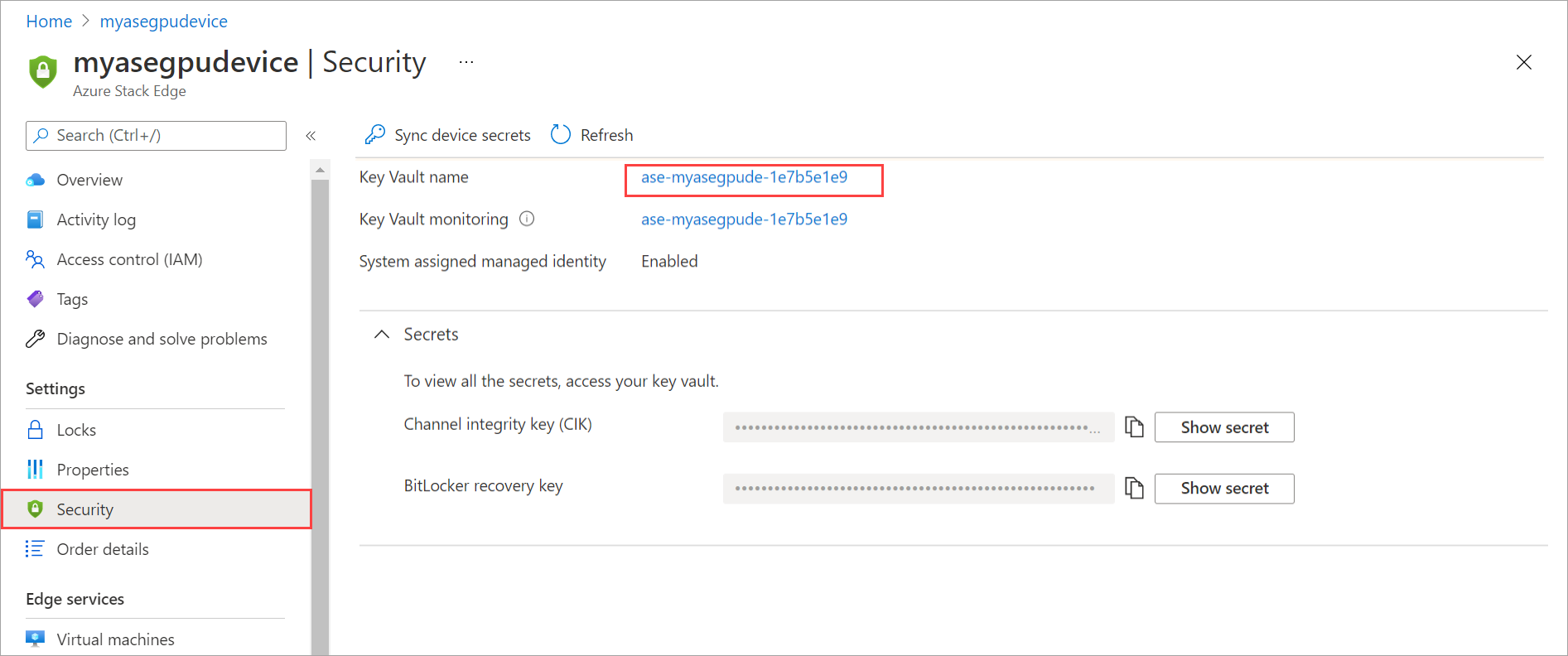

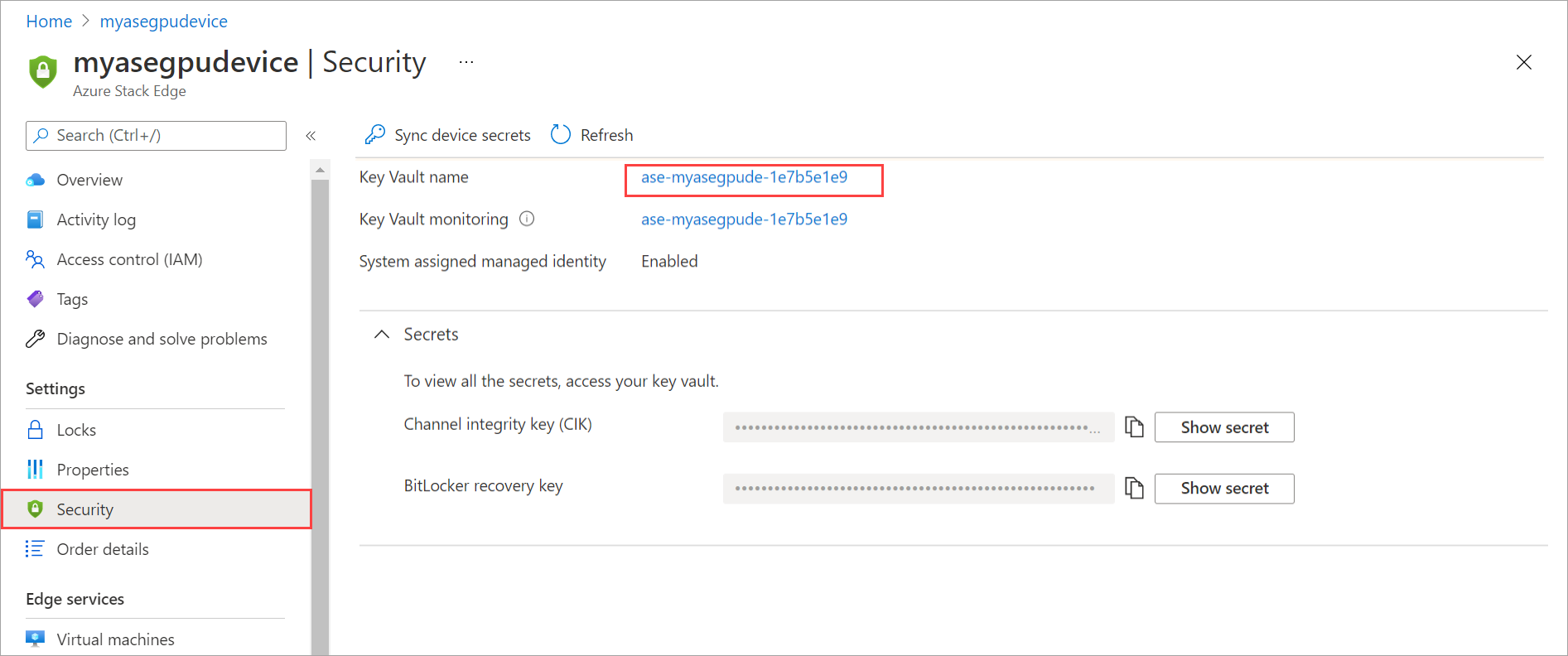

Navigieren Sie im Azure-Portal für Ihre Azure Stack Edge-Ressource zu Sicherheit.

Im rechten Bereich unter Sicherheit werden die Geheimnisse angezeigt.

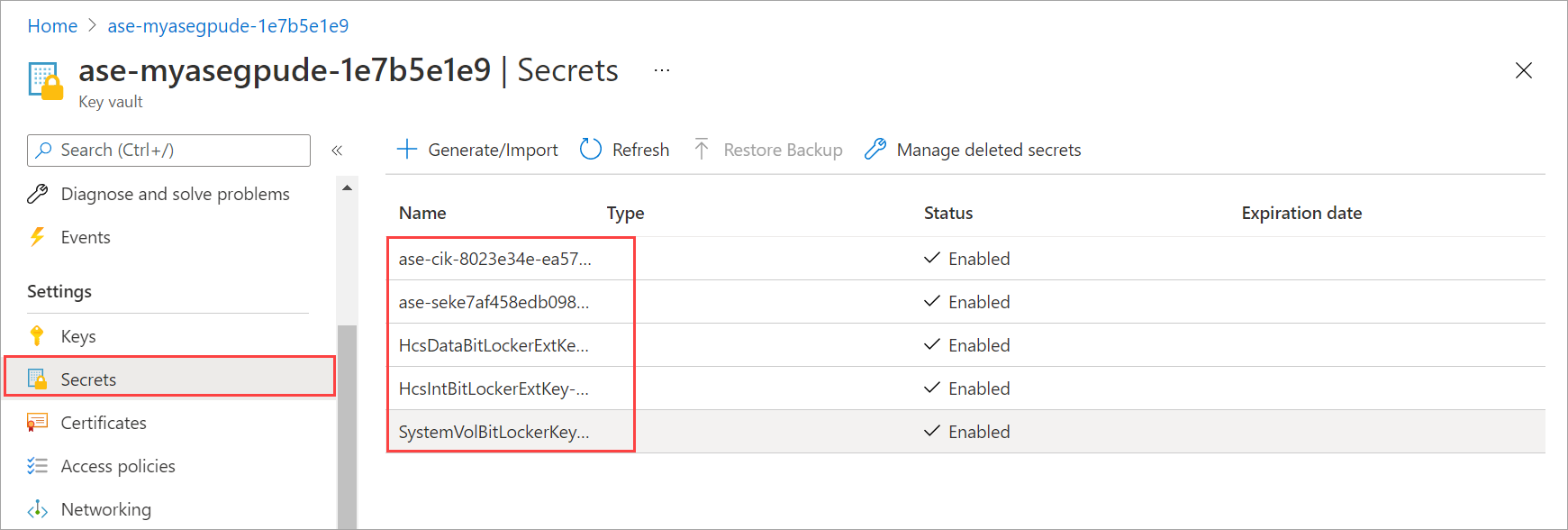

Sie können auch zum Schlüsseltresor navigieren, der Ihrer Azure Stack Edge-Ressource zugeordnet ist. Wählen Sie Schlüsseltresorname aus.

Um die im Schlüsseltresor gespeicherten Geheimnisse anzuzeigen, navigieren Sie zu Geheimnisse. Kanalintegritätsschlüssel, BitLocker-Wiederherstellungsschlüssel und BMC-Benutzerkennwörter (Baseboard-Verwaltungscontroller) werden im Schlüsseltresor gespeichert. Bei einem Ausfall des Geräts ermöglicht das Portal einfachen Zugriff auf den BitLocker-Wiederherstellungsschlüssel und das BMC-Benutzerkennwort.

Anzeigen der Zugriffsrichtlinien für die verwaltete Identität

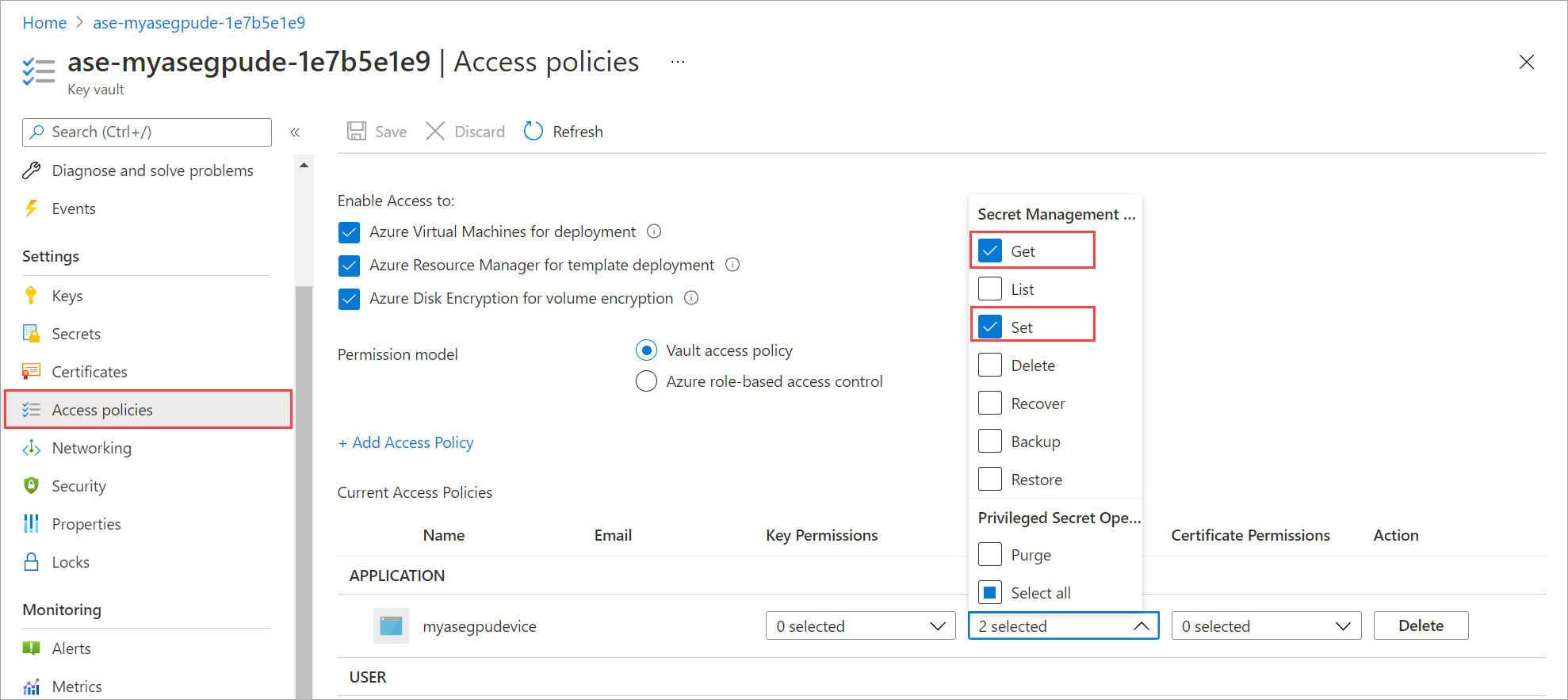

Führen Sie die folgenden Schritte aus, um auf die Zugriffsrichtlinien für Ihren Schlüsseltresor und die verwaltete Identität zuzugreifen:

Navigieren Sie im Azure-Portal für Ihre Azure Stack Edge-Ressource zu Sicherheit.

Wählen Sie den entsprechenden Link für Schlüsseltresorname aus, um zu dem Schlüsseltresor zu navigieren, der Ihrer Azure Stack Edge-Ressource zugeordnet ist.

Um die Zugriffsrichtlinien anzuzeigen, die Ihrem Schlüsseltresor zugeordnet sind, navigieren Sie zu Zugriffsrichtlinien. Sie können sehen, dass der verwalteten Identität Zugriff gewährt wurde. Wählen Sie Geheimnisberechtigungen aus. Sie können sehen, dass der Zugriff der verwalteten Identität nur auf Abrufen und Festlegen für das Geheimnis beschränkt ist.

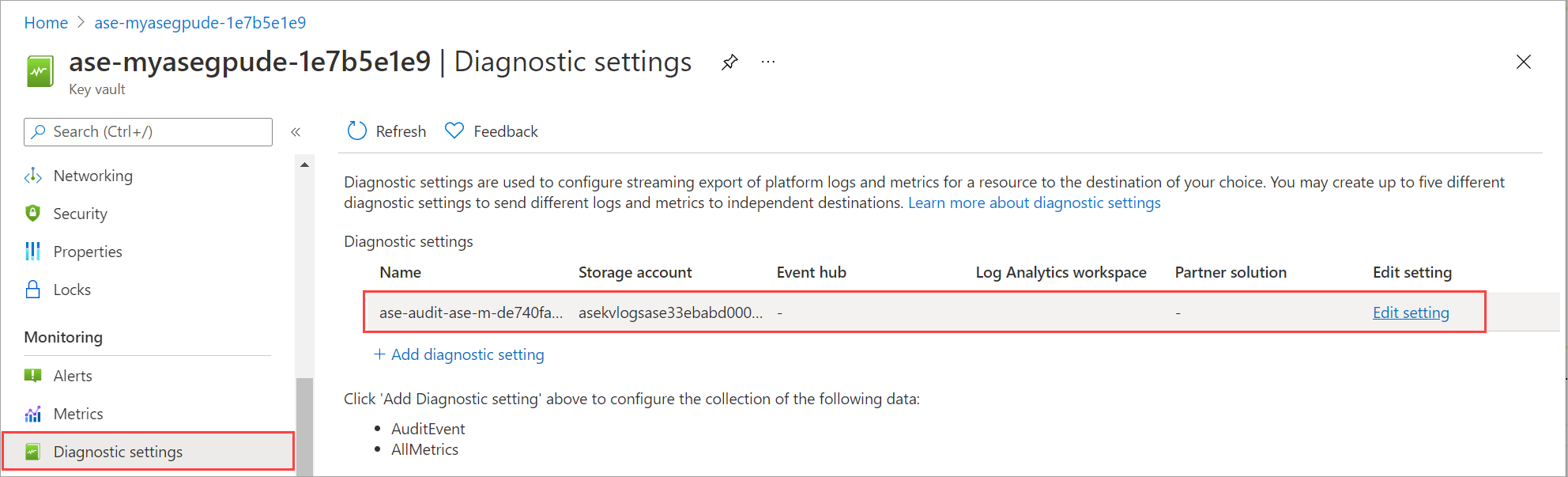

Anzeigen von Überwachungsprotokollen

Führen Sie die folgenden Schritte aus, um auf den Schlüsseltresor zuzugreifen und die Diagnoseeinstellungen und Überwachungsprotokolle anzuzeigen:

Navigieren Sie im Azure-Portal für Ihre Azure Stack Edge-Ressource zu Sicherheit.

Wählen Sie den entsprechenden Link für Schlüsseltresorname aus, um zu dem Schlüsseltresor zu navigieren, der Ihrer Azure Stack Edge-Ressource zugeordnet ist.

Um die Diagnoseeinstellungen anzuzeigen, die Ihrem Schlüsseltresor zugeordnet sind, navigieren Sie zu Diagnoseeinstellungen. Diese Einstellung bietet die Möglichkeit, zu überwachen, wie, wann und von wem auf die Schlüsseltresore zugegriffen wurde. Sie können sehen, dass eine Diagnoseeinstellung erstellt wurde. Protokolle werden an das Speicherkonto übertragen, das ebenfalls erstellt wurde. Überwachungsereignisse werden ebenfalls im Schlüsseltresor erstellt.

Wenn Sie ein anderes Speicherziel für Protokolle im Schlüsseltresor konfiguriert haben, können Sie die Protokolle direkt im betreffenden Speicherkonto anzeigen.

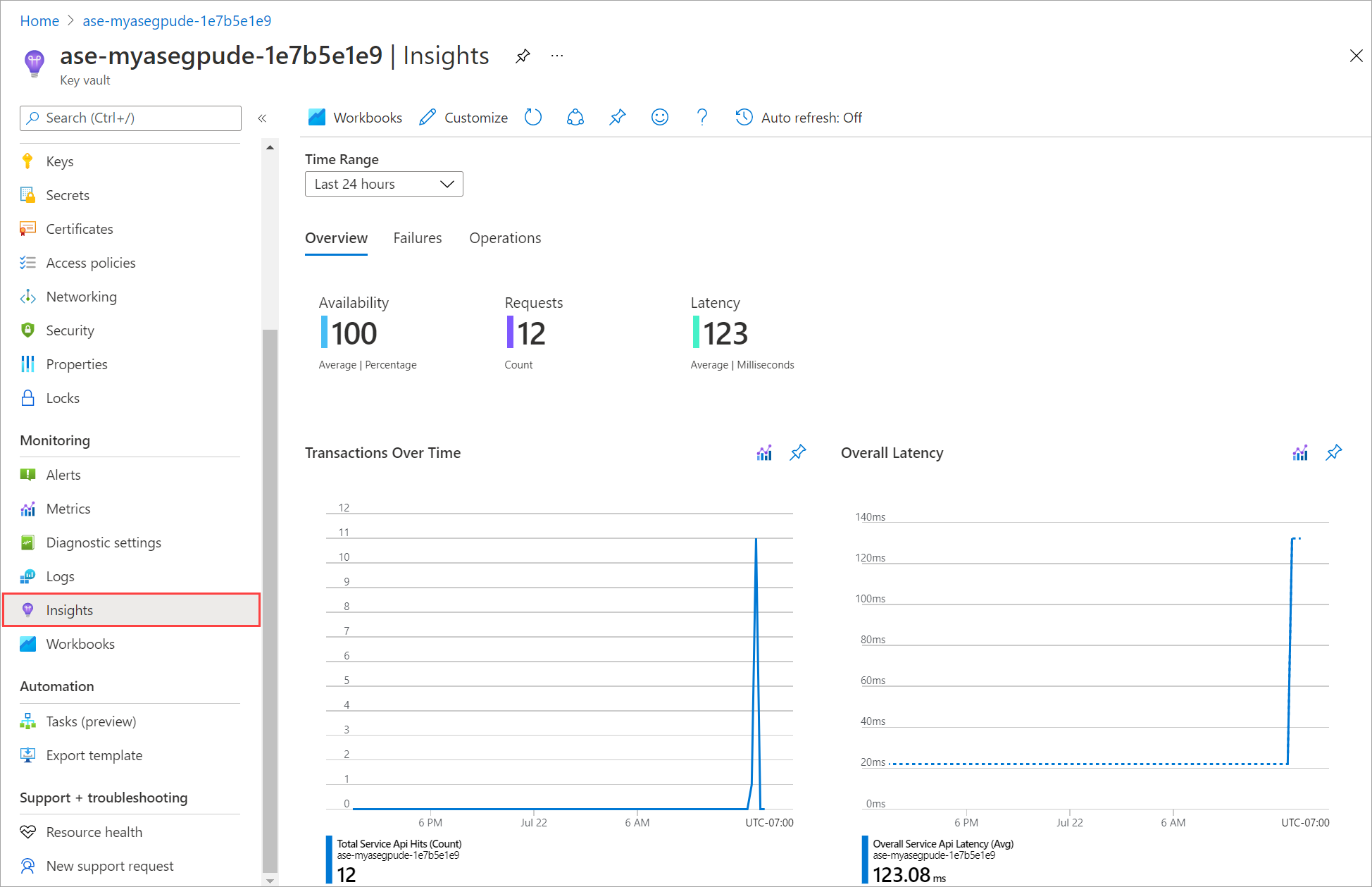

Erkenntnisse anzeigen

Führen Sie die folgenden Schritte aus, um auf die Schlüsseltresorerkenntnisse, u. a. die für den Schlüsseltresor ausgeführten Vorgänge, zuzugreifen:

Navigieren Sie im Azure-Portal für Ihre Azure Stack Edge-Ressource zu Sicherheit.

Wählen Sie den entsprechenden Link für die Schlüsseltresordiagnose aus.

Das Blatt Erkenntnisse enthält eine Übersicht über die Vorgänge, die für den Schlüsseltresor ausgeführt wurden.

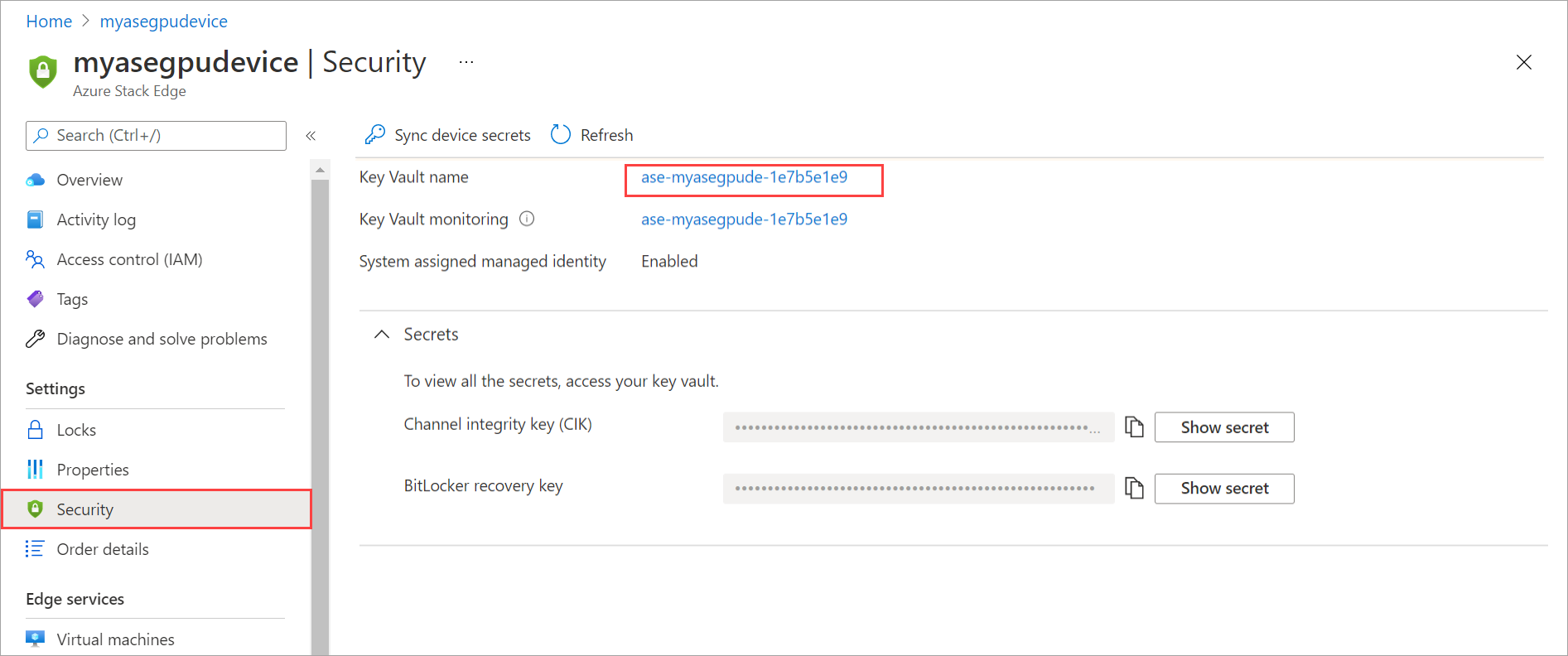

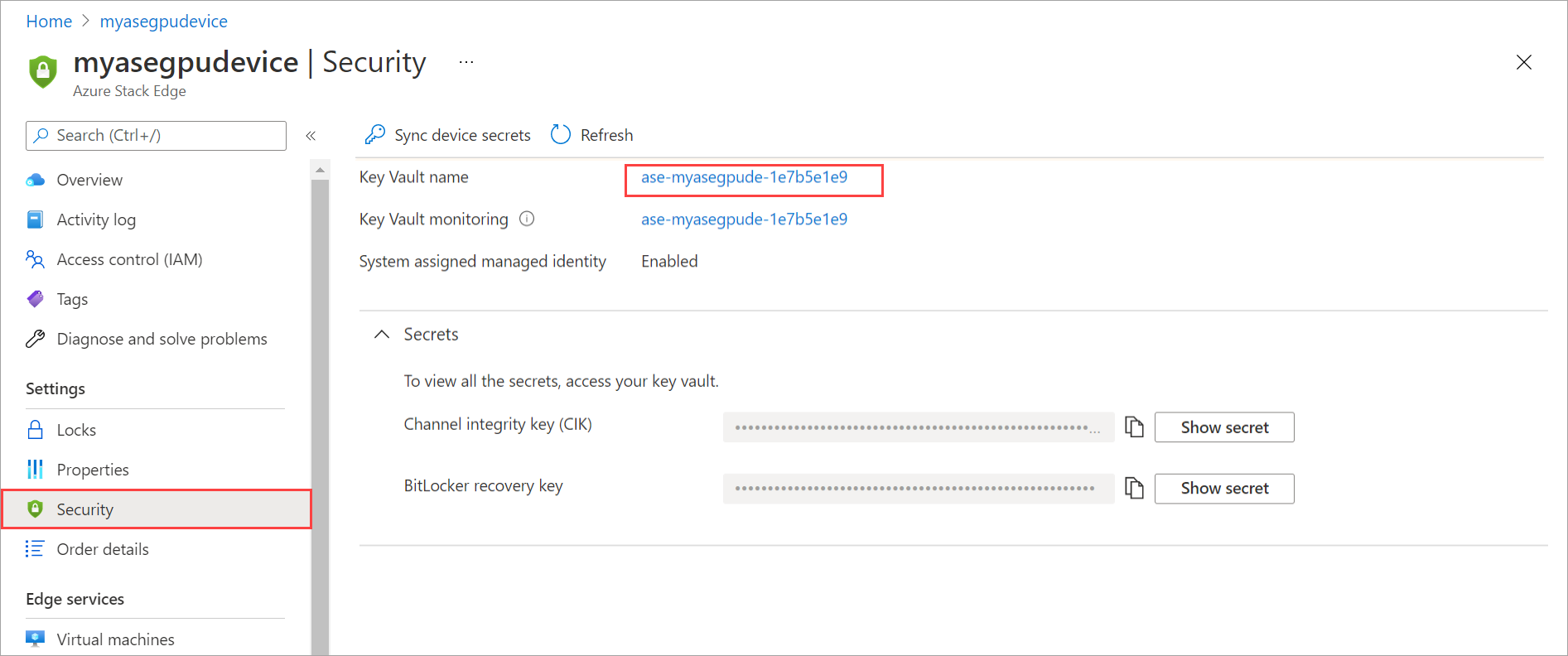

Anzeigen des Status der verwalteten Identität

Führen Sie die folgenden Schritte aus, um den Status der systemseitig zugewiesenen verwalteten Identität anzuzeigen, die ihrer Azure Stack Edge-Ressource zugeordnet ist:

Navigieren Sie im Azure-Portal für Ihre Azure Stack Edge-Ressource zu Sicherheit.

Navigieren Sie im rechten Bereich zu systemseitig zugewiesene verwaltete Identität, um festzustellen, ob die vom System zugewiesene verwaltete Identität aktiviert oder deaktiviert ist.

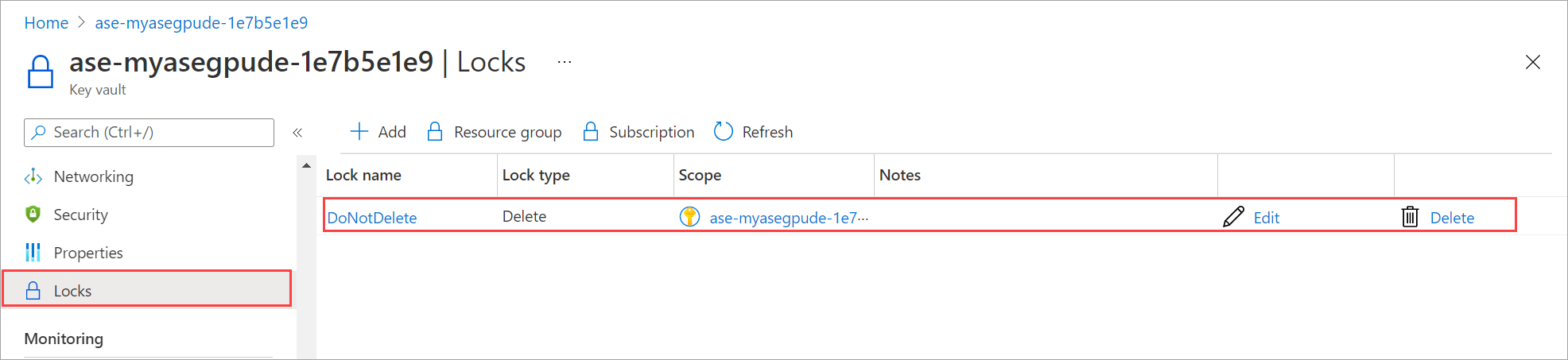

Anzeigen von Schlüsseltresorsperren

Führen Sie die folgenden Schritte aus, um auf den Schlüsseltresor zuzugreifen und die Sperren anzuzeigen:

Navigieren Sie im Azure-Portal für Ihre Azure Stack Edge-Ressource zu Sicherheit.

Wählen Sie den entsprechenden Link für Schlüsseltresorname aus, um zu dem Schlüsseltresor zu navigieren, der Ihrer Azure Stack Edge-Ressource zugeordnet ist.

Um die Sperren für Ihren Schlüsseltresor anzuzeigen, navigieren Sie zu Sperren. Um ein versehentliches Löschen zu verhindern, wird eine Ressourcensperre für die Key Vault-Instanz aktiviert.

Neugenerieren des Aktivierungsschlüssels

In bestimmten Fällen müssen Sie den Aktivierungsschlüssel u. U. neu generieren. Das Neugenerieren eines Aktivierungsschlüssels läuft folgendermaßen ab:

- Sie fordern die Neugenerierung eines Aktivierungsschlüssels im Azure-Portal an.

- Der Aktivierungsschlüssel wird an das Azure-Portal zurückgegeben. Anschließend können Sie diesen Schlüssel kopieren und verwenden.

Auf den Schlüsseltresor wird nicht zugegriffen, wenn der Aktivierungsschlüssel neu generiert wird.

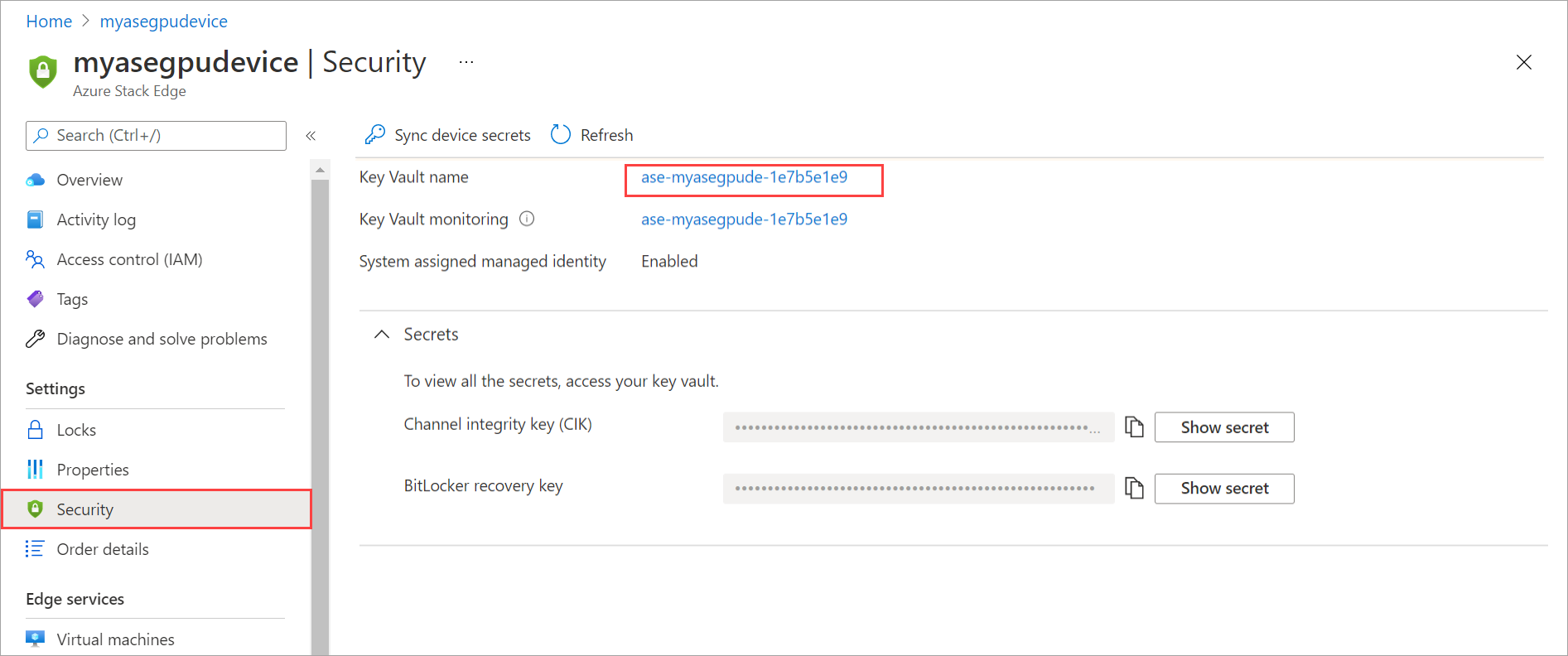

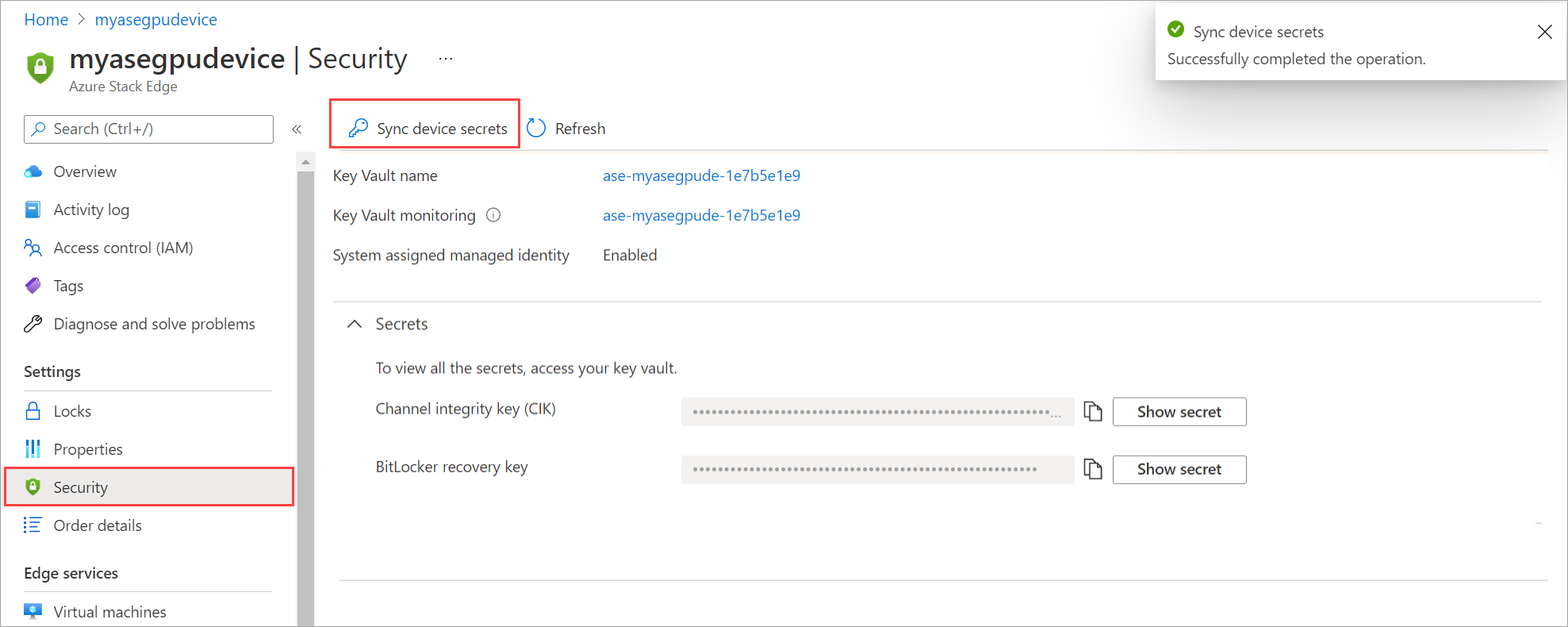

Wiederherstellen von Gerätegeheimnissen

Wenn der CIK versehentlich gelöscht wird oder Geheimnisse (z. B. das BMC-Benutzerkennwort) im Schlüsseltresor veraltet sind, müssen Sie Geheimnisse vom Gerät pushen, um die Schlüsseltresorgeheimnisse zu aktualisieren.

Führen Sie die folgenden Schritte aus, um Gerätegeheimnisse zu synchronisieren:

Navigieren Sie im Azure-Portal zu Ihrer Azure Stack Edge-Ressource und dann zu Sicherheit.

Wählen Sie im rechten Bereich in der oberen Befehlsleiste Gerätegeheimnisse synchronisieren aus.

Die Gerätegeheimnisse werden an den Schlüsseltresor gepusht, um die Geheimnisse im Schlüsseltresor wiederherzustellen oder zu aktualisieren. Sie erhalten eine Benachrichtigung, wenn die Synchronisierung abgeschlossen wurde.

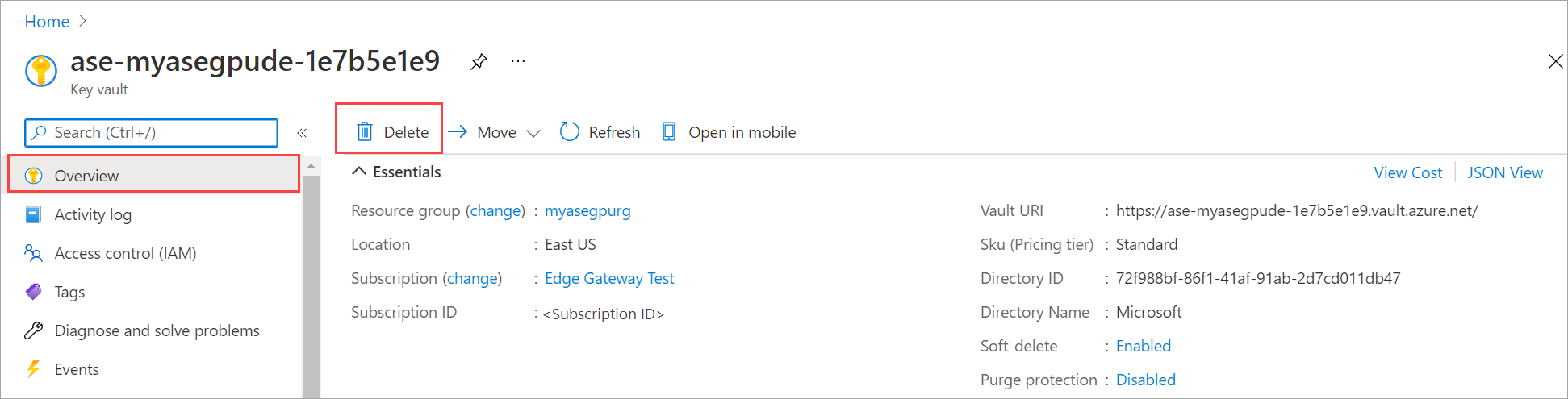

Löschen von Schlüsseltresoren

Es gibt zwei Möglichkeiten, den Schlüsseltresor zu löschen, der der Azure Stack Edge-Ressource zugeordnet ist:

- Sie löschen die Azure Stack Edge-Ressource, und wählen gleichzeitig aus, dass der zugeordnete Schlüsseltresor gelöscht werden soll.

- Sie haben den Schlüsseltresor versehentlich direkt gelöscht.

Wenn die Azure Stack Edge-Ressource gelöscht wird, wird der Schlüsseltresor ebenfalls mit der Ressource gelöscht. Sie werden aufgefordert, diesen Schritt zu bestätigen. Wenn andere Schlüssel in diesem Schlüsseltresor gespeichert sind, und Sie diesen Schlüsseltresor nicht löschen möchten, können Sie die Einwilligung ablehnen. Es wird dann nur die Azure Stack Edge-Ressource gelöscht, und die Key Vault-Instanz bleibt erhalten.

Führen Sie die folgenden Schritte aus, um die Azure Stack Edge-Ressource und den zugehörigen Schlüsseltresor zu löschen:

Navigieren Sie im Azure-Portal zu Ihrer Azure Stack Edge-Ressource und dann zu Übersicht.

Wählen Sie im rechten Bereich Löschen aus. Durch diese Aktion wird die Azure Stack Edge-Ressource gelöscht.

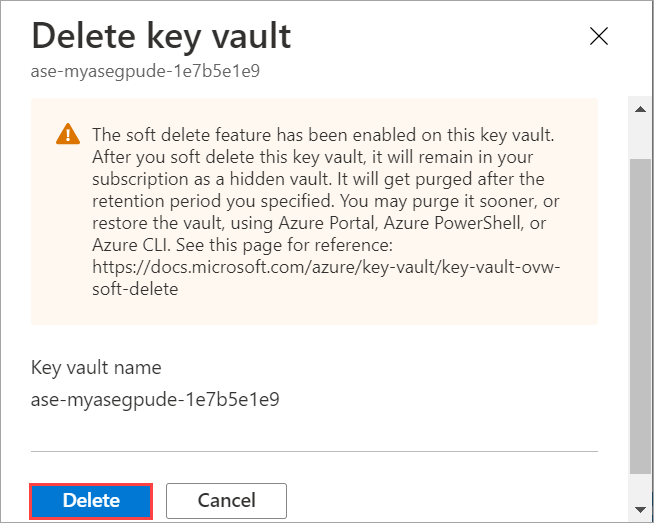

Es wird ein Bestätigungsblatt angezeigt. Geben Sie den Namen der Azure Stack Edge-Ressource ein. Geben Sie Ja ein, um das Löschen des zugehörigen Schlüsseltresors zu bestätigen.

Klicken Sie auf Löschen.

Die Azure Stack Edge-Ressource und der Schlüsseltresor werden gelöscht.

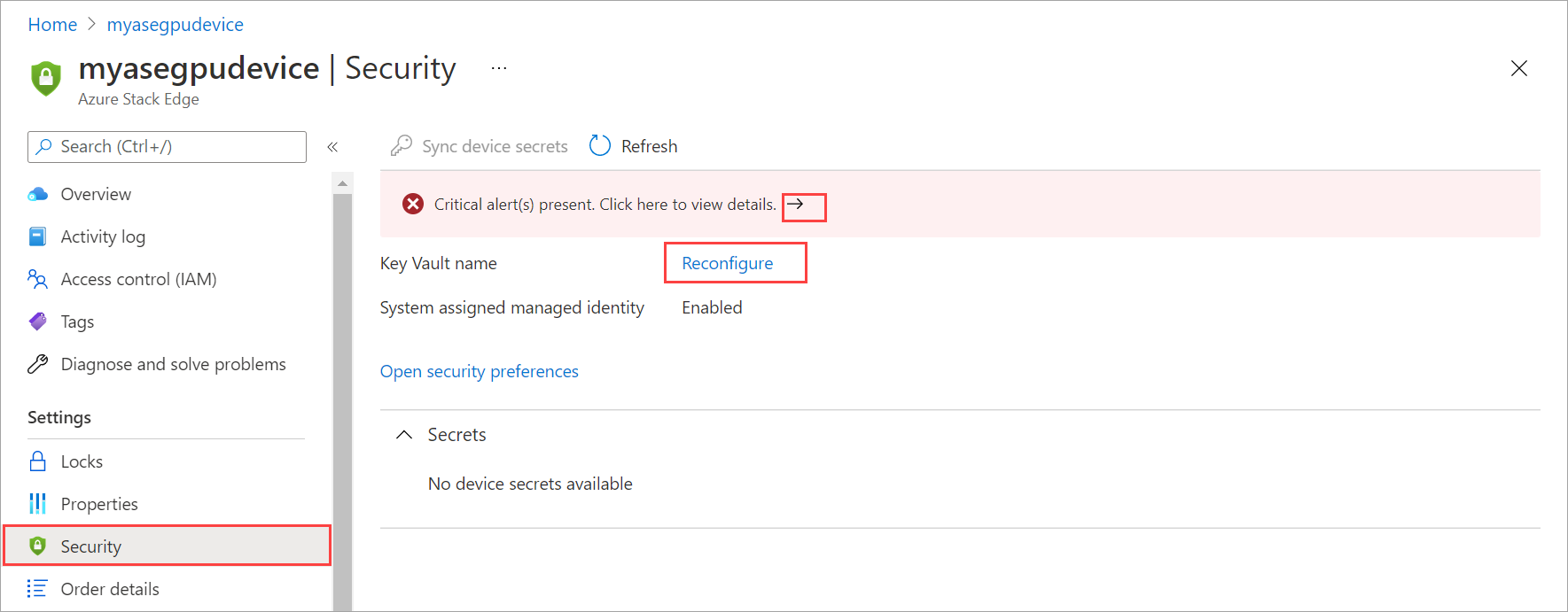

Der Schlüsseltresor kann versehentlich gelöscht werden, obwohl die Azure Stack Edge-Ressource verwendet wird. In diesem Fall wird eine kritische Warnung auf der Seite Sicherheit für Ihre Azure Stack Edge-Ressource ausgelöst. Sie können zu dieser Seite navigieren, um Ihren Schlüsseltresor wiederherzustellen.

Wiederherstellen des Schlüsseltresors

Sie können den Schlüsseltresor wiederherstellen, der Ihrer Azure Stack Edge-Ressource zugeordnet ist, wenn er versehentlich gelöscht oder endgültig gelöscht wurde. Wenn der Schlüsseltresor zum Speichern anderer Schlüssel verwendet wurde, müssen Sie die betreffenden Schlüssel wiederherstellen, indem Sie den Schlüsseltresor wiederherstellen.

- Innerhalb von 90 Tagen nach dem Löschen können Sie den gelöschten Schlüsseltresor wiederherstellen.

- Wenn der Schutzzeitraum von 90 Tagen, nach dem der Schlüsseltresor endgültig gelöscht wird, bereits abgelaufen ist, können Sie den Schlüsseltresor nicht wiederherstellen. Stattdessen müssen Sie einen neuen Schlüsseltresor erstellen.

Führen Sie innerhalb von 90 Tagen nach dem Löschen die folgenden Schritte aus, um den Schlüsseltresor wiederherzustellen:

Navigieren Sie im Azure-Portal zur Seite Sicherheit Ihrer Azure Stack Edge-Ressource. Es wird eine Benachrichtigung mit dem Hinweis angezeigt, dass der zugehörige Schlüsseltresor für die Ressource gelöscht wurde. Sie können die Benachrichtigung auswählen oder unter Sicherheitseinstellungen die Option Neu konfigurieren für den Schlüsseltresornamen auswählen, um den Schlüsseltresor wiederherzustellen.

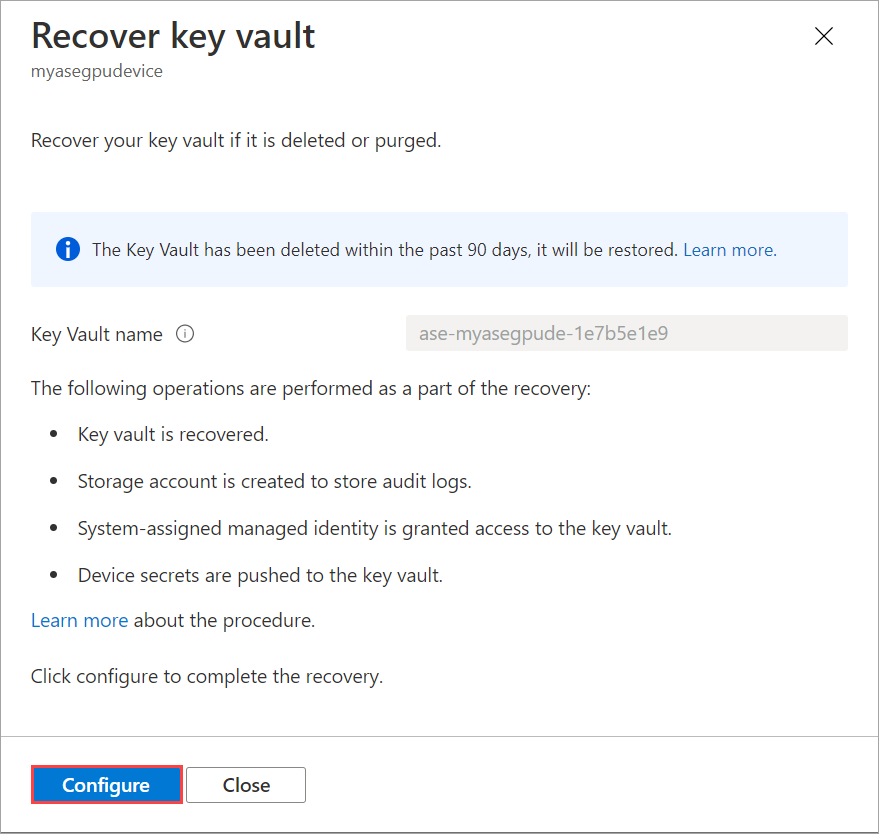

Wählen Sie im Blatt Schlüsseltresor wiederherstellen die Option Konfigurieren aus. Im Rahmen der Wiederherstellung werden die folgenden Vorgänge ausgeführt:

Ein Schlüsseltresor wird mit dem gleichen Namen wiederhergestellt, und für die Schlüsseltresorressource wird eine Sperre aktiviert.

Hinweis

Wenn der Schlüsseltresor gelöscht wird und der Schutzzeitraum von 90 Tagen, nach dem der Schlüsseltresor endgültig gelöscht wird, nicht abgelaufen ist, kann der Schlüsseltresorname in diesem Zeitraum nicht zum Erstellen eines neuen Schlüsseltresors verwendet werden.

Zum Speichern der Überwachungsprotokolle wird ein Speicherkonto erstellt.

Der systemseitig zugewiesenen verwalteten Identität wird Zugriff auf den Schlüsseltresor gewährt.

Gerätegeheimnisse werden in den Schlüsseltresor gepusht.

Wählen Sie Konfigurierenaus.

Der Schlüsseltresor wird wiederhergestellt, und nach Abschluss der Wiederherstellung wird eine entsprechende Benachrichtigung angezeigt.

Wenn der Schlüsseltresor gelöscht wird und der Schutzzeitraum von 90 Tagen, nach dem der Schlüsseltresor endgültig gelöscht wird, abgelaufen ist, haben Sie die Möglichkeit, einen neuen Schlüsseltresor zu erstellen (siehe Beschreibung zum Wiederherstellen des Schlüsseltresors weiter oben). In diesem Fall müssen Sie einen neuen Namen für den Schlüsseltresor angeben. Ein neues Speicherkonto wird erstellt, die verwaltete Identität erhält Zugriff auf diesen Schlüsseltresor, und Gerätegeheimnisse werden an diesen Schlüsseltresor gepusht.

Wiederherstellen des Zugriffs der verwalteten Identität

Wird die Zugriffsrichtlinie für die systemseitig zugewiesene verwaltete Identität gelöscht, wird eine Warnung ausgelöst, wenn das Gerät die Schlüsseltresorgeheimnisse nicht wieder synchronisieren kann. Wenn die verwaltete Identität keinen Zugriff auf den Schlüsseltresor hat, wird wiederum eine Gerätewarnung ausgelöst. Wählen Sie in jedem Fall die Warnung aus, um das Blatt Schlüsseltresor wiederherstellen zu öffnen, und führen Sie eine Neukonfiguration durch. Dabei sollte der Zugriff der verwalteten Identität wiederhergestellt werden.

Nächste Schritte

- Erfahren Sie mehr über das Generieren eines Aktivierungsschlüssels.

- Problembehandlung für Schlüsseltresorfehler auf Ihrem Azure Stack Edge-Gerät.