Herstellen einer Verbindung mit Azure Resource Manager auf Ihrem Azure Stack Edge-Gerät

GILT FÜR: Azure Stack Edge Pro – GPU

Azure Stack Edge Pro – GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Resource Manager bietet eine Verwaltungsebene, die das Erstellen, Aktualisieren und Löschen von Ressourcen in Ihrem Azure-Abonnement ermöglicht. Das Azure Stack Edge-Gerät unterstützt die gleichen Azure Resource Manager-APIs zum Erstellen, Aktualisieren und Löschen von virtuellen Computern in einem lokalen Abonnement. Dadurch können Sie das Gerät in Übereinstimmung mit der Cloud verwalten.

In diesem Artikel wird beschrieben, wie Sie mithilfe von Azure PowerShell über Azure Resource Manager eine Verbindung mit den lokalen APIs auf Ihrem Azure Stack Edge-Gerät herstellen.

Endpunkte auf dem Azure Stack Edge-Gerät

In der folgenden Tabelle sind die verschiedenen Endpunkte, die auf dem Gerät verfügbar gemacht werden, die unterstützten Protokolle und die Ports für den Zugriff auf diese Endpunkte zusammengefasst. Im gesamten Artikel wird auf diese Endpunkte Bezug genommen.

| # | Endpunkt | Unterstützte Protokolle | Verwendeter Port | Syntaxelemente |

|---|---|---|---|---|

| 1. | Azure Resource Manager | https | 443 | Herstellen einer Verbindung mit Azure Resource Manager zur Automatisierung |

| 2. | Sicherheitstokendienst | https | 443 | Authentifizieren über Zugriffs- und Aktualisierungstoken |

| 3. | Blob* | https | 443 | Herstellen einer Verbindung mit dem Blobspeicher über REST |

* Eine Verbindung mit dem Blobspeicherendpunkt ist für eine Verbindung mit Azure Resource Manager nicht erforderlich.

Herstellen einer Verbindung mit dem Azure Resource Manager-Workflow

Zum Herstellen einer Verbindung mit den lokalen APIs des Geräts mithilfe von Azure Resource Manager sind die folgenden Schritte erforderlich:

| Schrittnummer | Schritt | .. Ausführungsort |

|---|---|---|

| 1. | Konfigurieren Ihres Azure Stack Edge-Geräts | Lokale Web-UI |

| 2. | Erstellen und Installieren von Zertifikaten | Windows-Client/lokale Webbenutzeroberfläche |

| 3. | Überprüfen und Konfigurieren der Voraussetzungen | Windows-Client |

| 4. | Einrichten von Azure PowerShell auf dem Client | Windows-Client |

| 5. | Ändern der Hostdatei für die Endpunktnamensauflösung | Windows-Client oder DNS-Server |

| 6. | Überprüfen der Auflösung des Endpunktnamens | Windows-Client |

| 7. | Überprüfen der Verbindung mit Azure Resource Manager mithilfe von Azure PowerShell-Cmdlets | Windows-Client |

In den folgenden Abschnitten werden die einzelnen oben genannten Schritte zum Herstellen einer Verbindung mit Azure Resource Manager ausführlich erläutert.

Voraussetzungen

Stellen Sie zunächst sicher, dass auf dem Client, der zum Herstellen der Verbindung mit dem Gerät über Azure Resource Manager verwendet wird, TLS 1.2 verwendet wird. Weitere Informationen finden Sie unter Konfigurieren von TLS 1.2 auf Windows-Clients für den Zugriff auf das Azure Stack Edge-Gerät.

Schritt 1: Konfigurieren des Azure Stack Edge-Geräts

Führen Sie auf der lokalen Webbenutzeroberfläche Ihres Azure Stack Edge-Geräts die folgenden Schritte aus.

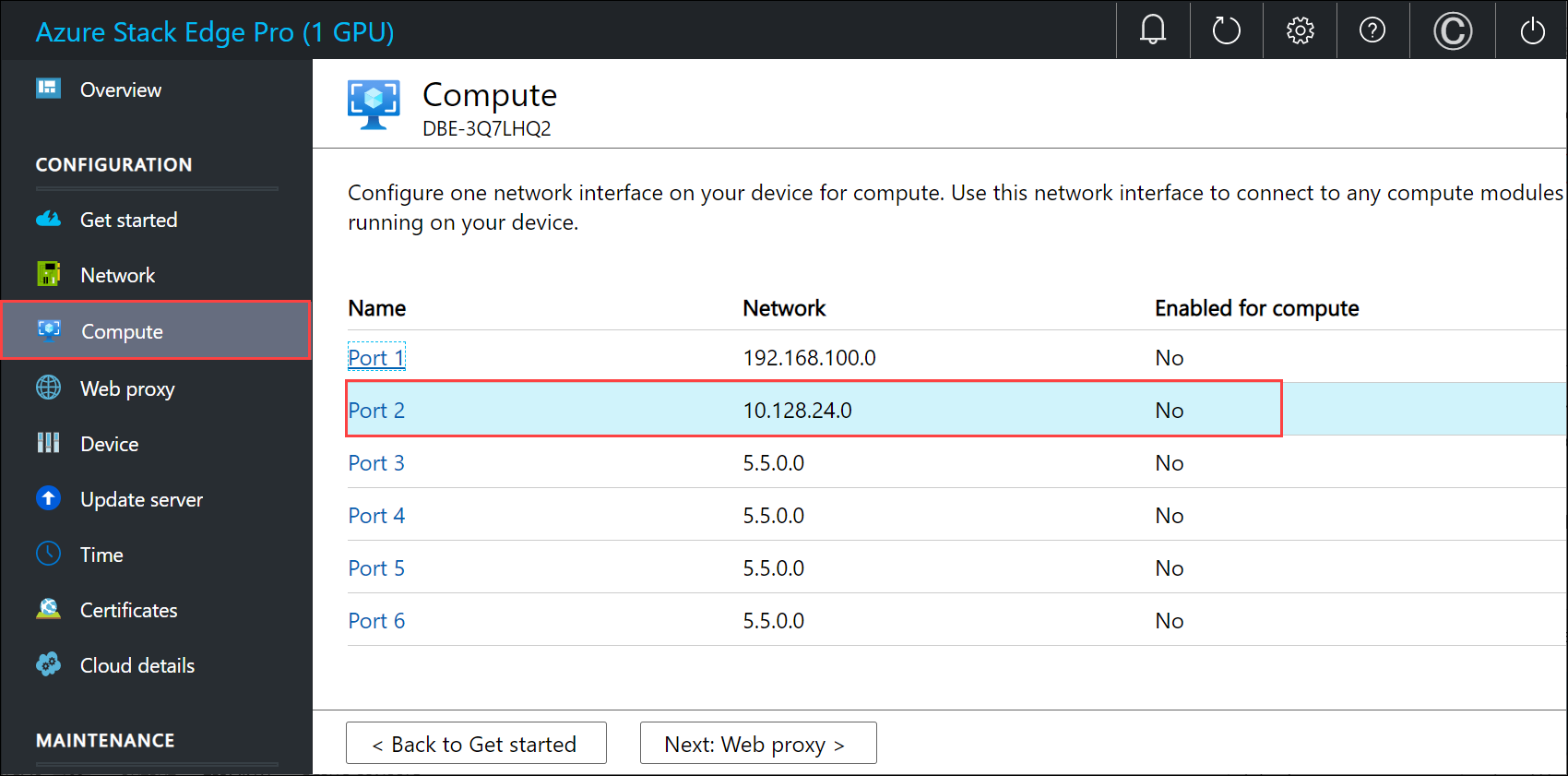

Geben Sie die Netzwerkeinstellungen für das Azure Stack Edge-Gerät an.

Notieren Sie sich die IP-Adresse des Geräts. Sie verwenden diese IP-Adresse später.

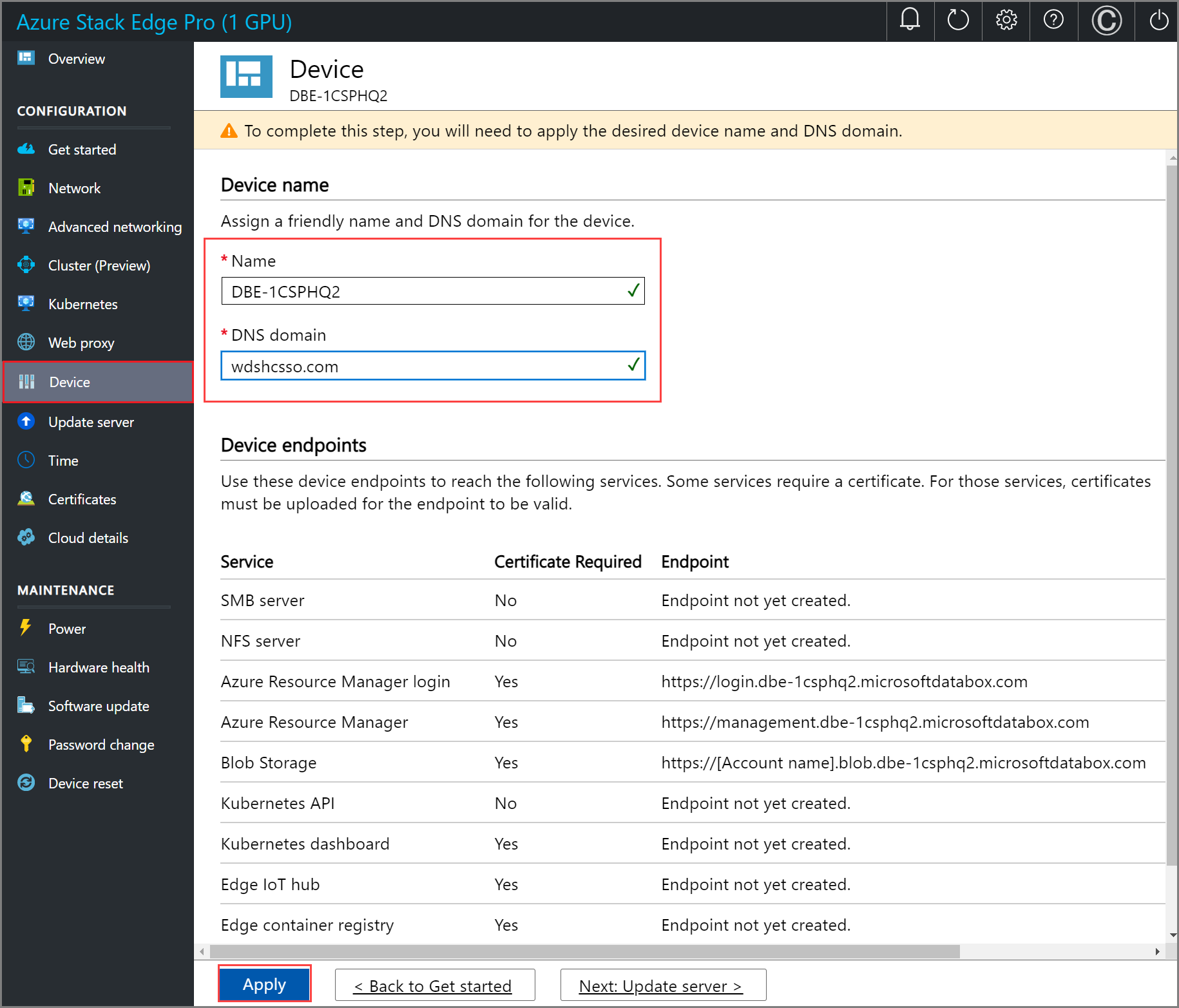

Konfigurieren Sie den Gerätenamen und die DNS-Domäne auf der Seite Gerät. Notieren Sie sich den Gerätenamen und die DNS-Domäne, da Sie sie später benötigen.

Wichtig

Anhand des Gerätenamens und der DNS-Domäne werden die Endpunkte gebildet, die verfügbar gemacht werden. Verwenden Sie die Azure Resource Manager- und Blobendpunkte auf der Seite Gerät auf der lokalen Benutzeroberfläche.

Schritt 2: Erstellen und Installieren von Zertifikaten

Durch Zertifikate wird sichergestellt, dass die Kommunikation vertrauenswürdig ist. Auf dem Azure Stack Edge-Gerät werden selbstsignierte Appliance-, Blob- und Azure Resource Manager-Zertifikate automatisch generiert. Optional können Sie eigene signierte Blob- und Azure Resource Manager-Zertifikate verwenden.

Wenn Sie ein eigenes signiertes Zertifikat verwenden, benötigen Sie auch die entsprechende Signaturkette des Zertifikats. Für die Signaturkette, Azure Resource Manager und die Blobzertifikate auf dem Gerät benötigen Sie auch die entsprechenden Zertifikate auf dem Clientcomputer für die Authentifizierung und die Kommunikation mit dem Gerät.

Zum Herstellen der Verbindung mit Azure Resource Manager müssen Sie die Signaturketten- und Endpunktzertifikate erstellen oder abrufen, diese Zertifikate auf dem Windows-Client importieren und schließlich die Zertifikate auf das Gerät hochladen.

Erstellen von Zertifikaten

Nur für Test- und Entwicklungszwecke können Sie Windows PowerShell verwenden, um Zertifikate auf dem lokalen System zu erstellen. Beachten Sie beim Erstellen der Zertifikate für den Client die folgenden Vorgaben:

Zunächst müssen Sie ein Stammzertifikat für die Signaturkette erstellen. Weitere Informationen finden Sie unter Erstellen von Signaturkettenzertifikaten.

Dann können Sie die Endpunktzertifikate für Azure Resource Manager und das Blob erstellen (optional). Diese Endpunkte finden Sie auf der Seite Gerät in der lokalen Webbenutzeroberfläche. Weitere Informationen finden Sie in den Schritten zum Erstellen von Endpunktzertifikaten.

Achten Sie bei allen diesen Zertifikaten darauf, dass der Antragstellername und der alternative Antragstellername den folgenden Vorgaben entsprechen:

type Antragstellername Alternativer Antragstellername Beispiel für Antragstellername Azure Resource Manager management.<Device name>.<Dns Domain>login.<Device name>.<Dns Domain>management.<Device name>.<Dns Domain>management.mydevice1.microsoftdatabox.comBlobspeicher* *.blob.<Device name>.<Dns Domain>*.blob.< Device name>.<Dns Domain>*.blob.mydevice1.microsoftdatabox.comEinzelnes Zertifikat für mehrere alternative Antragstellernamen für beide Endpunkte <Device name>.<dnsdomain>login.<Device name>.<Dns Domain>management.<Device name>.<Dns Domain>*.blob.<Device name>.<Dns Domain>mydevice1.microsoftdatabox.com

* Blobspeicher ist nicht erforderlich, um eine Verbindung mit Azure Resource Manager herzustellen. Er wird hier aufgeführt, falls Sie lokale Speicherkonten auf Ihrem Gerät erstellen.

Weitere Informationen zu Zertifikaten erhalten Sie unter Hochladen von Zertifikaten auf Ihr Gerät und Importieren von Zertifikaten auf die Clients, die auf Ihr Gerät zugreifen.

Hochladen von Zertifikaten auf das Gerät

Die im vorherigen Schritt erstellten Zertifikate befinden sich im persönlichen Speicher auf dem Client. Diese Zertifikate müssen auf dem Client in entsprechende Formatdateien exportiert werden, die dann auf das Gerät hochgeladen werden können.

Das Stammzertifikat muss als Datei im DER-Format mit der Dateierweiterung .cer exportiert werden. Ausführliche Schritte finden Sie unter Exportieren von Zertifikaten als Datei im CER-Format.

Die Endpunktzertifikate müssen als PFX-Dateien mit privaten Schlüsseln exportiert werden. Ausführliche Schritte finden Sie unter Exportieren von Zertifikaten als PFX-Datei mit privaten Schlüsseln.

Das Stamm- und die Endpunktzertifikate werden dann über die Option + Zertifikat hinzufügen auf der Seite Zertifikate der lokalen Webbenutzeroberfläche auf das Gerät hochgeladen. Führen Sie zum Hochladen der Zertifikate die Schritte unter Hochladen von Zertifikaten aus.

Importieren von Zertifikaten auf dem Client, auf dem Azure PowerShell ausgeführt wird

Für den Windows-Client, auf dem die Azure Resource Manager-APIs aufgerufen werden, muss eine Vertrauensstellung mit dem Gerät eingerichtet werden. Dazu müssen die im vorherigen Schritt erstellten Zertifikate auf dem Windows-Client in den entsprechenden Zertifikatspeicher importiert werden.

Das Stammzertifikat, das Sie im DER-Format mit der Erweiterung .cer exportiert haben, sollte nun in die vertrauenswürdigen Stammzertifizierungsstellen auf dem Clientsystem importiert werden. Ausführliche Schritte finden Sie unter Importieren von Zertifikaten in den Speicher „Vertrauenswürdige Stammzertifizierungsstellen“.

Die Endpunktzertifikate, die Sie mit der Erweiterung .pfx exportiert haben, müssen als CER-Dateien exportiert werden. Diese CER-Datei wird dann in den Zertifikatspeicher Persönlich des Systems importiert. Ausführliche Schritte finden Sie unter Importieren von Zertifikaten in den persönlichen Speicher.

Schritt 3: Installieren von PowerShell auf dem Client

Der Windows-Client muss die folgenden Voraussetzungen erfüllen:

Führen Sie Windows PowerShell 5.1 aus. Sie benötigen Windows PowerShell 5.1. Führen Sie das folgende Cmdlet aus, um die PowerShell-Version auf Ihrem System zu überprüfen:

$PSVersionTable.PSVersionPrüfen Sie, ob die Hauptversion 5.1 oder höher verwendet wird.

Wenn Sie eine veraltete Version haben, lesen Sie Aktualisieren der vorhandenen Windows PowerShell.

Wenn Sie nicht über PowerShell 5.1 verfügen, befolgen Sie die Anweisungen unter Installieren von Windows PowerShell.

Nachfolgend sehen Sie eine Beispielausgabe.

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. Try the new cross-platform PowerShell https://aka.ms/pscore6 PS C:\windows\system32> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 19041 906Sie können auf den PowerShell-Katalog zugreifen.

Führen Sie PowerShell als Administrator aus. Überprüfen Sie, ob die PowerShellGet-Version älter als 2.2.3 ist. Überprüfen Sie außerdem, ob

PSGalleryals Repository registriert ist.Install-Module PowerShellGet -MinimumVersion 2.2.3 Import-Module -Name PackageManagement -ErrorAction Stop Get-PSRepository -Name "PSGallery"Nachfolgend sehen Sie eine Beispielausgabe.

PS C:\windows\system32> Install-Module PowerShellGet -MinimumVersion 2.2.3 PS C:\windows\system32> Import-Module -Name PackageManagement -ErrorAction Stop PS C:\windows\system32> Get-PSRepository -Name "PSGallery" Name InstallationPolicy SourceLocation ---- ------------------ -------------- PSGallery Trusted https://www.powershellgallery.com/api/v2

Wenn das Repository nicht vertrauenswürdig ist oder Sie weitere Informationen benötigen, finden Sie weitere Informationen unter Überprüfen der Verfügbarkeit des PowerShell-Katalogs.

Schritt 4: Einrichten von Azure PowerShell auf dem Client

Installieren Sie Azure PowerShell-Module auf dem Client, der für Ihr Gerät verwendet wird.

Führen Sie PowerShell als Administrator aus. Sie benötigen Zugriff auf den PowerShell-Katalog.

Vergewissern Sie sich zunächst, dass auf Ihrem Client keine Versionen der Module

AzureRMundAzvorhanden sind. Führen Sie zum Überprüfen die folgenden -Befehle aus:# Check existing versions of AzureRM modules Get-InstalledModule -Name AzureRM -AllVersions # Check existing versions of Az modules Get-InstalledModule -Name Az -AllVersionsWenn bereits Versionen vorhanden sind, deinstallieren Sie diese mit dem Cmdlet

Uninstall-Module. Weitere Informationen finden Sie unterFühren Sie den folgenden Befehl aus, um die erforderlichen Azure PowerShell-Module aus dem PowerShell-Katalog zu installieren:

Wenn Ihr Client PowerShell Core, Version 7.0 oder höher, verwendet:

# Install the Az.BootStrapper module. Select Yes when prompted to install NuGet. Install-Module -Name Az.BootStrapper # Install and import the API Version Profile into the current PowerShell session. Use-AzProfile -Profile 2020-09-01-hybrid -Force # Confirm the installation of PowerShell Get-Module -Name "Az*" -ListAvailableWenn Ihr Client PowerShell 5.1 oder höher verwendet:

#Install the Az module version 1.10.0 Install-Module -Name Az -RequiredVersion 1.10.0

Stellen Sie sicher, dass nach der Installation die richtige Version des Az-Moduls ausgeführt wird.

Wenn Sie PowerShell 7 oder höher verwendet haben, zeigt die folgende Beispielausgabe an, dass die Az-Module der Version 2.0.1 (oder höher) erfolgreich installiert wurden.

PS C:\windows\system32> Install-Module -Name Az.BootStrapper PS C:\windows\system32> Use-AzProfile -Profile 2020-09-01-hybrid -Force Loading Profile 2020-09-01-hybrid PS C:\windows\system32> Get-Module -Name "Az*" -ListAvailableWenn Sie PowerShell 5.1 oder höher verwendet haben, zeigt die folgende Beispielausgabe an, dass die Az-Module der Version 1.10.0 erfolgreich installiert wurden.

PS C:\WINDOWS\system32> Get-InstalledModule -Name Az -AllVersions Version Name Repository Description ------- ---- ---------- ----------- 1.10.0 Az PSGallery Mic... PS C:\WINDOWS\system32>

Schritt 5: Ändern der Hostdatei für die Endpunktnamensauflösung

Nun fügen Sie die IP-Adresse des Geräts zu folgenden Elementen hinzu:

- Der Hostdatei auf dem Client oder

- in der DNS-Serverkonfiguration

Wichtig

Es wird empfohlen, dass Sie die DNS-Serverkonfiguration für die Endpunktnamensauflösung ändern.

Gehen Sie auf dem Windows-Client zum Herstellen der Verbindung mit dem Gerät wie folgt vor:

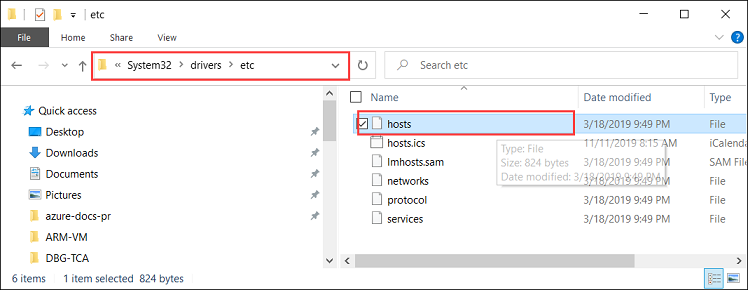

Starten Sie Editor als Administrator, und öffnen Sie die Datei hosts unter „C:\Windows\System32\Drivers\etc“.

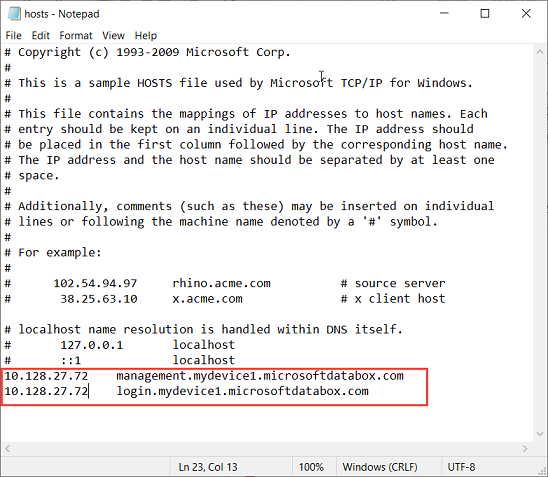

Fügen Sie die folgenden Einträge zur Datei hosts hinzu, und fügen Sie die entsprechenden Werte für Ihr Gerät ein:

<Device IP> login.<appliance name>.<DNS domain> <Device IP> management.<appliance name>.<DNS domain> <Device IP> <storage name>.blob.<appliance name>.<DNS domain>Wichtig

Der Eintrag in der Datei „hosts“ muss genau mit dem Wert übereinstimmen, der für die Verbindung mit Azure Resource Manager in einem späteren Schritt angegeben wird. Achten Sie darauf, dass der Eintrag für die DNS-Domäne in Kleinbuchstaben erfolgt. Um die Werte für

<appliance name>und<DNS domain>abzurufen, wechseln Sie auf der lokalen Benutzeroberfläche Ihres Geräts zur Seite Geräte.Sie haben die IP-Adresse des Geräts von der lokalen Webbenutzeroberfläche in einem früheren Schritt gespeichert.

Der Eintrag

login.<appliance name>.<DNS domain>ist der Endpunkt für den Sicherheitstokendienst (STS). STS wird für die Erstellung, Validierung, Erneuerung und den Abbruch von Sicherheitstoken verwendet. Mithilfe des Sicherheitstokendiensts werden das Zugriffstoken und das Aktualisierungstoken erstellt, die für die fortlaufende Kommunikation zwischen dem Gerät und dem Client verwendet werden.Der Endpunkt für den Blobspeicher ist optional, wenn eine Verbindung mit Azure Resource Manager hergestellt wird. Dieser Endpunkt ist erforderlich, wenn Daten über Speicherkonten an Azure übertragen werden.

Verwenden Sie die folgende Abbildung als Referenz. Speichern Sie die Datei hosts.

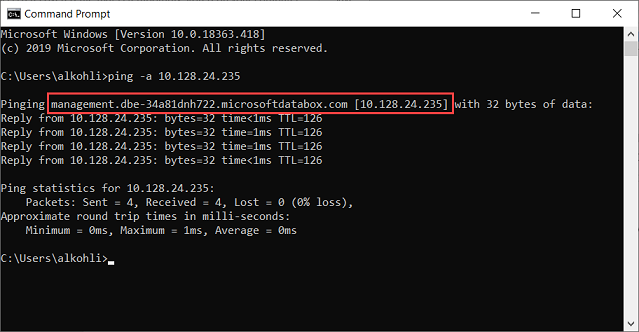

Schritt 6: Überprüfen der Endpunktnamensauflösung auf dem Client

Überprüfen Sie, ob der Endpunktname auf dem Client aufgelöst wird, über den eine Verbindung mit dem Gerät hergestellt wird.

Sie können das Befehlszeilen-Hilfsprogramm

ping.exeverwenden, um zu überprüfen, ob der Endpunktname aufgelöst wurde. Bei Angabe einer IP-Adresse gibt der Befehlpingden TCP/IP-Hostnamen des von Ihnen nachverfolgten Computers zurück.Fügen Sie wie im folgenden Beispiel gezeigt der Befehlszeile den Schalter

-ahinzu. Wenn der Hostname zurückgegeben werden kann, werden auch diese potenziell nützlichen Informationen in der Antwort zurückgegeben.

Schritt 7: Festlegen der Azure Resource Manager-Umgebung

Legen Sie die Azure Resource Manager-Umgebung fest, und überprüfen Sie, ob die Kommunikation zwischen Gerät und Client über Azure Resource Manager einwandfrei funktioniert. Führen Sie für diese Überprüfung die folgenden Schritte aus:

Verwenden Sie das Cmdlet

Add-AzEnvironment, um sicherzustellen, dass die Kommunikation über Azure Resource Manager ordnungsgemäß funktioniert und die API-Aufrufe den für Azure Resource Manager angegebenen Port 443 durchlaufen.Mit dem Cmdlet

Add-AzEnvironmentwerden Endpunkte und Metadaten hinzugefügt, damit über Azure Resource Manager-Cmdlets eine Verbindung mit einer neuen Instanz von Azure Resource Manager hergestellt werden kann.Wichtig

Bei der Azure Resource Manager-Endpunkt-URL, die Sie im folgenden Cmdlet angeben, wird die Groß- und Kleinschreibung beachtet. Achten Sie darauf, dass die Endpunkt-URL vollständig in Kleinbuchstaben angegeben ist und der Angabe in der Datei „hosts“ entspricht. Wenn die Groß- und Kleinschreibung nicht übereinstimmt, wird ein Fehler angezeigt.

Add-AzEnvironment -Name <Environment Name> -ARMEndpoint "https://management.<appliance name>.<DNSDomain>/"Nachfolgend sehen Sie eine Beispielausgabe:

PS C:\WINDOWS\system32> Add-AzEnvironment -Name AzASE -ARMEndpoint "https://management.myasegpu.wdshcsso.com/" Name Resource Manager Url ActiveDirectory Authority ---- -------------------- ------------------------- AzASE https://management.myasegpu.wdshcsso.com/ https://login.myasegpu.wdshcsso.c...Legen Sie die Umgebung als Azure Stack Edge und den für Azure Resource Manager-Aufrufe zu verwendenden Port auf 443 fest. Die Umgebung wird auf zwei Arten definiert:

Richten Sie die Umgebung ein. Geben Sie folgenden Befehl ein:

Set-AzEnvironment -Name <Environment Name>Hier ist eine Beispielausgabe:

PS C:\WINDOWS\system32> Set-AzEnvironment -Name AzASE Name Resource Manager Url ActiveDirectory Authority ---- -------------------- ------------------------- AzASE https://management.myasegpu.wdshcsso.com/ https://login.myasegpu.wdshcsso.c...Weitere Informationen finden Sie unter Set-AzEnvironment.

Definieren Sie die Inlineumgebung für jedes ausgeführte Cmdlet. Dadurch wird sichergestellt, dass alle API-Aufrufe die richtige Umgebung durchlaufen. Standardmäßig durchlaufen die Aufrufe die öffentliche Azure-Umgebung, sie sollen stattdessen jedoch die Umgebung durchlaufen, die Sie für das Azure Stack Edge-Gerät festgelegt haben.

Weitere Informationen finden Sie unter Wechseln von Az-Umgebungen.

Rufen Sie die APIs des lokalen Geräts auf, um die Verbindungen mit Azure Resource Manager zu authentifizieren.

Diese Anmeldeinformationen gelten für ein lokales Computerkonto und werden ausschließlich für den API-Zugriff verwendet.

Über den Befehl

login-AzAccountoderConnect-AzAccountkönnen Sie eine Verbindung herstellen.Geben Sie für die Anmeldung den folgenden Befehl ein.

$pass = ConvertTo-SecureString "<Your password>" -AsPlainText -Force; $cred = New-Object System.Management.Automation.PSCredential("EdgeArmUser", $pass) Connect-AzAccount -EnvironmentName AzASE -TenantId c0257de7-538f-415c-993a-1b87a031879d -credential $credVerwenden Sie die Mandanten-ID c0257de7-538f-415c-993a-1b87a031879d, da sie in dieser Instanz hartcodiert ist. Verwenden Sie den folgenden Benutzernamen und das folgende Kennwort.

Benutzername - EdgeArmUser

Kennwort - Legen Sie das Kennwort für Azure Resource Manager fest, und melden Sie sich mit diesem Kennwort an.

Hier ist eine Beispielausgabe für

Connect-AzAccount:PS C:\windows\system32> $pass = ConvertTo-SecureString "<Your password>" -AsPlainText -Force; PS C:\windows\system32> $cred = New-Object System.Management.Automation.PSCredential("EdgeArmUser", $pass) PS C:\windows\system32> Connect-AzAccount -EnvironmentName AzASE -TenantId c0257de7-538f-415c-993a-1b87a031879d -credential $cred Account SubscriptionName TenantId Environment ------- ---------------- -------- ----------- EdgeArmUser@localhost Default Provider Subscription c0257de7-538f-415c-993a-1b87a031879d AzASE PS C:\windows\system32>Alternativ kann für die Anmeldung das Cmdlet

login-AzAccountverwendet werden.login-AzAccount -EnvironmentName <Environment Name> -TenantId c0257de7-538f-415c-993a-1b87a031879dHier ist eine Beispielausgabe:

PS C:\WINDOWS\system32> login-AzAccount -EnvironmentName AzASE -TenantId c0257de7-538f-415c-993a-1b87a031879d Account SubscriptionName TenantId ------- ---------------- -------- EdgeArmUser@localhost Default Provider Subscription c0257de7-538f-415c-993a-1b87a... PS C:\WINDOWS\system32>

Verwenden Sie den Befehl

Get-AzResource, um zu überprüfen, ob die Verbindung mit dem Gerät funktioniert. Dieser Befehl sollte alle Ressourcen zurückgeben, die lokal auf dem Gerät vorhanden sind.Hier ist eine Beispielausgabe:

PS C:\WINDOWS\system32> Get-AzResource Name : aseimagestorageaccount ResourceGroupName : ase-image-resourcegroup ResourceType : Microsoft.Storage/storageaccounts Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ase-image-resourcegroup/providers/Microsoft.Storage/storageac counts/aseimagestorageaccount Tags : Name : myaselinuxvmimage1 ResourceGroupName : ASERG ResourceType : Microsoft.Compute/images Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ASERG/providers/Microsoft.Compute/images/myaselinuxvmimage1 Tags : Name : ASEVNET ResourceGroupName : ASERG ResourceType : Microsoft.Network/virtualNetworks Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ASERG/providers/Microsoft.Network/virtualNetworks/ASEVNET Tags : PS C:\WINDOWS\system32>

Wenn Probleme mit Ihren Azure Resource Manager-Verbindungen haben, lesen Sie Problembehandlung für Azure Resource Manager.

Wichtig

Die Verbindung mit Azure Resource Manager läuft alle 1,5 Stunden oder beim Neustart des Azure Stack Edge-Geräts ab. In diesem Fall geben alle ausgeführten Cmdlets eine Fehlermeldung mit dem Inhalt zurück, dass keine Verbindung mit Azure mehr besteht. Sie müssen sich erneut anmelden.

Umgebungen wechseln

Möglicherweise müssen Sie zwischen zwei Umgebungen wechseln.

Führen Sie den Befehl Disconnect-AzAccount aus, um zu einer anderen AzEnvironment-Umgebung zu wechseln. Wenn Sie Set-AzEnvironment und Login-AzAccount ohne Disconnect-AzAccount verwenden, wird die Umgebung nicht gewechselt.

In den folgenden Beispielen wird der Wechsel zwischen den beiden Umgebungen AzASE1 und AzASE2 gezeigt.

Listen Sie zunächst alle auf dem Client vorhandenen Umgebungen auf.

PS C:\WINDOWS\system32> Get-AzEnvironment

Name Resource Manager Url ActiveDirectory Authority

---- -------------------- -------------------------

AzureChinaCloud https://management.chinacloudapi.cn/ https://login.chinacloudapi.cn/

AzureCloud https://management.azure.com/ https://login.microsoftonline.com/

AzureGermanCloud https://management.microsoftazure.de/ https://login.microsoftonline.de/

AzDBE1 https://management.HVTG1T2-Test.microsoftdatabox.com https://login.hvtg1t2-test.microsoftdatabox.com/adfs/

AzureUSGovernment https://management.usgovcloudapi.net/ https://login.microsoftonline.us/

AzDBE2 https://management.CVV4PX2-Test.microsoftdatabox.com https://login.cvv4px2-test.microsoftdatabox.com/adfs/

Ermitteln Sie dann, über welche Umgebung zurzeit eine Verbindung mit Azure Resource Manager besteht.

PS C:\WINDOWS\system32> Get-AzContext |fl *

Name : Default Provider Subscription (...) - EdgeArmUser@localhost

Account : EdgeArmUser@localhost

Environment : AzDBE2

Subscription : ...

Tenant : c0257de7-538f-415c-993a-1b87a031879d

TokenCache : Microsoft.Azure.Commands.Common.Authentication.ProtectedFileTokenCache

VersionProfile :

ExtendedProperties : {}

Trennen Sie die Verbindung mit der aktuellen Umgebung, bevor Sie zu der anderen Umgebung wechseln.

PS C:\WINDOWS\system32> Disconnect-AzAccount

Id : EdgeArmUser@localhost

Type : User

Tenants : {c0257de7-538f-415c-993a-1b87a031879d}

AccessToken :

Credential :

TenantMap : {}

CertificateThumbprint :

ExtendedProperties : {[Subscriptions, ...], [Tenants, c0257de7-538f-415c-993a-1b87a031879d]}

Melden Sie sich bei der anderen Umgebung an. Die Beispielausgabe wird unten gezeigt.

PS C:\WINDOWS\system32> Login-AzAccount -Environment "AzDBE1" -TenantId $ArmTenantId

Account SubscriptionName TenantId Environment

------- ---------------- -------- -----------

EdgeArmUser@localhost Default Provider Subscription c0257de7-538f-415c-993a-1b87a031879d AzDBE1

Führen Sie das folgende Cmdlet aus, um zu überprüfen, mit welcher Umgebung eine Verbindung besteht:

PS C:\WINDOWS\system32> Get-AzContext |fl *

Name : Default Provider Subscription (...) - EdgeArmUser@localhost

Account : EdgeArmUser@localhost

Environment : AzDBE1

Subscription : ...

Tenant : c0257de7-538f-415c-993a-1b87a031879d

TokenCache : Microsoft.Azure.Commands.Common.Authentication.ProtectedFileTokenCache

VersionProfile :

ExtendedProperties : {}

Damit haben Sie zur vorgesehenen Umgebung gewechselt.