Synchronisieren von Benutzern und Gruppen aus Microsoft Entra ID

In diesem Artikel wird beschrieben, wie Sie Ihren Identitätsanbieter (IdP) und Azure Databricks konfigurieren, um Benutzer und Gruppen mithilfe von SCIM (System for Cross-Domain Identity Management), einem offenen Standard, mit dem Sie die Bereitstellung von Benutzern automatisieren können, in Azure Databricks bereitzustellen.

Informationen zur SCIM-Bereitstellung in Azure Databricks

SCIM ermöglicht es Ihnen, mit einem Identitätsanbieter (IdP) Benutzer in Azure Databricks zu erstellen und ihnen die richtige Zugriffsebene zu gewähren bzw. den Zugriff zu entziehen, wenn sie das Unternehmen verlassen oder keinen Zugriff auf Azure Databricks mehr benötigen.

Sie können einen SCIM-Bereitstellungsconnector in Ihrem IdP verwenden oder die SCIM-Gruppen-API aufrufen, um die Bereitstellung zu verwalten. Sie können diese APIs auch verwenden, um Identitäten in Azure Databricks direkt ohne Identitätsanbieter zu verwalten.

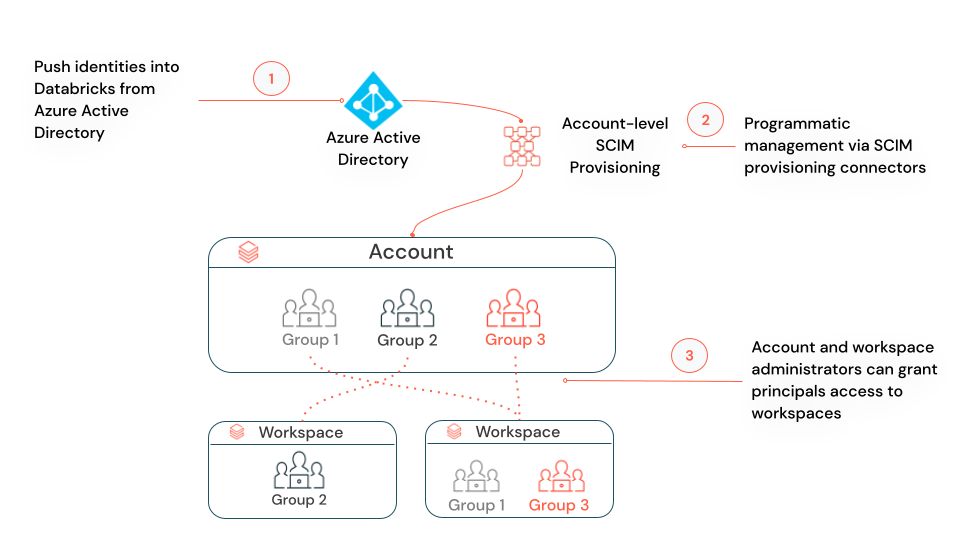

SCIM-Bereitstellung auf Konto- und Arbeitsbereichsebene

Sie können entweder einen SCIM-Bereitstellungsconnector von Microsoft Entra ID für Ihr Azure Databricks-Konto konfigurieren, indem Sie die SCIM-Bereitstellung auf Kontoebene verwenden, oder separate SCIM-Bereitstellungsconnectors für jeden Arbeitsbereich konfigurieren, indem Sie die SCIM-Bereitstellung auf Arbeitsbereichsebene verwenden.

- SCIM-Bereitstellung auf Kontoebene: Databricks empfiehlt, dass Sie die SCIM-Bereitstellung auf Kontoebene verwenden, um alle Benutzer*innen unter dem Konto zu erstellen, zu aktualisieren und zu löschen. Sie verwalten die Zuweisung von Benutzern und Gruppen zu Arbeitsbereichen in Azure Databricks. Ihre Arbeitsbereiche müssen für den Identitätsverbund aktiviert sein, um die Arbeitsbereichszuweisungen von Benutzern zu verwalten.

SCIM-Bereitstellung auf Arbeitsbereichsebene (Legacy- und Öffentliche Vorschau): Für Arbeitsbereiche, die nicht für den Identitätsverbundaktiviert sind, müssen Sie die SCIM-Bereitstellung auf Kontoebene und die SCIM-Bereitstellung auf Arbeitsbereichsebene parallel verwalten. Sie benötigen keine SCIM-Bereitstellung auf Arbeitsbereichsebene für Arbeitsbereiche, die für den Identitätsverbund aktiviert sind.

Wenn Sie bereits die SCIM-Bereitstellung auf Arbeitsbereichsebene für einen Arbeitsbereich eingerichtet haben, empfiehlt Databricks, den Arbeitsbereich für den Identitätsverbund zu aktivieren, die SCIM-Bereitstellung auf Kontoebene einzurichten und den SCIM-Bereitstellungsdienst auf Arbeitsbereichsebene zu deaktivieren. Weitere Informationen finden Sie unter Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene.

Anforderungen

So stellen Sie Benutzer und Gruppen über SCIM für Azure Databricks bereit

- Ihr Azure Databricks-Konto muss über den Premium-Plan verfügen.

- Sie müssen ein Azure Databricks-Kontoadministrator sein, um Benutzer mithilfe von SCIM (einschließlich der SCIM-REST-APIs) für Ihr Azure Databricks-Konto bereitzustellen.

- Sie müssen ein Azure Databricks-Arbeitsbereichsadministrator sein, um Benutzer mithilfe von SCIM (einschließlich der SCIM-REST-APIs) für Ihren Azure Databricks-Arbeitsbereich bereitzustellen.

Weitere Informationen zu Administratorrechten finden Sie unter Verwalten von Benutzern, Dienstprinzipalen und Gruppen.

Sie können maximal 10.000 kombinierte Benutzer und Dienstprinzipale und 5.000 Gruppen in einem Konto haben. Jeder Arbeitsbereich kann maximal 10.000 kombinierte Benutzer und Dienstprinzipale und 5.000 Gruppen haben.

Bereitstellen von Identitäten für Ihr Azure Databricks-Konto

Sie können SCIM verwenden, um Benutzer*innen und Gruppen aus Microsoft Entra ID für Ihr Azure Databricks-Konto bereitzustellen, indem Sie einen SCIM-Bereitstellungsconnector oder direkt die SCIM-APIs verwenden.

Hinzufügen von Benutzer*innen und Gruppen zu Ihrem Azure Databricks-Konto mit Microsoft Entra ID (früher Azure Active Directory)

Sie können Identitäten auf Kontoebene über Ihren Microsoft Entra ID-Mandanten mithilfe eines SCIM-Bereitstellungsconnectors mit Azure Databricks synchronisieren.

Wichtig

Wenn Sie bereits SCIM-Connectors haben, die Identitäten direkt mit Ihren Arbeitsbereichen synchronisieren, müssen Sie diese SCIM-Connectors deaktivieren, wenn der SCIM-Connector auf Kontoebene aktiviert wird. Weitere Informationen finden Sie unter Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene.

Vollständige Anweisungen finden Sie unter Bereitstellen von Identitäten für Ihr Azure Databricks-Konto mithilfe von Microsoft Entra ID (früher Azure Active Directory).

Hinweis

Wenn Sie Benutzer*innen auf Kontoebene vom SCIM-Connector entfernen, werden diese Benutzer*innen auch im Konto und allen ihren Arbeitsbereichen deaktiviert, unabhängig davon, ob der Identitätsverbund aktiviert wurde oder nicht. Wenn Sie eine Gruppe auf Kontoebene vom SCIM-Connector entfernen, werden alle Benutzer*innen in dieser Gruppe im Konto und allen Arbeitsbereichen deaktiviert, auf die sie Zugriff hatten, es sei denn, sie sind Mitglieder einer anderen Gruppe oder ihnen wurde direkt Zugriff auf den SCIM-Connector auf Kontoebene erteilt.

Hinzufügen von Benutzern, Dienstprinzipalen und Gruppen zu Ihrem Konto mithilfe der SCIM-API

Kontoadministrator*innen können Benutzer, Dienstprinzipale und Gruppen mithilfe der SCIM-API für Konten zum Azure Databricks-Konto hinzufügen. Kontoadministrator*innen rufen die API auf accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) auf und können entweder ein SCIM-Token oder ein Microsoft Entra ID-Token zur Authentifizierung verwenden.

Hinweis

Das SCIM-Token ist auf die SCIM-API für Konten „/api/2.0/accounts/{account_id}/scim/v2/” beschränkt und kann nicht für die Authentifizierung bei anderen Databricks-REST-APIs verwendet werden.

Gehen Sie wie folgt vor, um das SCIM-Token abzurufen:

Melden Sie sich als Kontoadministrator*in bei der Kontokonsole an.

Klicken Sie in der Seitenleiste auf Einstellungen.

Klicken Sie auf Benutzerbereitstellung.

Wenn die Bereitstellung nicht aktiviert ist, klicken Sie auf Benutzerbereitstellung aktivieren, und kopieren Sie das Token.

Wenn die Bereitstellung bereits aktiviert ist, klicken Sie auf Token erneut generieren, und kopieren Sie das Token.

Informationen zur Authentifizierung mit einem Microsoft Entra ID-Token finden Sie unter Microsoft Entra ID-Dienstprinzipalauthentifizierung.

Arbeitsbereichsadministratoren können Benutzer und Dienstprinzipale mithilfe derselben API hinzufügen. Arbeitsbereichsadministratoren rufen die API in der Arbeitsbereichsdomäne {workspace-domain}/api/2.0/account/scim/v2/ auf.

Drehen des SCIM-Tokens auf Kontoebene

Wenn das SCIM-Token auf Kontoebene kompromittiert ist oder geschäftliche Anforderungen bestehen, Authentifizierungstoken regelmäßig zu drehen, können Sie das SCIM-Token drehen.

- Melden Sie sich bei der Kontokonsole als Azure Databricks-Kontoadministrator an.

- Klicken Sie in der Seitenleiste auf Einstellungen.

- Klicken Sie auf Benutzerbereitstellung.

- Klicken Sie auf Token erneut generieren. Notieren Sie sich das neue Token. Das vorherige Token funktioniert weiterhin für 24 Stunden.

- Aktualisieren Sie Ihre SCIM-Anwendung innerhalb von 24 Stunden, um das neue SCIM-Token zu verwenden.

Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene

Wenn Sie die SCIM-Bereitstellung auf Kontoebene aktivieren und die SCIM-Bereitstellung auf Arbeitsbereichsebene für einige Arbeitsbereiche bereits eingerichtet haben, wird empfohlen, die SCIM-Bereitstellung auf Arbeitsbereichsebene zu deaktivieren und stattdessen Benutzer und Gruppen auf Kontoebene synchronisieren.

Erstellen Sie eine Gruppe in Microsoft Entra ID, die alle Benutzer*innen und Gruppen enthält, die Sie derzeit mit Ihren SCIM-Connectors auf Arbeitsbereichsebene für Azure Databricks bereitstellen.

Databricks empfiehlt, dass diese Gruppe alle Benutzer in allen Arbeitsbereichen in Ihrem Konto enthält.

Konfigurieren Sie einen neuen SCIM-Bereitstellungsconnector, um Benutzer und Gruppen in Ihrem Konto bereitzustellen, indem Sie die Anweisungen in Bereitstellen von Identitäten für Ihr Azure Databricks-Konto verwenden.

Verwenden Sie die Gruppe oder Gruppen, die Sie in Schritt 1 erstellt haben. Wenn Sie einen Benutzer hinzufügen, der denselben Benutzernamen (E-Mail-Adresse) hat wie ein vorhandener Kontobenutzer, werden diese Benutzer zusammengeführt. Vorhandene Gruppen im Konto sind nicht betroffen.

Vergewissern Sie sich, dass der neue SCIM-Bereitstellungsconnector Benutzer und Gruppen erfolgreich für Ihr Konto bereitstellt.

Beenden Sie die alten SCIM-Connectors auf Arbeitsbereichsebene, die Benutzer und Gruppen für Ihre Arbeitsbereiche bereitgestellt haben.

Entfernen Sie keine Benutzer/Benutzerinnen oder Gruppen von den SCIM-Connectors auf Arbeitsbereichsebene, bevor Sie sie herunterfahren. Durch das Widerrufen des Zugriffs von einem SCIM-Connector wird der Benutzer bzw. die Benutzerin im Azure Databricks-Arbeitsbereich deaktiviert. Weitere Informationen finden Sie unter Deaktivieren von Benutzern/Benutzerinnen in Ihrem Azure Databricks-Arbeitsbereich.

Migrieren Sie lokale Gruppe des Workspaces zu Kontogruppen.

Wenn in Ihren Arbeitsbereichen Legacy-Gruppen vorhanden sind, werden diese als lokale Arbeitsbereichsgruppen bezeichnet. Sie können arbeitsbereichslokale Gruppen nicht mithilfe von Schnittstellen auf Kontoebene verwalten. Databricks empfiehlt, dass Sie sie in Kontogruppen konvertieren. Siehe lokale Gruppe des Workspace zu Kontogruppen migrieren

Bereitstellen von Identitäten für einen Azure Databricks-Arbeitsbereich (Legacy)

Wichtig

Dieses Feature befindet sich in der Public Preview.

Wenn Sie einen IdP-Connector für die Bereitstellung von Benutzern und Gruppen verwenden möchten und über einen Arbeitsbereich ohne Identitätsverbund verfügen, müssen Sie die SCIM-Bereitstellung auf Arbeitsbereichsebene konfigurieren.

Hinweis

SCIM auf Arbeitsbereichsebene erkennt keine Kontogruppen, die Ihrem Identitätsverbundarbeitsbereich zugewiesen sind, und SCIM-API-Aufrufe auf Arbeitsbereichsebene schlagen fehl, wenn sie Kontogruppen umfassen. Wenn Ihr Arbeitsbereich für den Identitätsverbund aktiviert ist, empfiehlt Databricks, anstelle der SCIM-API auf Arbeitsbereichsebene die SCIM-API auf Kontoebene zu verwenden und die SCIM-Bereitstellung auf Kontoebene einzurichten und den SCIM-Bereitstellungsdienst auf Arbeitsbereichsebene zu deaktivieren. Weitere Informationen finden Sie unter Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene.

Hinzufügen von Benutzern und Gruppen zu Ihrem Arbeitsbereich mithilfe eines IdP-Bereitstellungsconnectors

Folgen Sie den Anweisungen im entsprechenden IdP-spezifischen Artikel:

Hinzufügen von Benutzern, Gruppen und Dienstprinzipalen zu Ihrem Arbeitsbereich mithilfe der SCIM-API

Arbeitsbereichsadministratoren können Benutzer, Gruppen und Dienstprinzipale dem Azure Databricks-Konto mithilfe der SCIM-APIs für Arbeitsbereichebene hinzufügen. Siehe Arbeitsbereichsbenutzer-API, Arbeitsbereichsgruppen-APIund Arbeitsbereichsdienstprinzipale-API