Verwalten von Dienstprinzipalen

In diesem Artikel wird erläutert, wie Sie Dienstprinzipale für Ihr Azure Databricks-Konto und für Arbeitsbereiche erstellen und verwalten.

Eine Übersicht über das Azure Databricks-Identitätsmodell finden Sie unter Azure Databricks-Identitäten.

Informationen zum Verwalten des Zugriffs für Dienstprinzipale finden Sie unter Authentifizierung und Zugriffssteuerung.

Was ist ein Dienstprinzipal?

Ein Dienstprinzipal ist eine Identität, die Sie in Azure Databricks für die Verwendung mit automatisierten Tools, Aufträgen und Anwendungen erstellen. Dienstprinzipale ermöglichen automatisierten Tools und Skripts einen reinen API-Zugriff auf Azure Databricks-Ressourcen und bieten mehr Sicherheit als die Verwendung von Benutzern oder Gruppen.

Sie können den Zugriff eines Dienstprinzipals auf Ressourcen genauso gewähren und einschränken wie den eines Benutzers von Azure Databricks. Sie haben beispielsweise folgende Möglichkeiten:

- Erteilen Sie einem Dienstprinzipal die Rollen „Administrator“ und „Arbeitsbereichsadministrator“.

- Erteilen Sie einem Dienstprinzipal Zugriff auf Daten, entweder auf Kontoebene mithilfe von Unity Catalog oder auf Arbeitsbereichsebene.

- Fügen Sie einen Dienstprinzipal zu einer Gruppe sowohl auf Konto- als auch auf Arbeitsbereichsebene hinzu, einschließlich der Gruppe Arbeitsbereich-

admins.

Sie können Azure Databricks-Benutzern, Dienstprinzipalen und Gruppen auch Berechtigungen für die Verwendung eines Dienstprinzipals erteilen. Dadurch können Benutzer Aufträge als Dienstprinzipal anstelle ihrer eigenen Identität ausführen. Dies verhindert, dass Aufträge fehlschlagen, wenn ein Benutzer Ihre Organisation verlässt oder eine Gruppe geändert wird.

Im Gegensatz zu Azure Databricks-Benutzer*innen ist ein Dienstprinzipal eine reine API-Identität, die nicht für den direkten Zugriff auf die Azure Databricks-Benutzeroberfläche verwendet werden kann.

Azure Databricks empfiehlt, dass Sie Ihre Arbeitsbereiche für den Identitätsverbund aktivieren. Mit dem Identitätsverbund können Sie Dienstprinzipale in der Kontokonsole konfigurieren und ihnen dann Zugriff auf bestimmte Arbeitsbereiche zuweisen. Dies vereinfacht die Verwaltung und Datengovernance in Azure Databricks.

Wichtig

Databricks begann am 9. November 2023, automatisch neue Arbeitsbereiche für den Identitätsverbund und Unity Catalog zu aktivieren, wobei ein Rollout schrittweise über Konten hinweg fortgesetzt wird. Wenn Ihr Arbeitsbereich standardmäßig für den Identitätsverbund aktiviert ist, kann er nicht deaktiviert werden. Weitere Informationen finden Sie unter Automatische Aktivierung von Unity Catalog.

Dienstprinzipale in Databricks und Microsoft Entra ID

Dienstprinzipale können entweder von Azure Databricks verwaltete Dienstprinzipale oder von Microsoft Entra ID verwaltete Dienstprinzipale sein.

Von Azure Databricks verwaltete Dienstprinzipale können sich mithilfe der OAuth-Authentifizierung von Databricks und persönlichen Zugriffstoken bei Azure Databricks authentifizieren. Von Microsoft Entra ID verwaltete Dienstprinzipale können sich mithilfe der OAuth-Authentifizierung von Databricks und Microsoft Entra ID-Token bei Azure Databricks authentifizieren. Weitere Informationen zur Authentifizierung für Dienstprinzipale finden Sie unter Verwalten von Token für einen Dienstprinzipal.

Verwaltete Dienstprinzipale von Azure Databricks werden direkt in Azure Databricks verwaltet. Verwaltete Dienstprinzipale der Microsoft Entra ID werden in der Microsoft Entra ID verwaltet, die zusätzliche Berechtigungen erfordert. Databricks empfiehlt, von Azure Databricks verwaltete Dienstprinzipale für die Azure Databricks-Automatisierung zu verwenden und von Microsoft Entra ID verwaltete Dienstprinzipale in Fällen zu verwenden, in denen Sie sich bei Azure Databricks und anderen Azure-Ressourcen gleichzeitig authentifizieren müssen.

Zum Erstellen eines von Azure Databricks verwalteten Dienstprinzipals überspringen Sie diesen Abschnitt, und lesen Sie unter Wer kann Dienstprinzipale verwalten und verwenden? weiter.

Um von Microsoft Entra ID verwaltete Dienstprinzipale in Azure Databricks zu verwenden, muss eine Microsoft Entra ID-Anwendung in Azure durch einen der Administratorbenutzer erstellt werden. Führen Sie die folgenden Anweisungen aus, um einen von Microsoft Entra ID verwalteten Dienstprinzipal zu erstellen:

Melden Sie sich beim Azure-Portal an.

Hinweis

Welches Portal Sie verwenden müssen, hängt davon ab, ob Ihre Microsoft Entra ID-Anwendung in der öffentlichen Cloud von Azure oder in einer nationalen oder Sovereign Cloud ausgeführt wird. Weitere Informationen finden Sie unter Nationale Clouds.

Wenn Sie Zugriff auf mehrere Mandanten, Abonnements oder Verzeichnisse haben, klicken Sie im oberen Menü auf das Symbol Verzeichnisse und Abonnements (Verzeichnis mit Filter), um zu dem Verzeichnis zu wechseln, in dem Sie den Dienstprinzipal bereitstellen möchten.

Suchen Sie in Ressourcen, Dienste und Dokumente suchen nach Microsoft Entra ID, und wählen Sie den Dienst aus.

Klicken Sie auf + Hinzufügen, und wählen Sie App-Registrierung aus.

Geben Sie für Name einen Namen für die Anwendung ein.

Wählen Sie im Abschnitt Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis (einzelner Mandant) aus.

Klicken Sie auf Registrieren.

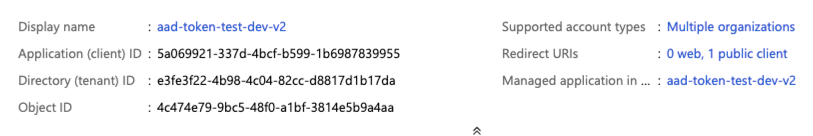

Kopieren Sie auf der Seite Übersicht der Anwendungsseite im Abschnitt Zusammenfassung die folgenden Werte:

- Anwendungs-ID (Client)

- Verzeichnis-ID (Mandant)

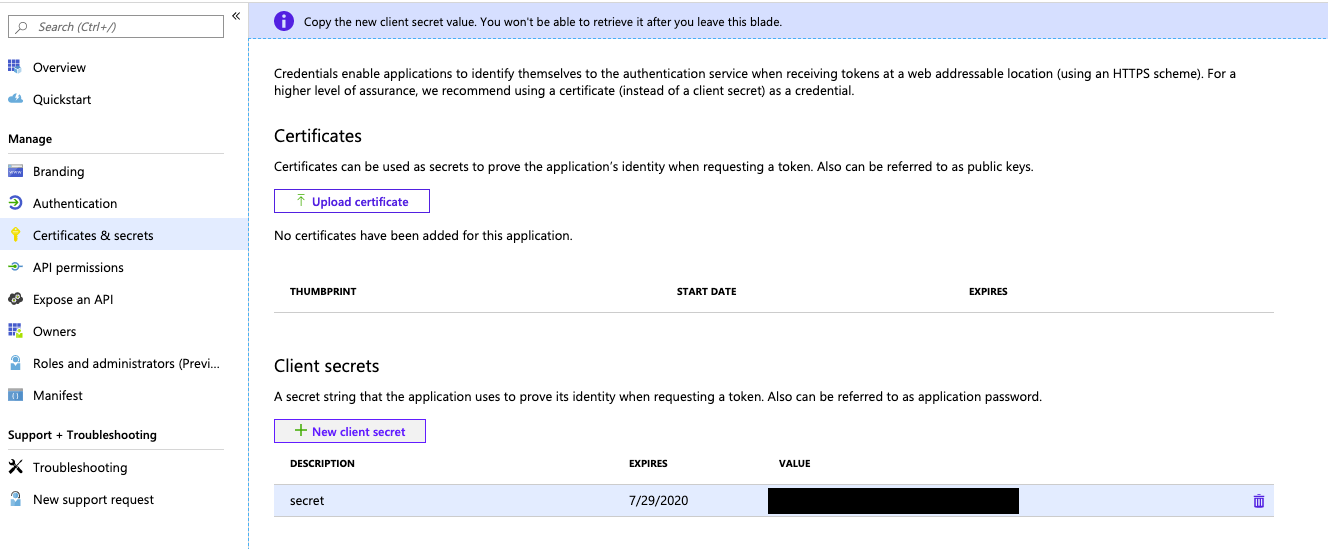

Wählen Sie zum Generieren eines geheimen Clientschlüssels unter Verwalten die Option Zertifikate und Geheimnisse aus.

Hinweis

Sie verwenden diesen geheimen Clientschlüssel, um Microsoft Entra ID-Token für die Authentifizierung von Microsoft Entra ID-Dienstprinzipale bei Azure Databricks zu generieren. Informationen dazu, ob ein Azure Databricks-Tool oder ein SDK Microsoft Entra ID-Token verwenden kann, finden Sie in der Dokumentation des Tools oder SDK.

Klicken Sie auf der Registerkarte Geheime Clientschlüssel auf Neuer geheimer Clientschlüssel.

Geben Sie im Bereich Geheimen Clientschlüssel hinzufügen unter Beschreibung eine Beschreibung für den geheimen Clientschlüssel ein.

Wählen Sie unter Ablauf einen Ablaufzeitzeitraum für den geheimen Clientschlüssel aus, und klicken Sie dann auf Hinzufügen.

Kopieren Sie den Wert des geheimen Clientschlüssels, und speichern Sie ihn an einem sicheren Ort, da dieser geheime Clientschlüssel das Kennwort für Ihre Anwendung ist.

Wer kann Dienstprinzipale verwalten und verwenden?

Zum Verwalten von Dienstprinzipalen in Azure Databricks müssen Sie über eine der folgenden Rollen verfügen: die Rolle „Kontoadministrator“, „Arbeitsbereichsadministrator“ oder „Manager“ für einen Dienstprinzipal oder eine Gruppe.

- Kontoadministratoren können dem Konto Dienstprinzipale hinzufügen und ihnen Administratorrollen zuweisen. Sie können Dienstprinzipalen auch Zugriff auf Arbeitsbereiche gewähren, solange diese Arbeitsbereiche den Identitätsverbund verwenden.

- Arbeitsbereichsadministratoren können Dienstprinzipalen zu einem Azure Databricks-Arbeitsbereich hinzufügen, ihnen die Arbeitsbereichsadministratorrolle zuweisen und den Zugriff auf Objekte und Funktionen im Arbeitsbereich verwalten, z. B. die Möglichkeit zum Erstellen von Clustern oder zum Zugreifen auf personabasierte Umgebungen.

- Dienstprinzipalmanager können Rollen für einen Dienstprinzipal verwalten. Der Ersteller eines Dienstprinzipals wird zum Dienstprinzipal-Manager. Kontoadministratoren sind Dienstprinzipalmanager für alle Dienstprinzipale in einem Konto.

Hinweis

Wenn ein Dienstprinzipal vor dem 13. Juni 2023 erstellt wurde, verfügt der Ersteller des Dienstprinzipals nicht standardmäßig über die Rolle des Dienstprinzipal-Managers. Bitten Sie einen Kontoadministrator, Ihnen die Rolle „Dienstprinzipalmanager“ zuzuweisen.

- Dienstprinzipalbenutzer können Aufträge als Dienstprinzipal ausführen. Der Auftrag wird unter Verwendung der Identität des Dienstprinzipals statt der Identität des Auftragsbesitzers ausgeführt. Weitere Informationen finden Sie unter Ausführen eines Auftrags als Dienstprinzipal.

Informationen dazu, wie dem Dienstprinzipal und Benutzer*innen Rollen zugewiesen werden, finden Sie unter Rollen für die Verwaltung von Dienstprinzipalen.

Verwalten von Dienstprinzipalen in Ihrem Konto

Kontoadministratoren können Ihrem Azure Databricks-Konto mithilfe der Kontokonsole Dienstprinzipale hinzufügen.

Hinzufügen von Dienstprinzipalen zu Ihrem Konto mithilfe der Kontokonsole

Dienstprinzipale können entweder in Azure Databricks erstellt oder über einen vorhandenen Dienstprinzipal in Microsoft Entra ID verknüpft werden. Weitere Informationen finden Sie unter Dienstprinzipale in Databricks und Microsoft Entra ID.

- Melden Sie sich als Kontoadministrator*in bei der Kontokonsole an.

- Klicken Sie in der Randleiste auf Benutzerverwaltung.

- Klicken Sie auf der Registerkarte Dienstprinzipale auf Dienstprinzipal hinzufügen.

- Wählen Sie unter Verwaltung die Option Von Databricks verwaltet oder Von Microsoft Entra ID verwaltet aus.

- Wenn Sie Von Microsoft Entra ID verwaltet ausgewählt haben, fügen Sie unter Anwendungs-ID in Microsoft Entra die Anwendungs-ID (Client-ID) für den Dienstprinzipal ein.

- Geben Sie einen Namen für den Dienstprinzipal ein.

- Klicken Sie auf Hinzufügen.

Zuweisen von Kontoadministratorrollen zu einem Dienstprinzipal

- Melden Sie sich als Kontoadministrator*in bei der Kontokonsole an.

- Klicken Sie in der Randleiste auf Benutzerverwaltung.

- Suchen Sie auf der Registerkarte Dienstprinzipale den Benutzernamen und klicken Sie auf ihn.

- Aktivieren Sie auf der Registerkarte Rollen die Option Kontoadministrator oder Marketplace Administrator.

Zuweisen eines Dienstprinzipals zu einem Arbeitsbereich mithilfe der Kontokonsole

Zum Hinzufügen von Benutzern zu einem Arbeitsbereich mithilfe der Kontokonsole muss der Arbeitsbereich für den Identitätsverbund aktiviert sein. Arbeitsbereichsadministratoren können Arbeitsbereichen auch Dienstprinzipale über die Seite mit den Einstellungen für den Arbeitsbereichsadministrator zuweisen. Weitere Informationen finden Sie unter Hinzufügen eines Dienstprinzipals zu einem Arbeitsbereich mithilfe der Administratoreinstellungen des Arbeitsbereichs.

- Melden Sie sich als Kontoadministrator*in bei der Kontokonsole an.

- Klicken Sie auf der Randleiste auf Arbeitsbereiche.

- Klicken Sie auf den Namen Ihres Arbeitsbereichs.

- Klicken Sie auf der Registerkarte Permissions auf Add permissions.

- Suchen Sie nach dem Dienstprinzipal, wählen Sie ihn aus und weisen Sie die Berechtigungsstufe (Arbeitsbereichsbenutzer oder Admin). Klicken Sie dann auf Speichern.

Entfernen eines Dienstprinzipals aus einem Arbeitsbereich mithilfe der Kontokonsole

Zum Entfernen von Dienstprinzipalen aus einem Arbeitsbereich mithilfe der Kontokonsole muss der Arbeitsbereich für den Identitätsverbund aktiviert sein. Wenn ein Dienstprinzipal aus einem Arbeitsbereich entfernt wird, kann der Dienstprinzipal nicht mehr auf den Arbeitsbereich zugreifen. Berechtigungen werden jedoch für den Dienstprinzipal verwaltet. Wenn der Dienstprinzipal später wieder zum Arbeitsbereich hinzugefügt wird, erhält er seine vorherigen Berechtigungen wieder.

- Melden Sie sich als Kontoadministrator bei der Kontokonsole an.

- Klicken Sie auf der Randleiste auf Arbeitsbereiche.

- Klicken Sie auf den Namen Ihres Arbeitsbereichs.

- Suchen Sie auf der Registerkarte Berechtigungen den Dienstprinzipal.

- Klicken Sie auf das

Kebab-Menü ganz rechts in der Zeile des Dienstprinzipals, und wählen Sie Entfernen aus.

Kebab-Menü ganz rechts in der Zeile des Dienstprinzipals, und wählen Sie Entfernen aus. - Klicken Sie im Bestätigungsdialogfeld auf Entfernen.

Deaktivieren eines Dienstprinzipals in Ihrem Azure Databricks-Konto

Kontoadministratoren können Dienstprinzipale in einem Azure Databricks-Konto deaktivieren. Ein deaktivierter Dienstprinzipal kann sich nicht beim Azure Databricks-Konto oder den Azure Databricks-Arbeitsbereichen authentifizieren. Alle Berechtigungen und Arbeitsbereichsobjekte des Dienstprinzipals bleiben jedoch unverändert. Wenn ein Dienstprinzipal deaktiviert wird, gilt Folgendes:

- Der Dienstprinzipal kann sich über keine Methode beim Konto oder den Arbeitsbereichen authentifizieren.

- Anwendungen oder Skripts, die die vom Dienstprinzipal generierten Token verwenden, können nicht mehr auf die Databricks-API zugreifen. Die Token bleiben erhalten, können aber nicht für die Authentifizierung verwendet werden, während ein Dienstprinzipal deaktiviert ist.

- Cluster, die dem Dienstprinzipal gehören, werden weiterhin ausgeführt.

- Geplante Aufträge, die vom Dienstprinzipal erstellt wurden, schlagen fehl, sofern sie nicht einem neuen Besitzer zugewiesen werden.

Wenn ein Dienstprinzipal reaktiviert wird, kann er sich mit den gleichen Berechtigungen bei Azure Databricks anmelden. Databricks empfiehlt, die Dienstprinzipale im Konto zu deaktivieren, anstatt sie zu entfernen, da das Entfernen eines Dienstprinzipals eine destruktive Aktion ist. Der Status eines deaktivierten Dienstprinzipals wird in der Kontokonsole als Inaktiv angezeigt. Sie können einen Dienstprinzipal auch aus einem bestimmten Arbeitsbereich deaktivieren. Siehe Deaktivieren eines Dienstprinzipals in Ihrem Azure Databricks-Arbeitsbereich.

Sie können einen Dienstprinzipal nicht über die Kontokonsole deaktivieren. Verwenden Sie stattdessen die Konto-Dienstprinzipal-API.

Zum Beispiel:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.1/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

Entfernen von Dienstprinzipalen aus Ihrem Azure Databricks-Konto

Kontoadministratoren können Dienstprinzipale aus einem Azure Databricks-Konto löschen. Arbeitsbereichsadministratoren können das nicht. Wenn Sie einen Dienstprinzipal aus dem Konto löschen, wird dieser Prinzipal auch aus ihren Arbeitsbereichen entfernt.

Wichtig

Wenn Sie einen Dienstprinzipal aus dem Konto entfernen, wird dieser Dienstprinzipal auch aus seinem Arbeitsbereich entfernt, unabhängig davon, ob der Identitätsverbund aktiviert wurde oder nicht. Wir empfohlen, dass Sie Dienstprinzipale auf Kontoebene löschen, es sei denn, Sie möchten, dass sie den Zugriff auf alle Arbeitsbereiche im Konto verlieren. Beachten Sie die folgenden Folgen des Löschens von Dienstprinzipalen:

- Anwendungen oder Skripts, welche die vom Dienstprinzipal generierten Token verwenden, können nicht mehr auf die Databricks-API zugreifen.

- Aufträge, die dem Dienstprinzipal gehören, schlagen fehl

- Cluster, die dem Dienstprinzipal gehören, werden beendet

- Abfragen oder Dashboards, die vom Dienstprinzipal erstellt und mit den Anmeldeinformationen „Als Besitzer ausführen“ freigegeben wurden, müssen einem neuen Besitzer zugewiesen werden, um zu verhindern, dass die Freigabe fehlschlägt.

Wenn ein Microsoft Entra ID-Dienstprinzipal aus einem Konto entfernt wird, kann der Dienstprinzipal nicht mehr auf das Konto oder seine Arbeitsbereiche zugreifen, die Berechtigungen werden jedoch für den Dienstprinzipal verwaltet. Wenn der Dienstprinzipal später wieder zum Konto hinzugefügt wird, erhält er seine vorherigen Berechtigungen wieder.

Gehen Sie wie folgt vor, um einen Dienstprinzipal mithilfe der Kontokonsole zu entfernen:

- Melden Sie sich als Kontoadministrator bei der Kontokonsole an.

- Klicken Sie in der Randleiste auf Benutzerverwaltung.

- Suchen Sie auf der Registerkarte Dienstprinzipale den Benutzernamen und klicken Sie auf ihn.

- Klicken Sie auf der Registerkarte Prinzipalinformationen auf das

Kebab-Menü in der rechten oberen Ecke, und wählen Sie Löschen aus.

Kebab-Menü in der rechten oberen Ecke, und wählen Sie Löschen aus. - Klicken Sie im Bestätigungsdialogfeld auf Löschen bestätigen.

Verwalten von Dienstprinzipalen in Ihrem Arbeitsbereich

Arbeitsbereichsadministratoren können Dienstprinzipale in ihren Arbeitsbereichen über die Seite mit den Einstellungen für den Arbeitsbereichsadministrator verwalten.

Hinzufügen eines Dienstprinzipals zu einem Arbeitsbereich mithilfe der Administratoreinstellungen des Arbeitsbereichs

Dienstprinzipale können entweder in Azure Databricks erstellt oder über einen vorhandenen Dienstprinzipal in Microsoft Entra ID verknüpft werden. Weitere Informationen finden Sie unter Dienstprinzipale in Databricks und Microsoft Entra ID.

Melden Sie sich als Arbeitsbereichsadministrator beim Azure Databricks-Arbeitsbereich an.

Wählen Sie Ihren Benutzernamen in der oberen Leiste des Azure Databricks-Arbeitsbereichs und anschließend Einstellungen aus.

Klicken Sie auf die Registerkarte Identität und Zugriff.

Klicken Sie neben Dienstprinzipale auf Verwalten.

Klicken Sie auf Dienstprinzipal hinzufügen.

Wählen Sie einen vorhandenen Dienstprinzipal aus, den Sie dem Arbeitsbereich zuweisen möchten, oder klicken Sie auf Neu hinzufügen, um einen neuen Dienstprinzipal zu erstellen.

Wählen Sie Von Databricks verwaltet oder Von Microsoft Entra ID verwaltet aus, um einen neuen Dienstprinzipal hinzuzufügen. Wenn Sie Von Microsoft Entra ID verwaltet auswählen, fügen Sie die Anwendungs-ID (Client-ID) für den Dienstprinzipal ein, und geben Sie einen Anzeigenamen ein.

Klicken Sie auf Hinzufügen.

Hinweis

Wenn Ihr Arbeitsbereich nicht für den Identitätsverbund aktiviert ist, können Sie Ihrem Arbeitsbereich keine bestehenden Kontodienstprinzipale zuweisen.

Zuweisen der Rolle „Arbeitsbereichsadministrators“ an einen Dienstprinzipal mithilfe der Seite „Einstellungen für Arbeitsbereichsadministratoren“

- Melden Sie sich als Arbeitsbereichsadministrator beim Azure Databricks-Arbeitsbereich an.

- Wählen Sie Ihren Benutzernamen in der oberen Leiste des Azure Databricks-Arbeitsbereichs und anschließend Einstellungen aus.

- Klicken Sie auf die Registerkarte Identität und Zugriff.

- Klicken Sie neben Gruppen auf Verwalten.

- Wählen Sie die Systemgruppe

adminsaus. - Klicken Sie auf Mitglieder hinzufügen.

- Wählen Sie den Dienstprinzipal aus, und klicken Sie auf Bestätigen.

Um die Arbeitsbereichsadministratorrolle von einem Dienstprinzipal zu entfernen, entfernen Sie den Dienstprinzipal aus der Administratorgruppe.

Deaktivieren eines Dienstprinzipals in Ihrem Azure Databricks-Arbeitsbereich

Arbeitsbereichsadministratoren können Dienstprinzipale in einem Azure Databricks-Arbeitsbereich deaktivieren. Ein deaktivierter Dienstprinzipal kann nicht über Azure Databricks-APIs auf den Arbeitsbereich zugreifen, aber alle Berechtigungen und Arbeitsbereichsobjekte des Dienstprinzipals bleiben unverändert. Wenn ein Dienstprinzipal deaktiviert ist:

- Der Dienstprinzipal kann sich über keine Methode bei den Arbeitsbereichen authentifizieren.

- Der Status des Dienstprinzipals wird auf der Seite mit den Einstellungen für Arbeitsbereichsadministrator*innen als Inaktiv angezeigt.

- Anwendungen oder Skripts, welche die vom Dienstprinzipal generierten Token verwenden, können nicht mehr auf die Databricks-API zugreifen. Die Token bleiben erhalten, können aber nicht für die Authentifizierung verwendet werden, während ein Dienstprinzipal deaktiviert ist.

- Cluster, die dem Dienstprinzipal gehören, werden weiterhin ausgeführt.

- Geplante Aufträge, die vom Dienstprinzipal erstellt wurden, müssen einem neuen Besitzer zugewiesen werden, damit sie nicht fehlschlagen.

Wenn ein Dienstprinzipal reaktiviert wird, kann er sich mit den gleichen Berechtigungen beim Arbeitsbereich authentifizieren. Azure Databricks empfiehlt, die Dienstprinzipale zu deaktivieren, anstatt sie zu entfernen, da das Entfernen eines Dienstprinzipals eine destruktive Aktion ist.

- Melden Sie sich als Arbeitsbereichsadministrator beim Azure Databricks-Arbeitsbereich an.

- Wählen Sie Ihren Benutzernamen in der oberen Leiste des Azure Databricks-Arbeitsbereichs und anschließend Einstellungen aus.

- Klicken Sie auf die Registerkarte Identität und Zugriff.

- Klicken Sie neben Dienstprinzipale auf Verwalten.

- Wählen Sie den Dienstprinzipal aus, den Sie deaktivieren möchten.

- Deaktivieren Sie unter Status die Option Aktiv.

Wenn Sie einen Dienstprinzipal auf „aktiv“ festlegen möchten, führen Sie dieselben Schritte aus, aber aktivieren Sie stattdessen das Kontrollkästchen.

Entfernen eines Dienstprinzipals aus einem Arbeitsbereich mithilfe der Seite „Einstellungen für Arbeitsbereichsadministratoren“

Durch das Entfernen eines Dienstprinzipals aus einem Arbeitsbereich wird dieser Dienstprinzipal nicht aus dem Konto entfernt. Informationen zum Entfernen eines Dienstprinzipals aus Ihrem Konto finden Sie unter Entfernen von Dienstprinzipalen aus Ihrem Azure Databricks-Konto.

Wenn ein Dienstprinzipal aus einem Arbeitsbereich entfernt wird, kann der Dienstprinzipal nicht mehr auf den Arbeitsbereich zugreifen. Berechtigungen werden jedoch für den Dienstprinzipal verwaltet. Wenn der Dienstprinzipal später wieder zu einem Arbeitsbereich hinzugefügt wird, erhält er seine vorherigen Berechtigungen wieder.

- Melden Sie sich als Arbeitsbereichsadministrator beim Azure Databricks-Arbeitsbereich an.

- Wählen Sie Ihren Benutzernamen in der oberen Leiste des Azure Databricks-Arbeitsbereichs und anschließend Einstellungen aus.

- Klicken Sie auf die Registerkarte Identität und Zugriff.

- Klicken Sie neben Dienstprinzipale auf Verwalten.

- Wählen Sie den Dienstprinzipal aus.

- Klicken Sie in der oberen rechten Ecke auf Löschen.

- Klicken Sie auf Löschen, um den Vorgang zu bestätigen.

Verwalten von Dienstprinzipalen mit der API

Kontoadministrator*innen und Arbeitsbereichsadministrator*innen können Dienstprinzipale im Azure Databricks-Konto und in den Arbeitsbereichen mithilfe von Databricks-APIs verwalten. Informationen zum Verwalten von Rollen für einen Dienstprinzipal mithilfe der API finden Sie unter Verwalten von Dienstprinzipalrollen mithilfe der Databricks-CLI.

Verwalten von Dienstprinzipalen im Konto mithilfe der API

Administratoren können Dienstprinzipale im Azure Databricks-Konto mithilfe der Konto-Dienstprinzipal-API hinzufügen und verwalten. Kontoadministrator*innen und Arbeitsbereichsadministrator*innen rufen die API mithilfe einer anderen Endpunkt-URL auf:

- Kontoadministratoren verwenden

{account-domain}/api/2.1/accounts/{account_id}/scim/v2/. - Arbeitsbereichsadministratoren verwenden

{workspace-domain}/api/2.0/account/scim/v2/.

Weitere Informationen finden Sie unter Account Service Principals API.

Verwalten von Dienstprinzipalen im Arbeitsbereich mithilfe der API

Konto- und Arbeitsbereichsadministratoren können die Arbeitsbereichszuweisungs-API auf Kontoebene verwenden, um Arbeitsbereichen, die für den Identitätsverbund aktiviert sind, Dienstprinzipale zuzuweisen. Die Arbeitsbereichszuweisungs-API wird über das Azure Databricks-Konto und Azure Databricks-Arbeitsbereiche unterstützt.

- Kontoadministratoren verwenden

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - Arbeitsbereichsadministratoren verwenden

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

Weitere Informationen finden Sie unter Arbeitsbereichszuweisungs-API.

Wenn der Arbeitsbereich nicht für den Identitätsverbund aktiviert ist, kann ein Arbeitsbereichsadministrator kann die APIs auf Arbeitsbereichsebene verwenden, um seinen Arbeitsbereichen Dienstprinzipale zuzuweisen. Weitere Informationen finden Sie unter Workspace Service Principals API.

Verwalten von Token für einen Dienstprinzipal

Dienstprinzipale können sich bei APIs für Azure Databricks authentifizieren, indem Sie Azure Databricks OAuth-Token oder Azure Databricks-Token für persönliche Zugriffstoken wie folgt verwenden:

- Azure Databricks OAuth-Token können für die Authentifizierung bei Azure Databricks APIs auf Konto- und Arbeitsbereichsebene verwendet werden.

- Azure Databricks OAuth-Token, die auf Azure Databricks-Kontoebene erstellt werden, können verwendet werden, um sich bei Azure Databricks-Kontoebene und APIs auf Arbeitsbereichsebene zu authentifizieren.

- Azure Databricks OAuth-Token, die auf Azure Databricks-Arbeitsbereichsebene erstellt werden, können verwendet werden, um sich nur bei Azure Databricks-APIs auf Arbeitsbereichsebene zu authentifizieren.

- Azure Databricks persönliche Zugriffstoken können nur für Azure Databricks-APIs auf Arbeitsbereichsebene authentifiziert werden.

Dienstprinzipale können sich außerdem bei APIs in Azure Databricks mithilfe von Microsoft Entra ID-Token authentifizieren.

Verwalten der Databricks OAuth-Authentifizierung für einen Dienstprinzipal

Zur Authentifizierung bei Databricks REST-APIs auf Konto- und Arbeitsbereichsebene können Kontoadministratoren Azure Databricks OAuth-Token für Dienstprinzipale verwenden. Sie können ein OAuth-Token mithilfe der Client-ID und eines geheimen Clientschlüssels für den Dienstprinzipal anfordern. Weitere Informationen finden Sie unter Authentifizierung des Zugriffs bei Azure Databricks mit einem Dienstprinzipal unter Verwendung von OAuth (OAuth M2M).

Verwalten persönlicher Zugriffstoken für einen Dienstprinzipal

Um einen Dienstprinzipal nur für APIs auf Arbeitsbereichsebene in Azure Databricks zu authentifizieren, kann ein Dienstprinzipal persönliche Zugriffstoken für sich selbst erstellen:

Hinweis

Sie können die Benutzeroberfläche von Azure Databricks nicht verwenden, um persönliche Azure Databricks-Zugriffstoken für Dienstprinzipale zu generieren. Dieser Prozess verwendet Databricks CLI Version 0.205 oder höher, um ein Zugriffstoken für einen Dienstprinzipal zu generieren. Wenn Sie die Databricks CLI noch nicht installiert haben, lesen Sie Installieren oder Aktualisieren der Databricks CLI.

Bei diesem Verfahren wird davon ausgegangen, dass Sie die OAuth-Authentifizierung (Machine-to-Machine, M2M)-Authentifizierung oder die Microsoft Entra ID-Dienstprinzipalauthentifizierung verwenden, um die Databricks CLI zum Authentifizieren des Dienstprinzipals zum Generieren von persönlichen Azure Databricks-Zugriffstoken für sich selbst einzurichten. Siehe OAuth Machine-to-Machine (M2M)-Authentifizierung oder Microsoft Entra ID-Dienstprinzipalauthentifizierung.

Verwenden Sie die Databricks CLI, um den folgenden Befehl auszuführen, der ein weiteres Zugriffstoken für den Dienstprinzipal generiert.

Führen Sie den folgenden Befehl aus:

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>--comment: Ersetzen Sie<comment>durch einen aussagekräftigen Kommentar zum Zweck des Zugriffstokens. Wenn die--comment-Option nicht angegeben ist, wird kein Kommentar generiert.--lifetime-seconds: Ersetzen Sie<lifetime-seconds>durch die Anzahl von Sekunden, für die das Zugriffstoken gültig ist. Beispielsweise beträgt 1 Tag 86400 Sekunden. Wenn die--lifetime-seconds-Option nicht angegeben ist, wird das Zugriffstoken so festgelegt, dass es nie abläuft (nicht empfohlen).--profile-name: Ersetzen Sie<profile-name>durch den Namen eines Azure Databricks-Konfigurationsprofils, das Authentifizierungsinformationen für den Dienstprinzipal und den Zielarbeitsbereich enthält. Wenn die-p-Option nicht angegeben ist, versucht die Databricks CLI, ein Konfigurationsprofil mit dem NamenDEFAULTzu suchen und zu verwenden.

Kopieren Sie in der Antwort den Wert von

token_value, der das Zugriffstoken für den Dienstprinzipal ist.Achten Sie darauf, den kopierten Token an einem sicheren Ort zu speichern. Geben Sie das kopierte Token nicht an andere Personen weiter. Wenn Sie das kopierte Token verlieren, können Sie das gleiche Token nicht erneut generieren. Stattdessen müssen Sie erneut das Verfahren zum Erstellen eines neuen Tokens durchlaufen.

Wenn Sie in Ihrem Arbeitsbereich keine Token erstellen oder verwenden können, liegt dies möglicherweise daran, dass Ihr Arbeitsbereichsadministrator Token deaktiviert hat oder Ihnen keine Berechtigung zum Erstellen oder Verwenden von Token erteilt hat. Wenden Sie sich an Ihren Arbeitsbereichsadministrator oder lesen Sie:

Verwalten der Microsoft Entra ID-Authentifizierung für Dienstprinzipale

Nur von Microsoft Entra ID verwaltete Dienstprinzipale können sich mit Microsoft Entra-ID-Token bei APIs authentifizieren. Informationen zum Erstellen eines Microsoft Entra ID-Zugriffstokens finden Sie unter Abrufen von Microsoft Entra ID-Token für Dienstprinzipale.

Das Microsoft-Zugriffstoken kann verwendet werden, um die Token-API aufzurufen, um ein persönliches Databricks-Zugriffstoken für den Dienstprinzipal zu erstellen.