Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird beschrieben, wie Sie Ihre Git-Anmeldeinformationen in Databricks so konfigurieren, dass Sie ein Remoterepository mit Databricks-Git-Ordnern (ehemals Repositorys) verbinden können.

Eine Liste der unterstützten Git-Anbieter (Cloud und lokale Bereitstellungen) finden Sie unter Unterstützte Git-Anbieter.

- Authentifizieren eines GitHub-Kontos mit OAuth 2.0

- Authentifizieren eines GitHub-Kontos mit einem PAT

- Authentifizieren eines GitHub-Kontos mit einem feinkörnigen PAT

- Authentifizieren eines GitLab-Kontos mit einem PAT

- Authentifizieren des Zugriffs auf ein Microsoft Azure DevOps-Repository

- Authentifizieren des Zugriffs auf ein Atlassian BitBucket-Repository

Hinweis

Obwohl dieser Artikel Sie durch die Konfiguration von Git-Anmeldeinformationen für einen Benutzer führt, können Sie auch Git-Anmeldeinformationen für einen Dienstprinzipal konfigurieren. Dienstprinzipale sind eine bessere Wahl beim Implementieren von Aufträgen, CI/CD-Pipelines oder anderen automatisierten Workflows, die Sie keinem Benutzer zuordnen möchten.

Informationen zum Autorisieren eines Dienstprinzipals für den Zugriff auf die Git-Ordner Ihres Arbeitsbereichs finden Sie unter Verwenden eines Dienstprinzipals für die Automatisierung mit Git-Ordnern von Databricks.

GitHub und GitHub AE

Die folgenden Informationen gelten für GitHub- und GitHub AE-Benutzer.

Warum verwenden Sie die Databricks GitHub-App anstelle eines PAT?

Databricks-Git-Ordner ermöglichen Ihnen die Auswahl der Databricks-GitHub-App für die Benutzerauthentifizierung anstelle von PATs, wenn Sie ein gehostetes GitHub-Konto verwenden. Die GitHub-App hat die folgenden Vorteile gegenüber PATs:

- Sie verwendet OAuth 2.0 für die Benutzerauthentifizierung. Der OAuth 2.0-Repositorydatenverkehr wird verschlüsselt, um hohe Sicherheit zu gewährleisten.

- Sie ist einfacher zu integrieren (siehe die nachfolgenden Schritte) und erfordert keine individuelle Nachverfolgung von Token.

- Die Tokenverlängerung wird automatisch durchgeführt.

- Die Integration kann auf bestimmte angefügte Git-Repositorys festgelegt werden, sodass Sie den Zugriff präziser steuern können.

Hinweis

Wenn Sie Probleme beim Installieren der Azure Databricks GitHub-App für Ihr Azure Databricks-Konto oder Ihre Organisation haben, lesen Sie die GitHub-App-Installationsdokumentation zur Problembehandlung.

Gemäß der Standardmäßigen OAuth 2.0-Integration speichert Databricks die Zugriffs- und Aktualisierungstoken eines Benutzers. GitHub verwaltet alle anderen Zugriffssteuerungen. Zugriffs- und Aktualisierungstoken folgen den Standardmäßigen Ablaufregeln von GitHub, wobei Zugriffstoken nach 8 Stunden ablaufen (was das Risiko im Falle eines Verlusts von Anmeldeinformationen minimiert). Aktualisierungstoken haben eine Lebensdauer von 6 Monaten, wenn sie nicht verwendet wird. Verknüpfte Anmeldeinformationen laufen nach 6 Monaten Inaktivität ab, sodass Benutzer sie neu konfigurieren müssen.

Sie können Databricks-Token optional mithilfe von vom Kunden verwalteten Schlüsseln (CMK) verschlüsseln.

Verknüpfen Ihres GitHub-Kontos mithilfe der Databricks-GitHub-App

Hinweis

- Dieses Feature wird in GitHub Enterprise Server nicht unterstützt. Verwenden Sie stattdessen ein persönliches Zugriffstoken.

Verknüpfen Sie in Azure Databricks Ihr GitHub-Konto auf der Seite „Benutzereinstellungen“:

Klicken Sie auf einer beliebigen Seite in der oberen rechten Ecke auf Ihren Benutzernamen und anschließend auf Einstellungen.

Klicken Sie auf die Registerkarte Verknüpfte Konten.

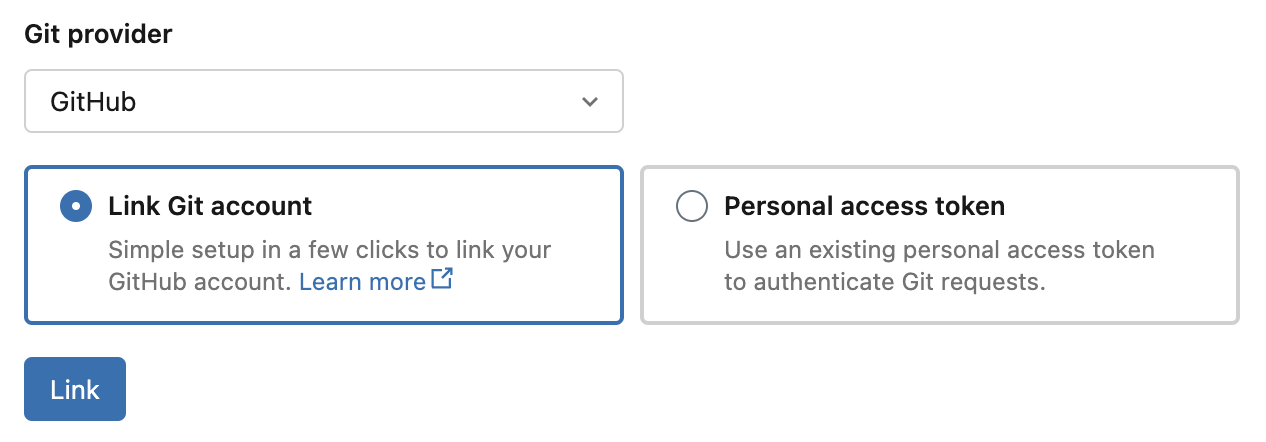

Ändern Sie Ihren Anbieter in GitHub, wählen Sie Git-Konto verknüpfen aus, und klicken Sie auf Verknüpfen.

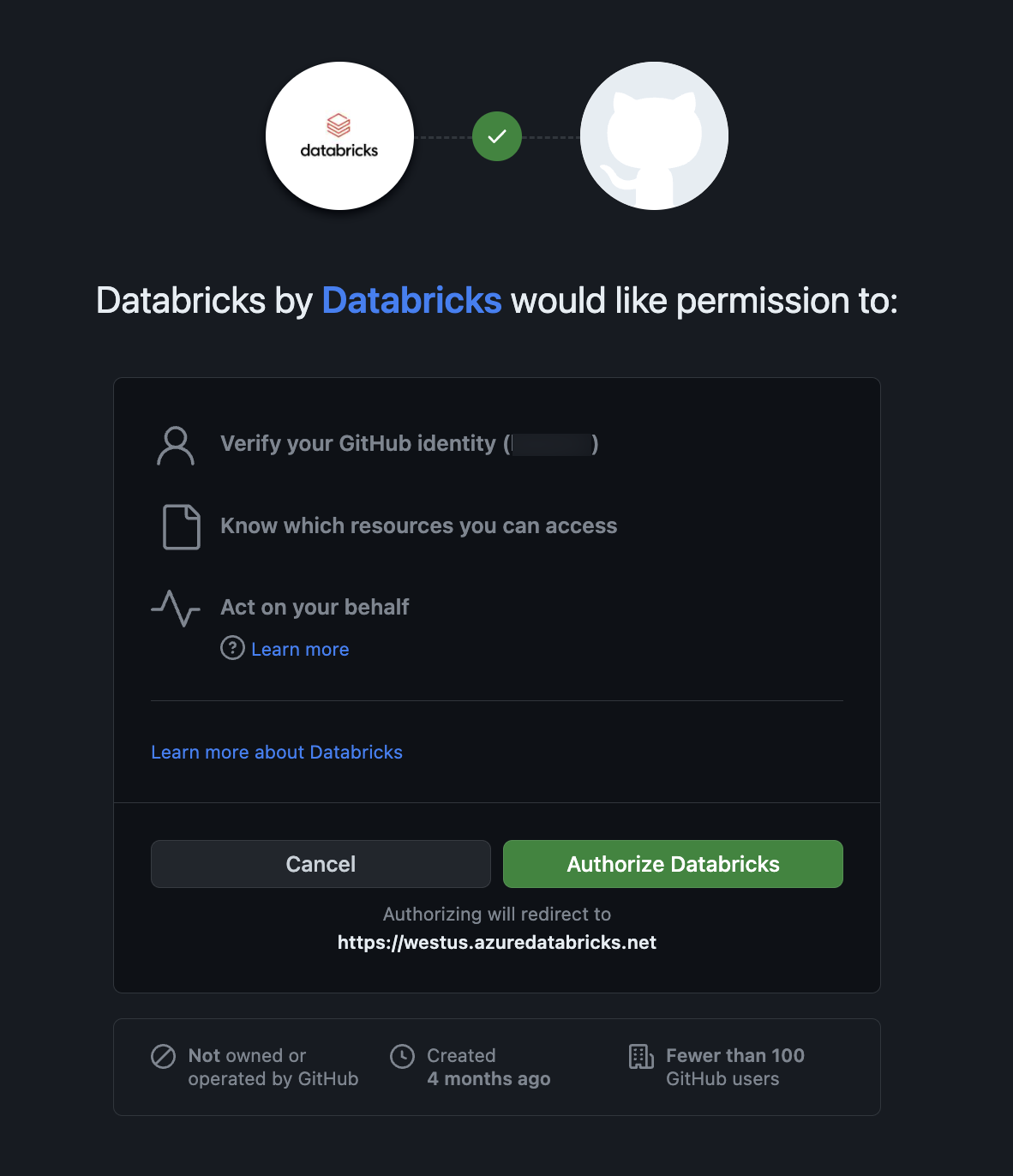

Die Autorisierungsseite für die Databricks-GitHub-App wird angezeigt. Autorisieren Sie die GitHub-App zum Abschließen des Setups. Damit darf Databricks in Ihrem Auftrag handeln kann, wenn Sie Git-Vorgänge in Git-Ordnern ausführen (z. B. ein Repository klonen). Ausführlichere Informationen zur App-Autorisierung finden Sie in der GitHub-Dokumentation.

Um den Zugriff auf GitHub-Repositorys zuzulassen, führen Sie die folgenden Schritte aus, um die Databricks-GitHub-App zu installieren und zu konfigurieren.

Installieren und Konfigurieren der Databricks-GitHub-App, um den Zugriff auf Repositorys zu ermöglichen

Sie können die Databricks-GitHub-App installieren und in GitHub-Repositorys konfigurieren, auf die Sie über Databricks-Git-Ordner zugreifen möchten. Ausführlichere Informationen zur App-Installation finden Sie in der GitHub-Dokumentation.

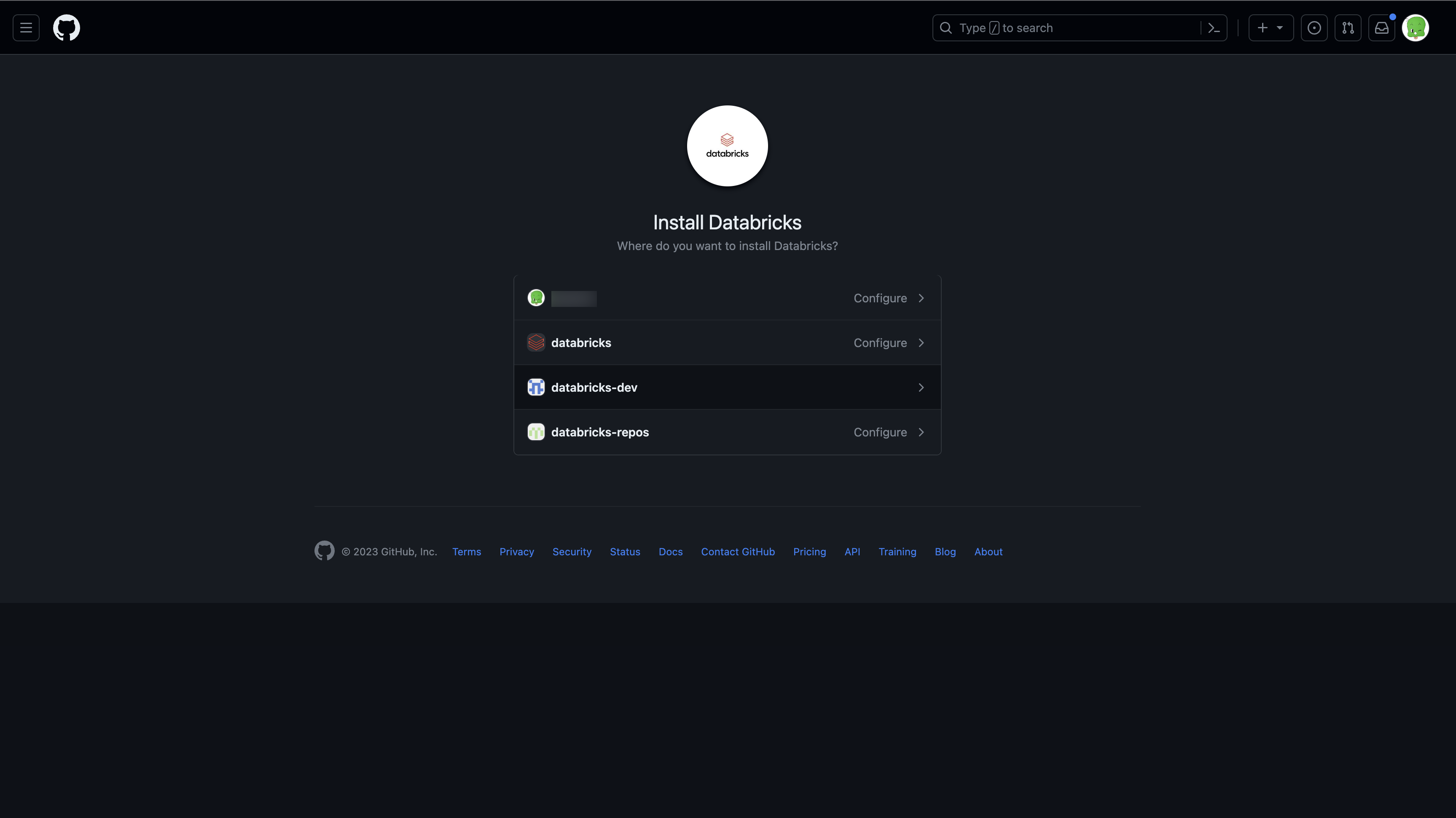

Öffnen Sie die Installationsseite der Databricks-GitHub-App.

Wählen Sie das Konto aus, dem die Repositorys gehören, auf die Sie zugreifen möchten.

Wenn Sie nicht der Besitzer oder die Besitzerin des Kontos sind, müssen Sie die App vom Kontobesitzer oder der Kontobesitzerin für Sie installieren und konfigurieren lassen.

Wenn Sie der Kontoinhaber sind, installieren Sie die GitHub-App. Durch die Installation erhalten Sie Lese- und Schreibzugriff auf Code. Auf Code wird nur im Namen von Benutzern oder Benutzerinnen zugegriffen (z. B. wenn diese ein Repository in Databricks-Git-Ordnern klonen).

Optional können Sie nur einer Teilmenge von Repositorys Zugriff gewähren, indem Sie die Option Nur ausgewählte Repositorys auswählen.

Herstellen einer Verbindung mit einem GitHub-Repository mithilfe eines persönlichen Zugriffstokens

Führen Sie in GitHub die folgenden Schritte aus, um ein persönliches Zugriffstoken für den Zugriff auf Ihre Repositorys zu erstellen:

- Klicken Sie auf einer beliebigen Seite in der oberen rechten Ecke auf Ihr Profilfoto und anschließend auf Einstellungen.

- Klicken Sie auf Entwicklereinstellungen.

- Klicken Sie im linken Bereich auf die Registerkarte Persönliche Zugriffstoken und dann auf Token (klassisch).

- Klicken Sie auf die Schaltfläche Neues Token generieren.

- Geben Sie eine Beschreibung für das Token ein.

- Wählen Sie die Bereiche Repository und Workflow aus, und klicken Sie auf die Schaltfläche Token generieren. Der Bereich Workflow wird benötigt, falls Ihr Repository GitHub Action-Workflows enthält.

- Kopieren Sie das Token in die Zwischenablage. Geben Sie dieses Token in Azure Databricks unter Benutzereinstellungen > Verknüpfte Konten ein.

Informationen zur Verwendung des einmaligen Anmeldens finden Sie unter Autorisieren eines persönlichen Zugriffstokens für die Verwendung mit SAML SSO.

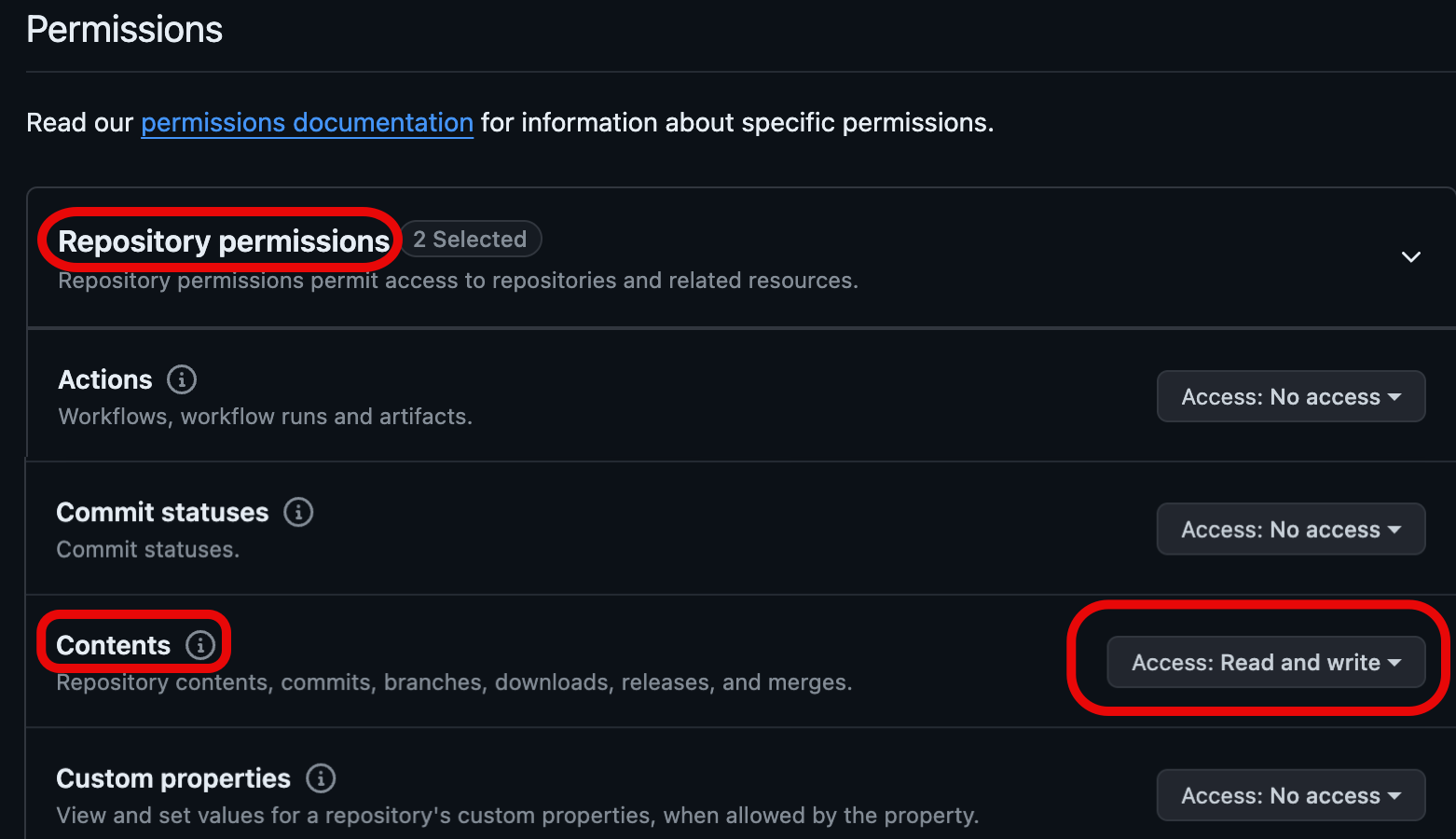

Herstellen einer Verbindung mit einem GitHub-Repository mithilfe eines differenzierten persönlichen Zugriffstokens

Verwenden Sie als bewährte Methode ein differenziertes PAT, das nur Zugriff auf die Ressourcen gewährt, auf die Sie in Ihrem Projekt zugreifen werden. Führen Sie in GitHub die folgenden Schritte aus, um ein differenziertes persönliches Zugriffstoken für den Zugriff auf Ihre Repositorys zu erstellen:

Klicken Sie auf einer beliebigen Seite in der oberen rechten Ecke auf Ihr Profilfoto und anschließend auf Einstellungen.

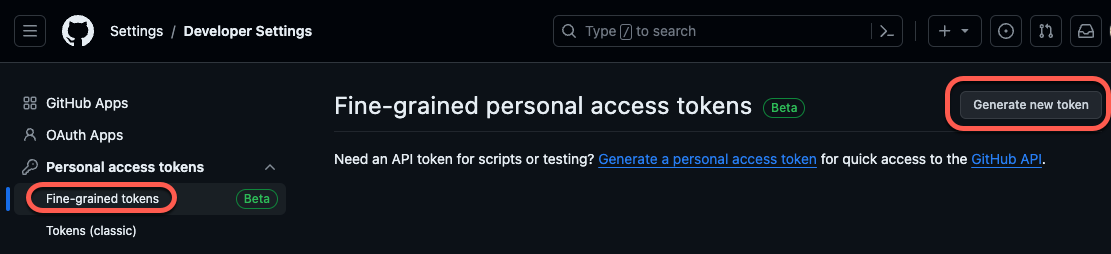

Klicken Sie auf Entwicklereinstellungen.

Klicken Sie im linken Bereich auf die Registerkarte Persönliche Zugriffstoken und dann auf Differenzierte Token.

Klicken Sie oben rechts auf der Seite auf die Schaltfläche Neues Token generieren, um die Seite New fine-grained personal access token zu öffnen.

Konfigurieren Sie Ihr neues differenziertes Token mit den folgenden Einstellungen:

Tokenname: Geben Sie einen eindeutigen Tokennamen an. Notieren Sie es irgendwo, damit Sie es nicht vergessen oder verlieren!

Ablauf: Wählen Sie den Zeitrahmen für den Tokenablauf aus. Der Standardwert beträgt 30 Tage.

Beschreibung: Fügen Sie einen kurzen Text hinzu, der den Zweck des Tokens beschreibt.

Ressourcenbesitzer: Die Standardeinstellung ist Ihre aktuelle GitHub-ID. Legen Sie diesen Wert auf die GitHub-Organisation fest, die die Repositorys besitzt, auf die Sie zugreifen.

Wählen Sie unter Repositoryzugriffden Zugriffsbereich für Ihr Token aus. Wählen Sie als bewährte Methode nur die Repositorys aus, die Sie für die Git-Ordnerversionskontrolle verwenden.

Konfigurieren Sie unter Berechtigungen die spezifischen Zugriffsebenen, die von diesem Token für die Repositorys und das Konto gewährt werden, mit denen Sie arbeiten. Weitere Informationen zu den Berechtigungsgruppen finden Sie in der GitHub-Dokumentation unter Berechtigungen, die für feingliedrige persönliche Zugriffstoken erforderlich sind.

Legen Sie die Zugriffsberechtigungen für Inhalte auf Lesen und schreiben fest. (Sie finden den Bereich „Inhalte“ unter Repositoryberechtigungen.) Ausführliche Informationen zu diesem Bereich finden Sie in der GitHub-Dokumentation zum Bereich „Inhalte“.

Klicken Sie auf die Schaltfläche Token generieren.

Kopieren Sie das Token in die Zwischenablage. Geben Sie dieses Token in Azure Databricks unter Benutzereinstellungen > Verknüpfte Konten ein.

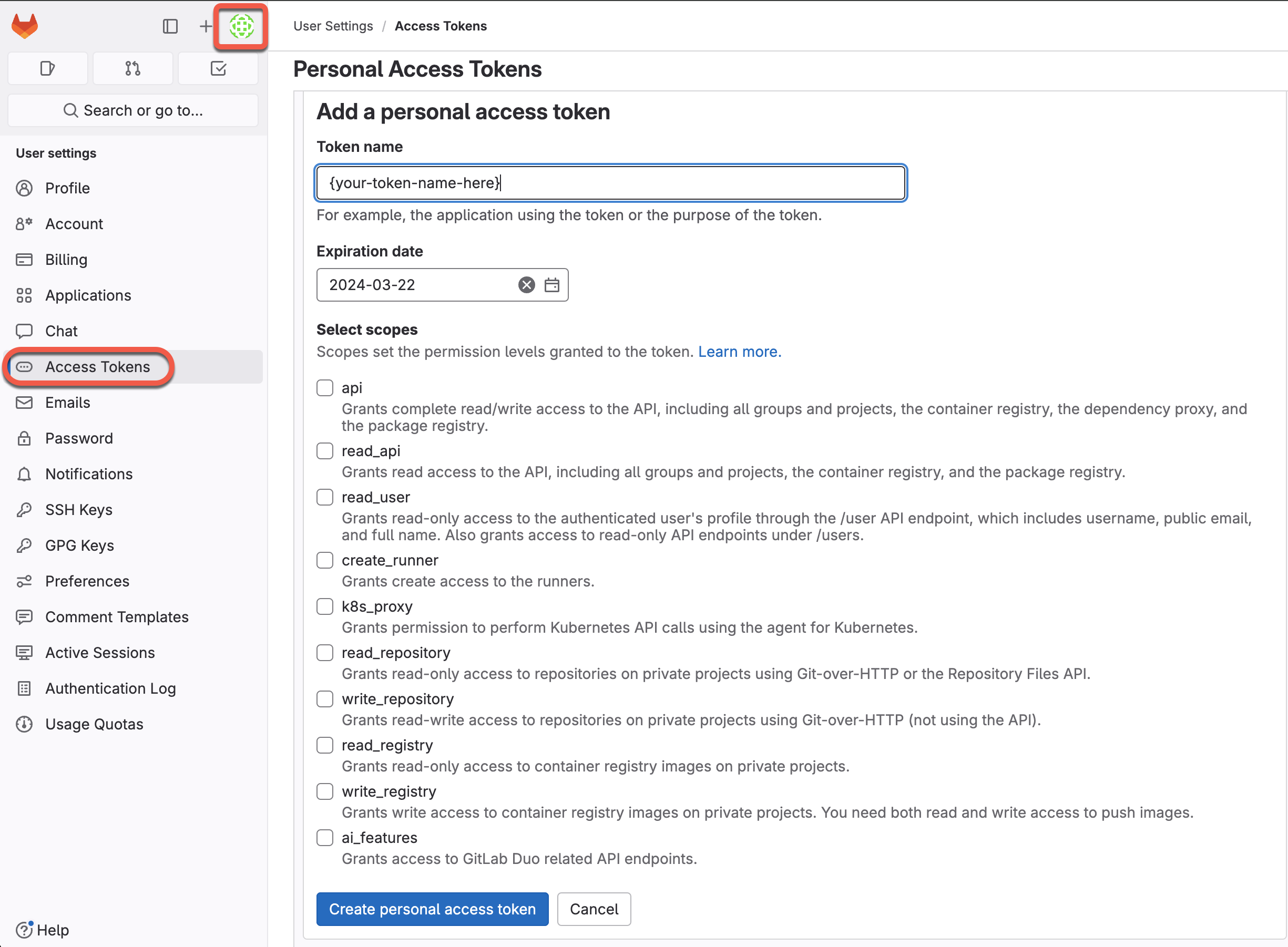

GitLab

Führen Sie in GitLab die folgenden Schritte aus, um ein persönliches Zugriffstoken für den Zugriff auf Ihre Repositorys zu erstellen:

Klicken Sie in GitLab in der oberen linken Ecke des Bildschirms auf Ihr Benutzersymbol und anschließend auf Einstellungen.

Klicken Sie in der Seitenleiste auf Zugriffstoken.

Klicken Sie im Abschnitt „Persönliche Zugriffstoken“ der Seite auf Neues Token hinzufügen.

Geben Sie einen Namen für das Token ein.

Wählen Sie die spezifischen Bereiche aus, um den Zugriff zu ermöglichen, indem Sie die Kontrollkästchen für Ihre gewünschten Berechtigungsstufen aktivieren. Weitere Informationen zu den Bereichsoptionen finden Sie in der GitLab-Dokumentation zu PAT-Bereichen.

Klicken Sie auf Persönliches Zugriffstoken erstellen.

Kopieren Sie das Token in die Zwischenablage. Geben Sie dieses Token in Azure Databricks unter Benutzereinstellungen > Verknüpfte Konten ein.

Weitere Informationen zum Erstellen und Verwalten persönlicher Zugriffstoken finden Sie in der GitLab-Dokumentation.

GitLab bietet auch Unterstützung für differenzierten Zugriff mithilfe von sogenannten Projektzugriffstoken. Sie können Projektzugriffstoken verwenden, um den Zugriff auf ein GitLab-Projekt einzuschränken. Weitere Details finden Sie in der Dokumentation von GitLab zu Project-Zugriffstoken.

Azure DevOps Services

Herstellen einer Verbindung mit einem Azure DevOps-Repository mithilfe der Microsoft Entra-ID

Die Authentifizierung mit Azure DevOps Services erfolgt automatisch, wenn Sie sich mit Microsoft Entra ID authentifizieren. Die Azure DevOps Services-Organisation muss mit demselben Microsoft Entra ID-Mandanten wie Databricks verknüpft sein. Auf den Dienstendpunkt für Microsoft Entra ID muss sowohl über das private als auch das öffentliche Subnetz des Databricks-Arbeitsbereichs zugegriffen werden können. Weitere Informationen finden Sie unter Bereitstellen von Azure Databricks in Ihrem virtuellen Azure-Netzwerk (VNet Injection).

Stellen Sie in Azure Databricks Ihren Git-Provider auf der Seite mit den Benutzereinstellungen auf Azure DevOps Services ein:

Klicken Sie auf einer beliebigen Seite in der oberen rechten Ecke auf Ihren Benutzernamen und anschließend auf Einstellungen.

Klicken Sie auf die Registerkarte Verknüpfte Konten.

Ändern Sie Ihren Anbieter in Azure DevOps Services.

Herstellen einer Verbindung mit einem Azure DevOps-Repository mithilfe eines Tokens

Die folgenden Schritte zeigen, wie Sie ein Azure Databricks-Repository mit einem Azure DevOps-Repository verbinden, wenn sie sich nicht im gleichen Microsoft Entra ID-Mandanten befinden.

Der Dienstendpunkt für Microsoft Entra ID muss über das private und öffentliche Subnetz des Databricks-Arbeitsbereichs zugänglich sein. Weitere Informationen finden Sie unter Bereitstellen von Azure Databricks in Ihrem virtuellen Azure-Netzwerk (VNet Injection).

Abrufen eines Zugriffstokens für das Repository in Azure DevOps:

- Wechseln Sie zu dev.azure.com, und melden Sie sich dann bei der DevOps-Organisation an, die das Repository enthält, mit dem Sie Azure Databricks verbinden möchten.

- Klicken Sie oben rechts auf das Symbol „Benutzereinstellungen“, und wählen Sie Persönliche Zugriffstoken aus.

- Klicken Sie auf + Neues Token.

- Geben Sie die Informationen in das Formular ein:

- Benennen Sie das Token.

- Wählen Sie den Organisationsnamen aus, bei dem es sich um den Namen des Repositorys handelt.

- Legen Sie ein Ablaufdatum fest.

- Wählen Sie den erforderlichen Bereich aus, z. B. Vollzugriff.

- Kopieren Sie das angezeigte Zugriffstoken.

- Geben Sie dieses Token in Azure Databricks unter Benutzereinstellungen > Verknüpfte Konten ein.

- Geben Sie unter Benutzername oder E-Mail-Adresse des Git-Anbieters die E-Mail-Adresse ein, die Sie zum Anmelden bei der DevOps-Organisation verwenden.

Bitbucket

Hinweis

Standardmäßig können Sie keine Bitbucket-Repository-Zugriffstoken oder Project-Zugriffstoken verwenden. Wenden Sie sich an den Support, um dies für bestimmte Arbeitsbereiche außer Kraft zu setzen.

Führen Sie in Bitbucket die folgenden Schritte aus, um ein App-Kennwort für den Zugriff auf Ihre Repositorys zu erstellen:

- Wechseln Sie zu Bitbucket Cloud, und erstellen Sie ein App-Kennwort, das den Zugriff auf Ihre Repositorys ermöglicht. Weitere Informationen finden Sie in der Dokumentation zu Bitbucket Cloud.

- Bewahren Sie das Kennwort sicher auf.

- Geben Sie dieses Kennwort in Azure Databricks unter Benutzereinstellungen > Verknüpfte Konten ein.

Andere Git-Anbieter

Wenn Ihr Git-Anbieter nicht aufgeführt ist, wählen Sie „GitHub“ aus, und geben Sie das PAT an, das Sie von Ihrem Git-Anbieter erhalten haben. Dies funktioniert häufig, kann aber nicht garantiert werden.