Konfigurieren kundenseitig verwalteter HSM-Schlüssel für verwaltete Azure-Datenträger

Azure Databricks-Computeworkloads auf Computeebene speichern temporäre Daten auf verwalteten Azure-Datenträgern. Standardmäßig werden auf verwalteten Datenträgern gespeicherte Daten im Ruhezustand verschlüsselt, indem die serverseitige Verschlüsselung mit von Microsoft verwalteten Schlüsseln verwendet wird. In diesem Artikel wird beschrieben, wie Sie einen kundenseitig verwalteten Schlüssel aus Azure Key Vault-HSM für Ihren Azure Databricks-Arbeitsbereich für die Verschlüsselung von verwalteten Datenträgern konfigurieren. Eine Anleitung zur Verwendung eines Schlüssels aus Azure Key Vault-Tresoren finden Sie unter Konfigurieren kundenseitig verwalteter Schlüssel für verwaltete Azure-Datenträger.

Wichtig

- Kundenseitig verwaltete Schlüssel für den Speicher für verwaltete Datenträger gelten für reguläre Datenträger, aber nicht für Betriebssystemdatenträger.

- Kundenseitig verwaltete Schlüssel für den Speicher für verwaltete Datenträger gelten nicht für serverlose Computeressourcen wie serverlose SQL-Warehouses und Modellbereitstellung. Die Datenträger, die für serverlose Computeressourcen verwendet werden, sind kurzlebig und an den Lebenszyklus der serverlosen Workloads gebunden. Wenn Computeressourcen beendet oder herunterskaliert werden, werden die virtuellen Computer und deren Speicher zerstört.

Anforderungen

Ihr Azure Databricks-Arbeitsbereich muss sich im Premium-Tarif befinden.

Wenn Sie die automatische Rotation aktivieren möchten, werden nur HSM-RSA-Schlüssel der Größen 2048 Bit, 3072 Bit und 4096 Bit unterstützt.

Dieses Feature wird für Arbeitsbereiche mit FedRAMP-Konformität nicht unterstützt. Wenden Sie sich für weitere Informationen an Ihr Azure Databricks-Kundenberatungsteam.

Um die Azure CLI für diese Aufgaben zu verwenden, installieren Sie das Azure CLI-Tool, und installieren Sie die Databricks-Erweiterung:

az extension add --name databricksUm PowerShell für diese Aufgaben zu verwenden, installieren Sie Azure PowerShell und installieren Sie das Databricks PowerShell-Modul. Sie müssen sich auch anmelden:

Connect-AzAccountInformationen zum Anmelden bei Ihrem Azure-Konto als Benutzer*in finden Sie unter PowerShell-Anmeldung mit einem Azure Databricks-Benutzerkonto. Informationen zum Anmelden bei Ihrem Azure-Konto als Dienstprinzipal finden Sie unter PowerShell-Anmeldung mit einem Microsoft Entra ID-Dienstprinzipal.

Schritt 1: Erstellen eines in Azure Key Vault verwalteten HSM und eines HSM-Schlüssels

Sie können ein vorhandenes verwaltetes Azure Key Vault-HSM verwenden oder ein neues HSM erstellen und aktivieren, indem Sie die Schnellstartanleitungen in der Dokumentation zu verwaltetem HSM befolgen. Weitere Informationen finden Sie unter Schnellstart: Bereitstellen und Aktivieren eines verwalteten HSM mithilfe der Azure-Befehlszeilenschnittstelle. Für das in Azure Key Vault verwaltete HSM muss Löschschutz aktiviert sein.

Um einen HSM-Schlüssel zu erstellen, folgen Sie den Anweisungen unter Erstellen eines HSM-Schlüssels.

Schritt 2: Beenden aller Computeressourcen, wenn Sie einen Arbeitsbereich aktualisieren, um zunächst einen Schlüssel hinzuzufügen

Wenn Sie anfänglich einen kundenseitig verwalteten Schlüssel für verwaltete Datenträger für einen vorhandenen Arbeitsbereich hinzufügen, beenden Sie vor der Aktualisierung alle Ihre Computeressourcen (Cluster, Pools, klassische oder Pro-SQL-Warehouses).

Nach Abschluss des Updates können Sie die von Ihnen beendeten Computeressourcen neu starten. Für einen Arbeitsbereich, der bereits über einen kundenseitig verwalteten Schlüssel für verwaltete Datenträger verfügt, können Sie den Schlüssel rotieren, ohne Computeressourcen beenden zu müssen.

Schritt 3: Erstellen oder Aktualisieren eines Arbeitsbereichs

Sie können einen Arbeitsbereich mit einem kundenseitig verwalteten Schlüssel für verwaltete Datenträger erstellen oder aktualisieren, indem Sie das Azure-Portal, die Azure CLI oder Azure PowerShell verwenden.

Verwenden des Azure-Portals

In diesem Abschnitt wird beschrieben, wie das Azure-Portal verwendet wird, um einen Arbeitsbereich mit kundenseitig verwalteten Schlüsseln für verwaltete Datenträger zu erstellen oder zu aktualisieren.

Erstellen oder aktualisieren Sie einen Arbeitsbereich:

Erstellen Sie einen neuen Arbeitsbereich mit einem Schlüssel:

- Navigieren Sie zur Startseite des Azure-Portals, und klicken Sie links oben auf der Seite auf Ressource erstellen.

- Geben Sie in der Suchleiste „

Azure Databricks“ ein und klicken Sie auf Azure Databricks. - Wählen Sie im Azure Databricks-Widget Erstellen aus.

- Geben Sie Werte in die Formularfelder auf den Registerkarten Grundlagen und Netzwerk ein.

- Aktivieren Sie auf der Registerkarte Verschlüsselung im Abschnitt Verwalteter Datenträger das Kontrollkästchen Eigenen Schlüssel verwenden.

Fügen Sie zunächst einen Schlüssel zu einem vorhandenen Arbeitsbereich hinzu:

- Wechseln Sie zur Startseite des Azure-Portals für Azure Databricks.

- Navigieren Sie zu Ihrem vorhandenen Azure Databricks-Arbeitsbereich.

- Öffnen Sie im linken Bereich die Registerkarte Verschlüsselung.

- Aktivieren Sie im Abschnitt Kundenverwaltete SchlüsselVerwalteter Datenträger.

Legen Sie den Verschlüsselungstyp fest.

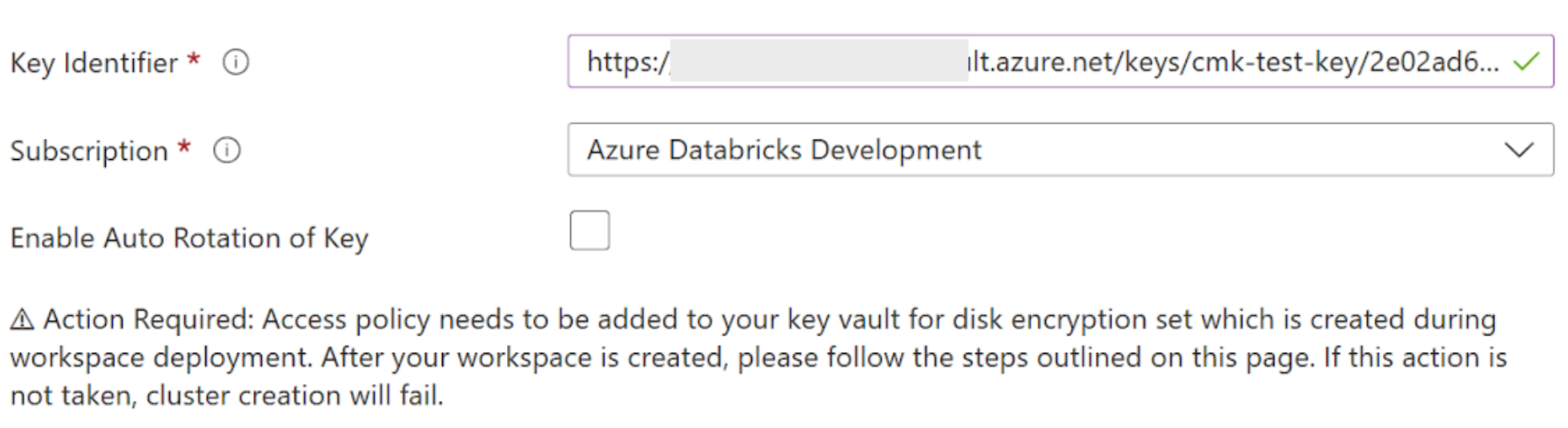

- Fügen Sie im Feld Schlüsselbezeichner den Schlüsselbezeichner Ihres Schlüssels für verwaltete HSMs ein.

- Geben Sie in der Dropdownliste Abonnement den Abonnementnamen Ihres Schlüssels für verwaltete HSMs ein.

- Um die automatische Rotation Ihres Schlüssels zu aktivieren, aktivieren Sie Automatische Rotation des Schlüssels aktivieren.

Füllen Sie die restlichen Registerkarten aus, und klicken Sie auf Überprüfen und Erstellen (für einen neuen Arbeitsbereich) oder auf Speichern (zum Aktualisieren eines vorhandenen Arbeitsbereichs).

Navigieren Sie nach der Bereitstellung Ihres Arbeitsbereichs zu Ihrem neuen Azure Databricks-Arbeitsbereich.

Klicken Sie auf der Registerkarte Übersicht Ihres Azure Databricks-Arbeitsbereichs auf Verwaltete Ressourcengruppe.

Suchen Sie auf der Registerkarte Übersicht der verwalteten Ressourcengruppe nach dem Objekt vom Typ Datenträgerverschlüsselungssatz, das in dieser Ressourcengruppe erstellt wurde. Kopieren Sie den Namen des Datenträgerverschlüsselungssatzes.

Verwenden der Azure-Befehlszeilenschnittstelle

Fügen Sie diese Parameter sowohl für neue als auch für aktualisierte Arbeitsbereiche Ihrem Befehl hinzu:

disk-key-name: Name des verwalteten HSMdisk-key-vault: URI des verwalteten HSMdisk-key-version: Version des verwalteten HSMdisk-key-auto-rotation: Aktivieren der automatischen Rotation des Schlüssels (trueoderfalse). Dies ist ein optionales Feld. Der Standardwert istfalse.

Erstellen oder Aktualisieren eines Arbeitsbereichs:

Beispiel zum Erstellen eines Arbeitsbereichs mit diesen Parametern für verwaltete Datenträger:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>Beispiel für die Aktualisierung eines Arbeitsbereichs mithilfe dieser Parameter für verwaltete Datenträger:

az databricks workspace update \ --name <workspace-name> \ --resource-group <resource-group-name> \ --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>

In der Ausgabe jedes dieser Befehle befindet sich ein

managedDiskIdentity-Objekt. Speichern Sie den Wert derprincipalId-Eigenschaft in diesem Objekt. Dieser wird in einem späteren Schritt als Prinzipal-ID verwendet.

Verwenden von PowerShell

Fügen Sie diese Parameter sowohl für neue als auch für aktualisierte Arbeitsbereiche Ihrem Befehl hinzu:

location: Speicherort für ArbeitsbereichManagedDiskKeyVaultPropertiesKeyName: Name des verwalteten HSMManagedDiskKeyVaultPropertiesKeyVaultUri: URI des verwalteten HSMManagedDiskKeyVaultPropertiesKeyVersion: Version des verwalteten HSMManagedDiskRotationToLatestKeyVersionEnabled: Aktivieren der automatischen Rotation des Schlüssels (trueoderfalse). Dies ist ein optionales Feld. Die Standardeinstellung ist „false“.

- Erstellen oder Aktualisieren eines Arbeitsbereichs:

Beispiel zum Erstellen eines Arbeitsbereichs mithilfe von Parametern für verwaltete Datenträger:

$workspace = New-AzDatabricksWorkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -location <location> \ -Sku premium \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabledBeispiel für die Aktualisierung eines Arbeitsbereichs mithilfe von Parametern für verwaltete Datenträger:

$workspace = Update-AzDatabricksworkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabled

Schritt 4: Konfigurieren der Rollenzuweisung für verwaltetes HSM

Konfigurieren Sie eine Rollenzuweisung für das in Key Vault verwaltete HSM, sodass Ihr Azure Databricks-Arbeitsbereich über die Zugriffsberechtigung verfügt. Sie können eine Rollenzuweisung über das Azure-Portal, die Azure-Befehlszeilenschnittstelle oder PowerShell konfigurieren.

Verwenden des Azure-Portals

- Navigieren Sie im Azure-Portal zu Ihrer verwalteten HSM-Ressource.

- Wählen Sie im Menü links unter Einstellungen die Option Lokale RBAC aus.

- Klicken Sie auf Hinzufügen.

- Wählen Sie im Feld Rolle die Option Managed HSM Crypto Service Encryption User (Benutzer der Kryptografiedienstverschlüsselung für verwaltete HSMs) aus.

- Wählen Sie im Feld Bereich die Option

All keys (/)aus. - Geben Sie im Feld Sicherheitsprinzipal in der Suchleiste den Namen des Datenträgerverschlüsselungssatzes in der verwalteten Ressourcengruppe Ihres Azure Databricks-Arbeitsbereichs ein. Wählen Sie das Ergebnis aus.

- Klicken Sie auf Erstellen.

Mithilfe der Azure-Befehlszeilenschnittstelle

Konfigurieren Sie die Rollenzuweisung für verwaltetes HSM. Ersetzen Sie <hsm-name> durch den Namen Ihres verwalteten HSM und <principal-id> durch die Prinzipal-ID (principalId) von managedDiskIdentity aus dem vorherigen Schritt.

az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User"

--scope "/" --hsm-name <hsm-name>

--assignee-object-id <principal-id>

Verwenden von Azure PowerShell

Ersetzen Sie <hsm-name> durch den Namen Ihres verwalteten HSM.

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $workspace.ManagedDiskIdentityPrincipalId

Schritt 5: Starten von zuvor beendeten Computeressourcen

Dieser Schritt ist nur erforderlich, wenn Sie einen Arbeitsbereich aktualisiert haben, um zum ersten Mal einen Schlüssel hinzuzufügen. In diesem Fall haben Sie alle ausgeführten Computeressourcen in einem vorherigen Schritt beendet. Wenn Sie einen neuen Arbeitsbereich erstellt haben oder nur den Schlüssel rotieren, wurden die Computeressourcen in den vorherigen Schritten nicht beendet. In diesem Fall können Sie diesen Schritt überspringen.

- Stellen Sie sicher, dass das Update des Arbeitsbereichs abgeschlossen ist. Wenn der Schlüssel die einzige Änderung an der Vorlage war, ist dies in der Regel in weniger als fünf Minuten abgeschlossen, andernfalls kann es mehr Zeit in Anspruch nehmen.

- Starten Sie alle Computeressourcen, die Sie zuvor beendet haben, manuell.

Wenn eine Computeressource nicht erfolgreich gestartet werden kann, liegt dies in der Regel daran, dass Sie dem Datenträgerverschlüsselungssatz erst noch die Berechtigung für den Zugriff auf Ihren Schlüsseltresor erteilen müssen.

Rotieren des Schlüssels zu einem späteren Zeitpunkt

Es gibt zwei Arten von Schlüsselrotationen für einen vorhandenen Arbeitsbereich, der bereits über einen Schlüssel verfügt:

- Automatische Rotation: Wenn für Ihren Arbeitsbereich

rotationToLatestKeyVersionEnabled=truegilt, erkennt der Datenträgerverschlüsselungssatz die Schlüsselversionsänderung und verweist auf die neueste Schlüsselversion. - Manuelle Rotation: Sie können einen vorhandenen Arbeitsbereich mit kundenseitig verwaltetem Schlüssel für verwaltete Datenträger mit einem neuen Schlüssel aktualisieren. Befolgen Sie die obigen Anweisungen, als ob Sie zunächst einen Schlüssel zu einem vorhandenen Arbeitsbereich hinzufügen würden. Der wichtige Unterschied besteht darin, dass Sie keine ausgeführten Computeressourcen beenden müssen.

Für beide Rotationstypen übernimmt der Azure VM-Speicherdienst den neuen Schlüssel automatisch und verwendet ihn zum Verschlüsseln des Datenverschlüsselungsschlüssels. Ihre Azure Databricks-Computeressourcen sind nicht betroffen. Weitere Informationen finden Sie unter Kundenseitig verwaltete Schlüssel in der Azure-Dokumentation.

Sie müssen keine Computeressourcen beenden, bevor Sie den Schlüssel rotieren.