Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Beim Zugriff auf externe Datenquellen über JDBC ist häufig eine Authentifizierung erforderlich. Anstatt Anmeldeinformationen direkt in Notizbücher einzugeben, können Sie Anmeldeinformationen mithilfe von Databricks Geheimschlüsseln sicher speichern und in Ihren Notizbüchern und Aufträgen referenzieren. Dieser Ansatz verbessert die Sicherheit und vereinfacht die Verwaltung von Anmeldeinformationen. Diese Seite bietet eine Übersicht über Databricks-Geheimnisse.

Hinweis

Databricks empfiehlt die Verwendung des Unity-Katalogs zum Konfigurieren des Zugriffs auf Daten im Cloudspeicher. Siehe Verbinden mit Cloudobjektspeicher mithilfe des Unity-Katalogs.

Übersicht über geheime Schlüssel

So konfigurieren und verwenden Sie geheime Schlüssel:

- Erstellen Sie einen Geheimnisbereich. Ein Geheimnisbereich ist eine Sammlung von Geheimnissen, die durch einen Namen identifiziert werden.

- Hinzufügen von Geheimnissen zum Bereich

- Weisen Sie Berechtigungen für den geheimen Bereich zu.

- Verweisen Sie in Ihrem Code auf geheime Daten.

Ein End-to-End-Beispiel für die Verwendung geheimer Schlüssel in Ihren Workflows finden Sie im Lernprogramm: Erstellen und Verwenden eines Geheimschlüssels für Databricks. Informationen zum Verwenden eines geheimen Schlüssels in einer Spark-Konfigurationseigenschaft oder Umgebungsvariablen finden Sie unter Verwenden eines geheimen Schlüssels in einer Spark-Konfigurationseigenschaft oder Umgebungsvariable.

Warnung

Arbeitsbereichsadmins, Geheimniserstellende und Benutzende, denen die entsprechende Berechtigung erteilt wurde, können auf Databricks-Geheimnisse zugreifen und diese lesen. Databricks versucht zwar, Geheimniswerte in Notebookausgaben zu maskieren, aber es ist nicht möglich, diese Benutzenden daran zu hindern, die Inhalte von Geheimnissen anzuzeigen. Weisen Sie geheime Zugriffsberechtigungen immer sorgfältig zu, um vertrauliche Informationen zu schützen.

Verwalten von geheimen Bereichen

Ein Geheimnisbereich ist eine Sammlung von Geheimnissen, die durch einen Namen identifiziert werden. Databricks empfiehlt, Geheimnisbereiche an Rollen oder Anwendungen statt an Einzelpersonen auszurichten.

Es gibt zwei Arten von geheimen Bereichen:

- Azure Key Vault-gesichert: Sie können mithilfe von Geheimnisbereichen mit Azure Key Vault-Unterstützung auf Geheimnisse verweisen, die in Azure Key Vault gespeichert sind. Der geheime Azure Key Vault-Bereich ist eine schreibgeschützte Schnittstelle zum Key Vault. Sie müssen geheime Schlüssel in Azure Key Vault-gesicherten geheimen Bereichen in Azure verwalten.

- Databricks-gesichert: Ein von Databricks unterstützter Geheimnisbereich wird in einer verschlüsselten Datenbank gespeichert, die sich im Besitz von Azure Databricks befindet.

Nachdem Sie einen geheimen Bereich erstellt haben, können Sie Benutzern Berechtigungen zum Lesen, Schreiben und Verwalten geheimer Bereiche zuweisen.

Erstellen eines von Azure Key Vault unterstützten Geheimnisbereichs

In diesem Abschnitt wird beschrieben, wie Sie einen geheimen Azure Key Vault-gesicherten Bereich mithilfe des Azure-Portals und der Benutzeroberfläche des Azure Databricks-Arbeitsbereichs erstellen. Sie können auch einen azure Key Vault-gesicherten geheimen Bereich mithilfe der Databricks CLI erstellen.

Anforderungen

- Sie müssen über eine Azure Key Vault-Instanz verfügen. Wenn Sie nicht über eine Schlüsseltresorinstanz verfügen, befolgen Sie die Anweisungen unter Erstellen eines Key Vault mithilfe des Azure-Portals.

- Sie müssen über die Rolle "Key Vault-Mitwirkender", "Mitwirkender" oder "Besitzer" in der Azure Key Vault-Instanz verfügen, die Sie verwenden möchten, um den geheimen Bereich zu sichern.

Hinweis

Zum Erstellen eines von Azure Key Vault unterstützten Geheimnisbereichs ist die Rolle „Mitwirkender“ oder „Besitzer“ in der Azure Key Vault-Instanz erforderlich, auch wenn dem Azure Databricks-Dienst zuvor der Zugriff auf den Schlüsseltresor gewährt wurde.

Wenn der Schlüsseltresor in einem anderen Mandanten als dem Azure Databricks-Arbeitsbereich vorhanden ist, muss der Azure AD-Benutzer, der den geheimen Bereich erstellt, über die Berechtigung zum Erstellen von Dienstprinzipalen im Mandanten des Schlüsseltresors verfügen. Andernfalls tritt der folgende Fehler auf:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

Konfigurieren Ihrer Azure Key Vault-Instanz für Azure Databricks

Melden Sie sich beim Azure-Portal an, suchen Sie die Azure-Schlüsseltresorinstanz, und wählen Sie sie aus.

Klicken Sie unter "Einstellungen" auf die Registerkarte " Access-Konfiguration ".

Legen Sie das Berechtigungsmodell auf die Vault-Zugriffsrichtlinie fest.

Hinweis

Das Erstellen einer von Azure Key Vault unterstützten Geheimnisbereichsrolle gewährt der Anwendungs-ID für den Azure Databricks-Dienst mithilfe von Schlüsseltresor-Zugriffsrichtlinien die Berechtigungen Abrufen (Get) und Auflisten (List). Das rollenbasierte Zugriffssteuerungsberechtigungsmodell in Azure wird mit Azure Databricks nicht unterstützt.

Wählen Sie unter "Einstellungen" die Option "Netzwerk" aus.

Legen Sie unter Firewalls und virtuelle Netzwerke die Option Zugriff zulassen von: auf Öffentlichen Zugriff von bestimmten virtuellen Netzwerken und IP-Adressen zuzulassen fest.

Aktivieren Sie bei Ausnahme, die Option "Vertrauenswürdigen Microsoft-Diensten erlauben, die Firewall zu umgehen".

Hinweis

Sie können auch "Zugriff zulassen von" festlegen: um den öffentlichen Zugriff von allen Netzwerken aus zuzulassen.

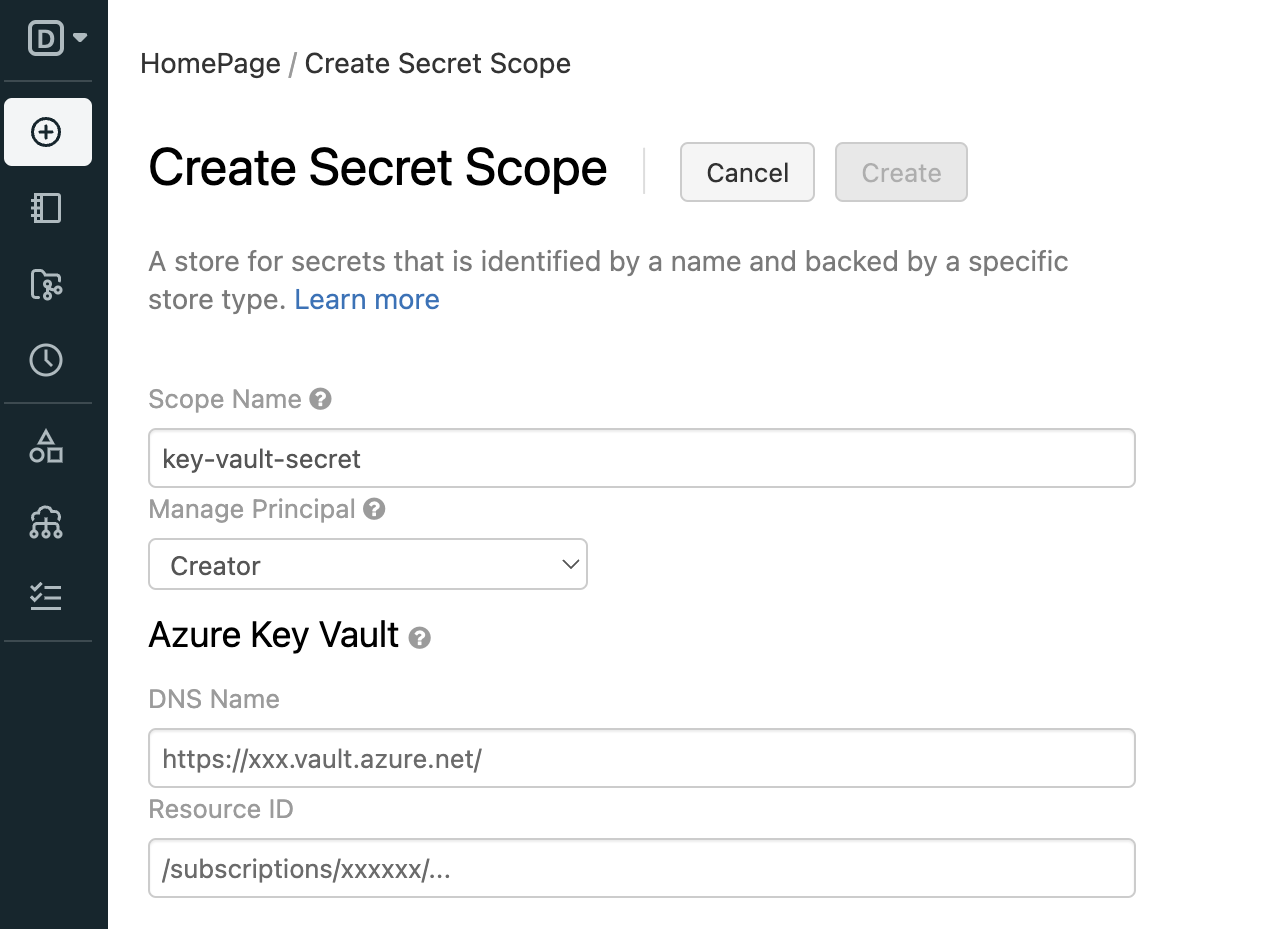

Erstellen eines von Azure Key Vault unterstützten Geheimnisbereichs

Wechseln Sie zu

https://<databricks-instance>#secrets/createScope. Ersetzen Sie<databricks-instance>durch die Arbeitsbereichs-URL Ihrer Azure Databricks-Bereitstellung. Bei dieser URL wird die Groß-/Kleinschreibung beachtet. Beispielsweisescopemuss increateScopeGroßbuchstaben )Sverwendet werden.

Geben Sie den Namen des Geheimnisbereichs ein. Bei Namen von Geheimnisbereichen wird Groß- und Kleinschreibung beachtet.

Wählen Sie unter "Prinzipal verwalten""Creator" oder "Alle Arbeitsbereichsbenutzer " aus, um anzugeben, welche Benutzer über die BERECHTIGUNG MANAGE für den geheimen Bereich verfügen.

Mit der BERECHTIGUNG MANAGE können Benutzer Berechtigungen für den Bereich lesen, schreiben und erteilen. Ihr Konto muss über den Premium-Plan verfügen, um Creator auszuwählen.

Geben Sie den DNS-Name (z.B.

https://databrickskv.vault.azure.net/) und die Ressourcen-ID ein, z.B.:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVDiese Eigenschaften sind auf der Registerkarte "Einstellungen > " eines Azure Key Vault in Ihrem Azure-Portal verfügbar.

Klicken Sie auf "Erstellen".

Verwenden Sie den Befehl Databricks CLI

databricks secrets list-scopes, um zu überprüfen, ob der Bereich erfolgreich erstellt wurde.

Erstellen eines von Databricks unterstützten Geheimnisbereichs

In diesem Abschnitt wird beschrieben, wie Sie einen geheimen Bereich mithilfe der Databricks CLI (Version 0.205 und höher) erstellen. Sie können auch die Geheime API verwenden.

Geheime Bereichsnamen:

- Muss innerhalb eines Arbeitsbereichs eindeutig sein.

- Muss aus alphanumerischen Zeichen, Gedankenstrichen, Unterstrichen

@und Punkten bestehen und darf 128 Zeichen nicht überschreiten. - Die Groß-/Kleinschreibung wird nicht beachtet.

Geheime Bereichsnamen werden als nicht vertraulich betrachtet und sind von allen Benutzern im Arbeitsbereich lesbar.

So erstellen Sie einen Bereich mithilfe der Databricks-Befehlszeilenschnittstelle:

databricks secrets create-scope <scope-name>

Standardmäßig werden Bereiche mit der MANAGE-Berechtigung für den Benutzer erstellt, der den Bereich erstellt hat. Nachdem Sie einen datenbricks-gesicherten geheimen Bereich erstellt haben, können Sie geheime Schlüssel hinzufügen.

Auflisten von Geheimnisbereichen

So listen Sie die vorhandenen Bereiche in einem Arbeitsbereich mithilfe der CLI auf:

databricks secrets list-scopes

Sie können auch geheime Bereiche mithilfe der Geheimen API auflisten.

Löschen eines Geheimnisbereichs

Beim Löschen eines Geheimnisbereichs werden alle Geheimnisse und ACLs gelöscht, die auf den Bereich angewendet werden. Führen Sie Folgendes aus, um einen Bereich mithilfe der CLI zu löschen:

databricks secrets delete-scope <scope-name>

Sie können auch einen geheimen Bereich mithilfe der Geheimen API löschen.

Verwalten von geheimen Schlüsseln

Ein Geheimschlüssel ist ein Schlüssel-Wert-Paar, das vertrauliche Materialien mithilfe eines Schlüsselnamens speichert, der innerhalb eines geheimen Bereichs eindeutig ist.

In diesem Abschnitt wird beschrieben, wie Sie einen geheimen Bereich mithilfe der Databricks CLI (Version 0.205 und höher) erstellen. Sie können auch die Geheime API verwenden. Bei Namen von Geheimnissen wird Groß- und Kleinschreibung beachtet.

Erstellen eines geheimen Schlüssels

Die Methode zum Erstellen eines Geheimnisses hängt davon ab, ob Sie einen durch Azure Key Vault oder Databricks unterstützten Bereich verwenden.

Erstellen eines Geheimnisses in einem von Azure Key Vault unterstützten Bereich

Um einen geheimen Schlüssel in Azure Key Vault zu erstellen, verwenden Sie das Azure-Portal oder die Azure Set Secret REST-API. Ein Beispiel finden Sie unter Schritt 4: Hinzufügen des geheimen Clientschlüssels zu Azure Key Vault.

Erstellen eines Geheimnisses in einem von Databricks unterstützten Bereich

In diesem Abschnitt wird beschrieben, wie Sie einen geheimen Schlüssel mithilfe der Databricks CLI (Version 0.205 und höher) oder in einem Notizbuch mit dem Databricks SDK für Python erstellen. Sie können auch die Geheime API verwenden. Bei Namen von Geheimnissen wird Groß- und Kleinschreibung beachtet.

Databricks-Befehlszeilenschnittstelle (CLI)

Wenn Sie einen geheimen Schlüssel in einem Datenbricks-gesicherten Bereich erstellen, können Sie den geheimen Wert auf eine von drei Arten angeben:

- Geben Sie den Wert als Zeichenfolge mit dem Flag "-string-value" an.

- Geben Sie den geheimen Schlüssel ein, wenn Sie interaktiv aufgefordert werden (einzeilige geheime Schlüssel).

- Übergeben Sie den geheimen Schlüssel mithilfe der Standardeingabe (mehrzeilige geheime Schlüssel).

Zum Beispiel:

databricks secrets put-secret --json '{

"scope": "<scope-name>",

"key": "<key-name>",

"string_value": "<secret>"

}'

Wenn Sie ein mehrzeiliges Geheimnis erstellen, können Sie das Geheimnis mithilfe von Standardeingaben übergeben. Zum Beispiel:

(cat << EOF

this

is

a

multi

line

secret

EOF

) | databricks secrets put-secret <scope-name> <key-name>

Databricks SDK für Python

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

w.secrets.put_secret("<secret_scope>","<key-name>",string_value ="<secret>")

Lesen eines Geheimnisses

In diesem Abschnitt wird beschrieben, wie Sie einen geheimen Schlüssel mithilfe der Databricks CLI (Version 0.205 und höher) oder in einem Notizbuch mit dem Dienstprogramm "Secrets" (dbutils.secrets) lesen.

Databricks-Befehlszeilenschnittstelle (CLI)

Um den Wert eines geheimen Schlüssels mithilfe der Databricks CLI zu lesen, müssen Sie den base64-codierten Wert decodieren. Sie können jq verwenden, um den Wert zu extrahieren und base --decode zu dekodieren.

databricks secrets get-secret <scope-name> <key-name> | jq -r .value | base64 --decode

Geheimnishilfsprogramm (dbutils.secrets)

password = dbutils.secrets.get(scope = "<scope-name>", key = "<key-name>")

Auflisten geheimer Schlüssel

So listen Sie Geheimnisse in einem bestimmten Bereich auf

databricks secrets list-secrets <scope-name>

Die Antwort zeigt Metadaten über die Geheimnisse, wie etwa die Schlüsselnamen der Geheimnisse. Sie verwenden das Hilfsprogramm "Secrets" (dbutils.secrets) in einem Notizbuch oder Auftrag, um diese Metadaten auflisten zu können. Zum Beispiel:

dbutils.secrets.list('my-scope')

Löschen eines Geheimnisses

So löschen Sie ein Geheimnis aus einem Bereich mit der Databricks CLI:

databricks secrets delete-secret <scope-name> <key-name>

Sie können auch die Geheime API verwenden.

Verwenden Sie die Azure SetSecret-REST-API oder die Azure-Portal-BEnutzeroberfläche , um einen geheimen Schlüssel aus einem bereich zu löschen, der von Azure Key Vault unterstützt wird.

Verwalten von Berechtigungen für den geheimen Bereich

Standardmäßig wird dem Benutzer, der die geheimen Bereiche erstellt, die BERECHTIGUNG MANAGE gewährt. Dadurch kann der Bereichsersteller geheime Schlüssel im Bereich lesen, geheime Schlüssel in den Bereich schreiben und Berechtigungen für den Bereich verwalten.

Hinweis

Geheime ACLs befinden sich auf der Bereichsebene. Wenn Sie Azure Key Vault-gestützte Bereiche verwenden, haben Benutzer, denen Zugriff auf den Bereich gewährt wird, Zugriff auf alle Geheimnisse im Azure-Key Vault. Verwenden Sie separate Azure Key Vault-Instanzen, um den Zugriff einzuschränken.

In diesem Abschnitt wird beschrieben, wie Sie die geheime Zugriffssteuerung mithilfe der Databricks CLI (Version 0.205 und höher) verwalten. Sie können auch die Geheime API verwenden. Informationen zu geheimen Berechtigungsstufen finden Sie unter Geheime ACLs

Erteilen von Benutzerberechtigungen für einen geheimen Bereich

So erteilen Sie einem Benutzer Berechtigungen für einen geheimen Bereich mithilfe der Databricks CLI:

databricks secrets put-acl <scope-name> <principal> <permission>

Wenn Sie eine PUT-Anforderung für einen Prinzipal stellen, der bereits eine geltende Berechtigung hat, wird die vorhandene Berechtigungsebene überschrieben.

Das Feld principal gibt einen vorhandenen Azure Databricks-Prinzipal an. Ein/e Benutzer*in wird mit seiner E-Mail-Adresse, ein Dienstprinzipal mit seinem applicationId-Wert und eine Gruppe mit ihrem Gruppennamen angegeben. Weitere Informationen finden Sie unter "Prinzipal".

Berechtigungen für den geheimen Bereich anzeigen

So zeigen Sie alle Berechtigungen für den geheimen Bereich für einen bestimmten geheimen Bereich an:

databricks secrets list-acls <scope-name>

So rufen Sie die Berechtigungen für den geheimen Bereich ab, die auf einen Prinzipal für einen bestimmten geheimen Bereich angewendet werden:

databricks secrets get-acl <scope-name> <principal>

Wenn keine ACL für den angegebenen Prinzipal und bereich vorhanden ist, schlägt diese Anforderung fehl.

Löschen einer Berechtigung für einen geheimen Bereich

So löschen Sie eine Berechtigung für einen geheimen Bereich, die auf einen Prinzipal für einen bestimmten geheimen Bereich angewendet wurde:

databricks secrets delete-acl <scope-name> <principal>

Geheime Redaction

Das Speichern von Anmeldeinformationen als Azure Databricks-Geheimnisse erleichtert den Schutz Ihrer Anmeldeinformationen beim Ausführen von Notebooks und Aufträgen. Ein Geheimnis kann jedoch ganz leicht versehentlich über Standardausgabepuffer ausgegeben werden, oder der Wert kann während der Variablenzuweisung angezeigt werden.

Um dies zu verhindern, redigiert Azure Databricks alle geheimen Werte, die in dbutils.secrets.get() einer Spark-Konfigurationseigenschaft gelesen und referenziert werden. Wenn angezeigt, werden die geheimen Werte durch [REDACTED] ersetzt.

Wenn Sie beispielsweise eine Variable auf den Geheimniswert dbutils.secrets.get() festlegen und diese Variable dann ausgeben, wird sie durch [REDACTED] ersetzt.

Warnung

Die Schwärzung gilt nur für geheime Werte in Buchstabenform. Die Funktion zur Geheimnisbearbeitung verhindert daher unbeabsichtigte und willkürliche Transformationen eines Geheimnisliterals. Um die ordnungsgemäße Kontrolle der geheimen Schlüssel sicherzustellen, sollten Sie Zugriffssteuerungslisten verwenden, um Berechtigungen zum Ausführen von Befehlen einzuschränken. Dadurch wird der nicht autorisierte Zugriff auf freigegebene Notizbuchkontexte verhindert.

Secret-Schwärzung in SQL

Azure Databricks versucht, alle SQL-DQL-Befehle (Data Query Language) zu redigieren, die die geheime Funktion aufrufen, einschließlich referenzierter Ansichten und benutzerdefinierter Funktionen. Wenn die secret Funktion verwendet wird, wird die Ausgabe nach Möglichkeit durch [REDACTED] ersetzt. Wie das Redigieren von Notizbüchern gilt dies nur für Literalwerte, nicht für transformierte oder indirekt referenzierte Geheimnisse.

Bei SQL-DML-Befehlen (Data Manipulation Language) ermöglicht Azure Databricks Geheimnisabfragen, wenn das Geheimnis als sicher eingestuft wird, z. B. wenn es in eine kryptografische Funktion wie sha() oder aes_encrypt() eingebunden wird, die verhindert, dass rohe Werte unverschlüsselt gespeichert werden.

Geheime Überprüfung in SQL

Azure Databricks wendet auch die Validierung an, um SQL-DML-Befehle zu blockieren, die dazu führen können, dass unverschlüsselte geheime Schlüssel in Tabellen gespeichert werden. Die Abfrageanalyse versucht, diese Szenarien zu identifizieren und zu verhindern, was dazu beiträgt, versehentliche Speicherung vertraulicher Informationen in Nur-Text zu vermeiden.