Konfigurieren der Azure DDoS Protection-Warnungen für die Diagnoseprotokollierung

Warnungen für die DDoS Protection-Diagnoseprotokollierung bieten Einblick in DDoS-Angriffe und Entschärfungsaktionen. Sie können Warnungen für alle durch DDoS geschützten öffentlichen IP-Adressen konfigurieren, für die Sie die Diagnoseprotokollierung aktiviert haben.

In diesem Tutorial lernen Sie Folgendes:

- Konfigurieren der Warnungen für die Diagnoseprotokollierung über Azure Monitor und Logic Apps

Voraussetzungen

- Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

- In einem virtuellen Netzwerk muss DDoS-Netzwerkschutz aktiviert sein, oder für eine öffentliche IP-Adresse muss DDoS-IP-Schutz aktiviert sein.

- Um diese Diagnoseprotokollierung verwenden zu können, müssen Sie zuerst einen Log Analytics-Arbeitsbereich mit aktivierten Diagnoseeinstellungen erstellen.

- DDoS Protection überwacht öffentliche IP-Adressen, die Ressourcen in einem virtuellen Netzwerk zugewiesen sind. Wenn Sie keine Ressourcen mit öffentlichen IP-Adressen im virtuellen Netzwerk besitzen, müssen Sie zunächst eine Ressource mit einer öffentlichen IP-Adresse erstellen. Sie können die öffentliche IP-Adresse aller Ressourcen (einschließlich Azure Load Balancer-Instanzen, bei denen sich die virtuellen Back-End-Computer im virtuellen Netzwerk befinden) überwachen, die über Resource Manager (nicht klassisch) bereitgestellt werden und unter virtuelles Netzwerk für Azure-Dienste aufgeführt sind, mit Ausnahme der Ressourcen für Azure App Service-Umgebungen. Um mit diesem Leitfaden fortzufahren, können Sie schnell eine Windows- oder Linux-VM erstellen.

Konfigurieren der Warnungen für die Diagnoseprotokollierung über Azure Monitor

Mit diesen Vorlagen können Sie Warnungen für alle öffentlichen IP-Adressen konfigurieren, für die Sie die Diagnoseprotokollierung aktiviert haben.

Erstellen einer Azure Monitor-Warnungsregel

Die Vorlage für eine Azure Monitor-Warnungsregel wird eine Abfrage gegen das Diagnoseprotokoll ausführen, um festzustellen, wann eine aktive DDoS-Entschärfung auftritt. Die Warnung weist auf einen potenziellen Angriff hin. Aktionsgruppen dienen zum Aufrufen von Aktionen als Ergebnis der Warnung.

Bereitstellen der Vorlage

Wählen Sie Bereitstellung in Azure aus, um sich bei Azure anzumelden und die Vorlage zu öffnen.

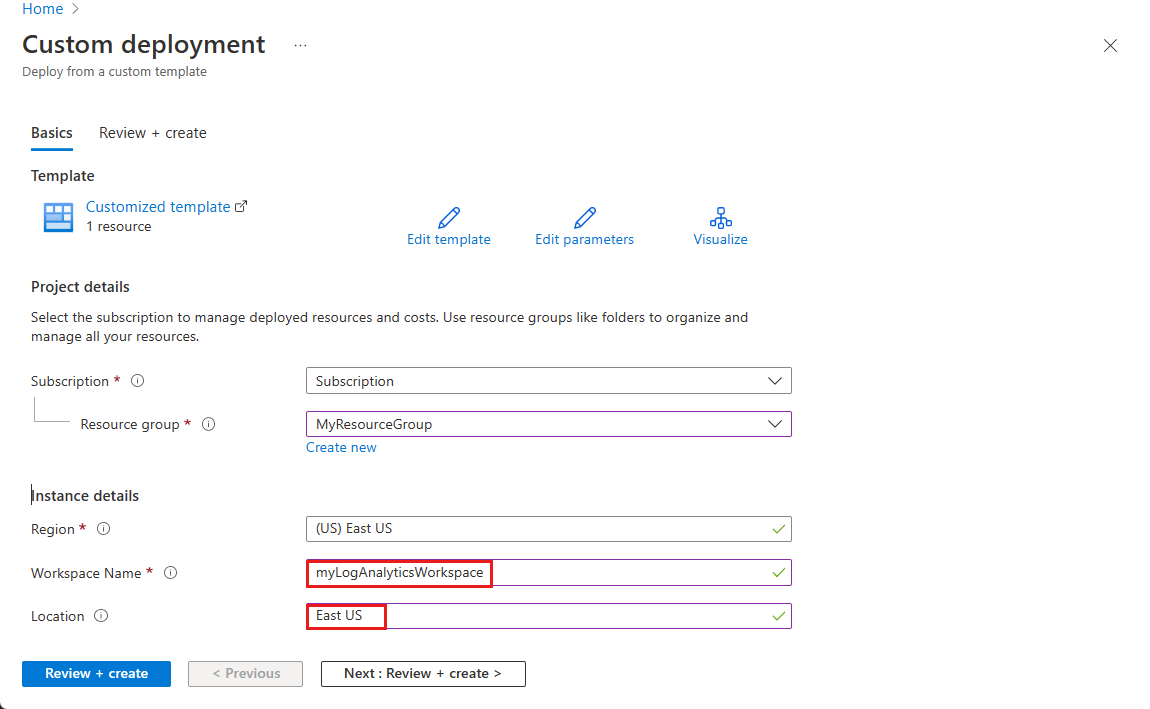

Geben Sie auf der Seite Benutzerdefinierte Bereitstellung unter Projektdetails die folgenden Informationen ein.

Einstellung Wert Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Region Wählen Sie Ihre Region aus. Name des Arbeitsbereichs Geben Sie den Namen Ihres Arbeitsbereichs ein. In diesem Beispiel lautet der ArbeitsbereichsnamemyLogAnalyticsWorkspace. Speicherort Geben Sie USA, Osten ein. Hinweis

Der Speicherort muss mit dem Speicherort des Arbeitsbereichs übereinstimmen.

Wählen Sie Überprüfen + erstellen und nach erfolgreicher Prüfung Erstellen aus.

Erstellen einer Warnungsregel für die Azure Monitor-Diagnoseprotokollierung mit der Logik-App

Diese Vorlage zur Anreicherung einer Warnung zur DDoS-Entschärfung stellt die erforderlichen Komponenten einer angereicherten Warnung zur DDoS-Entschärfung bereit: Azure Monitor-Warnungsregel, Aktionsgruppe und Logik-App. Das Ergebnis des Vorgangs ist eine E-Mail-Warnung mit Details zur angegriffenen IP-Adresse, einschließlich Informationen zur mit der IP-Adresse verbundene Ressource. Der Besitzer der Ressource wird neben dem Sicherheitsteam als Empfänger der E-Mail hinzugefügt. Es erfolgt auch ein grundlegender Test der Verfügbarkeit der Anwendung, dessen Ergebnisse in die E-Mail-Warnung aufgenommen werden.

Bereitstellen der Vorlage

Wählen Sie Bereitstellung in Azure aus, um sich bei Azure anzumelden und die Vorlage zu öffnen.

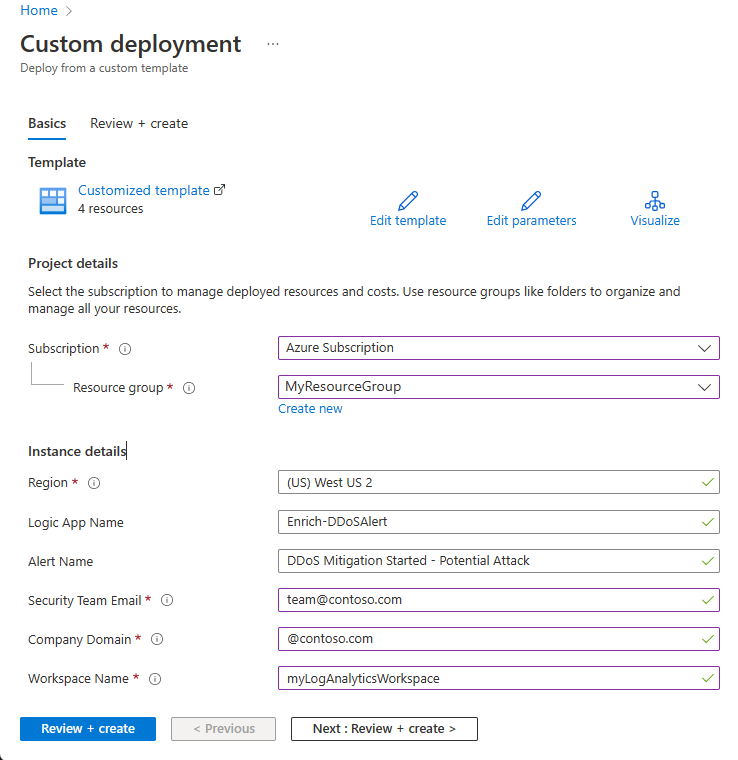

Geben Sie auf der Seite Benutzerdefinierte Bereitstellung unter Projektdetails die folgenden Informationen ein.

Einstellung Wert Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Region Wählen Sie Ihre Region aus. Name der Warnung Behalten Sie den Standard bei. E-Mail-Adresse des Sicherheitsteams Geben Sie die erforderliche E-Mail-Adresse ein. Unternehmensdomäne Geben Sie die erforderliche Domäne ein. Name des Arbeitsbereichs Geben Sie den Namen Ihres Arbeitsbereichs ein. In diesem Beispiel lautet der ArbeitsbereichsnamemyLogAnalyticsWorkspace. Wählen Sie Überprüfen + erstellen und nach erfolgreicher Prüfung Erstellen aus.

Bereinigen von Ressourcen

Sie können Ihre Ressourcen für den nächsten Leitfaden beibehalten. Wenn Sie die Warnungen nicht mehr benötigen, löschen Sie diese.

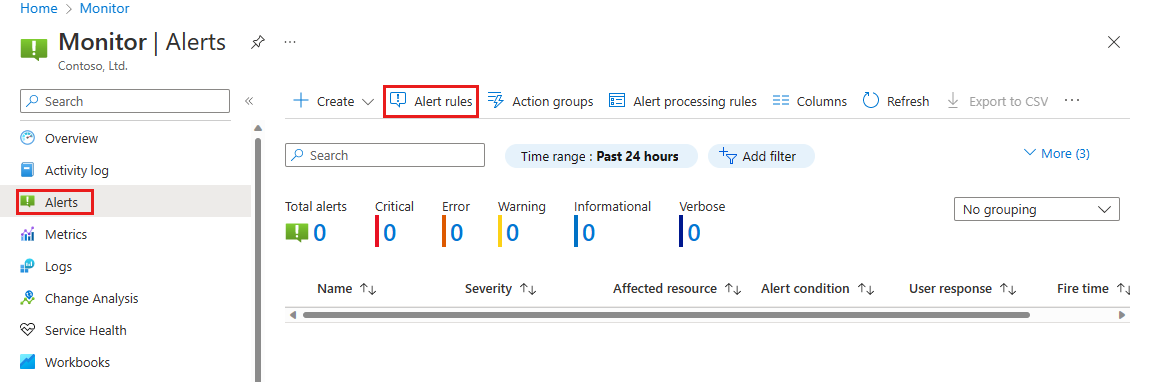

Geben Sie in das Suchfeld oben im Portal den Suchbegriff Warnungen ein. Wählen Sie in den Suchergebnissen den Eintrag Warnungen aus.

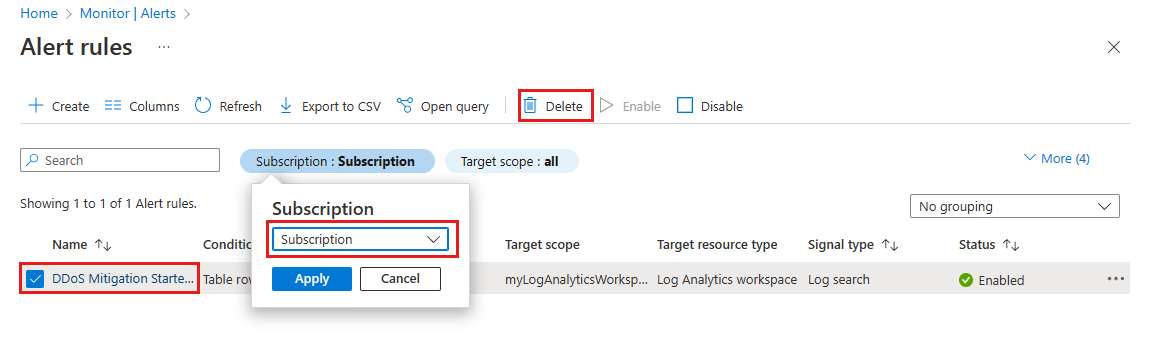

Wählen Sie Warnungsregeln aus, und wählen Sie dann auf der Seite „Warnungsregeln“ Ihr Abonnement aus.

Wählen Sie die in diesem Leitfaden erstellten Warnungen und dann Löschen aus.

Nächste Schritte

In diesem Tutorial haben Sie erfahren, wie Sie Diagnosewarnungen über das Azure-Portal konfigurieren.

Fahren Sie mit dem nächsten Leitfaden fort, um DDoS Protection per Simulation zu testen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für