Azure DDoS Protection-Features

Die folgenden Abschnitte zeigen die Hauptfeatures des Diensts Azure DDoS Protection.

Stets verfügbare Überwachung des Datenverkehrs

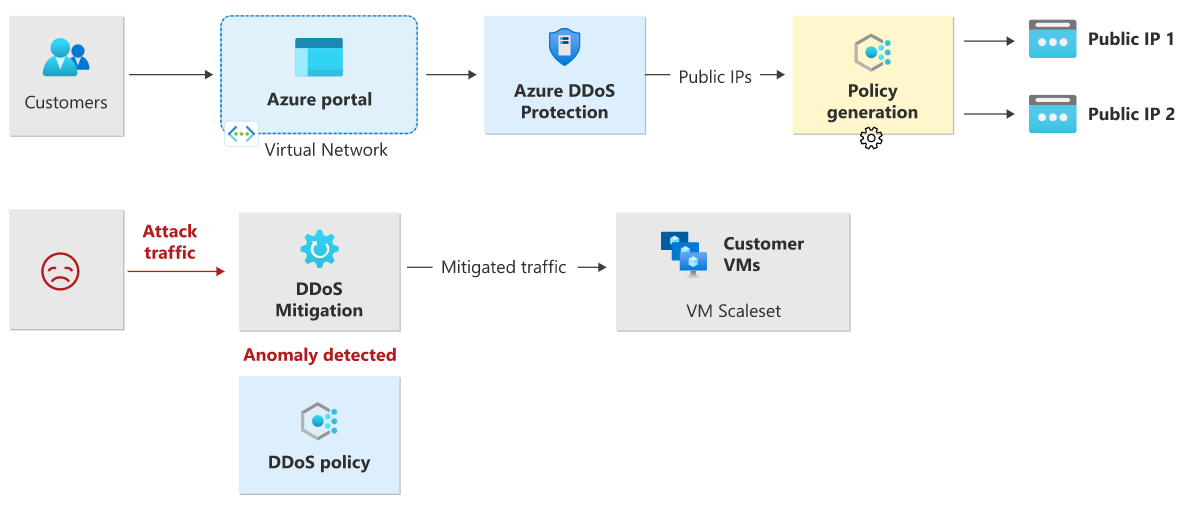

Azure DDoS Protection überwacht die tatsächliche Auslastung des Datenverkehrs und vergleicht sie ständig mit den Schwellenwerten der DDoS-Richtlinie. Bei Überschreitung des Schwellenwerts für den Datenverkehr wird die DDoS-Abwehr automatisch eingeleitet. Sinkt der Datenverkehr wieder unter den Schwellenwert, wird die Entschärfung beendet.

Während des Entschärfungsvorgangs wird der an die geschützte Ressource gesendete Datenverkehr vom DDoS Protection-Dienst umgeleitet und mehreren Prüfungen unterzogen, z. B.:

- Stellen Sie sicher, dass Pakete den Internetspezifikationen entsprechen und wohlgeformt sind.

- Interaktion mit dem Client, um zu ermitteln, ob es sich bei dem Datenverkehr möglicherweise um ein gefälschtes Paket handelt (z. B. SYN-Authentifizierung, SYN-Cookie oder Löschen eines Pakets, damit die Quelle es erneut übermitteln muss).

- Übertragungsratenlimits für Pakete, wenn keine andere Erzwingungsmethode ausgeführt werden kann.

Azure DDoS Protection trennt den Angriffsdatenverkehr und leitet den verbleibenden Datenverkehr an das vorgesehene Ziel weiter. Innerhalb weniger Minuten nach Angriffserkennung werden Sie mithilfe der Metriken von Azure Monitor benachrichtigt. Indem Sie die Protokollierung der DDoS Protection-Telemetrie konfigurieren, können Sie die Protokolle für eine zukünftige Analyse in die verfügbaren Optionen schreiben. Metrische Daten in Azure Monitor werden für DDoS Protection 30 Tage lang gespeichert.

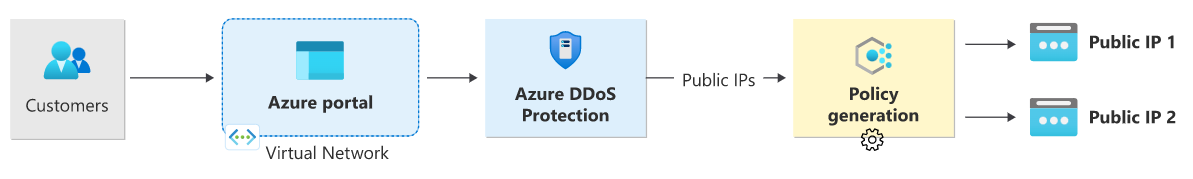

Adaptive Echtzeitoptimierung

Die Komplexität der Angriffe (z. B. von Multi-Vektor-DDoS-Angriffen) sowie das anwendungsspezifische Verhalten von Mandanten erfordern kundenspezifische, angepasste Schutzrichtlinien. Der Dienst führt diese Anpassung mithilfe von zwei Erkenntnissen durch:

Automatische Ermittlung der Datenverkehrsmuster pro Kunde (pro öffentlicher IP-Adresse) für die Schichten 3 und 4

Minimieren falsch positiver Ergebnisse – davon ausgehend, dass die Skalierung in Azure das Absorbieren signifikanter Datenverkehrsmengen erlaubt

DDoS Protection: Telemetriedaten, Überwachung und Warnungen

Azure DDoS Protection stellt umfangreiche Telemetriedaten über Azure Monitor zur Verfügung. Sie können Warnungen für alle Azure Monitor-Metriken konfigurieren, die DDoS Protection verwendet. Sie können die Protokollierung mit Splunk (Azure Event Hubs), Azure Monitor-Protokolle und Azure Storage für die erweiterte Analyse über die Schnittstelle für die Azure Monitor-Diagnose integrieren.

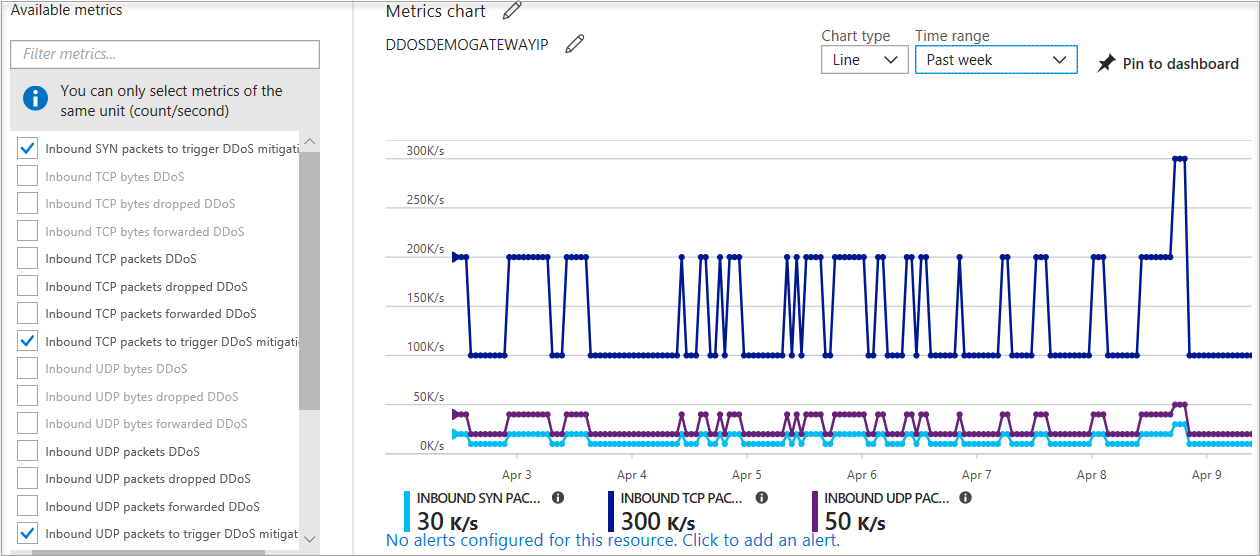

Azure DDoS Protection-Entschärfungsrichtlinien

Wählen Sie im Azure-Portal Monitor>Metrik aus. Wählen Sie im Bereich Metrik die Ressourcengruppe, den Ressourcentyp Öffentliche IP-Adresse und Ihre öffentliche Azure-IP-Adresse aus. DDoS-Metriken werden im Bereich Verfügbare Metriken angezeigt.

DDoS Protection wendet drei automatisch optimierte Entschärfungsrichtlinien (TCP-SYN, TCP und UDP) an, und zwar für jede öffentliche IP-Adresse der geschützten Ressource in dem virtuellen Netzwerk, für das DDoS aktiviert ist. Sie können die Schwellenwerte der Richtlinien anzeigen, indem Sie die Metrik Inbound packets to trigger DDoS mitigation (Eingehende Pakete zum Auslösen einer DDoS-Entschärfung) auswählen.

Die Schwellenwerte der Richtlinien werden automatisch über unsere Profilerstellung für Netzwerkdatenverkehr konfiguriert, die auf Machine Learning basiert. Die DDoS-Entschärfung wird nur dann für eine IP-Adresse durchgeführt, die einem Angriff ausgesetzt ist, wenn der Richtlinienschwellenwert überschritten wird.

Weitere Informationen finden Sie unter Anzeigen und Konfigurieren der DDoS Protection-Telemetrie.

Metrik für eine IP-Adresse während eines DDoS-Angriffs

Wenn die öffentliche IP-Adresse einem Angriff ausgesetzt wird, ändert sich der Wert der Metrik Unter DDoS-Angriff oder nicht automatisch in 1, da DDoS Protection eine Entschärfung des Angriffsdatenverkehrs durchführt.

Es ist empfehlenswert, eine Warnung für diese Metrik zu konfigurieren. Dadurch werden Sie benachrichtigt, wenn eine aktive DDoS-Entschärfung für Ihre öffentliche IP-Adresse durchgeführt wird.

Weitere Informationen finden Sie unter Verwalten von Azure DDoS Protection mithilfe des Azure-Portals.

Web Application Firewall für Ressourcenangriffe

Speziell für Ressourcenangriffe auf die Anwendungsschicht sollten Sie Web Application Firewall (WAF) konfigurieren, um Webanwendungen zu schützen. WAF untersucht eingehenden Webdatenverkehr, um SQL-Einfügungen, Cross-Site Scripting, DDoS und andere Schicht 7-Angriffe zu blockieren. Azure stellt WAF als Feature von Application Gateway bereit, um zentralisierten Schutz Ihrer Webanwendungen vor allgemeinen Exploits und Sicherheitsrisiken zu bieten. Über den Azure Marketplace sind andere WAF-Angebote bei Azure-Partnern erhältlich, die möglicherweise für Ihre Anforderungen besser geeignet sind.

Auch Web Application Firewalls sind anfällig für volumetrische und Zustandserschöpfungsangriffe. Sie sollten zum Schutz vor volumetrischen Angriffen und Protokollangriffen unbedingt DDoS Protection auf dem virtuellen WAF-Netzwerk aktivieren. Weitere Informationen finden Sie im Abschnitt Azure DDoS Protection – Referenzarchitekturen.

Planen des Schutzes

Planung und Vorbereitung sind entscheidend, um zu verstehen, wie ein System sich während eines DDoS-Angriffs verhalten wird. Zu diesen Schritten gehört auch das Erstellen eines Plans für Incident Management.

Sie sollten sicherstellen, dass DDoS Protection für das virtuelle Netzwerk der Endpunkte aktiviert ist, die dem Internet zugewandt sind. Das Konfigurieren von DDoS-Warnungen hilft Ihnen, ständig ein wachsames Auge auf mögliche Angriffe auf Ihre Infrastruktur zu haben.

Überwachen Sie Ihre Anwendungen separat. Es ist wichtig, das normale Verhalten einer Anwendung zu verstehen. Wenn die Anwendung sich während eines DDoS-Angriffs nicht erwartungsgemäß verhält, müssen Maßnahmen ergriffen werden.

Erfahren Sie, wie Ihre Dienste auf einen Angriff reagieren werden, indem Sie DDoS-Simulationen testen.

Nächste Schritte

- Erfahren Sie mehr über Referenzarchitekturen.