Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die agentlose Computerüberprüfung in Microsoft Defender for Cloud verbessert den Sicherheitsstatus von Computern, die mit Defender for Cloud verbunden sind.

Die agentlose Überprüfung benötigt keine installierten Agents oder Netzwerkkonnektivität und wirkt sich nicht auf die Computerleistung aus. Agentlose Computerüberprüfung:

- Überprüft die Erkennung und Reaktion am Endpunkt (EDR): Überprüfen Sie Computer, um zu beurteilen, ob sie eine EDR-Lösung ausführen, und ob Einstellungen korrekt sind, wenn Computer in Microsoft Defender for Endpoint integriert sind. Weitere Informationen

- Scannt Softwarebestand: Scannen Sie Ihren Softwarebestand mit integriertem Microsoft Defender Vulnerability Management.

- Sucht nach Sicherheitsrisiken: Bewerten Sie Computer nach Sicherheitsrisiken mithilfe des integrierten Defender Vulnerability Management.

- Sucht nach Geheimnissen auf Computern: Lokalisieren Sie Geheimnisse im Klartext in Ihrer Rechenumgebung mit agentloser Geheimnissuche.

- Sucht nach Schadsoftware: Überprüfen Sie Computer auf Schadsoftware und Virenmithilfe vonMicrosoft Defender Antivirus.

- Scannt VMs, die als Kubernetes-Knoten ausgeführt werden: Die Sicherheitsrisikobewertung und Schadsoftwareüberprüfung sind für VMs verfügbar, die als Kubernetes-Knoten ausgeführt werden, wenn Defender for Servers-Plan 2 oder der Defender for Containers-Plan aktiviert ist. Nur in kommerziellen Clouds verfügbar.

Agentloses Scanning ist in den folgenden Defender for Cloud-Plänen verfügbar:

- Defender Cloud Security Posture Management (CSPM)

- Defender for Servers-Plan 2

- Die Schadsoftwareüberprüfung ist nur mit Defender for Servers-Plan 2 verfügbar.

- Die Überprüfung ohne Agent ist für Azure-VMs, AWS EC2- und GCP-Compute-Instanzen verfügbar, die mit Defender for Cloud verbunden sind.

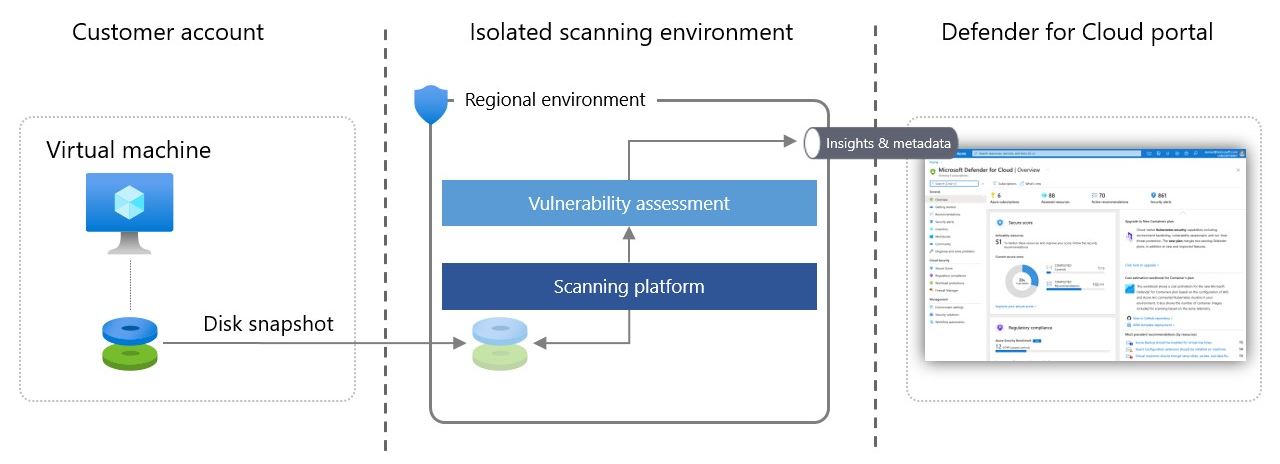

Architektur des agentlosen Scans

So funktioniert die agentenlose Überprüfung:

Defender for Cloud erstellt Momentaufnahmen von VM-Datenträgern und führt eine tiefgehende, Out-of-Band-Analyse der Betriebssystemkonfiguration und des in der Momentaufnahme gespeicherten Dateisystems durch.

- Die kopierte Momentaufnahme verbleibt in derselben Region wie der virtuelle Computer.

- Die Überprüfung wirkt sich nicht auf den virtuellen Computer aus.

Nachdem Defender for Cloud die erforderlichen Metadaten vom kopierten Datenträger abgerufen hat, löscht es sofort die kopierte Momentaufnahme des Datenträgers und sendet die Metadaten an relevante Microsoft-Engines, um Konfigurationslücken und potenzielle Bedrohungen zu analysieren. In der Sicherheitsrisikobewertung erfolgt die Analyse beispielsweise durch die Microsoft Defender-Sicherheitsrisikoverwaltung.

Defender for Cloud zeigt Überprüfungsergebnisse an, wobei sowohl die agentbasierten als auch die agentlosen Ergebnisse auf der Seite „Sicherheitswarnungen“ konsolidiert werden.

Defender for Cloud analysiert Datenträger in einer Überprüfungsumgebung, die regional, veränderlich, isoliert und hochgradig sicher ist. Schnappschüsse von Datenträgern und Daten, die nicht mit der Überprüfung zusammenhängen, werden nur so lange gespeichert, wie es nötig ist, um die Metadaten zu erfassen – in der Regel einige Minuten.

Berechtigungen, die bei der agentlosen Überprüfung verwendet werden

Defender for Cloud hat bestimmte Rollen und Berechtigungen verwendet, um agentlose Überprüfungen durchzuführen.

- In Azure werden diese Berechtigungen automatisch zu Ihren Abonnements hinzugefügt, wenn Sie Überprüfungen ohne Agent aktivieren.

- In AWS werden diese Berechtigungen dem CloudFormation-Stapel in Ihrem AWS-Connector hinzugefügt.

- In GCP werden diese Berechtigungen dem Onboarding-Skript in Ihrem GCP-Connector hinzugefügt.

Azure-Berechtigungen

Die integrierte Rolle VM Scanner Operator verfügt über schreibgeschützte Berechtigungen für VM-Datenträger, die für den Momentaufnahmeprozess erforderlich sind. Im Folgenden sehen Sie die detaillierte Liste der Berechtigungen:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Wenn die Abdeckung für CMK-verschlüsselte Datenträger aktiviert ist, sind weitere Berechtigungen erforderlich:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

AWS-Berechtigungen

Die Rolle VmScanner wird dem Prüfer zugewiesen, wenn Sie die Überprüfung ohne Agent aktivieren. Diese Rolle verfügt über die minimale Berechtigung zum Erstellen und Bereinigen von Momentaufnahmen (nach Tag gefiltert) und zum Überprüfen des aktuellen Zustands der VM. Die ausführlichen Berechtigungen sind:

| Attribut | Wert |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Aktionen | ec2:DeleteSnapshot |

| Bedingungen | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Ressourcen | arn:aws:ec2:::snapshot/ |

| Auswirkung | Allow |

| Attribut | Wert |

|---|---|

| SID | VmScannerAccess |

| Aktionen | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Bedingungen | Keine |

| Ressourcen | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| Auswirkung | Allow |

| Attribut | Wert |

|---|---|

| SID | VmScannerVerificationAccess |

| Aktionen | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Bedingungen | Keine |

| Ressourcen | * |

| Auswirkung | Allow |

| Attribut | Wert |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Aktionen | kms:CreateKey |

| Bedingungen | Keine |

| Ressourcen | * |

| Auswirkung | Allow |

| Attribut | Wert |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Aktionen | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Bedingungen | Keine |

| Ressourcen | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Auswirkung | Allow |

| Attribut | Wert |

|---|---|

| SID | VmScannerVerschlüsselungsschlüsselVerwendung |

| Aktionen | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Bedingungen | Keine |

| Ressourcen | arn:aws:kms::${AWS::AccountId}: key/ |

| Auswirkung | Allow |

GCP-Berechtigungen

Während des Onboardings wird eine neue benutzerdefinierte Rolle mit minimalen Berechtigungen erstellt, um Instanzzustände zu erhalten und Momentaufnahmen zu erstellen.

Zusätzlich werden Berechtigungen für eine vorhandene GCP-KMS-Rolle erteilt, um die Überprüfung von Datenträgern, die mit CMEK verschlüsselt sind, zu unterstützen. Die Rollen lauten:

- roles/MDCAgentlessScanningRole für das Dienstkonto von Defender for Cloud mit den Berechtigungen: compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter für den Compute-Engine-Dienst-Agent von Defender for Cloud