Schutz kritischer Ressourcen in Microsoft Defender for Cloud (Vorschau)

Defender for Cloud verfügt jetzt über ein Konzept zur Unternehmenskritikalität, das seinen Funktionalitäten für die Sicherheitsstatusverwaltung hinzugefügt wurde. Dieses Feature hilft Ihnen, Ihre wichtigsten Ressourcen zu identifizieren und zu schützen. Es verwendet das Modul „kritische Ressource“, das von Microsoft Security Exposure Management (MSEM) erstellt wurde. Sie können Regeln für kritische Ressourcen in MSEM definieren, und Defender for Cloud kann diese dann in Szenarien wie Risikopriorisierung, Angriffspfadanalyse und Cloudsicherheits-Explorer verwenden.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Releasestatus | Vorschau |

| Voraussetzungen | Defender Cloud Security Posture Management (CSPM) ist aktiviert |

| Erforderliche integrierte Microsoft Entra ID-Rollen: | Um Klassifizierungsregeln zu erstellen/bearbeiten/lesen: Globaler Administrator, Sicherheitsadministrator, Sicherheitsoperator Um Klassifizierungsregeln zu lesen: Globaler Leser, Sicherheitsleser |

| Clouds: | Alle kommerziellen Clouds |

Einrichten der Verwaltung kritischer Ressourcen

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen.

Wählen Sie die Kachel Ressourcenkritikalität aus.

Der Bereich Verwaltung kritischer Ressourcen wird geöffnet. Wählen Sie Microsoft Defender-Portal öffnen aus.“

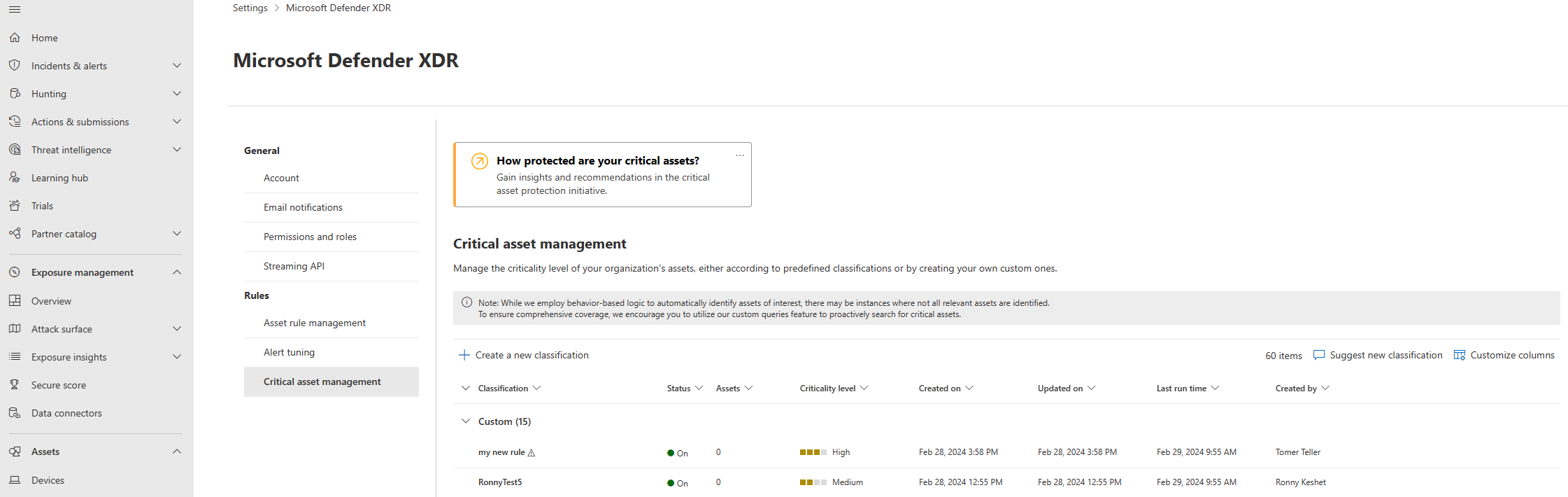

Sie gelangen dann auf die Seite Verwaltung kritischer Ressourcen im Microsoft Defender XDR-Portal.

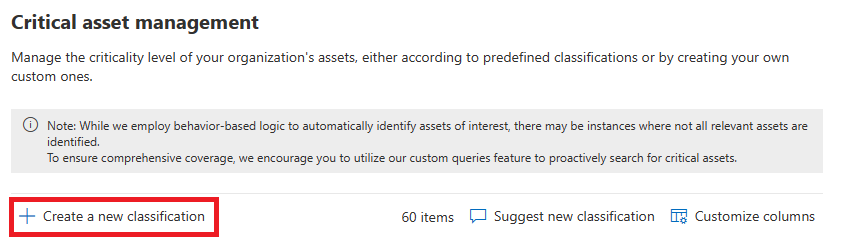

Um benutzerdefinierte Regeln für kritische Ressourcen zu erstellen, um Ihre Ressourcen als kritische Ressourcen in Defender for Cloud zu kennzeichnen, wählen Sie die Schaltfläche Neue Klassifizierung erstellen aus.

Fügen Sie einen Namen und eine Beschreibung für Ihre neue Klassifizierung hinzu, und wählen Sie unter Abfragegenerator die Cloudressource aus, um Ihre Regel für kritische Ressourcen zu erstellen. Wählen Sie Weiteraus.

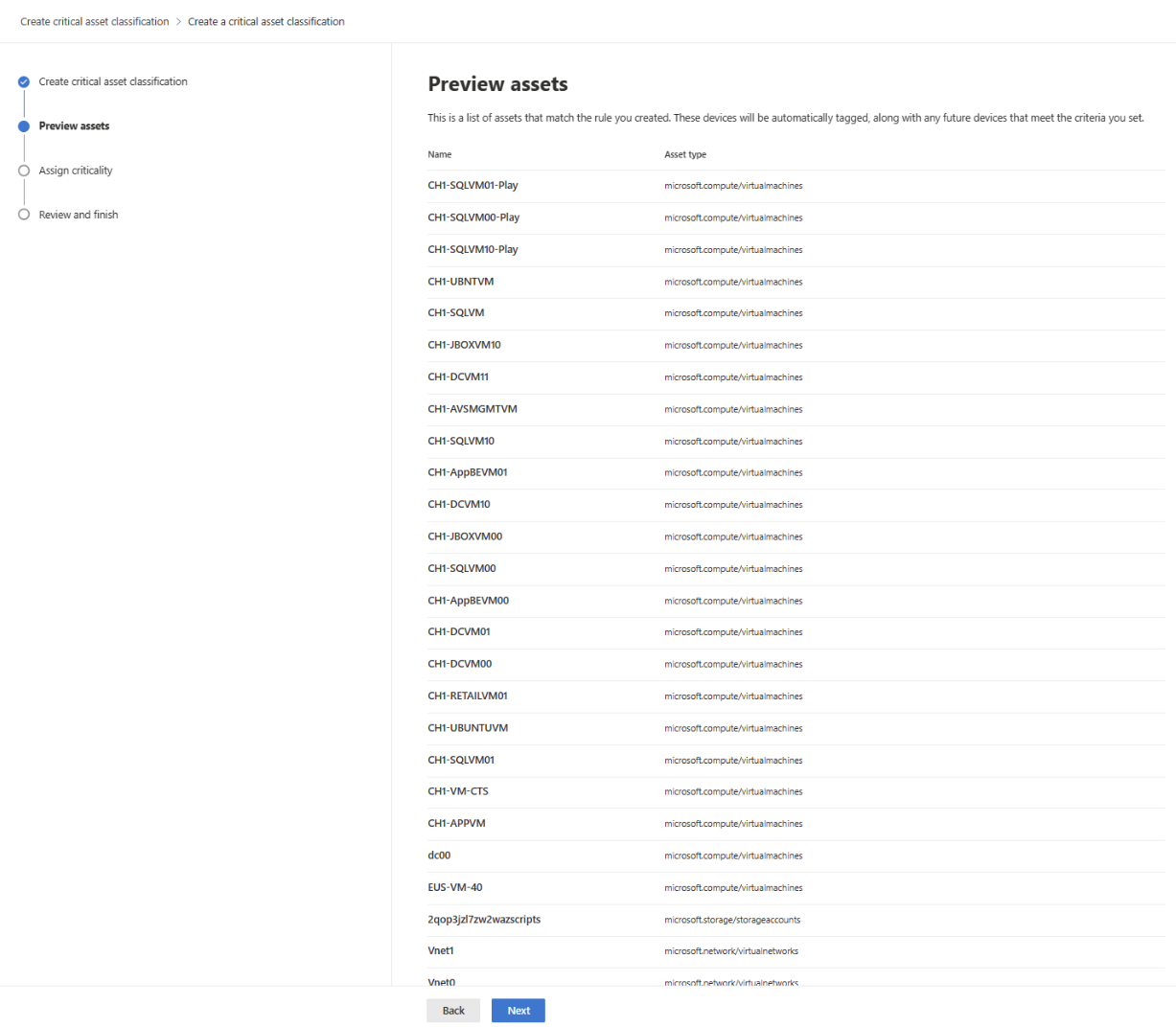

Auf der Seite Vorschau der Ressourcen können Sie eine Liste der Ressourcen sehen, die der von Ihnen erstellten Regel entsprechen. Nachdem Sie die Seite überprüft haben, wählen Sie Weiter aus.

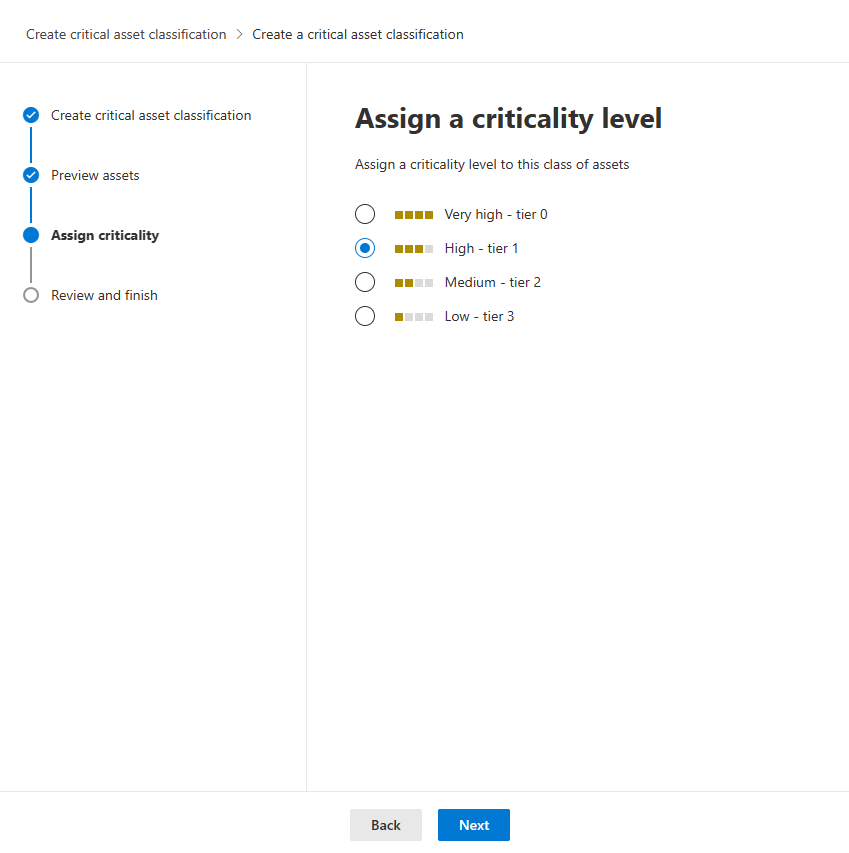

Weisen Sie auf der Seite Kritikalität zuweisen allen Ressourcen, die der Regel entsprechen, die Kritikalitätsstufe zu. Wählen Sie Weiteraus.

Anschließend können Sie die Seite Überprüfen und Fertigstellen anzeigen. Überprüfen Sie die Ergebnisse, und wählen Sie nach der Genehmigung Absenden aus.

Nachdem Sie Absenden ausgewählt haben, können Sie das Microsoft Defender XDR-Portal schließen. Sie sollten bis zu zwei Stunden warten, bis alle Ressourcen, die Ihrer Regel entsprechen, als kritisch gekennzeichnet sind.

Hinweis

Ihre Regeln für kritische Ressourcen gelten für alle Ressourcen im Mandanten, die der Bedingung der Regel entsprechen.

Anzeigen Ihrer kritischen Ressourcen in Defender for Cloud

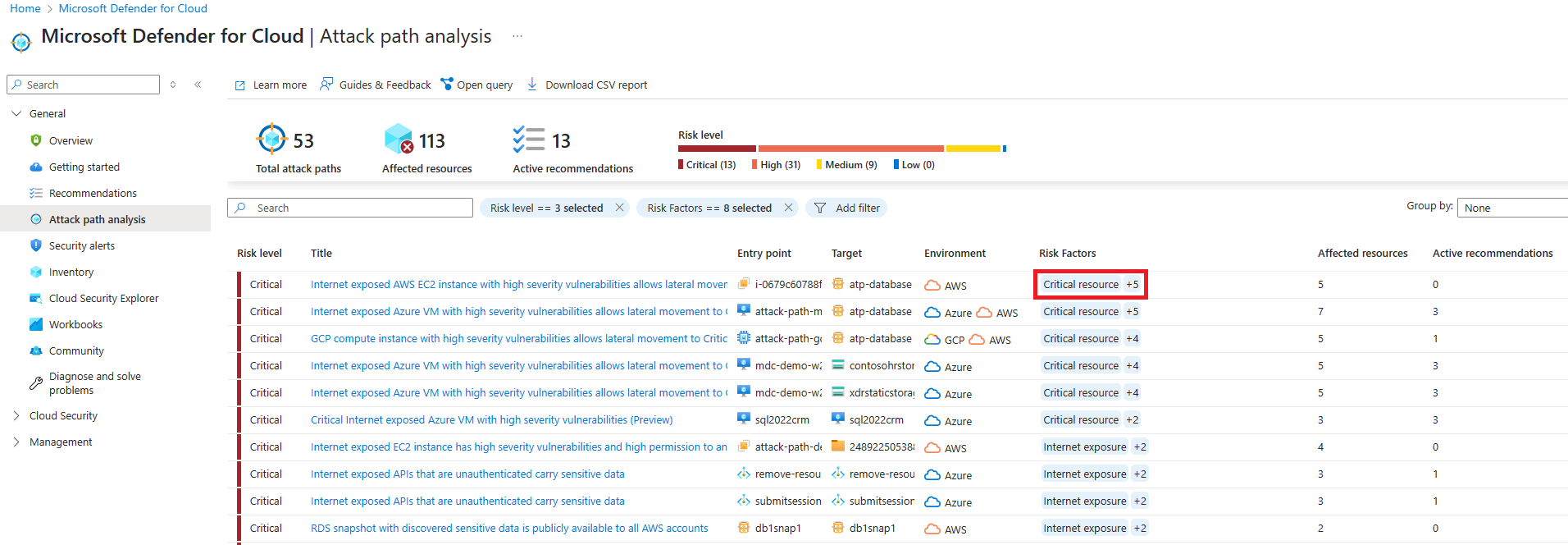

Sobald Ihre Ressourcen aktualisiert wurden, wechseln Sie zur Seite Angriffspfadanalyse in Defender for Cloud. Sie können alle Angriffspfade zu Ihren kritischen Ressourcen sehen.

Wenn Sie den Titel eines Angriffspfads auswählen, können Sie dessen Details anzeigen. Wählen Sie das Ziel aus, und Sie können unter Erkenntnisse – Kritische Ressource die Kennzeichnungsinformationen der kritischen Ressource sehen.

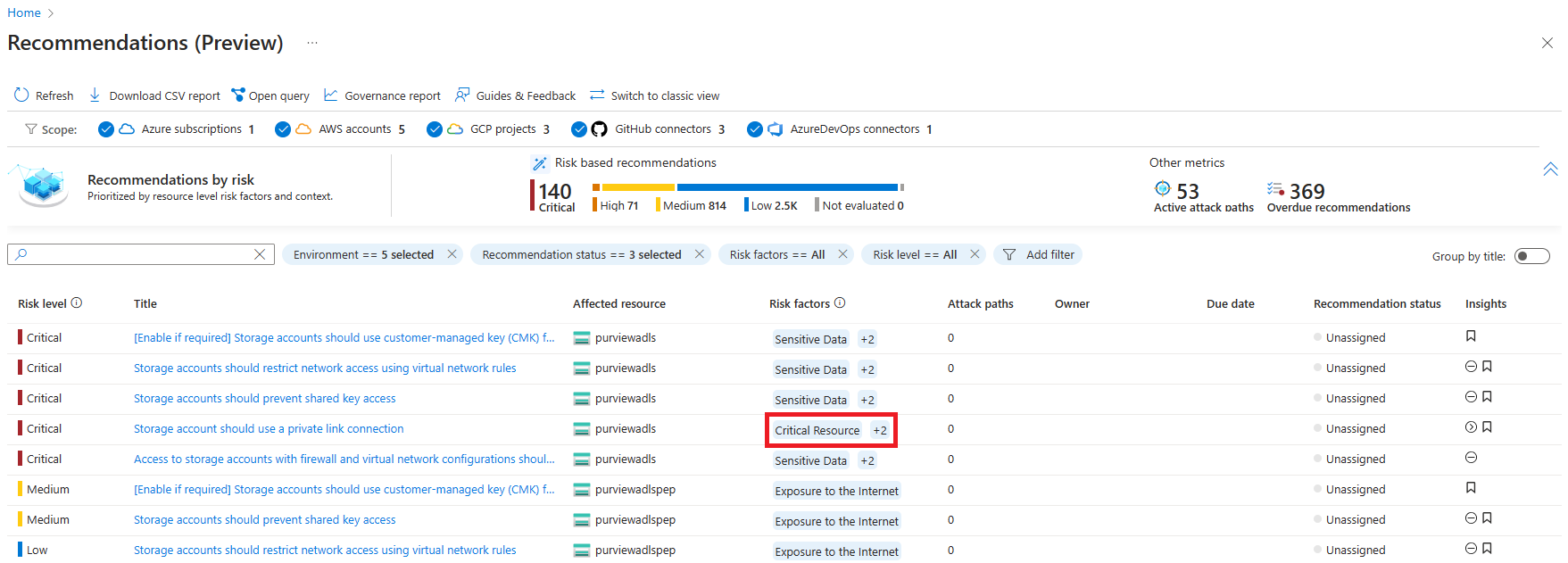

Wählen Sie auf der Seite Empfehlungen von Defender for Cloud das Banner Vorschau verfügbar aus, um alle Empfehlungen anzuzeigen, die jetzt basierend auf der Ressourcenkritikalität priorisiert werden.

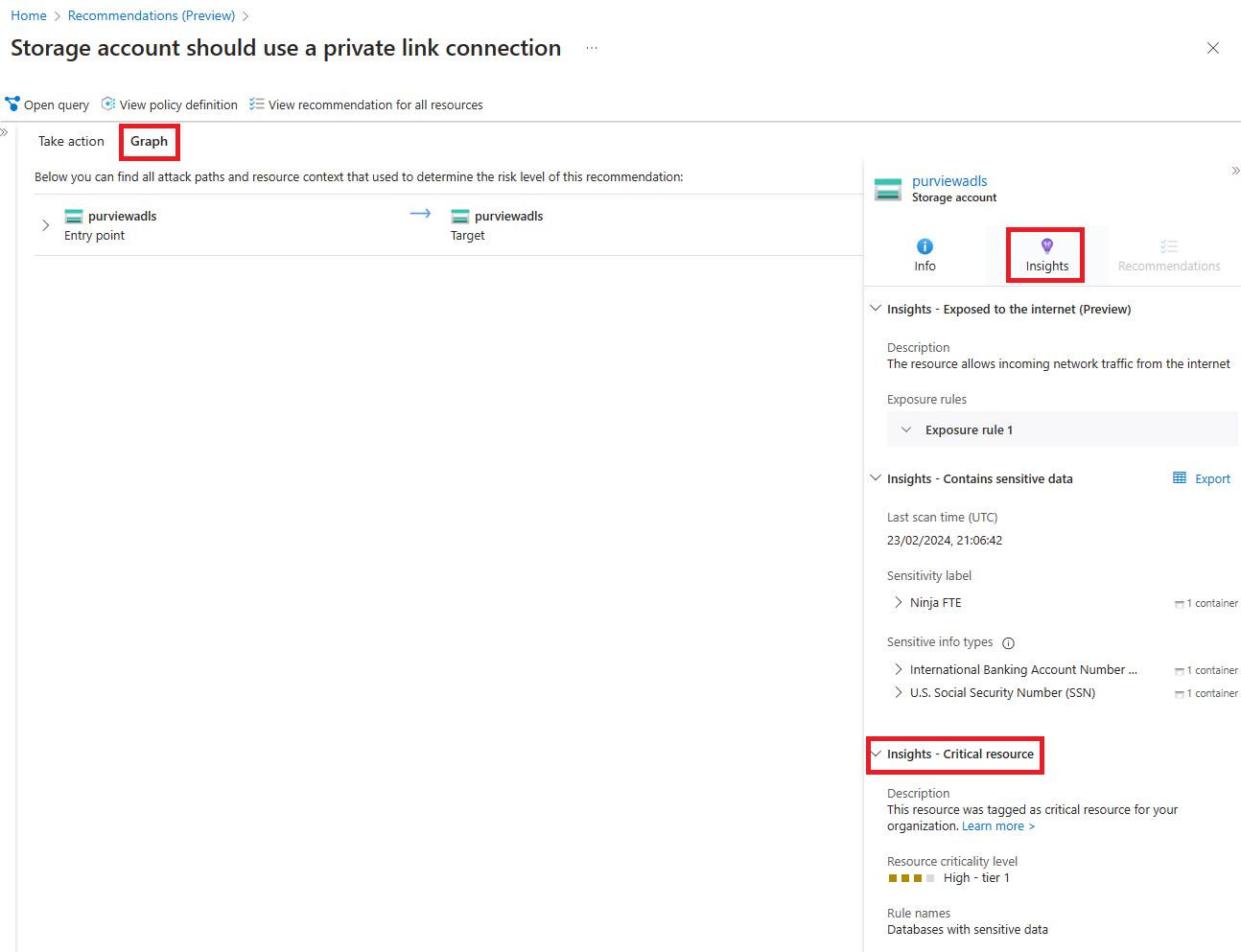

Wählen Sie eine Empfehlung und dann die Registerkarte Graph aus. Wählen Sie dann das Ziel und die Registerkarte Erkenntnisse aus. Sie können die Kennzeichnungsinformationen der kritischen Ressource sehen.

Auf der Seite Inventar von Defender for Cloud können Sie die kritischen Ressourcen in Ihrer Organisation sehen.

Um benutzerdefinierte Abfragen für Ihre kritischen Ressourcen auszuführen, wechseln Sie zur Seite Cloudsicherheits-Explorer in Defender for Cloud.

Zugehöriger Inhalt

Weitere Informationen zur Verbesserung Ihres Cloudsicherheitsstatus finden Sie unter Cloud Security Posture Management (CSPM).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für