Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Dieser Artikel bezieht sich auf kommerzielle Clouds. Wenn Sie Government-Clouds verwenden, lesen Sie den Artikel Aktivieren von Defender für SQL-Server auf Computern: Government.

Der Plan Defender for SQL Servers on Machines ist einer der Defender for Databases-Pläne in Microsoft Defender for Cloud. Verwenden Sie Defender für SQL-Server auf Computern, um SQL Virtual Machines (VM) und Azure Arc SQL Server-Instanzen zu schützen.

Von Bedeutung

Der Plan "Defender für SQL Server auf Computern" durchläuft einen Übergang zur neuen Agentarchitektur. Weitere Informationen finden Sie unter Defender für SQL-Server auf Computern: Planübergang.

Voraussetzungen

Abonnementberechtigungen: Um den Plan für ein Abonnement bereitzustellen, einschließlich Azure-Richtlinie, benötigen Sie Abonnementbesitzerberechtigungen .

SQL Server-Instanzberechtigungen: SQL Server-Dienstkonten müssen mitglied der festen Serverrolle "sysadmin " in jeder SQL Server-Instanz sein, bei der es sich um die Standardeinstellung handelt. Erfahren Sie mehr über die SQL Server-Dienstkontoanforderung.

Unterstützte Ressourcen:

- Virtuelle SQL-Computer und Azure Arc SQL Server-Instanzen werden unterstützt.

- Lokale Computer müssen in Arc integriert und als Azure Arc SQL Server-Instanzen registriert werden.

Kommunikation: Ausgehenden HTTPS-Datenverkehr auf TCP-Port 443 unter Verwendung von TLS (Transport Layer Security) zur *.<region>.arcdataservices.com URL zulassen. Weitere Informationen zu URL-Anforderungen.

Erweiterungen: Stellen Sie sicher, dass diese Erweiterungen in Ihrer Umgebung nicht blockiert werden. Erfahren Sie mehr über das Einschränken der Installation von Erweiterungen auf Windows-VMs.

-

Defender für SQL (IaaS und Arc)

- Herausgeber: Microsoft.Azure.AzureDefenderForSQL

- Typ: AdvancedThreatProtection.Windows

-

SQL IaaS-Erweiterung (IaaS)

- Herausgeber: Microsoft.SqlServer.Management

- Typ: SqlIaaSAgent

-

SQL IaaS-Erweiterung (Arc)

- Herausgeber: Microsoft.AzureData

- Typ: WindowsAgent.SqlServer

-

Defender für SQL (IaaS und Arc)

Unterstützte SQL Server-Versionen – SQL Server 2012 (11.x) und höhere Versionen.

Unterstützte Betriebssysteme– Windows Server 2012 R2 und höhere Versionen.

Aktivieren des Plans

Aktivieren des Plans in einem Azure-Abonnement

Um den Defender für SQL-Server auf Maschinen zu aktivieren, müssen Sie den Defender für Datenbanken-Plan für Ihr Abonnement aktivieren. Der Plan „Defender für SQL-Server auf Computern“ ist im Plan „Defender für Datenbanken“ enthalten.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen.

Wählen Sie das relevante Abonnement aus.

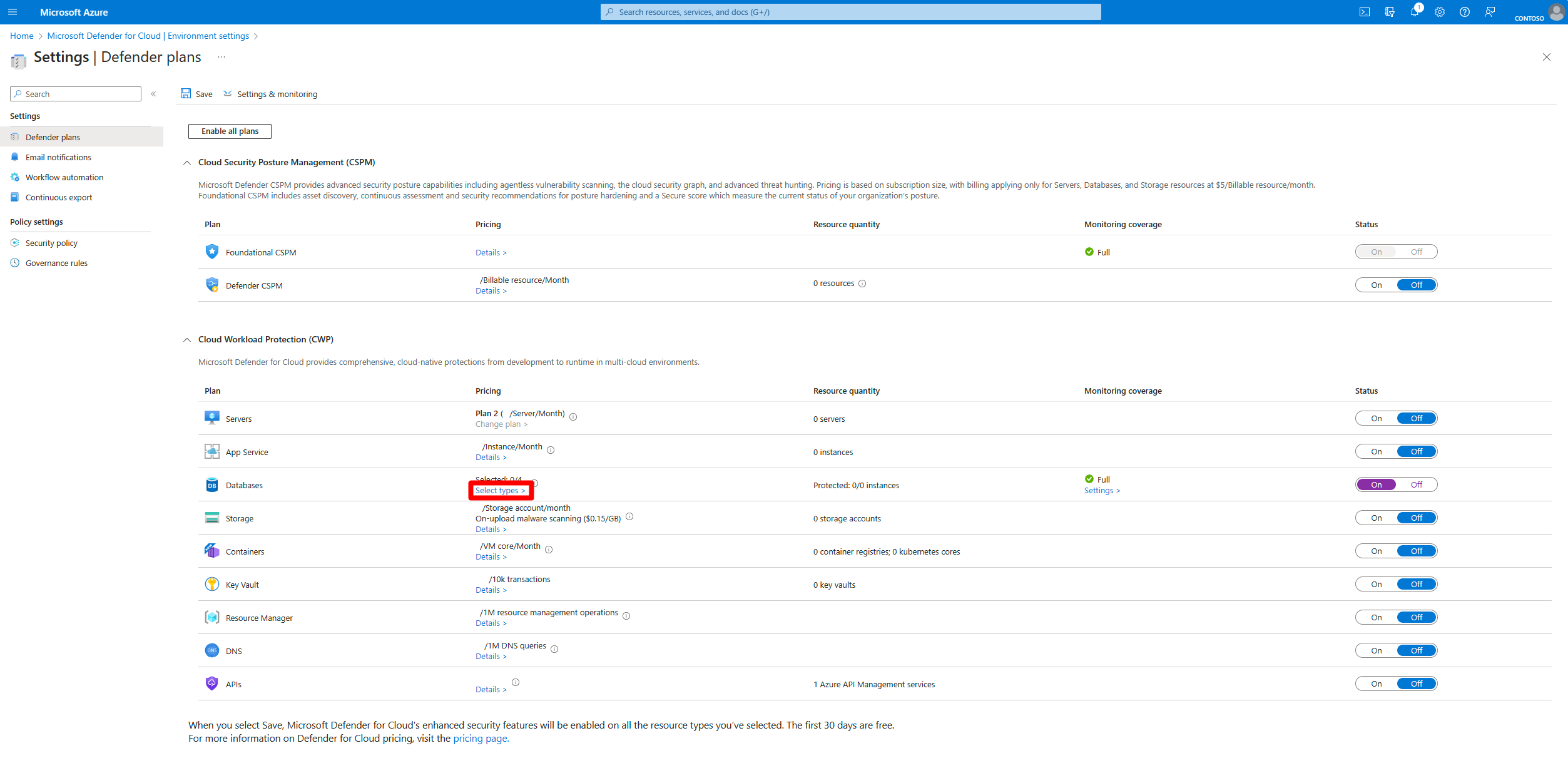

Suchen Sie auf der Seite „Defender-Pläne“ nach dem Datenbankplan, und wählen Sie Typen auswählen aus.

Schalten Sie im Auswahlfenster für den Ressourcentyp den Plan SQL-Server auf Computern auf Ein um.

Wählen Sie anschließend Weiter>Speichern aus.

Aktivieren Sie den Tarif für ein Amazon Web Services (AWS)- oder Google Cloud Platform (GCP)-Abonnement.

Um den Defender für SQL-Server auf Maschinen zu aktivieren, müssen Sie den Defender für Datenbanken-Plan für Ihr Abonnement aktivieren. Der Plan „Defender für SQL-Server auf Computern“ ist im Plan „Defender für Datenbanken“ enthalten.

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie Umgebungseinstellungen aus.

Wählen Sie das relevante AWS- oder GCP-Abonnement aus.

Suchen Sie auf der Seite "Defender-Pläne" den Datenbankplan, und wählen Sie "Einstellungen" aus.

Schalten Sie im Abschnitt „SQL-Server auf Computern“ den Plan „SQL-Server auf Computern“ auf Ein um.

Wählen Sie Speichern aus.

Aktivieren des Plans auf SQL Server-Ressourcenebene

Es wird empfohlen, den Plan für Ihr gesamtes Azure-Abonnement zu aktivieren. Möglicherweise müssen Sie Defender für SQL jedoch auf bestimmten Computern aktivieren.

Um den Plan auf bestimmten Computern zu aktivieren, müssen Sie den Plan für das Abonnement deaktivieren und die folgenden Anweisungen auf die relevanten Computer auf Ressourcenebene anwenden.

Suchen und wählen Sie im Azure-Portal aus:

-

Azure Arc>Datendienste>SQL Server-Instanzen.

oder - Virtuelle SQL-Maschinen.

-

Azure Arc>Datendienste>SQL Server-Instanzen.

Wählen Sie die relevante SQL Server-Instanz aus.

Suchen Sie das Sicherheitsmenü, und wählen Sie Microsoft Defender für Cloud aus.

Wählen Sie "Microsoft Defender für SQL-Server auf Computern aktivieren" aus.

Überprüfen, ob Ihre Computer geschützt sind

Von Bedeutung

Überspringen Sie diesen Schritt nicht, denn es ist wichtig, dass Sie sicherstellen, dass Ihre Bereitstellung geschützt ist.

Abhängig von Ihrer Umgebung kann es einige Stunden dauern, SQL-Instanzen zu entdecken und zu schützen. Als letzten Schritt sollten Sie sicherstellen, dass alle Computer geschützt sind.