Aktivieren von Microsoft Defender for Storage (klassisch)

In diesem Artikel wird erläutert, wie Sie Microsoft Defender for Storage (klassisch) für Ihre Abonnements mithilfe verschiedener Vorlagen wie PowerShell, REST-API und anderen aktivieren und konfigurieren können.

Sie können auch ein Upgrade auf den neuen Microsoft Defender for Storage-Plan durchführen, und erweiterte Sicherheitsfunktionen verwenden, beispielweise die Überprüfung auf Schadsoftware und die Bedrohungserkennung für vertrauliche Daten. Profitieren Sie von einer berechenbareren und präziseren Preisstruktur, die pro Speicherkonto berechnet wird, wobei für Transaktionen mit hohem Volumen zusätzliche Kosten anfallen. Dieser neue Preisplan umfasst auch alle neuen Sicherheitsfeatures und Erkennungen.

Hinweis

Wenn Sie Defender for Storage (klassisch) verwenden und pro Transaktion oder pro Speicherkonto abrechnen, müssen Sie zum neuen Defender for Storage-Plan migrieren, um auf diese Features und Preise zuzugreifen. Erfahren Sie mehr über die Migration zum neuen Defender for Storage-Plan.

Bei Microsoft Defender für Storage handelt es sich um eine native intelligente Azure-Sicherheitsebene, die ungewöhnliche und potenziell schädliche Versuche erkennt, auf Ihre Speicherkonten zuzugreifen oder diese unbefugt zu nutzen. Sie nutzt erweiterte Funktionen zur Erkennung von Bedrohungen und Microsoft Threat Intelligence-Daten, um kontextbezogene Sicherheitswarnungen bereitzustellen. Diese Warnungen enthalten auch Schritte zur Entschärfung der erkannten Bedrohungen und zur Verhinderung künftiger Angriffe.

Microsoft Defender für Storage analysiert kontinuierlich die Transaktionen der Dienste Azure Blob Storage, Azure Data Lake Storage und Azure Files. Bei Erkennung von potenziell schädlichen Aktivitäten werden Sicherheitswarnungen generiert. Warnungen werden in Microsoft Defender for Cloud mit den Details der verdächtigen Aktivität sowie entsprechenden Untersuchungsschritten, Abhilfemaßnahmen und Sicherheitsempfehlungen angezeigt.

Analysierte Telemetriedaten von Azure Blob Storage umfassen Vorgangstypen wie Get Blob, Put Blob, Get Container ACL, List Blobs und Get Blob Properties. Beispiele für analysierte Azure Files Vorgangstypen sind Get File, Create File, List Files, Get File Properties und Put Range.

Defender for Storage (klassisch) greift nicht auf die Speicherkontodaten zu und hat keine Auswirkungen auf die Leistung.

Erfahren Sie mehr über die Vorteile, Features und Einschränkungen von Defender für Storage. Weitere Informationen zu Defender für Storage finden Sie auch in der Episode „Defender für Storage“ der Videoreihe „Defender for Cloud in der Praxis“.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Preise: | Microsoft Defender for Storage wird im Azure-Portal abgerechnet, wie in den Preisdetails und den Defender-Plänen gezeigt. |

| Geschützte Speichertypen: | Blob Storage (Standard/Premium StorageV2, Blockblobs) Azure Files (über REST-API und SMB) Azure Data Lake Storage Gen2 (Standard/Premium-Konten mit aktivierten hierarchischen Namespaces) |

| Clouds: |

Einrichten von Microsoft Defender for Storage (klassisch)

Einrichten der Preise pro Transaktion für ein Abonnement

Für die Defender für Storage-Preise pro Transaktion empfehlen wir, dass Sie Defender für Storage für jedes Abonnement konfigurieren, damit alle vorhandenen und neuen Speicherkonten geschützt sind. Wenn Sie nur bestimmte Konten schützen möchten, konfigurieren Sie Defender für Storage für jedes Konto.

Sie können Microsoft Defender für Storage mit verschiedenen Methoden für Ihre Abonnements konfigurieren:

Terraform-Vorlage

Wenn Sie Microsoft Defender für Storage mithilfe einer Terraform-Vorlage auf Abonnementebene mit den Preisen pro Transaktion aktivieren möchten, fügen Sie Ihrer Vorlage den folgenden Codeschnipsel mit Ihrer Abonnement-ID als parent_id-Wert hinzu:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

Legen Sie zum Deaktivieren des Tarifs den Eigenschaftswert pricingTier auf Free fest, und entfernen Sie die subPlan-Eigenschaft.

Erfahren Sie mehr unter AzAPI-Referenz für die ARM-Vorlage.

Bicep-Vorlage

Wenn Sie Microsoft Defender für Storage mithilfe von Bicep auf Abonnementebene mit den Preisen pro Transaktion aktivieren möchten, fügen Sie Ihrer Bicep-Vorlage Folgendes hinzu:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

Legen Sie zum Deaktivieren des Tarifs den Eigenschaftswert pricingTier auf Free fest, und entfernen Sie die subPlan-Eigenschaft.

Erfahren Sie mehr unter AzAPI-Referenz für die Bicep-Vorlage.

ARM-Vorlage

Wenn Sie Microsoft Defender für Storage mithilfe einer ARM-Vorlage auf Abonnementebene mit den Preisen pro Transaktion aktivieren möchten, fügen Sie dem Ressourcenabschnitt der Vorlage den folgenden JSON-Codeschnipsel hinzu:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Legen Sie zum Deaktivieren des Tarifs den Eigenschaftswert pricingTier auf Free fest, und entfernen Sie die subPlan-Eigenschaft.

Erfahren Sie mehr unter AzAPI-Referenz für die ARM-Vorlage.

PowerShell

So aktivieren Sie Microsoft Defender für Storage mithilfe von PowerShell auf Abonnementebene mit den Preisen pro Transaktion:

Installieren Sie das Azure Az PowerShell-Modul, sofern es noch nicht installiert ist.

Verwenden Sie das Cmdlet

Connect-AzAccount, um sich bei Ihrem Azure-Konto anzumelden. Erfahren Sie mehr über die Anmeldung bei Azure mit Azure PowerShell.Verwenden Sie die folgenden Befehle, um Ihr Abonnement beim Microsoft Defender for Cloud-Ressourcenanbieter zu registrieren:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'Ersetzen Sie

<subscriptionId>durch Ihre Abonnement-ID.Aktivieren Sie Microsoft Defender für Storage mit dem Cmdlet

Set-AzSecurityPricingfür Ihr Abonnement:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

Tipp

Sie können GetAzSecurityPricing (Az_Security) verwenden, um alle Defender for Cloud-Pläne anzuzeigen, die für das Abonnement aktiviert sind.

Legen Sie zum Deaktivieren des Tarifs den Eigenschaftswert -PricingTier auf Free fest.

Erfahren Sie mehr über die Verwendung von PowerShell mit Microsoft Defender for Cloud.

Azure CLI

So aktivieren Sie Microsoft Defender für Storage mithilfe der Azure-Befehlszeilenschnittstelle (Azure CLI) auf Abonnementebene mit den Preisen pro Transaktion:

Installieren Sie die Azure CLI, sofern sie noch nicht installiert ist.

Verwenden Sie den Befehl

az login, um sich bei Ihrem Azure-Konto anzumelden. Erfahren Sie mehr über die Anmeldung bei Azure mit der Azure CLI.Verwenden Sie die folgenden Befehle, um die Abonnement-ID und den Namen festzulegen:

az account set --subscription "<subscriptionId or name>"Ersetzen Sie

<subscriptionId>durch Ihre Abonnement-ID.Aktivieren Sie Microsoft Defender für Storage mit dem Befehl

az security pricing createfür Ihr Abonnement:az security pricing create -n StorageAccounts --tier "standard"

Tipp

Sie können den Befehl az security pricing show verwenden, um alle Defender for Cloud-Pläne anzuzeigen, die für das Abonnement aktiviert sind.

Legen Sie zum Deaktivieren des Tarifs den Eigenschaftswert -tier auf free fest.

Erfahren Sie mehr über den Befehl az security pricing create.

REST-API

Wenn Sie Microsoft Defender für Storage mithilfe der Microsoft Defender for Cloud-REST-API auf Abonnementebene mit den Preisen pro Transaktion aktivieren möchten, erstellen Sie eine PUT-Anforderung mit dem folgenden Endpunkt und Text:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Ersetzen Sie {subscriptionId} durch Ihre Abonnement-ID.

Legen Sie zum Deaktivieren des Tarifs den Eigenschaftswert -pricingTier auf Free fest, und entfernen Sie den Parameter subPlan.

Erfahren Sie mehr über das Aktualisieren von Defender-Plänen mit der REST-API in HTTP, Java, Go und JavaScript.

Einrichten des Tarifs „Preise pro Transaktion“ für ein Speicherkonto

Sie können Microsoft Defender für Storage mit den Preisen pro Transaktion für Ihre Konten auf mehrere Arten konfigurieren:

ARM-Vorlage

Wenn Sie Microsoft Defender für Storage mithilfe einer ARM-Vorlage für ein bestimmtes Speicherkonto mit den Preisen pro Transaktion aktivieren möchten, verwenden Sie die vorbereitete Azure-Vorlage.

Wenn Sie Defender für Storage für das Konto deaktivieren möchten, gehen Sie wie folgt vor:

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zum Speicherkonto.

- Wählen Sie im Menü des Speicherkontos im Abschnitt „Sicherheit und Netzwerk“ die Option Microsoft Defender for Cloud aus.

- Wählen Sie Deaktivieren aus.

PowerShell

So aktivieren Sie Microsoft Defender für Storage mithilfe von PowerShell für ein bestimmtes Speicherkonto mit den Preisen pro Transaktion:

Installieren Sie das Azure Az PowerShell-Modul, sofern es noch nicht installiert ist.

Verwenden Sie das Cmdlet „Connect-AzAccount“, um sich bei Ihrem Azure-Konto anzumelden. Erfahren Sie mehr über die Anmeldung bei Azure mit Azure PowerShell.

Aktivieren Sie Microsoft Defender für Storage mit dem Cmdlet

Enable-AzSecurityAdvancedThreatProtectionfür das gewünschte Speicherkonto:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"Ersetzen Sie

<subscriptionId>,<resource-group>und<storage-account>durch die Werte für Ihre Umgebung.

Wenn Sie die Preise pro Transaktion für ein bestimmtes Speicherkonto deaktivieren möchten, verwenden Sie das Cmdlet Disable-AzSecurityAdvancedThreatProtection:

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

Erfahren Sie mehr über die Verwendung von PowerShell mit Microsoft Defender for Cloud.

Azure CLI

So aktivieren Sie Microsoft Defender für Storage mithilfe der Azure CLI für ein bestimmtes Speicherkonto mit den Preisen pro Transaktion:

Installieren Sie die Azure CLI, sofern sie noch nicht installiert ist.

Verwenden Sie den Befehl

az login, um sich bei Ihrem Azure-Konto anzumelden. Erfahren Sie mehr über die Anmeldung bei Azure mit der Azure CLI.Aktivieren Sie Microsoft Defender für Storage mit dem Befehl

az security atp storage updatefür Ihr Abonnement:az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

Tipp

Sie können den Befehl az security atp storage show verwenden, um zu überprüfen, ob Defender für Storage für ein Konto aktiviert ist.

Verwenden Sie den Befehl az security atp storage update, um Microsoft Defender für Storage für Ihr Abonnement zu deaktivieren:

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

Erfahren Sie mehr über den Befehl az security atp storage.

Ausschließen eines Speicherkontos aus einem geschützten Abonnement im „Pro Transaktion“-Tarif

Wenn Sie in einem Abonnement für den „Pro Transaktion“-Tarif Microsoft Defender für Storage aktivieren, werden alle aktuellen und zukünftigen Azure Storage-Konten in diesem Abonnement geschützt. Sie können bestimmte Speicherkonten über das Azure-Portal, PowerShell oder die Azure CLI vom Defender für Storage-Schutz ausschließen.

Es empfiehlt sich, Defender for Storage für das gesamte Abonnement zu aktivieren, um alle vorhandenen und zukünftigen Speicherkonten darin zu schützen. Es gibt jedoch einige Fälle, in denen Benutzer bestimmte Speicherkonten aus Defender-Schutz ausschließen möchten.

Der Ausschluss von Speicherkonten aus geschützten Abonnements erfordert Folgendes:

- Fügen Sie ein Tag hinzu, um das Erben der Abonnementaktivierung zu blockieren.

- Deaktivieren Sie Defender for Storage (klassisch).

Hinweis

Erwägen Sie ein Upgrade auf den neuen Defender for Storage-Plan, wenn Sie über Speicherkonten verfügen, die Sie vom klassischen Defender for Storage-Plan ausschließen möchten. Sie sparen nicht nur Kosten für transaktionsintensive Konten, sondern erhalten auch Zugriff auf erweiterte Sicherheitsfeatures. Erfahren Sie mehr über die Vorteile der Migration zum neuen Plan.

Ausgeschlossene Speicherkonten in Defender for Storage (klassisch) werden bei der Migration zum neuen Plan nicht automatisch ausgeschlossen.

Ausschließen eines Azure Storage-Kontoschutzes für ein Abonnement im „Pro Transaktion“-Tarif

Zum Ausschließen eines Azure Storage-Kontos aus dem Schutz von Microsoft Defender for Storage (klassisch) verwenden Sie:

Verwenden von PowerShell zum Ausschließen eines Azure Storage-Kontos

Wenn Sie das Azure Az PowerShell-Modul nicht installiert haben, installieren Sie es mithilfe der Anweisungen in der Azure PowerShell-Dokumentation.

Stellen Sie mithilfe eines authentifizierten Kontos mit dem Cmdlet

Connect-AzAccounteine Verbindung mit Azure her, wie unter Anmelden mit Azure PowerShell erläutert.Definieren Sie das Tag AzDefenderPlanAutoEnable für das Speicherkonto mit dem Cmdlet

Update-AzTag(ersetzen Sie die ResourceId durch die Ressourcen-ID des relevanten Speicherkontos):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation MergeWenn Sie diesen Schritt überspringen, erhalten Ihre Ressourcen ohne Tag weiterhin tägliche Updates von der Aktivierungsrichtlinie auf Abonnementebene. Diese Richtlinie aktiviert Defender for Storage erneut für das Konto. Unter Verwenden von Tags zum Organisieren von Azure-Ressourcen und Verwaltungshierarchie erfahren Sie mehr über Tags.

Deaktivieren Sie Microsoft Defender für Speicher für das gewünschte Konto im entsprechenden Abonnement mit dem Cmdlet

Disable-AzSecurityAdvancedThreatProtection(mithilfe der gleichen Ressourcen-ID):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

Verwenden der Azure CLI zum Ausschließen eines Azure Storage-Kontos

Wenn Sie die Azure CLI nicht installiert haben, installieren Sie sie mithilfe der Anweisungen in der Azure CLI-Dokumentation.

Stellen Sie mithilfe eines authentifizierten Kontos eine Verbindung mit Azure her, indem Sie den Befehl

loginverwenden, wie unter Anmelden mit der Azure CLI beschrieben, und geben Sie bei entsprechender Aufforderung Ihre Kontoanmeldeinformationen ein:az loginDefinieren Sie das Tag AzDefenderPlanAutoEnable für das Speicherkonto mit dem Befehl

tag update(ersetzen Sie die ResourceId durch die Ressourcen-ID des relevanten Speicherkontos):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offWenn Sie diesen Schritt überspringen, erhalten Ihre Ressourcen ohne Tag weiterhin tägliche Updates von der Aktivierungsrichtlinie auf Abonnementebene. Diese Richtlinie aktiviert Defender for Storage erneut für das Konto.

Tipp

Erfahren Sie mehr über Tags unter az tag.

Deaktivieren Sie Microsoft Defender für Speicher für das gewünschte Konto im entsprechenden Abonnement mit dem Befehl

security atp storage(mithilfe der gleichen Ressourcen-ID):az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

Ausschließen eines Azure Databricks-Speicherkontos

Ausschließen eines aktiven Databricks-Arbeitsbereichs

Microsoft Defender für Storage kann bestimmte aktive Databricks-Arbeitsbereichsspeicherkonten ausschließen, wenn der Plan bereits für ein Abonnement aktiviert ist.

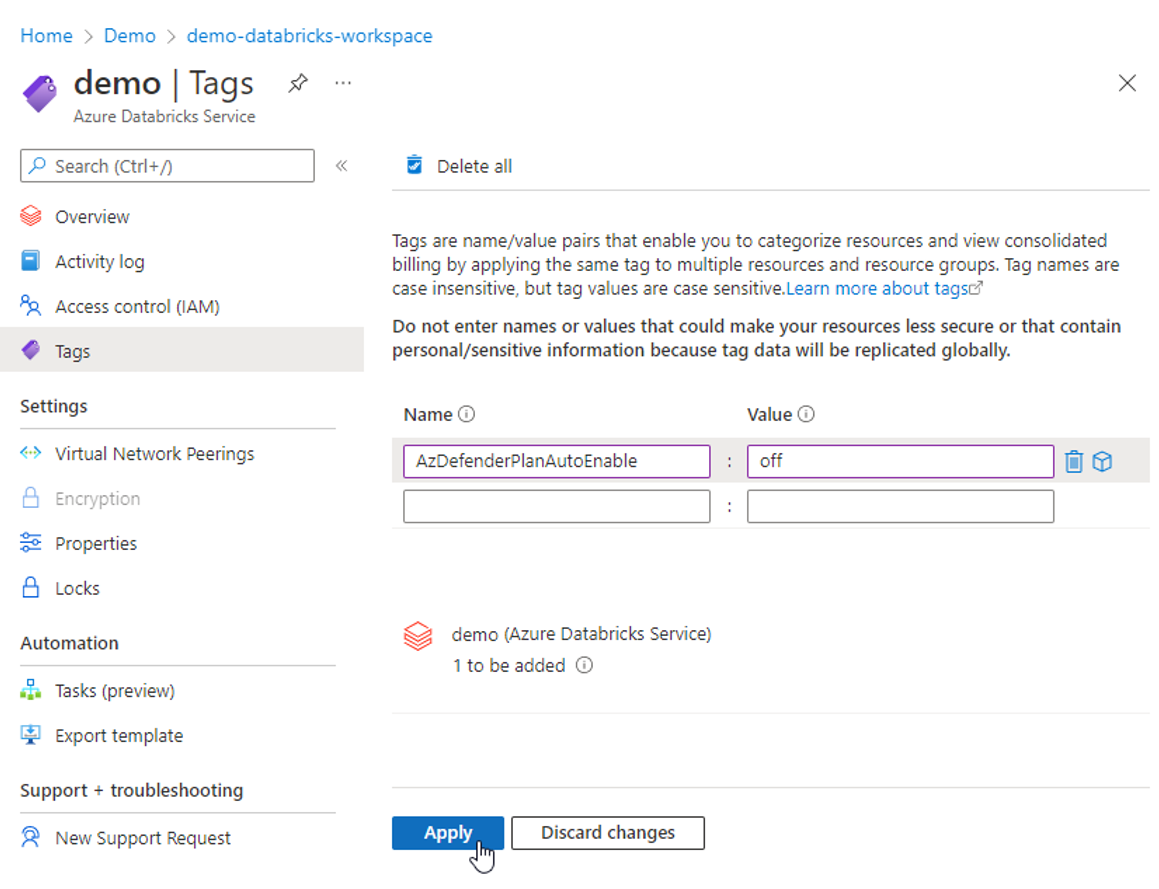

So schließen Sie einen aktiven Databricks-Arbeitsbereich aus:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Azure Databricks>

Your Databricks workspace>Tags.Geben Sie im Feld Name die Zeichenfolge

AzDefenderPlanAutoEnableein.Geben Sie im Feld „Wert“ den Wert

offein, und wählen Sie dann Übernehmen aus.

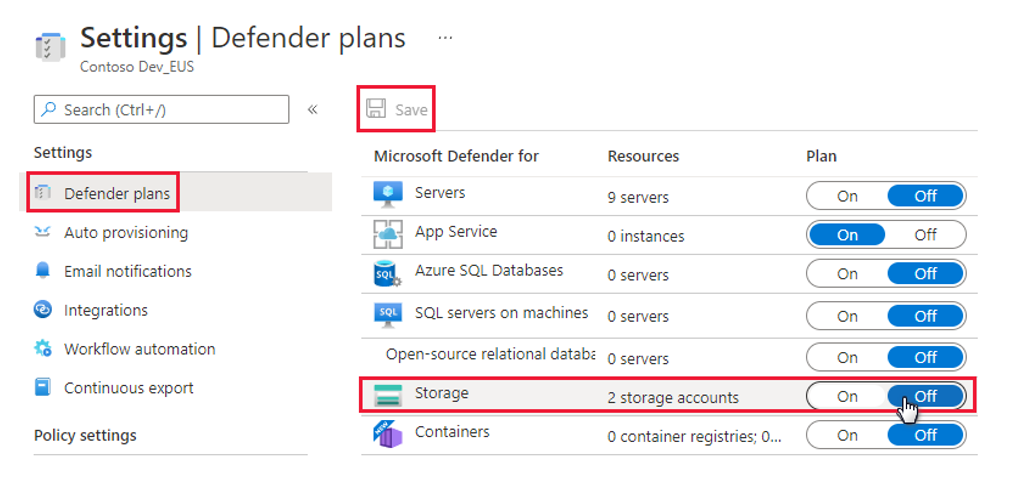

Navigieren Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen>

Your subscription.Legen Sie den Defender for Storage-Plan auf Aus fest, und wählen Sie Speichern aus.

Aktivieren Sie Defender for Storage (klassisch) mit einer der unterstützten Methoden erneut (Sie können Defender for Storage (klassisch) nicht über das Azure-Portal aktivieren).

Das Speicherkonto des Databricks-Arbeitsbereichs erbt die Tags, und diese verhindern, dass Defender for Storage aktiviert wird.

Hinweis

Tags können nicht direkt zum Databricks Storage-Konto oder seiner verwalteten Ressourcengruppe hinzugefügt werden.

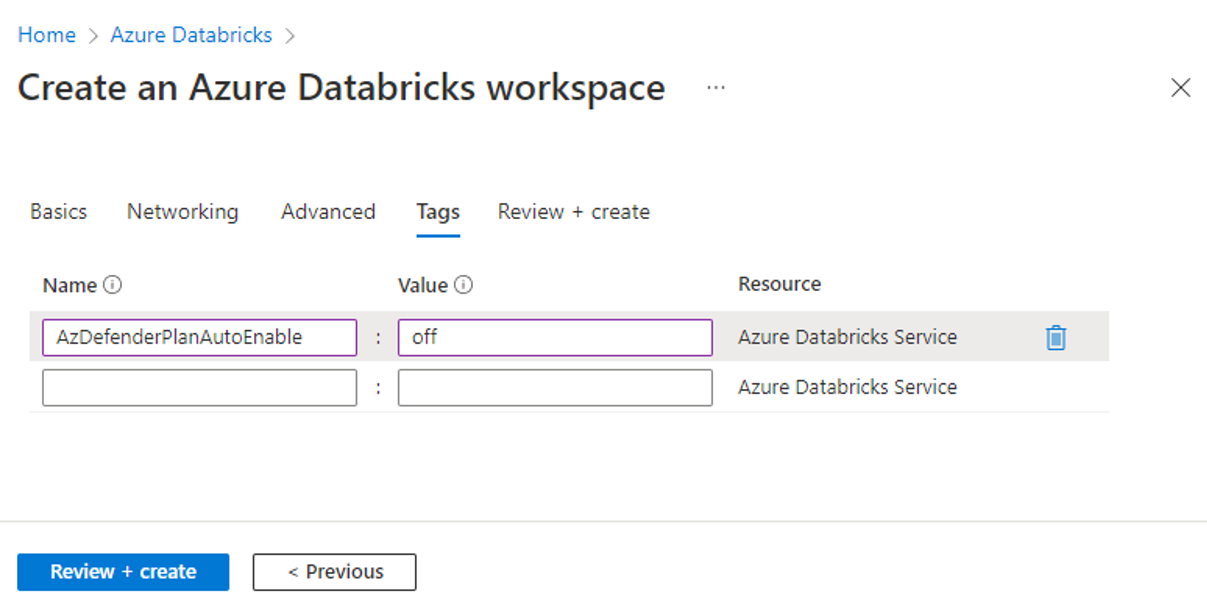

Verhindern der automatischen Aktivierung für ein neues Databricks-Arbeitsbereichsspeicherkonto

Wenn Sie einen neuen Databricks-Arbeitsbereich erstellen, können Sie ein Tag hinzufügen, das verhindert, dass Ihr Microsoft Defender for Storage-Konto automatisch aktiviert wird.

Verhindern der automatischen Aktivierung für ein neues Databricks-Arbeitsbereichsspeicherkonto:

Führen Sie diese Schritte aus, um einen neuen Azure Databricks-Arbeitsbereich zu erstellen.

Geben Sie auf der Registerkarte „Tags“ ein Tag mit dem Namen

AzDefenderPlanAutoEnableein.Geben Sie den Wert

offein.

Befolgen Sie die Anweisungen zum Erstellen Ihres neuen Azure Databricks-Arbeitsbereichs.

Das Microsoft Defender for Storage-Konto erbt das Tag des Databricks-Arbeitsbereichs. Dadurch wird verhindert, dass Defender for Storage automatisch aktiviert wird.

Nächste Schritte

- Sehen Sie sich die Warnungen für Azure Storage an.

- Erfahren Sie mehr über die Features und Vorteile von Azure Defender für Storage.

- Sehen Sie sich häufige Fragen zu Defender für Storage (klassisch) an.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für