Was ist Microsoft Defender für Cloud?

Microsoft Defender für Cloud unterstützt Sie bei der Vermeidung, Erkennung und Behandlung von Bedrohungen. Mit dieser Cloudlösung gewinnen Sie mehr Transparenz und bessere Kontrolle über die Sicherheit Ihrer Ressourcen. Es bietet integrierte Sicherheitsüberwachung und Richtlinienverwaltung für Ihre Abonnements, hilft bei der Erkennung von Bedrohungen, die andernfalls möglicherweise unbemerkt bleiben, und kann gemeinsam mit einem breiten Sektrum an Sicherheitslösungen verwendet werden.

Defender for Cloud verwendet zum Sammeln und Speichern von Daten Überwachungskomponenten. Ausführliche Informationen finden Sie unter Datensammlung in Microsoft Defender für Cloud.

Wie erhalte ich Microsoft Defender für Cloud?

Microsoft Defender für Cloud wird mit Ihrem Microsoft Azure-Abonnement aktiviert, der Zugriff erfolgt über das Azure-Portal. Für den Zugriff melden Sie sich beim Portal an, wählen Sie Durchsuchen aus, und scrollen Sie zu Defender für Cloud.

Gibt es eine Testversion von Defender für Cloud?

Defender für Cloud ist für die ersten 30 Tage kostenlos. Jede Nutzung über 30 Tage hinaus wird gemäß dem Preisschema automatisch in Rechnung gestellt. Weitere Informationen Beachten Sie, dass die Malwareüberprüfung in Defender for Storage in der ersten 30-Tage-Testversion nicht kostenlos enthalten ist und ab dem ersten Tag in Rechnung gestellt wird.

Welche Azure-Ressourcen werden von Microsoft Defender für Cloud überwacht?

Microsoft Defender für Cloud überwacht die folgenden Azure-Ressourcen:

- Virtuelle Computer (Virtual Machines, VMs) (auch Clouddienste)

- Skalierungssätze für virtuelle Maschinen

- Die vielen Azure-PaaS-Dienste in der Produktübersicht

Defender for Cloud schützt auch lokale Ressourcen und Multi-Cloud-Ressourcen, einschließlich Amazon AWS und Google Cloud.

Wie kann ich den aktuellen Sicherheitsstatus meiner Azure-, Multi-Cloud- und lokalen Ressourcen anzeigen?

Auf der Seite Defender für Cloud – Übersicht wird der Gesamtsicherheitsstatus Ihrer Umgebung aufgeschlüsselt nach „Compute“, „Netzwerk“, „Speicher und Daten“ und „Anwendungen“ angezeigt. Jeder Ressourcentyp verfügt über einen Indikator, der ermittelte Sicherheitsrisiken anzeigt. Wenn Sie auf die einzelnen Kacheln klicken, wird eine Liste mit von Defender for Cloud erkannten Sicherheitsproblemen sowie ein Inventar der Ressourcen in Ihrem Abonnement angezeigt.

Was ist eine Sicherheitsinitiative?

In einer Sicherheitsinitiative werden die Sicherheitsmechanismen (Richtlinien) definiert, die für Ressourcen in dem angegebenen Abonnement zu empfehlen sind. In Microsoft Defender für Cloud weisen Sie Initiativen für Ihre Azure-Abonnements, AWS-Konten und GCP-Projekte entsprechend den Sicherheitsanforderungen Ihres Unternehmens sowie dem Typ der Anwendungen oder der Vertraulichkeitsstufe der Daten in jedem Abonnement zu.

Die in Microsoft Defender für Cloud aktivierten Sicherheitsrichtlinien steuern Sicherheitsempfehlungen und -überwachung. Weitere Informationen finden Sie unter Was sind Sicherheitsrichtlinien, -initiativen und -empfehlungen?

Wie kann ich eine Sicherheitsrichtlinie ändern?

Zum Ändern einer Sicherheitsrichtlinie müssen Sie ein Sicherheitsadministrator oder Besitzer des Abonnements sein.

Informationen zum Konfigurieren einer Sicherheitsrichtlinie finden Sie unter Festlegen von Sicherheitsrichtlinien in Microsoft Defender für Cloud.

Was ist eine Sicherheitsempfehlung?

Microsoft Defender für Cloud analysiert den Sicherheitsstatus Ihrer Azure-, Multi-Cloud- und lokalen Ressourcen. Werden mögliche Sicherheitsrisiken festgestellt, werden Empfehlungen erstellt. Entsprechend den Empfehlungen werden Sie durch den Prozess des Konfigurierens des erforderlichen Sicherheitsmechanismus geführt. Beispiele:

- Bereitstellung von Antischadsoftware, um bösartige Software zu erkennen und zu entfernen

- Netzwerksicherheitsgruppen und Regeln, um Datenverkehr zu virtuellen Computern zu steuern

- Bereitstellung einer Web Application Firewall als Schutz vor Angriffen, die auf Ihre Webanwendungen abzielen

- Bereitstellen von fehlenden Systemupdates

- Behandeln von Betriebssystemkonfigurationen, die nicht den empfohlenen Baselines entsprechen

Hier sind nur Empfehlungen aufgeführt, die in den Sicherheitsrichtlinien aktiviert sind.

Wodurch wird eine Sicherheitswarnung ausgelöst?

Microsoft Defender für Cloud sammelt, analysiert und verschmilzt Protokolldaten aus Ihren Azure-, Multicloud- und lokalen Ressourcen, dem Netzwerk und Partnerlösungen wie Antischadsoftware und Firewalls automatisch. Wurden Bedrohungen erkannt, wird eine Sicherheitswarnung erstellt. Beispiele für eine Erkennung sind:

- Gefährdete virtuelle Computer, die mit bekannten bösartigen IP-Adressen kommunizieren

- Erweiterte Schadsoftware, die mithilfe der Windows-Fehlerberichterstattung erkannt wurde

- Brute-Force-Angriffe gegen virtuelle Computer

- Sicherheitswarnungen von integrierten Partnersicherheitslösungen wie Antischadsoftware oder Web Application Firewalls

Worin unterscheiden sich Microsoft Security Response Center und Microsoft Defender für Cloud in Bezug auf die Bedrohungserkennung und die Ausgabe von Warnungen?

Das Microsoft Security Response Center (MSRC) führt eine selektive Sicherheitsüberwachung im Azure-Netzwerk und in der Infrastruktur durch und empfängt Threat Intelligence-Daten und Missbrauchsmeldungen von Drittanbietern. Wenn MSRC erkennt, dass eine unrechtmäßige oder nicht autorisierte Partei auf Kundendaten zugegriffen hat, oder dass die Nutzung von Azure durch den Kunden nicht den Bedingungen für die zulässige Nutzung entspricht, wird der Kunde durch eine(n) Sicherheitsvorfallmanager*in benachrichtigt. Die Benachrichtigung erfolgt in der Regel durch Senden einer E-Mail an die in Microsoft Defender for Cloud angegebenen Sicherheitskontakte oder an die Besitzer*innen des Azure-Abonnements, falls kein Sicherheitskontakt angegeben wurde.

Defender for Cloud ist ein Azure-Dienst, der die Azure- und Multicloud-basierte und lokale Umgebung des Kunden ständig überwacht und Analysefunktionen anwendet, um automatisch eine Vielzahl von potenziell schädlichen Aktivitäten zu erkennen. Diese Erkennungen werden als Sicherheitswarnungen im Dashboard „Workloadschutz“ angezeigt.

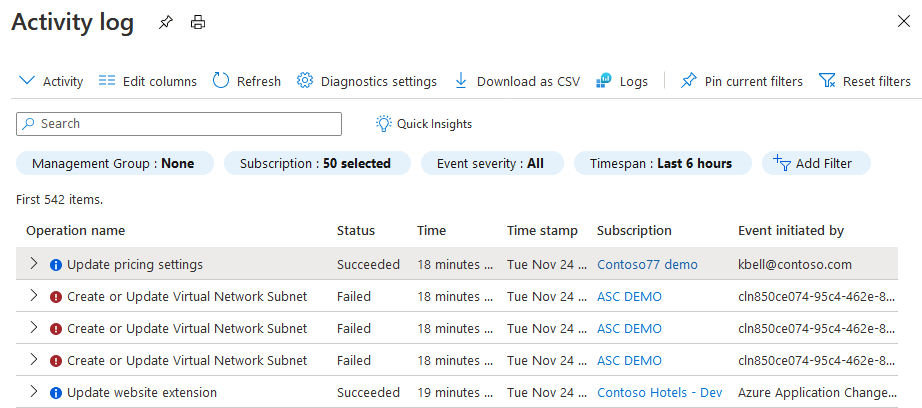

Wie kann ich nachverfolgen, wer in meiner Organisation einen Microsoft Defender-Plan in Defender für Cloud aktiviert hat?

Azure-Abonnements können mehrere Administratoren mit Berechtigungen zum Ändern der Preiseinstellungen haben. Verwenden Sie das Azure-Aktivitätsprotokoll, um herauszufinden, welcher Benutzer eine Änderung vorgenommen hat.

Wenn die Informationen des Benutzers nicht in der Spalte Ereignis initiiert von aufgeführt sind, sollten Sie sich in den JSON-Daten des Ereignisses die relevanten Details ansehen.

![]()

Was geschieht, wenn eine Empfehlung in mehreren Richtlinieninitiativen vorliegt?

Manchmal liegt eine Sicherheitsempfehlung in mehreren Richtlinieninitiativen vor. Wenn mehrere Instanzen derselben Empfehlung demselben Abonnement zugewiesen sind, und Sie eine Ausnahme für die Empfehlung erstellen, wirkt sich dies auf alle Initiativen aus, für die Sie die Berechtigung zum Bearbeiten haben.

Wenn Sie versuchen, eine Ausnahme für diese Empfehlung zu erstellen, wird eine der beiden folgenden Meldungen angezeigt:

Wenn Sie die notwendigen Berechtigungen zur Bearbeitung beider Initiativen haben, sehen Sie das:

Diese Empfehlung ist in mehreren Richtlinieninitiativen enthalten: [durch Kommas getrennte Initiativennamen]. Ausnahmen werden für alle erstellt.

Wenn Sie die nötigen Rechte haben , um beide Initiativen zu bearbeiten, werden Sie sehen:

Sie verfügen über eingeschränkte Berechtigungen zum Anwenden der Ausnahme auf alle Richtlinieninitiativen. Die Ausnahmen werden nur für die Initiativen mit ausreichenden Berechtigungen erstellt.

Gibt es Empfehlungen, die keine Ausnahme unterstützen?

Diese allgemein verfügbaren Empfehlungen unterstützen keine Ausnahme:

- In den Advanced Data Security-Einstellungen in SQL Managed Instance sollten alle Advanced Threat Protection-Typen aktiviert werden.

- In den Advanced Data Security-Einstellungen der SQL Server-Instanzen sollten alle Advanced Threat Protection-Typen aktiviert werden.

- Überwachen der Verwendung benutzerdefinierter RBAC-Rollen

- Für Container müssen CPU- und Arbeitsspeicherlimits erzwungen werden

- Containerimages dürfen nur aus vertrauenswürdigen Registrierungen bereitgestellt werden

- Container mit Rechteausweitung müssen vermieden werden

- Container mit Freigabe sensibler Hostnamespaces vermeiden

- Container dürfen nur an zulässigen Ports lauschen

- Die Standard-IP-Filterrichtlinie muss auf „Verweigern“ festgelegt sein

- Für Computer sollte die Überwachung der Dateiintegrität aktiviert sein

- Unveränderliches (schreibgeschütztes) Stammdateisystem für Container erzwingen

- IoT-Geräte: offene Ports auf Gerät

- IoT-Geräte: In einer der Ketten wurde eine zu wenig einschränkende Firewallrichtlinie gefunden

- IoT-Geräte: In der Eingabekette wurde eine zu wenig einschränkende Firewallregel gefunden

- IoT-Geräte: In der Ausgabekette wurde eine zu wenig einschränkende Firewallregel gefunden

- IP-Filterregel umfasst großen IP-Adressbereich

- Auf Kubernetes-Cluster sollte nur über HTTPS zugegriffen werden können.

- Für Kubernetes-Cluster muss die automatische Bereitstellung von API-Anmeldeinformationen deaktiviert werden

- Kubernetes-Cluster dürfen nicht den Standardnamespace verwenden

- Kubernetes-Cluster sollten keine CAPSYSADMIN-Sicherheitsfunktionen gewähren

- Linux-Funktionen mit den niedrigsten Berechtigungen für Container erzwingen

- Überschreiben oder Deaktivieren des AppArmor-Profils für Container einschränken

- Privilegierte Container müssen vermieden werden

- Das Ausführen von Containern als Root-Benutzer muss vermieden werden

- Dienste dürfen nur an zulässigen Ports lauschen

- Für SQL-Server sollte ein(e) Microsoft Entra-Administrator*in bereitgestellt werden

- Verwendung von Hostnetzwerken und -ports einschränken

- Verwendung von HostPath-Volumeeinbindungen von Pods sollte auf eine bekannte Liste beschränkt sein, um den Knotenzugriff von kompromittierten Containern zu begrenzen

Gibt es Einschränkungen für den Identitäts- und Zugriffsschutz von Defender für Cloud?

Es gibt einige Einschränkungen für den Identitäts- und Zugriffsschutz von Defender für Cloud:

- Empfehlungen zu Identitäten werden für Abonnements mit mehr als 6.000 Konten nicht angeboten. In diesen Fällen werden diese Arten von Abonnements auf der Registerkarte „Nicht anwendbar“ aufgelistet.

- Für die Administrator-Agents des CSP-Partners (Cloud Solution Provider) sind keine Empfehlungen zu Identitäten verfügbar.

- Mit Empfehlungen zu Identitäten werden keine Konten identifiziert, die mit einem PIM-System (Privileged Identity Management) verwaltet werden. Wenn Sie ein PIM-Tool verwenden, werden unter der Steuerung Zugriff und Berechtigungen verwalten möglicherweise falsche Ergebnisse angezeigt.

- Identitätsempfehlungen unterstützen keine Microsoft Entra-Richtlinien für bedingten Zugriff mit eingeschlossenen Verzeichnisrollen anstelle von Benutzern und Gruppen.

Welche Betriebssysteme werden für meine EC2-Instanzen unterstützt?

Eine Liste der AMIs mit vorinstalliertem SSM-Agent finden Sie auf dieser Seite in der AWS-Dokumentation.

Bei anderen Betriebssystemen sollte der SSM-Agent anhand der folgenden Anweisungen manuell installiert werden:

Welche IAM-Berechtigungen werden für den CSPM-Plan benötigt, um AWS-Ressourcen zu ermitteln?

Zum Ermitteln von AWS-Ressourcen sind die folgenden IAM-Berechtigungen erforderlich:

| Datensammler | AWS-Berechtigungen |

|---|---|

| API-Gateway | apigateway:GET |

| Automatische Anwendungsskalierung | application-autoscaling:Describe* |

| Automatische Skalierung | autoscaling-plans:Describe* autoscaling:Describe* |

| Zertifikat-Manager | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| CloudWatch-Protokolle | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Konfigurationsdienst | config:Describe* config:List* |

| DMS – Database Migration Service | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| Db | dynamodb:Describe* dynamodb:List* |

| EC2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB – elastischer Lastenausgleich (v1/2) | elasticloadbalancing:Describe* |

| Elastic Search | es:Describe* es:List* |

| EMR – elastische Zuordnungsverringerung | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM (IAM) | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Netzwerkfirewall | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| Rotverschiebung | redshift:Describe* |

| S3 und S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Geheimnis-Manager | secretsmanager:Describe* secretsmanager:List* |

| Einfacher Benachrichtigungsdienst (Simple Notification Service, SNS) | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Gibt es eine API, über die ich meine GCP-Ressourcen mit Defender für Cloud verbinden kann?

Ja. Informationen zum Erstellen, Bearbeiten oder Löschen von Defender für Cloud-Cloudconnectors mit einer REST-API finden Sie in den Details zur Connectors-API.

Welche GCP-Regionen werden von Defender for Cloud unterstützt?

Defender for Cloud unterstützt und überprüft alle verfügbaren Regionen in der öffentlichen GCP-Cloud.

Unterstützt die Workflowautomatisierung irgendwelche Szenarien der Geschäftskontinuität oder Notfallwiederherstellung (BCDR)?

Wenn Sie Ihre Umgebung für BCDR-Szenarien vorbereiten, in denen in der Zielressource ein Ausfall oder ein anderer Notfall eintritt, liegt es in der Verantwortung der Organisation, Datenverluste durch Einrichten von Sicherungen zu verhindern gemäß den Richtlinien von Azure Event Hubs, Log Analytics-Arbeitsbereichen und Logic Apps.

Wir empfehlen Ihnen, für jede aktive Automatisierung eine identische (deaktivierte) Automatisierung zu erstellen und an einem anderen Ort zu speichern. Bei einem Ausfall können Sie diese Sicherungsautomatisierungen aktivieren und den normalen Betrieb aufrechterhalten.

Weitere Informationen zu Business Continuity & Disaster Recovery für Azure Logic Apps.

Welche Kosten sind mit dem Datenexport verbunden?

Für die Ermöglichung eines fortlaufenden Exports fallen keine Kosten an. Möglicherweise fallen Kosten für die Erfassung und Aufbewahrung von Daten in Ihrem Log Analytics-Arbeitsbereich an, abhängig von Ihrer Konfiguration.

Viele Warnungen werden nur bereitgestellt, wenn Sie Defender-Pläne für Ihre Ressourcen aktiviert haben. Eine gute Möglichkeit, eine Vorschau der in Ihren exportierten Daten erhaltenen Warnungen anzuzeigen, besteht darin, sich die Warnungen auf den Seiten von Defender for Cloud im Azure-Portal anzuschauen.

Weitere Informationen: Preise für Log Analytics-Arbeitsbereiche.

Informieren Sie sich über die Preise für Azure Event Hubs.

Allgemeine Informationen zu den Preisen von Defender for Cloud finden Sie in der Preisübersicht.

Enthält der fortlaufende Export Daten zum aktuellen Status aller Ressourcen?

Nein. Der fortlaufende Export wurde für das Streaming von Ereignissen konzipiert:

- Warnungen, die erhalten wurden, bevor Sie den Export aktivierten, werden nicht exportiert.

- Empfehlungen werden immer dann gesendet, wenn sich der Konformitätszustand einer Ressource ändert. Wenn eine Ressource z. B. von „fehlerfrei“ in „fehlerhaft“ wechselt. Daher werden, wie bei Warnungen, keine Empfehlungen für Ressourcen exportiert, deren Zustand sich seit der Aktivierung des Exports nicht geändert hat.

- Sicherheitsbewertung pro Sicherheitskontrolle oder Abonnement wird gesendet, wenn sich die Bewertung einer Sicherheitskontrolle um 0,01 oder mehr ändert.

- Der Status der Einhaltung gesetzlicher Bestimmungen wird gesendet, wenn sich der Status der Compliance der Ressource ändert.

Warum werden Empfehlungen in unterschiedlichen Intervallen gesendet?

Unterschiedliche Empfehlungen weisen unterschiedliche Intervalle für die Konformitätsauswertung auf, die von einigen Minuten bis zu einigen Tagen reichen können. Daher schwankt die Zeit, bis Empfehlungen in Ihren Exporten angezeigt werden.

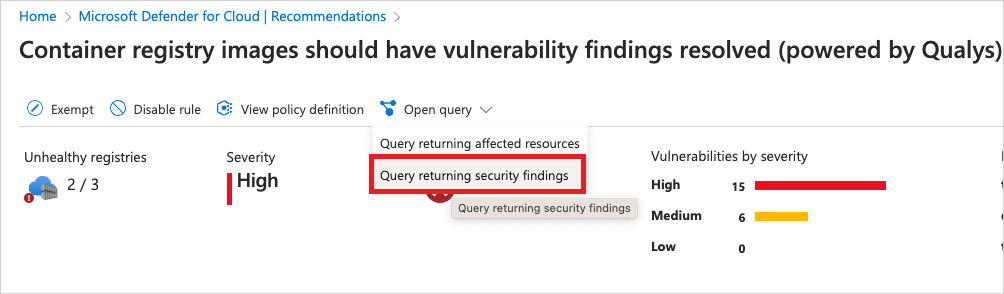

Wie kann ich eine Beispielabfrage für eine Empfehlung abrufen?

Um eine Beispielabfrage für eine Empfehlung zu erhalten, öffnen Sie die Empfehlung in Defender for Cloud, und wählen Sie Abfrage öffnen und dann Abfrage, welche Sicherheitsergebnisse zurückgibt aus.

Unterstützt der fortlaufende Export irgendwelche Szenarien der Geschäftskontinuität oder Notfallwiederherstellung (BCDR)?

Der fortlaufende Export kann hilfreich sein, um BCDR-Szenarien vorzubereiten, in denen für die Zielressource ein Ausfall oder eine andere Katastrophe aufgetreten ist. Es liegt jedoch in der Verantwortung der Organisation, Datenverluste zu verhindern, indem den Richtlinien von Azure Event Hubs-Instanz, Log Analytics-Arbeitsbereich und Logik-App entsprechende Sicherungen erstellt werden.

Weitere Informationen finden Sie unter Azure Event Hubs: Georedundante Notfallwiederherstellung.

Kann ich mehrere Pläne für ein einzelnes Abonnement gleichzeitig programmgesteuert aktualisieren?

Es wird nicht empfohlen, mehrere Pläne für ein einzelnes Abonnement gleichzeitig (über REST-API, ARM-Vorlagen, Skripts usw.) programmgesteuert zu aktualisieren. Bei Verwendung der API „Microsoft.Security/pricings“oder einer anderen programmgesteuerten Lösung sollten Sie eine Verzögerung von 10 bis 15 Sekunden zwischen jeder Anforderung einfügen.

In welchen Situationen muss ich die CloudFormation-Vorlage, das Cloud Shell-Skript oder die Terraform-Vorlage erneut ausführen, wenn ich den Standardzugriff aktiviert habe?

Änderungen an Defender for Cloud-Plänen oder deren Optionen, einschließlich Features in diesen Plänen, erfordern die Ausführung der Bereitstellungsvorlage. Das gilt unabhängig vom Berechtigungstyp, der während der Erstellung des Sicherheitsconnectors ausgewählt wird. Wenn Regionen wie in diesem Bildschirmfoto geändert wurden, müssen Sie die CloudFormation-Vorlage oder das Cloud Shell-Skript nicht erneut ausführen.

Wenn Sie Berechtigungstypen konfigurieren, unterstützt der geringste Berechtigungszugriff Features, die zum Zeitpunkt der Ausführung der Vorlage oder des Skripts verfügbar sind. Neue Ressourcentypen können ausschließlich durch ein erneutes Ausführen der Vorlage oder des Skripts unterstützt werden.

Muss ich die CloudFormation-Vorlage oder das Cloud Shell-Skript erneut ausführen, wenn ich die Region oder das Scanintervall für meinen AWS-Connector ändere?

Nein, wenn die Region oder das Scanintervall geändert wird, muss die CloudFormation-Vorlage oder das Cloud Shell-Skript nicht erneut ausgeführt werden. Die Änderungen werden automatisch angewendet.

Wie funktioniert das Onboarding einer AWS-Organisation oder eines Verwaltungskontos in Microsoft Defender for Cloud?

Das Onboarding einer Organisation oder eines Verwaltungskontos in Microsoft Defender for Cloud initiiert den Prozess der Bereitstellung eines StackSet. Das StackSet enthält die erforderlichen Rollen und Berechtigungen. Das StackSet verteilt auch die erforderlichen Berechtigungen für alle Konten innerhalb der Organisation.

Die enthaltenen Berechtigungen ermöglichen es Microsoft Defender für Cloud, die ausgewählten Sicherheitsfeatures über den erstellten Connector in Defender for Cloud bereitzustellen. Mit den Berechtigungen kann Defender for Cloud auch kontinuierlich alle Konten überwachen, die mit dem automatischen Bereitstellungsdienst hinzugefügt werden können.

Defender for Cloud kann die Erstellung neuer Verwaltungskonten identifizieren und die gewährten Berechtigungen nutzen, um automatisch einen entsprechenden Mitgliedssicherheitsconnector für jedes Mitgliedskonto bereitzustellen.

Dieses Feature ist nur für das Onboarding der Organisation verfügbar und ermöglicht Defender for Cloud das Erstellen von Connectors für neu hinzugefügte Konten. Mit dem Feature kann Defender for Cloud auch alle Mitgliedsconnectors bearbeiten, wenn das Verwaltungskonto bearbeitet wird, alle Mitgliedskonten löschen, wenn das Verwaltungskonto gelöscht wird, und ein bestimmtes Mitgliedskonto entfernen, wenn das entsprechende Konto entfernt wird.

Ein separater Stapel muss speziell für das Verwaltungskonto bereitgestellt werden.

Nächste Schritte

Erfahren Sie, welche Neuerungen es in Defender for Cloud gibt