Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der Defender for Servers-Plan in Microsoft Defender for Cloud identifiziert nicht verwaltete Container, die auf IaaS-Linux-VMs oder anderen Linux-Computern gehostet werden, auf denen Docker-Container ausgeführt werden. Defender for Servers bewertet kontinuierlich die Konfiguration dieser Docker-Hosts und vergleicht sie mit dem Center for Internet Security (CIS) Docker-Benchmark.

- Defender für Cloud umfasst den gesamten Regelsatz des CIS-Docker-Benchmarks und benachrichtigt Sie, sobald Ihre Container eine der Kontrollen nicht bestehen.

- Wenn Defender for Servers Fehlkonfigurationen feststellt, werden Sicherheitsempfehlungen generiert, um die Ergebnisse zu beheben. Wenn Schwachstellen gefunden werden, werden diese in einer einzigen Empfehlung zusammengefasst.

Hinweis

Bei der Docker-Hosthärtung werden Host-Informationen mithilfe des Log Analytics-Agenten (auch bekannt als Microsoft Monitoring Agent, MMA) zur Bewertung gesammelt. Der MMA wird eingestellt und die Docker-Funktion zur Hosthärtung wird im November 2024 veraltet sein.

Voraussetzungen

- Sie benötigen Defender for Servers Plan 2, um dieses Feature zu verwenden.

- Diese CIS-Benchmarkprüfungen können nicht auf von AKS oder Databricks verwalteten virtuellen Computern ausgeführt werden.

- Sie benötigen Leseberechtigungen für den Arbeitsbereich, mit dem der Host verbunden ist.

Identifizieren von Problemen bei der Docker-Konfiguration

Öffnen Sie im Menü von Defender für Cloud die Seite Empfehlungen.

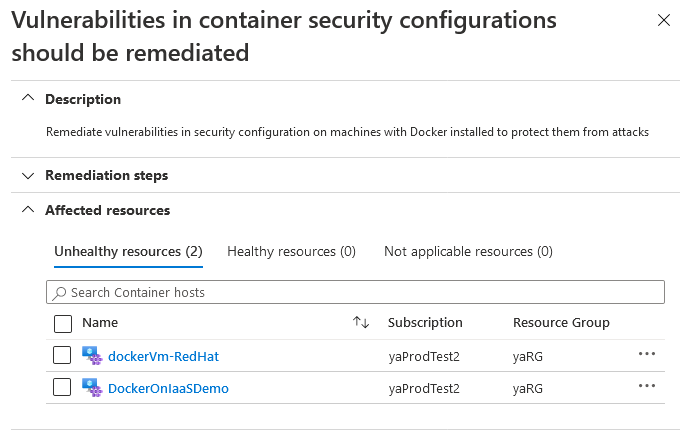

Filtern Sie nach der Empfehlung Sicherheitsrisiken in Containersicherheitskonfigurationen sollten behoben werden, und wählen Sie diese Empfehlung aus.

Auf der Empfehlungsseite werden die betroffenen Ressourcen (Docker-Hosts) angezeigt.

Hinweis

Computer, auf denen Docker nicht ausgeführt wird, werden auf der Registerkarte Nicht anwendbare Ressourcen aufgeführt. Sie werden in Azure Policy als konform angezeigt.

Um die CIS-Steuerelemente für einen bestimmten Host, bei dem ein Fehler aufgetreten ist, anzuzeigen und zu beheben, wählen Sie den zu untersuchenden Host aus.

Tipp

Wenn Sie auf der Seite für den Ressourcenbestand begonnen und diese Empfehlung von dort aus erreicht haben, wählen Sie auf der Empfehlungsseite die Schaltfläche Aktion ausführen aus.

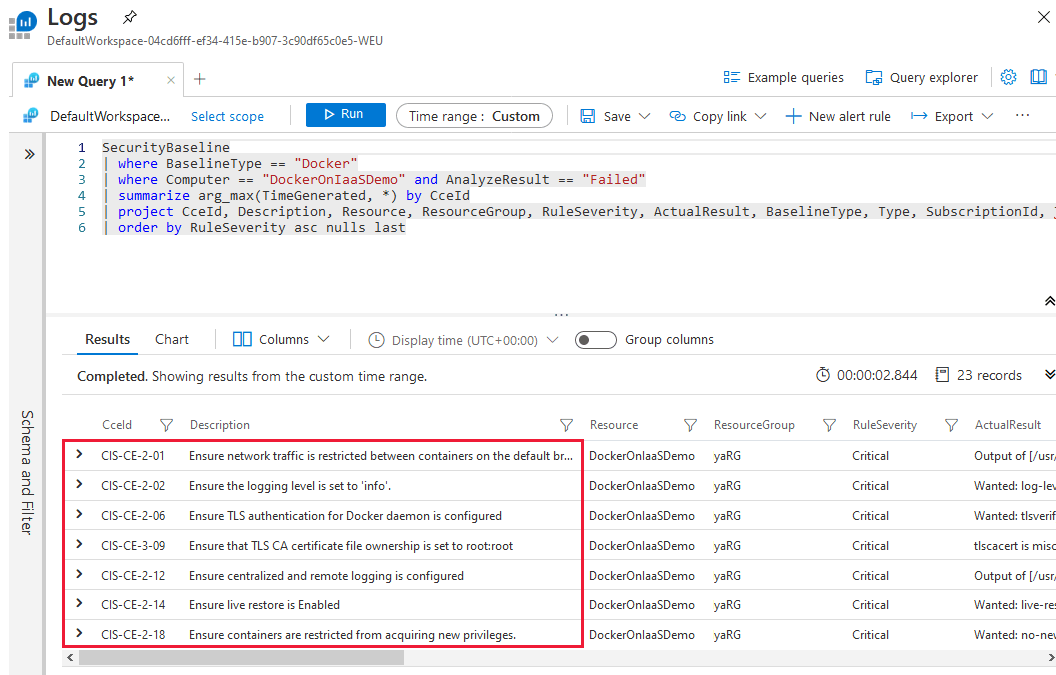

Log Analytics wird geöffnet und zeigt einen benutzerdefinierten Vorgang, der direkt ausgeführt werden kann. Die standardmäßige benutzerdefinierte Abfrage enthält eine Liste aller fehlerhaften Regeln, die bewertet wurden, sowie Anleitungen zum Beheben der Probleme.

Optimieren Sie die Abfrageparameter bei Bedarf.

Wenn Sie sicher sind, dass der Befehl für Ihren Host geeignet und bereit ist, wählen Sie Ausführen aus.

Nächste Schritte

Weitere Informationen zur Containersicherheit in Defender for Cloud.