Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Schnellstart verbinden Sie Ihre GitHub-Organisationen auf der Seite Umgebungseinstellungen in Microsoft Defender for Cloud. Diese Seite bietet eine einfache Onboardingerfahrung zur automatischen Ermittlung Ihrer GitHub-Repositorys.

Durch die Verbindung Ihrer GitHub-Umgebungen mit Defender for Cloud erweitern Sie die Sicherheitsfunktionen von Defender for Cloud auf Ihre GitHub-Ressourcen und verbessern den Sicherheitsstatus. Erfahren Sie mehr.

Voraussetzungen

Für diesen Schnellstart benötigen Sie Folgendes:

- Ein Azure-Konto, in das Defender for Cloud integriert ist. Wenn Sie noch kein Azure-Konto besitzen, erstellen Sie ein kostenloses Konto.

Verfügbarkeit

| Aspekt | Einzelheiten |

|---|---|

| Versionsstatus: | Allgemeine Verfügbarkeit |

| Preise: | Informationen zum Preis finden Sie auf der Seite "Defender for Cloud-Preise" . Sie können die Kosten auch mit dem Kostenrechner defender for Cloud schätzen. |

| Erforderliche Berechtigungen: |

Kontoadministrator mit Berechtigungen zum Anmelden beim Azure-Portal. Mitwirkender, um den Connector im Azure-Abonnement zu erstellen Organisationsbesitzer in GitHub |

| Von GitHub unterstützte Pläne und Benutzermodelle | GitHub Free, Pro, Team und Enterprise Cloud (mit persönlichen Konten und unternehmensverwalteten Benutzern) |

| Regionen und Verfügbarkeit: | Weitere Informationen zur regionalen Unterstützung und Verfügbarkeit von Features finden Sie unter Unterstützung und Voraussetzungen: DevOps-Sicherheit. |

| Wolken: |

Kommerziell

Kommerziell  National (Azure Government, Microsoft Azure betrieben von 21Vianet)

National (Azure Government, Microsoft Azure betrieben von 21Vianet) |

Hinweis

Die Rolle Sicherheitsleseberechtigter kann auf den Bereich „Ressourcengruppe/GitHub-Connector“ angewendet werden, um das Festlegen sehr privilegierter Berechtigungen auf einer Abonnementebene für Lesezugriff auf DevOps-Sicherheitsstatusbewertungen zu vermeiden.

Verbinden Ihrer GitHub-Umgebung

Herstellen einer Verbindung zwischen Ihrer GitHub-Umgebung und Microsoft Defender for Cloud:

Melden Sie sich beim Azure-Portal an.

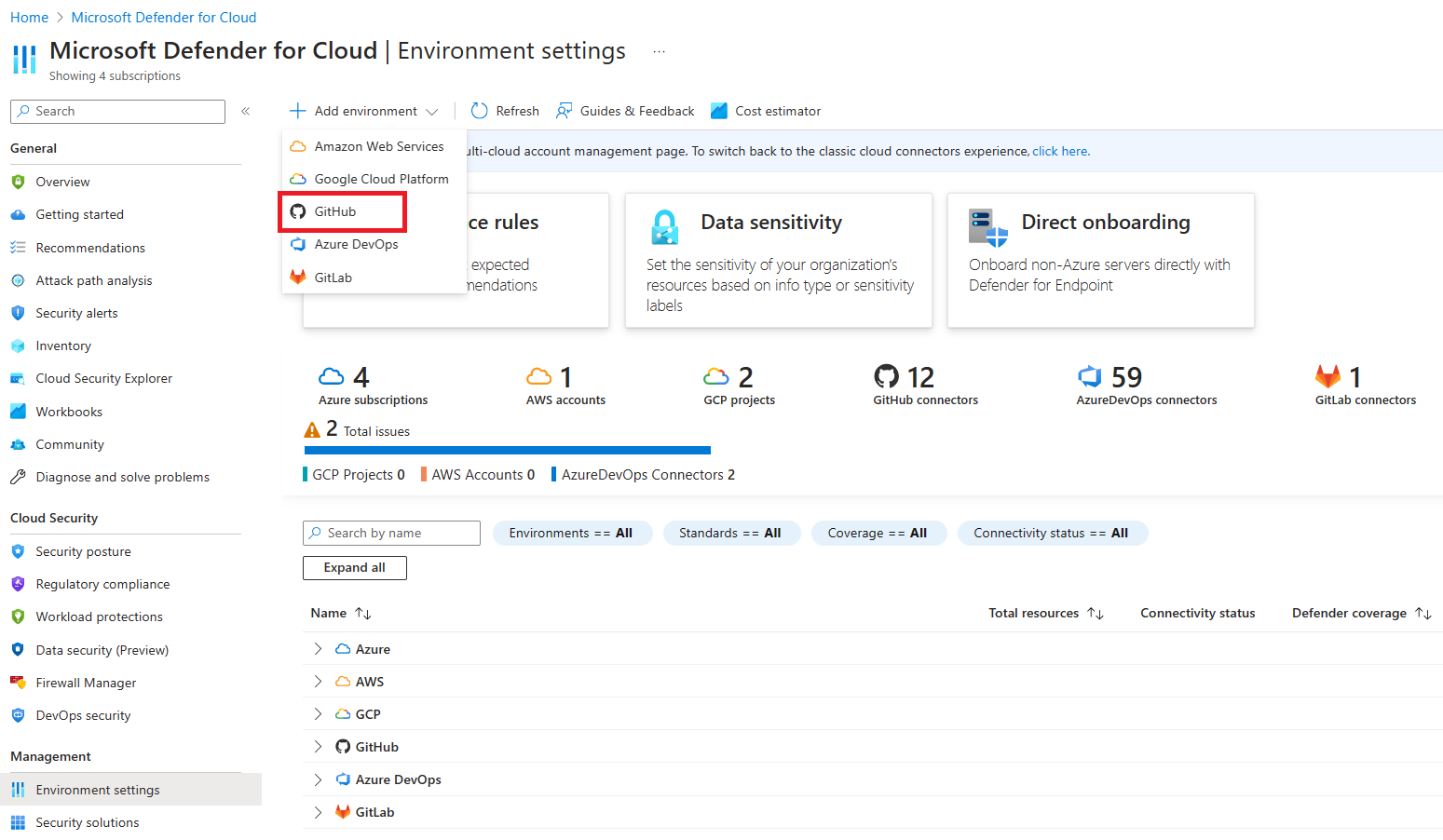

Wechseln Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen.

Wählen Sie Umgebung hinzufügen aus.

Wählen Sie GitHub aus.

Geben Sie einen Namen ein (maximal 20 Zeichen), und wählen Sie ein Abonnement, eine Ressourcengruppe und eine Region aus.

Das Abonnement ist der Speicherort, an dem Defender for Cloud die GitHub-Verbindung erstellt und speichert.

Wählen Sie Weiter: Zugriff konfigurieren aus.

Wählen Sie Autorisieren aus, um Ihrem Azure-Abonnement Zugriff auf Ihre GitHub-Repositorys zu gewähren. Melden Sie sich bei Bedarf mit einem Konto an, das über Berechtigungen für die zu schützenden Repositorys verfügt.

Wenn Sie nach der Autorisierung zu lange mit der Installation der GitHub-Anwendung für DevOps-Sicherheit warten, tritt für die Sitzung ein Timeout auf, und Sie erhalten eine Fehlermeldung.

Wählen Sie Installieren aus.

Wählen Sie die Organisationen aus, für die die GitHub-Anwendung für Microsoft Defender for Cloud installiert werden soll. Es wird empfohlen, Zugriff auf alle Repositorys zu gewähren, um sicherzustellen, dass Defender for Cloud Ihre gesamte GitHub-Umgebung schützen kann.

Dieser Schritt gewährt den Organisationen, die per Onboarding aufgenommen werden sollen, Zugriff auf Defender for Cloud.

Alle Organisationen, die die GitHub-Anwendung für Defender for Cloud installiert haben, werden per Onboarding in Defender for Cloud aufgenommen. Um das Verhalten in Zukunft zu ändern, wählen Sie eine der folgenden Optionen aus:

Wählen Sie die Option für alle vorhandenen Organisationen aus, um automatisch alle Repositorys in GitHub-Organisationen zu ermitteln, in denen die GitHub-Anwendung für DevOps-Sicherheit installiert ist.

Wählen Sie die Option für alle vorhandenen und zukünftigen Organisationen aus, um automatisch alle Repositorys in GitHub-Organisationen, in denen die GitHub-Anwendung für DevOps-Sicherheit installiert ist, sowie in zukünftigen Organisationen, in denen die GitHub-Anwendung für DevOps-Sicherheit installiert wird, zu ermitteln.

Hinweis

Organisationen können nach Abschluss der Connectorerstellung aus Ihrem Connector entfernt werden. Weitere Informationen finden Sie auf der Seite Bearbeiten Ihres DevOps-Connectors.

Wählen Sie Weiter: Überprüfen und generieren aus.

Wählen Sie "Erstellen" aus.

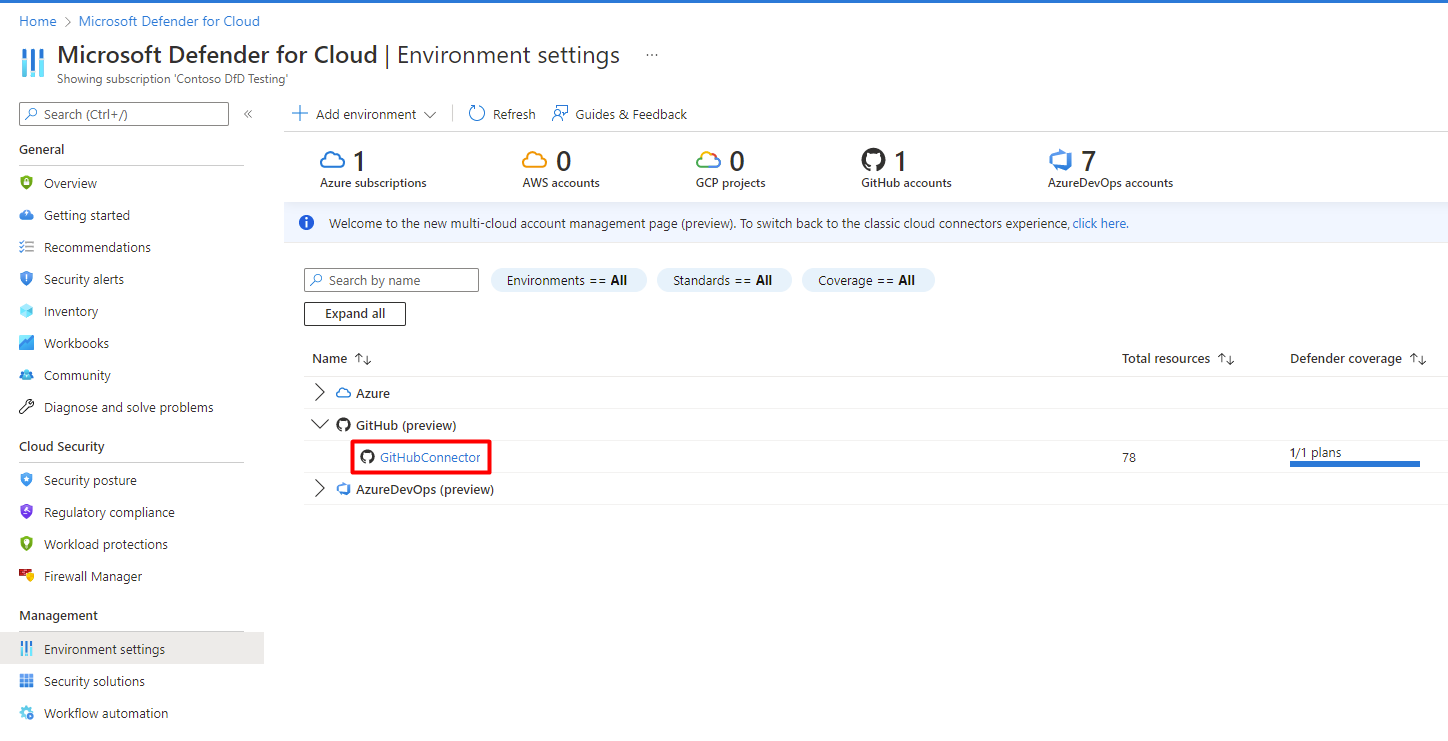

Nach Abschluss des Vorgangs wird der GitHub-Connector auf der Seite Umgebungseinstellungen angezeigt.

Der Defender for Cloud-Dienst ermittelt automatisch die Organisationen, in denen Sie die GitHub-Anwendung für DevOps-Sicherheit installiert haben.

Hinweis

Damit die erweiterten DevOps-Fähigkeiten in Defender for Cloud ordnungsgemäß funktionieren, kann nur eine einzelne Instanz einer GitHub-Organisation in den Azure-Mandanten, bei dem Sie einen Connector erstellen, integriert werden.

Nach erfolgreichem Onboarding werden DevOps-Ressourcen (z. B. Repositorys, Builds) auf den Sicherheitsseiten „Inventar“ und „DevOps“ angezeigt. Es kann bis zu 8 Stunden dauern, bis die Ressourcen angezeigt werden. Empfehlungen zur Sicherheitsüberprüfung erfordern möglicherweise einen zusätzlichen Schritt zum Konfigurieren Ihres Workflows. Die Aktualisierungsintervalle für Sicherheitsergebnisse variieren je nach Empfehlung. Einzelheiten finden Sie auf der Seite „Empfehlungen“.

Nächste Schritte

- Informieren Sie sich über DevOps-Sicherheit in Defender for Cloud.

- Erfahren Sie, wie Sie die GitHub-Aktion von Microsoft Security DevOps konfigurieren.