Verbessern der gesetzlichen Compliance

Microsoft Defender für Cloud hilft Ihnen bei der Einhaltung gesetzlicher Complianceanforderungen, indem Sie Ressourcen kontinuierlich anhand von Compliancekontrollen bewerten und Probleme identifizieren, die Sie daran hindern, eine bestimmte Compliance-Zertifizierung zu erreichen.

Im Dashboard zur Einhaltung gesetzlicher Compliance verwalten und interagieren Sie mit Compliancestandards. Sie können sehen, welche Compliancestandards zugewiesen sind, Standards für Azure, AWS und GCP aktivieren und deaktivieren, den Status von Bewertungen anhand von Standards überprüfen und vieles mehr.

Integration in Purview

Compliancedaten aus Defender für Cloud lassen sich jetzt nahtlos in Microsoft Purview Compliance Manager integrieren, sodass Sie die Compliance für den gesamten digitalen Bestand Ihrer Organisation zentral bewerten und verwalten können.

Wenn Sie Ihrem Compliance-Dashboard einen Standard hinzufügen (einschließlich der Überwachung anderer Clouds wie AWS und GCP), werden die Konformitätsdaten auf Ressourcenebene automatisch im Compliance Manager für denselben Standard angezeigt.

Compliance Manager bietet somit Verbesserungsaktionen und -status in Ihrer Cloudinfrastruktur und allen anderen digitalen Ressourcen in diesem zentralen Tool. Weitere Informationen finden Sie unter Multicloudunterstützung in Microsoft Purview Compliance Manager.

Vor der Installation

- Wenn Sie Defender for Cloud standardmäßig für ein Azure-Abonnement, ein AWS-Konto oder einen GCP-Plan aktivieren, ist der MCSB-Plan aktiviert.

- Sie können weitere nicht standardmäßige Compliancestandards hinzufügen, wenn mindestens ein kostenpflichtiger Plan in Defender for Cloud aktiviert ist.

- Sie müssen mit einem Konto angemeldet sein, das Lesezugriff auf die Daten zur Richtlinienkonformität hat. Die Rolle Leser für das Abonnement besitzt Zugriff auf die Daten zur Richtlinienkonformität, die Rolle Sicherheitsleseberechtigter hingegen nicht. Ihnen müssen mindestens die Rollen Mitwirkender bei Ressourcenrichtlinien und Sicherheitsadministrator zugewiesenen sein.

Bewertet die Einhaltung von Vorschriften

Das Dashboard zur Einhaltung gesetzlicher Compliance zeigt an, welche Compliancestandards aktiviert sind. Sie zeigt die Steuerelemente in den einzelnen Standard- und Sicherheitsbewertungen für diese Steuerelemente an. Der Status dieser Bewertungen spiegelt Ihre Einhaltung des Standards wider.

Das Dashboard hilft Ihnen, sich auf Lücken in Standards zu konzentrieren und die Compliance im Laufe der Zeit zu überwachen.

Öffnen Sie im Defender for Cloud-Portal die Seite Einhaltung gesetzlicher Compliance.

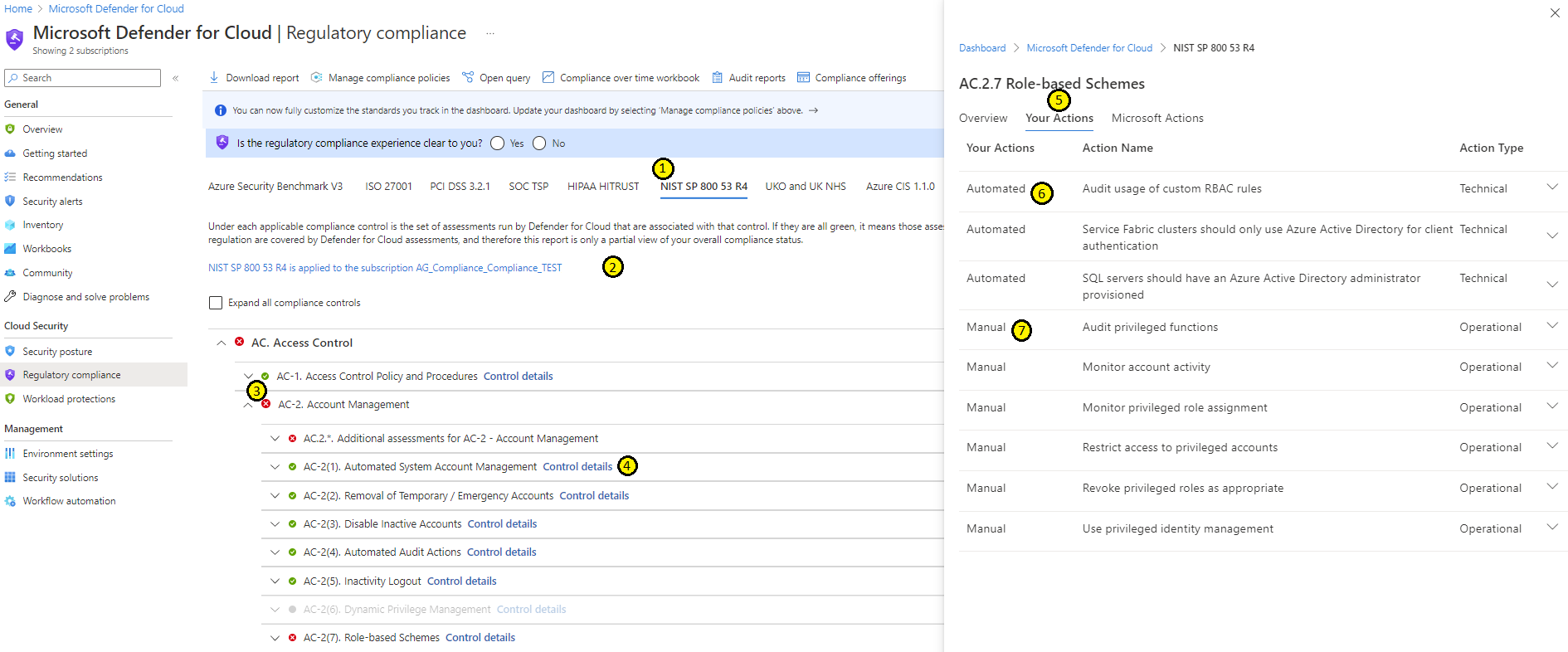

Verwenden Sie das Dashboard gemäß den nummerierten Elementen im Bild.

- (1). Wählen Sie einen Compliancestandard aus, um eine Liste aller Kontrollen für diesen Standard anzuzeigen.

- (2). Zeigen Sie die Abonnements an, auf die der Compliancestandard angewendet wird.

- (3). Wählen Sie ein Steuerelement aus, und erweitern Sie es, um die damit verbundenen Bewertungen anzuzeigen. Wählen Sie eine Bewertung aus, um die zugehörigen Ressourcen und mögliche Wartungsaktionen anzuzeigen.

- (4). Wählen Sie Steuerelementdetails aus, um die Registerkarten Übersicht, Aktionenund Microsoft Actions anzuzeigen.

- (5). Auf der Registerkarte Ihre Aktionen können Sie die automatisierten und manuellen Bewertungen anzeigen, die der Kontrolle zugeordnet sind.

- (6). Automatisierte Bewertungen zeigen die Anzahl der fehlgeschlagenen Ressourcen und Ressourcentypen an und verknüpfen Sie direkt mit den Wartungsinformationen.

- (7). Die manuellen Bewertungen können manuell bestätigt werden und als Beweis der Konformität verknüpft werden.

Untersuchen von Problemen

Sie können Informationen im Dashboard verwenden, um Probleme zu untersuchen, die sich auf die Einhaltung des Standards auswirken können.

Öffnen Sie im Defender for Cloud-Portal gesetzliche Compliance.

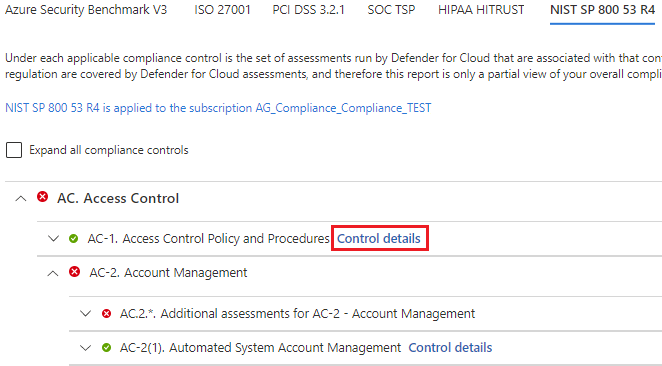

Wählen Sie einen gesetzlichen Compliancestandard aus, und wählen Sie ein Compliance-Steuerelement aus, um es zu erweitern.

Wählen Sie Kontrolldetails aus.

- Wählen Sie Übersicht aus, um die spezifischen Informationen zur ausgewählten Kontrolle anzuzeigen.

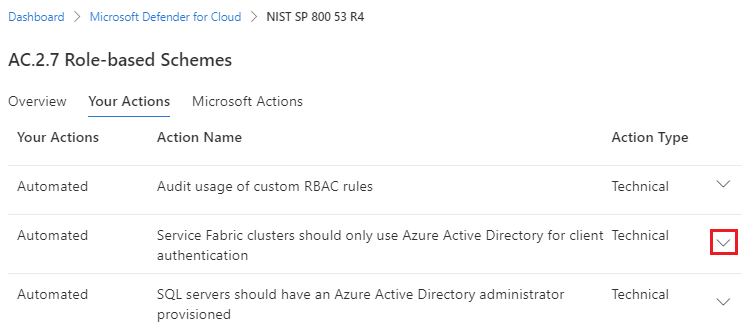

- Wählen Sie Ihre Aktionen aus, um eine detaillierte Ansicht der automatisierten und manuellen Aktionen anzuzeigen, die Sie ergreifen müssen, um Ihren Compliancestatus zu verbessern.

- Wählen Sie Microsoft-Aktionen aus, um alle Aktionen anzuzeigen, die Microsoft ergriffen hat, um die Einhaltung des ausgewählten Standards sicherzustellen.

Unter Ihre Aktionen können Sie den Abwärtspfeil für eine Ressource auswählen, um weitere Details anzuzeigen und die Empfehlung für die betreffende Ressource zu korrigieren.

Weitere Informationen zum Anwenden von Empfehlungen finden Sie unter Implementieren von Sicherheitsempfehlungen in Microsoft Defender für Cloud.

Hinweis

Da die Bewertungen ungefähr alle zwölf Stunden durchgeführt werden, sehen die Auswirkungen auf Ihre Compliancedaten jeweils erst nach der nächsten Ausführung der relevanten Bewertung.

Korrigieren einer automatisierten Bewertung

Zur Einhaltung gesetzlicher Bestimmungen stehen Ihnen sowohl automatisierte als auch manuelle Bewertungen zur Verfügung, die ggf. korrigiert werden müssen. Verbessern Sie mit den Informationen im Dashboard für die Einhaltung gesetzlicher Bestimmungen Ihren Konformitätsstatus, indem Sie direkt im Dashboard Maßnahmen zu den Empfehlungen ergreifen.

Öffnen Sie im Defender for Cloud-Portal gesetzliche Compliance.

Wählen Sie einen gesetzlichen Compliancestandard aus, und wählen Sie ein Compliance-Steuerelement aus, um es zu erweitern.

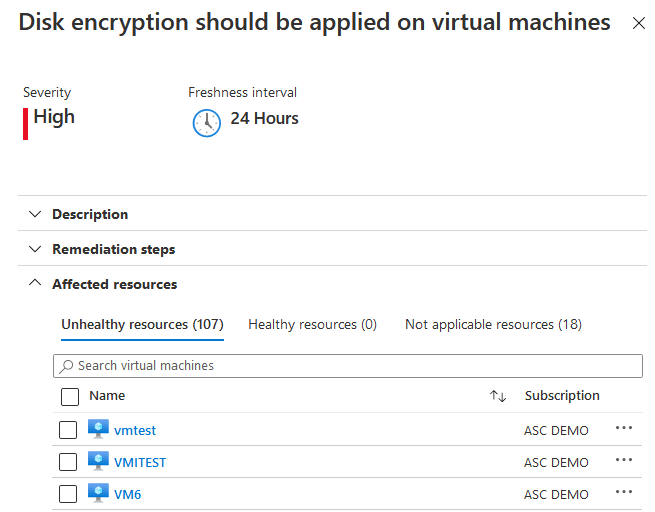

Wählen Sie auf dem Dashboard eine beliebige der nicht bestandenen Bewertungen aus, um die Details zur jeweiligen Empfehlung anzuzeigen. Jede Empfehlung enthält verschiedene Problembehandlungsschritte.

Wählen Sie eine bestimmte Ressource aus, um weitere Details anzuzeigen und die Ursache der Empfehlung für diese Ressource zu beheben.

Wählen Sie unter dem Standard Azure CIS 1.1.0 beispielsweise die Empfehlung Datenträgerverschlüsselung sollte auf virtuelle Computer angewendet werden aus.Wenn Sie in diesem Beispiel auf der Seite mit den Empfehlungsdetails die Option Aktion ausführen auswählen, gelangen Sie zu den Azure Virtual Machine-Seiten im Azure-Portal. Hier können Sie die Verschlüsselung auf der Registerkarte Sicherheit aktivieren:

Weitere Informationen zum Anwenden von Empfehlungen finden Sie unter Implementieren von Sicherheitsempfehlungen in Microsoft Defender für Cloud.

Nachdem Sie Schritte zur Umsetzung von Empfehlungen ausgeführt haben, wird das Ergebnis im Bericht des Compliancedashboards angezeigt, da sich Ihre Compliancebewertung verbessert hat.

Da die Bewertungen ungefähr alle zwölf Stunden durchgeführt werden, sehen Sie die Auswirkungen auf Ihre Compliancedaten jeweils erst nach der nächsten Ausführung der entsprechenden Bewertung.

Korrigieren einer manuellen Bewertung

Zur Einhaltung gesetzlicher Bestimmungen stehen Ihnen automatisierte und manuelle Bewertungen zur Verfügung, die ggf. korrigiert werden müssen. Manuelle Bewertungen sind Bewertungen, die Eingaben vom Kunden erfordern, um sie zu korrigieren.

Öffnen Sie im Defender for Cloud-Portal gesetzliche Compliance.

Wählen Sie einen gesetzlichen Compliancestandard aus, und wählen Sie ein Compliance-Steuerelement aus, um es zu erweitern.

Wählen Sie unter dem Abschnitt für manuelle Nachweise und Beweise eine Bewertung aus.

Wählen Sie die relevanten Abonnements aus.

Wählen Sie Nachweisen aus.

Geben Sie die relevanten Informationen ein und fügen Sie einen Beweis für die Konformität an.

Wählen Sie Speichern aus.

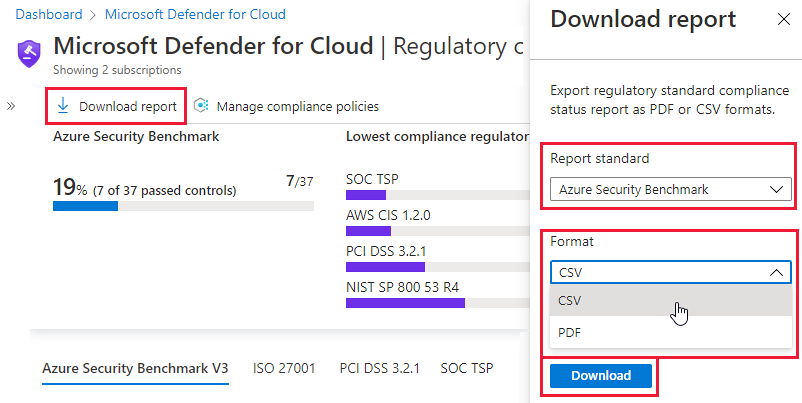

Generieren von Konformitätsstatusberichten und -zertifikaten

Wählen Sie Bericht herunterladen aus, um einen PDF-Bericht mit einer Zusammenfassung Ihres aktuellen Compliancestatus für einen bestimmten Standard zu generieren.

Der Bericht enthält eine allgemeine Zusammenfassung Ihres Konformitätsstatus für den ausgewählten Standard auf der Grundlage von Defender für Cloud-Bewertungsdaten. Der Bericht ist nach den Kontrollen dieses bestimmten Standards strukturiert. Der Bericht kann an Stakeholder weitergegeben und als Nachweis bei internen und externen Prüfungen genutzt werden.

Verwenden Sie die Option Überwachungsberichte, um Zertifizierungsberichte von Azure und Dynamics für die auf Ihre Abonnements angewendeten Standards herunterzuladen.

Wählen Sie die Registerkarte für die relevanten Berichtstypen (PCI, SOC, ISO usw.) aus und verwenden Sie die Filter, um nach den benötigten spezifischen Berichten zu suchen:

Auf der Registerkarte „PCI“ können Sie z. B. eine ZIP-Datei herunterladen, die ein digital signiertes Zertifikat enthält, das die Konformität von Microsoft Azure, Dynamics 365 und anderen Onlinediensten mit dem ISO22301-Framework nachweist, zusammen mit den erforderlichen Unterlagen zur Interpretation und Präsentation des Zertifikats.

Wenn Sie einen dieser Zertifizierungsberichte herunterladen, wird Ihnen der folgende Datenschutzhinweis angezeigt:

Durch Herunterladen dieser Datei erteilen Sie Microsoft die Zustimmung, den aktuellen Benutzer und die ausgewählten Abonnements zum Zeitpunkt des Downloads zu speichern. Diese Daten werden benötigt, um Sie bei Änderungen oder Updates am heruntergeladenen Überwachungsbericht zu benachrichtigen. Diese Daten werden von Microsoft und von Microsoft beauftragten Überwachungsunternehmen, die die Zertifizierungen bzw. Berichte generieren, nur im Falle einer erforderlichen Benachrichtigung verwendet.

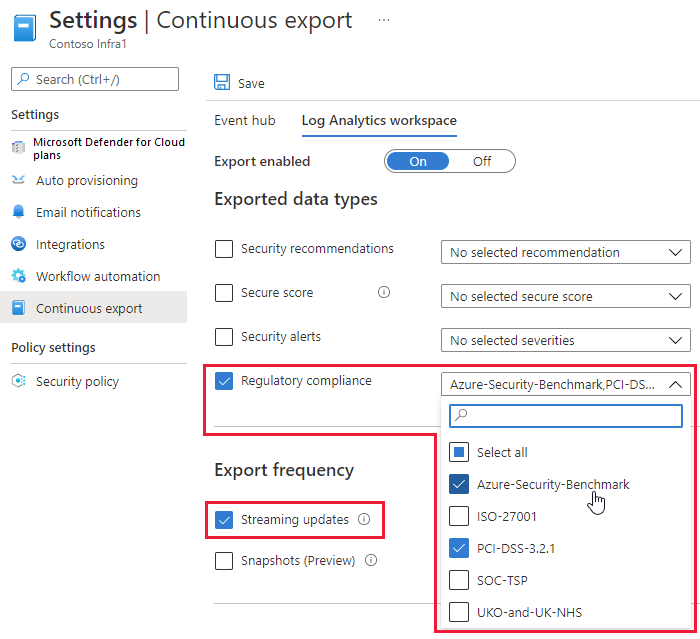

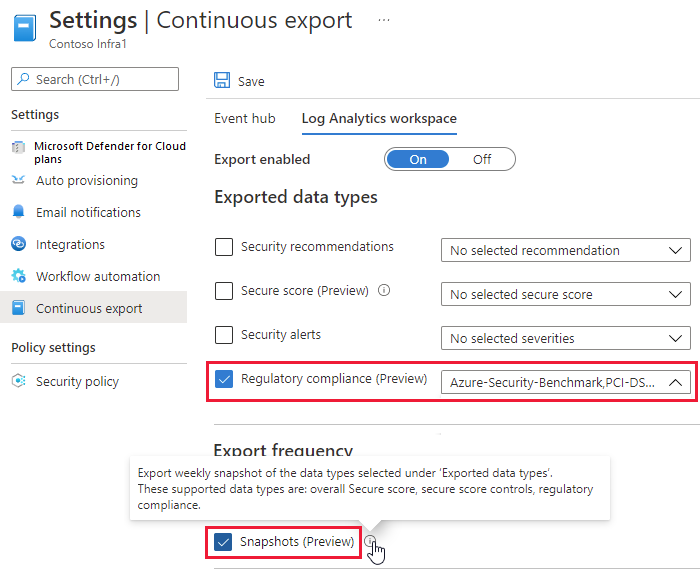

Fortlaufend den Compliance-Status exportieren

Wenn Sie Ihren Konformitätsstatus mit anderen Überwachungstools in Ihrer Umgebung nachverfolgen möchten, können Sie den einfachen Exportmechanismus von Defender für Cloud nutzen. Konfigurieren Sie den fortlaufenden Export, um ausgewählte Daten an eine Azure Event Hubs-Instanz oder einen Log Analytics-Arbeitsbereich zu senden. Weitere Informationen finden Sie unter Fortlaufendes Exportieren von Defender für Cloud-Daten.

Verwenden Sie die Daten des fortlaufenden Exports an eine Azure Event Hubs-Instanz oder einen Log Analytics-Arbeitsbereich wie folgt:

Exportieren Sie alle Daten, die für die Einhaltung der gesetzlichen Vorgaben relevant sind, als kontinuierlichen Datenstrom:

Exportieren Sie wöchentliche Momentaufnahmen Ihrer Daten zur Einhaltung gesetzlicher Bestimmungen:

Tipp

Sie können Berichte für einen einzelnen Zeitpunkt auch manuell direkt aus dem Dashboard für die Einhaltung gesetzlicher Bestimmungen exportieren. Generieren Sie diese PDF-/CSV-Berichte oder Azure- und Dynamics-Zertifizierungsberichte mithilfe der Symbolleistenoptionen Bericht herunterladen oder Prüfberichte.

Auslösen eines Workflows, wenn sich Bewertungen ändern

Das Feature zur Workflowautomatisierung von Defender for Cloud kann Logic Apps auslösen, wenn sich der Zustand einer Ihrer Bewertungen der Einhaltung gesetzlicher Bestimmungen ändert.

Beispielsweise könnten Sie es wünschen, dass Defender für Cloud einem*einer bestimmtem*bestimmten Benutzer*in eine E-Mail sendet, wenn bei einer Konformitätsbewertung ein Fehler auftritt. Sie müssen zunächst die Logik-App (mithilfe von Azure Logic Apps) erstellen und dann den Trigger in einer neuen Workflowautomatisierung einrichten, wie unter Automatisieren von Antworten auf Defender for Cloud-Trigger erläutert.

Nächste Schritte

Weitere Informationen finden Sie auf den folgenden verwandten Seiten:

- Anpassen der Standards in Ihrem Dashboard für die Einhaltung gesetzlicher Bestimmungen: Es wird beschrieben, wie Sie auswählen, welche Standards in Ihrem Dashboard zur Einhaltung gesetzlicher Bestimmungen angezeigt werden.

- Verwalten von Sicherheitsempfehlungen in Defender for Cloud: Erfahren Sie, wie Sie Empfehlungen in Defender for Cloud verwenden können, um Ihre Multicloudressourcen zu schützen.

- Sehen Sie sich häufige Fragen zur Einhaltung gesetzlicher Bestimmungen an.