Container unterstützen Matrix in Defender for Cloud

Achtung

Dieser Artikel bezieht sich auf CentOS, eine Linux-Distribution, die sich dem End-of-Life-Status (EOL) nähert. Sie sollten Ihre Nutzung entsprechend planen. Weitere Informationen finden Sie im CentOS-Leitfaden für das Lebensende.

In diesem Artikel werden Supportinformationen für Containerfunktionen in Microsoft Defender für Cloud zusammengefasst.

Hinweis

- Bestimmte Features befinden sich in der Vorschauphase. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

- Nur die vom Cloudanbieter unterstützten Versionen von AKS, EKS und GKE werden offiziell von Defender für Cloud unterstützt.

Wichtig

Die Defender for Cloud Containers-Sicherheitsrisikobewertung unterstützt von Qualys wird ausgemustert. Die Ausmusterung wird am 6. März abgeschlossen. Bis dahin werden ggf. noch Teilergebnisse in den Qualys-Empfehlungen sowie in Qualys-Ergebnissen im Sicherheitsdiagramm angezeigt. Kunden, die diese Bewertung in der Vergangenheit genutzt haben, müssen ein Upgrade auf Sicherheitsrisikobewertungen für Azure mit Microsoft Defender Vulnerability Management durchführen. Informationen zur Umstellung auf das Angebot für Container-Sicherheitsrisikobewertungen, das von Microsoft Defender Vulnerability Management unterstützt wird, finden Sie unter Übergang zum Microsoft Defender-Sicherheitsrisikomanagement.

Azure

Im Folgenden sind die Features für jede der Domänen in Defender für Container aufgeführt:

Sicherheitsstatusverwaltung

| Funktion | Beschreibung | Unterstützte Ressourcen | Linux-Releasestatus | Windows-Releasestatus | Aktivierungsmethoden | Sensor | Pläne | Verfügbarkeit von Azure-Clouds |

|---|---|---|---|---|---|---|---|---|

| Ermittlung ohne Agents für Kubernetes | Bietet eine API-basierte Ermittlung ohne Speicherbedarf für Kubernetes-Cluster sowie für die zugehörigen Konfigurationen und Bereitstellungen. | AKS | Allgemein verfügbar | Allgemein verfügbar | Aktivieren Sie die Option Ermittlung ohne Agents für Kubernetes. | Ohne Agents | Defender for Containers ODER Defender CSPM | Kommerzielle Azure-Clouds |

| Umfassende Bestandsfunktionen | Ermöglicht es Ihnen, Ressourcen, Pods, Dienste, Repositorys, Images und Konfigurationen über den Sicherheits-Explorer zu erkunden, um Ihre Ressourcen mühelos zu überwachen und zu verwalten. | ACR, AKS | Allgemein verfügbar | Allgemein verfügbar | Aktivieren Sie die Option Ermittlung ohne Agents für Kubernetes. | Ohne Agents | Defender for Containers ODER Defender CSPM | Kommerzielle Azure-Clouds |

| Angriffspfadanalyse | Ein graphbasierter Algorithmus, der das Cloudsicherheitsdiagramm überprüft. Die Scans machen nutzbare Pfade verfügbar, die Angreifer möglicherweise verwenden, um in Ihre Umgebung einzudringen. | ACR, AKS | Allgemein verfügbar | Allgemein verfügbar | Durch Plan aktiviert | Ohne Agents | Defender CSPM (erfordert Aktivieren der agentenlosen Discovery für Kubernetes) | Kommerzielle Azure-Clouds |

| Erweiterte Risikosuche | Ermöglicht es Sicherheitsadministrator*innen, mithilfe von (integrierten und benutzerdefinierten) Abfragen sowie über Einblicke in die Sicherheit im Sicherheits-Explorer aktiv nach Statusproblemen in ihren containerisierten Ressourcen zu suchen. | ACR, AKS | Allgemein verfügbar | Allgemein verfügbar | Aktivieren Sie die Option Ermittlung ohne Agents für Kubernetes. | Ohne Agents | Defender for Containers ODER Defender CSPM | Kommerzielle Azure-Clouds |

| Härten der Steuerungsebene | Bewertet kontinuierlich die Konfigurationen Ihrer Cluster und vergleicht sie mit den Initiativen, die auf Ihre Abonnements angewendet wurden. Wenn Defender für Cloud Fehlkonfigurationen feststellt, generiert es Sicherheitsempfehlungen, die auf der Seite „Empfehlungen“ von Defender für Cloud verfügbar sind. Die Empfehlungen ermöglichen Ihnen, Probleme zu untersuchen und zu beheben. | ACR, AKS | Allgemein verfügbar | Allgemein verfügbar | Durch Plan aktiviert | Ohne Agents | Kostenlos | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

| Härten der Kubernetes-Datenebene | Schützen Sie Workloads Ihrer Kubernetes-Container mit empfohlenen bewährten Methoden. | AKS | Allgemein verfügbar | - | Aktivieren Sie die Option Azure Policy für Kubernetes. | Azure Policy | Kostenlos | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

| Docker CIS | Docker CIS-Benchmark | VM, VM-Skalierungsgruppe | Allgemein verfügbar | - | Durch Plan aktiviert | Log Analytics-Agent | Defender für Server-Plan 2 | Kommerzielle Clouds Nationale Clouds: Azure Government, Microsoft Azure, betrieben von by 21Vianet |

Sicherheitsrisikobewertung

| Funktion | Beschreibung | Unterstützte Ressourcen | Linux-Releasestatus | Windows-Releasestatus | Aktivierungsmethoden | Sensor | Pläne | Verfügbarkeit von Azure-Clouds |

|---|---|---|---|---|---|---|---|---|

| Agentenloser Registrierungsscan (unterstützt von Microsoft Defender Vulnerability Management) unterstützte Pakete | Sicherheitsrisikobewertung für Images in ACR | ACR, Private ACR | Allgemein verfügbar | Allgemein verfügbar | Aktivieren Sie die Option Sicherheitsrisikobewertung ohne Agent für Container. | Ohne Agents | Defender for Containers oder Defender CSPM | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

| Runtime ohne/mit Agent (unterstützt von Microsoft Defender Vulnerability Management) unterstützte Pakete | Sicherheitsrisikobewertung für ausgeführte Images in AKS | AKS | Allgemein verfügbar | Allgemein verfügbar | Aktivieren Sie die Option Sicherheitsrisikobewertung ohne Agent für Container. | Agentless (erfordert agentenlose Discovery für Kubernetes) ODER/UND Defender-Sensor | Defender for Containers oder Defender CSPM | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

Runtime-Bedrohungsschutz

| Funktion | Beschreibung | Unterstützte Ressourcen | Linux-Releasestatus | Windows-Releasestatus | Aktivierungsmethoden | Sensor | Pläne | Verfügbarkeit von Azure-Clouds |

|---|---|---|---|---|---|---|---|---|

| Steuerungsebene | Erkennung verdächtiger Aktivitäten für Kubernetes basierend auf Kubernetes-Überwachungspfad | AKS | Allgemein verfügbar | Allgemein verfügbar | Durch Plan aktiviert | Ohne Agents | Defender für Container | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

| Workload | Erkennung verdächtiger Aktivitäten für Kubernetes auf Cluster-, Knoten- und Workloadebene | AKS | Allgemein verfügbar | - | Aktivieren Sie die Option Defender Sensor in Azure, ODER stellen Sie die Defender-Sensoren in einzelnen Clustern bereit | Defender-Sensor | Defender für Container | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure China 21Vianet |

Bereitstellung & Überwachung

| Funktion | Beschreibung | Unterstützte Ressourcen | Linux-Releasestatus | Windows-Releasestatus | Aktivierungsmethoden | Sensor | Pläne | Verfügbarkeit von Azure-Clouds |

|---|---|---|---|---|---|---|---|---|

| Ermittlung von nicht geschützten Clustern | Entdecken von Kubernetes-Clustern mit fehlenden Defender-Sensoren | AKS | Allgemein verfügbar | Allgemein verfügbar | Durch Plan aktiviert | Ohne Agents | Kostenlos | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

| Automatische Bestimmung des Defender-Sensors | Automatische Bereitstellung des Defender-Sensors | AKS | Allgemein verfügbar | - | Aktivieren der Umschaltfläche Defender Sensor in Azure | Ohne Agents | Defender für Container | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

| Automatische Bereitstellung von Azure Policy für Kubernetes | Automatische Bereitstellung des Azure Policy-Sensors für Kubernetes | AKS | Allgemein verfügbar | - | Aktivieren Sie die Option Azure Policy für Kubernetes. | Ohne Agents | Kostenlos | Kommerzielle Clouds Nationale Clouds: Azure Government, Azure, betrieben von by 21Vianet |

Unterstützung für Registrierungen und Bilder für Azure – Sicherheitsrisikobewertung, unterstützt von Microsoft Defender Vulnerability Management

| Aspekt | Details |

|---|---|

| Registrierungen und Images | Unterstützt • ACR-Registrierungen • ACR-Registrierungen, die mit Azure Private Link geschützt sind (Private Registrierungen benötigen Zugriff auf vertrauenswürdige Dienste) • Containerimages im Docker V2-Format • Images mit der Spezifikation für das Imageformat Open Container Initiative (OCI) Nicht unterstützt • Superminimalistische Bilder wie Docker-Scratch-Bilder wird derzeit nicht unterstützt |

| Betriebssysteme | Unterstützt • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6–9 • CentOS 6–9 • Oracle Linux 6–9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11–15 • Debian GNU/Linux 7–12 • Google Distroless (basierend auf Debian GNU/Linux 7-12) • Ubuntu 12.04–22.04 • Fedora 31–37 • Mariner 1–2 Windows Server 2016, 2019, 2022 |

| Sprachspezifische Pakete |

Unterstützt • Python • Node.js • .NET • JAVA • Go |

Kubernetes-Verteilungen und Konfigurationen für Azure – Runtime-Bedrohungsschutz

| Aspekt | Details |

|---|---|

| Kubernetes-Verteilungen und -Konfigurationen | Unterstützt • Azure Kubernetes Service (AKS) mit Kubernetes RBAC Unterstützt über Arc-fähiges Kubernetes12 • Azure Kubernetes Service hybrid • Kubernetes • AKS Engine • Azure Red Hat OpenShift |

1 Alle durch Cloud Native Computing Foundation (CNCF) zertifizierten Kubernetes-Cluster sollten unterstützt werden, allerdings wurden nur die angegebenen Cluster in Azure getestet.

2 Um den Schutz von Microsoft Defender for Containers für Ihre Umgebungen zu erhalten, müssen Sie ein Onboarding für Kubernetes mit Azure Arc-Unterstützung durchführen und Defender for Containers als Arc-Erweiterung aktivieren.

Hinweis

Weitere Anforderungen für den Kubernetes-Workloadschutz finden Sie unter Vorhandene Einschränkungen.

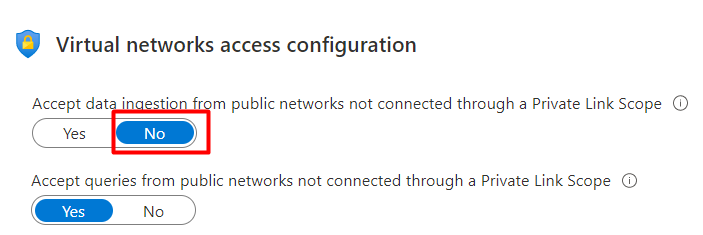

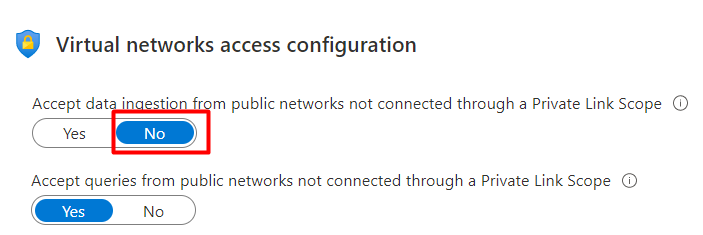

Private Verbindungseinschränkungen

Defender for Containers ist für mehrere Features vom Defender-Sensor abhängig. Die Erweiterung „Defender-Sensor“ unterstützt die Datenerfassung über Private Link nicht. Sie können öffentlichen Zugriff für die Erfassung deaktivieren, sodass nur Computer, die zum Senden von Datenverkehr über Private Link von Azure Monitor konfiguriert sind, Daten an diese Arbeitsstation senden können. Sie können eine private Verbindung konfigurieren, indem Sie zu your workspace>Netzwerkisolation navigieren und die Zugriffskonfigurationen für virtuelle Netzwerke auf Nein festlegen.

Wenn Sie die Datenerfassung nur über den Private Link-Bereich in den Netzwerkisolations-Einstellungen Ihres Arbeitsbereichs erlauben, kann dies zu Kommunikationsfehlern und teilweisem Konvergieren der Features von Defender for Containers führen.

Hier erfahren Sie, wie Sie Azure Private Link zum verbinden von Netzwerken mit Azure Monitor verwenden.

AWS

| Domäne | Funktion | Unterstützte Ressourcen | Linux-Releasestatus | Windows-Releasestatus | Agentenlos/Sensorbasiert | Tarif |

|---|---|---|---|---|---|---|

| Sicherheitsstatusverwaltung | Ermittlung ohne Agents für Kubernetes | EKS | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers ODER Defender CSPM |

| Sicherheitsstatusverwaltung | Umfassende Bestandsfunktionen | ECR, EKS | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers ODER Defender CSPM |

| Sicherheitsstatusverwaltung | Angriffspfadanalyse | ECR, EKS | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender CSPM |

| Sicherheitsstatusverwaltung | Erweiterte Risikosuche | ECR, EKS | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers ODER Defender CSPM |

| Sicherheitsstatusverwaltung | Docker CIS | EC2 | Allgemein verfügbar | - | Log Analytics-Agent | Defender für Server-Plan 2 |

| Sicherheitsstatusverwaltung | Härten der Steuerungsebene | - | - | - | - | - |

| Sicherheitsstatusverwaltung | Härten der Kubernetes-Datenebene | EKS | Allgemein verfügbar | - | Azure Policy für Kubernetes | Defender für Container |

| Sicherheitsrisikobewertung | Agentenloser Registrierungsscan (unterstützt von Microsoft Defender Vulnerability Management) unterstützte Pakete | ECR | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers oder Defender CSPM |

| Sicherheitsrisikobewertung | Runtime ohne/mit Sensor (unterstützt von Microsoft Defender Vulnerability Management) unterstützte Pakete | EKS | Allgemein verfügbar | Allgemein verfügbar | Agentenlos ODER/UND Defender-Sensor | Defender for Containers oder Defender CSPM |

| Laufzeitschutz | Steuerungsebene | EKS | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender für Container |

| Laufzeitschutz | Workload | EKS | Allgemein verfügbar | - | Defender-Sensor | Defender für Container |

| Bereitstellung & Überwachung | Ermittlung von nicht geschützten Clustern | EKS | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender für Container |

| Bereitstellung & Überwachung | Automatische Bereitstellung des Defender-Sensor | EKS | Allgemein verfügbar | - | - | - |

| Bereitstellung & Überwachung | Automatische Bereitstellung von Azure Policy für Kubernetes | EKS | Allgemein verfügbar | - | - | - |

Unterstützung von Registrierungen und Images für AWS – Sicherheitsrisikobewertung, unterstützt von Microsoft Defender Vulnerability Management

| Aspekt | Details |

|---|---|

| Registrierungen und Images | Unterstützt • ECR-Registrierungen • Containerimages im Docker V2-Format • Images mit der Spezifikation für das Imageformat Open Container Initiative (OCI) Nicht unterstützt • Super-minimalistische Images wie Docker Scratch-Images werden derzeit nicht unterstützt • Öffentliche Repositorys • Manifestlisten |

| Betriebssysteme | Unterstützt • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6–9 • CentOS 6–9 • Oracle Linux 6–9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11–15 • Debian GNU/Linux 7–12 • Google Distroless (basierend auf Debian GNU/Linux 7-12) • Ubuntu 12.04–22.04 • Fedora 31–37 • Mariner 1–2 • Windows Server 2016, 2019, 2022 |

| Sprachspezifische Pakete |

Unterstützt • Python • Node.js • .NET • JAVA • Go |

Kubernetes-Verteilungs-/Konfigurationsunterstützung für AWS – Runtime-Bedrohungsschutz

| Aspekt | Details |

|---|---|

| Kubernetes-Verteilungen und -Konfigurationen | Unterstützt • Amazon Elastic Kubernetes Service (EKS) Unterstützt über Arc-fähiges Kubernetes12 • Kubernetes Nicht unterstützt • Private EKS-Cluster |

1Alle von der Cloud Native Computing Foundation (CNCF) zertifizierten Kubernetes-Cluster sollten unterstützt werden, aber nur die angegebenen Cluster wurden getestet.

2 Um den Schutz von Microsoft Defender for Containers für Ihre Umgebungen zu erhalten, müssen Sie ein Onboarding für Kubernetes mit Azure Arc-Unterstützung durchführen und Defender for Containers als Arc-Erweiterung aktivieren.

Hinweis

Weitere Anforderungen für den Kubernetes-Workloadschutz finden Sie unter Vorhandene Einschränkungen.

Unterstützung für ausgehende Proxys – AWS

Proxys für ausgehenden Datenverkehr ohne Authentifizierung und mit Standardauthentifizierung werden unterstützt. Proxys für ausgehenden Datenverkehr, von denen Zertifikate erwartet werden, werden aktuell nicht unterstützt.

GCP

| Domäne | Funktion | Unterstützte Ressourcen | Linux-Releasestatus | Windows-Releasestatus | Agentenlos/Sensorbasiert | Tarif |

|---|---|---|---|---|---|---|

| Sicherheitsstatusverwaltung | Ermittlung ohne Agents für Kubernetes | GKE | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers ODER Defender CSPM |

| Sicherheitsstatusverwaltung | Umfassende Bestandsfunktionen | GAR, GCR, GKE | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers ODER Defender CSPM |

| Sicherheitsstatusverwaltung | Angriffspfadanalyse | GAR, GCR, GKE | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender CSPM |

| Sicherheitsstatusverwaltung | Erweiterte Risikosuche | GAR, GCR, GKE | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers ODER Defender CSPM |

| Sicherheitsstatusverwaltung | Docker CIS | GCP-VMs | Allgemein verfügbar | - | Log Analytics-Agent | Defender für Server-Plan 2 |

| Sicherheitsstatusverwaltung | Härten der Steuerungsebene | GKE | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Kostenlos |

| Sicherheitsstatusverwaltung | Härten der Kubernetes-Datenebene | GKE | Allgemein verfügbar | - | Azure Policy für Kubernetes | Defender für Container |

| Sicherheitsrisikobewertung | Agentenloser Registrierungsscan (unterstützt von Microsoft Defender Vulnerability Management) unterstützte Pakete | GAR, GCR | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender for Containers oder Defender CSPM |

| Sicherheitsrisikobewertung | Runtime ohne/mit Sensor (unterstützt von Microsoft Defender Vulnerability Management) unterstützte Pakete | GKE | Allgemein verfügbar | Allgemein verfügbar | Agentenlos ODER/UND Defender-Sensor | Defender for Containers oder Defender CSPM |

| Laufzeitschutz | Steuerungsebene | GKE | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender für Container |

| Laufzeitschutz | Workload | GKE | Allgemein verfügbar | - | Defender-Sensor | Defender für Container |

| Bereitstellung & Überwachung | Ermittlung von nicht geschützten Clustern | GKE | Allgemein verfügbar | Allgemein verfügbar | Ohne Agents | Defender für Container |

| Bereitstellung & Überwachung | Automatische Bereitstellung des Defender-Sensor | GKE | Allgemein verfügbar | - | Ohne Agents | Defender für Container |

| Bereitstellung & Überwachung | Automatische Bereitstellung von Azure Policy für Kubernetes | GKE | Allgemein verfügbar | - | Ohne Agents | Defender für Container |

Unterstützung für Registrierungen und Images für GCP – Sicherheitsrisikobewertung, unterstützt von Microsoft Defender Vulnerability Management

| Aspekt | Details |

|---|---|

| Registrierungen und Images | Unterstützt • Google Registries (GAR, GCR) • Containerimages im Docker V2-Format • Images mit der Spezifikation für das Imageformat Open Container Initiative (OCI) Nicht unterstützt • Super-minimalistische Images wie Docker Scratch-Images werden derzeit nicht unterstützt • Öffentliche Repositorys • Manifestlisten |

| Betriebssysteme | Unterstützt • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6–9 • CentOS 6–9 • Oracle Linux 6–9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11–15 • Debian GNU/Linux 7–12 • Google Distroless (basierend auf Debian GNU/Linux 7-12) • Ubuntu 12.04–22.04 • Fedora 31–37 • Mariner 1–2 • Windows Server 2016, 2019, 2022 |

| Sprachspezifische Pakete |

Unterstützt • Python • Node.js • .NET • JAVA • Go |

Kubernetes-Verteilungs-/Konfigurationsunterstützung für GCP – Runtime-Bedrohungsschutz

| Aspekt | Details |

|---|---|

| Kubernetes-Verteilungen und -Konfigurationen | Unterstützt • Google Kubernetes Engine (GKE) Standard Unterstützt über Arc-fähiges Kubernetes12 • Kubernetes Nicht unterstützt • Private Netzwerkcluster • GKE-Autopilot • GKE AuthorizedNetworksConfig |

1Alle von der Cloud Native Computing Foundation (CNCF) zertifizierten Kubernetes-Cluster sollten unterstützt werden, aber nur die angegebenen Cluster wurden getestet.

2 Um den Schutz von Microsoft Defender for Containers für Ihre Umgebungen zu erhalten, müssen Sie ein Onboarding für Kubernetes mit Azure Arc-Unterstützung durchführen und Defender for Containers als Arc-Erweiterung aktivieren.

Hinweis

Weitere Anforderungen für den Kubernetes-Workloadschutz finden Sie unter Vorhandene Einschränkungen.

Unterstützung für ausgehende Proxys – GCP

Proxys für ausgehenden Datenverkehr ohne Authentifizierung und mit Standardauthentifizierung werden unterstützt. Proxys für ausgehenden Datenverkehr, von denen Zertifikate erwartet werden, werden aktuell nicht unterstützt.

Lokale Kubernetes-Cluster mit Arc-Unterstützung

| Domäne | Funktion | Unterstützte Ressourcen | Linux-Releasestatus | Windows-Releasestatus | Agentenlos/Sensorbasiert | Tarif |

|---|---|---|---|---|---|---|

| Sicherheitsstatusverwaltung | Docker CIS | VMs mit Arc-Unterstützung | Vorschau | - | Log Analytics-Agent | Defender für Server-Plan 2 |

| Sicherheitsstatusverwaltung | Härten der Steuerungsebene | - | - | - | - | - |

| Sicherheitsstatusverwaltung | Härten der Kubernetes-Datenebene | K8s-Cluster mit Arc-Unterstützung | Allgemein verfügbar | - | Azure Policy für Kubernetes | Defender für Container |

| Laufzeitschutz | Bedrohungsschutz (Steuerungsebene) | K8s-Cluster mit Arc-Unterstützung | Vorschau | Vorschau | Defender-Sensor | Defender für Container |

| Laufzeitschutz | Bedrohungsschutz (Workload) | K8s-Cluster mit Arc-Unterstützung | Vorschau | - | Defender-Sensor | Defender für Container |

| Bereitstellung & Überwachung | Ermittlung von nicht geschützten Clustern | K8s-Cluster mit Arc-Unterstützung | Vorschau | - | Ohne Agents | Kostenlos |

| Bereitstellung & Überwachung | Automatische Bereitstellung des Defender-Sensor | K8s-Cluster mit Arc-Unterstützung | Vorschau | Vorschau | Ohne Agents | Defender für Container |

| Bereitstellung & Überwachung | Automatische Bereitstellung von Azure Policy für Kubernetes | K8s-Cluster mit Arc-Unterstützung | Vorschau | - | Ohne Agents | Defender für Container |

Kubernetes-Verteilungen und -Konfigurationen

| Aspekt | Details |

|---|---|

| Kubernetes-Verteilungen und -Konfigurationen | Unterstützt über Arc-fähiges Kubernetes12 • Azure Kubernetes Service hybrid • Kubernetes • AKS Engine • Azure Red Hat OpenShift • Red Hat OpenShift (Version 4.6 oder höher) • VMware Tanzu Kubernetes Grid • Rancher Kubernetes Engine |

1Alle von der Cloud Native Computing Foundation (CNCF) zertifizierten Kubernetes-Cluster sollten unterstützt werden, aber nur die angegebenen Cluster wurden getestet.

2 Um den Schutz von Microsoft Defender for Containers für Ihre Umgebungen zu erhalten, müssen Sie ein Onboarding für Kubernetes mit Azure Arc-Unterstützung durchführen und Defender for Containers als Arc-Erweiterung aktivieren.

Hinweis

Weitere Anforderungen für den Kubernetes-Workloadschutz finden Sie unter Vorhandene Einschränkungen.

Unterstützte Hostbetriebssysteme

Defender for Containers ist für mehrere Features vom Defender-Sensor abhängig. Der Defender-Sensor wird von den folgenden Hostbetriebssystemen unterstützt:

- Amazon Linux 2

- CentOS 8

- Debian 10

- Debian 11

- Google Container-Optimized OS

- Mariner 1.0

- Mariner 2.0

- Red Hat Enterprise Linux 8

- Ubuntu 16.04

- Ubuntu 18.04

- Ubuntu 20.04

- Ubuntu 22.04

Stellen Sie sicher, dass Ihr Kubernetes-Knoten auf einem der überprüften, unterstützten Betriebssysteme ausgeführt wird. Cluster mit unterschiedlichen Hostbetriebssystemen werden nur teilweise abgedeckt.

Einschränkungen des Defender-Sensors

Der Defender-Sensor in AKS V1.28 und darunter wird auf ARM64-Knoten nicht unterstützt.

Netzwerkeinschränkungen

Privater Link

Defender for Containers ist für mehrere Features vom Defender-Sensor abhängig. Die Erweiterung „Defender-Sensor“ unterstützt die Datenerfassung über Private Link nicht. Sie können öffentlichen Zugriff für die Erfassung deaktivieren, sodass nur Computer, die zum Senden von Datenverkehr über Private Link von Azure Monitor konfiguriert sind, Daten an diese Arbeitsstation senden können. Sie können eine private Verbindung konfigurieren, indem Sie zu your workspace>Netzwerkisolation navigieren und die Zugriffskonfigurationen für virtuelle Netzwerke auf Nein festlegen.

Wenn Sie die Datenerfassung nur über den Private Link-Bereich in den Netzwerkisolations-Einstellungen Ihres Arbeitsbereichs erlauben, kann dies zu Kommunikationsfehlern und teilweisem Konvergieren der Features von Defender for Containers führen.

Hier erfahren Sie, wie Sie Azure Private Link zum verbinden von Netzwerken mit Azure Monitor verwenden.

Unterstützung für ausgehende Proxys

Proxys für ausgehenden Datenverkehr ohne Authentifizierung und mit Standardauthentifizierung werden unterstützt. Proxys für ausgehenden Datenverkehr, von denen Zertifikate erwartet werden, werden aktuell nicht unterstützt.

Nächste Schritte

- Erfahren Sie, wie Defender für Cloud mit dem Log Analytics-Agent Daten sammelt.

- Erfahren Sie, wie Defender für Cloud Daten verwaltet und schützt.

- Überprüfen Sie die Plattformen, die Defender für Cloud unterstützen.