Microsoft Defender for IoT-Komponenten

Das Microsoft Defender für IoT-System ist so konzipiert, dass es eine breite Abdeckung und Transparenz von verschiedenen Datenquellen bietet.

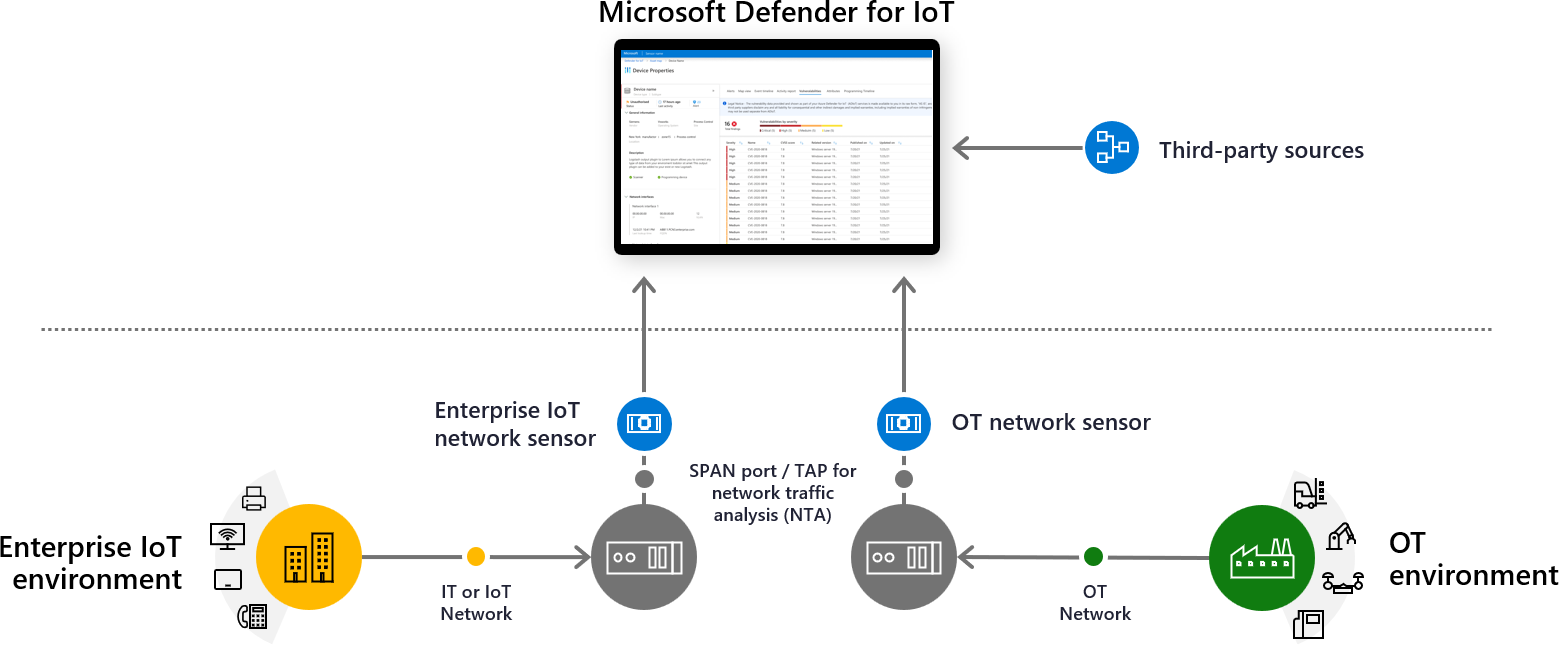

In der folgenden Abbildung wird das Streamen von Daten aus Netzwerksensoren und Drittanbieterquellen in Defender for IoT dargestellt, um eine einheitliche Sicht der Iot/OT-Sicherheit bereitzustellen. Defender für IoT im Azure-Portal bietet Ressourcenbestände, Sicherheitsrisikobewertungen und kontinuierliche Bedrohungsüberwachung.

Defender für IoT stellt Verbindungen sowohl zu Cloud- als auch zu lokalen Komponenten her und ist für die Skalierbarkeit in großen und geografisch verteilten Umgebungen ausgelegt.

Defender for IoT umfasst die folgenden Komponenten zur Sicherheitsüberwachung:

Das Azure-Portal für die Cloudverwaltung und Integration in andere Microsoft-Dienste, wie z. B. Microsoft Sentinel.

Operational Technology (OT) oder Enterprise IoT-Netzwerksensoren, um Geräte in Ihrem Netzwerk zu erkennen. Defender for IoT-Netzwerksensoren werden entweder auf einem virtuellen Computer oder einer physischen Appliance eingesetzt. OT-Sensoren können als Sensoren mit Cloud-Anbindung oder als vollständig vor Ort verwaltete Sensoren konfiguriert werden.

Eine lokale Verwaltungskonsole für die zentrale Verwaltung und Überwachung von OT-Sensoren in lokalen Umgebungen mit Luftabschluss.

OT und Enterprise IoT-Netzwerksensoren

Defender for IoT-Netzwerksensoren erkennen und überwachen kontinuierlich den Netzwerkverkehr auf Ihren Netzwerkgeräten.

Netzwerksensoren sind speziell für OT/IoT-Netzwerke entwickelt und stellen eine Verbindung mit einem SPAN-Port oder einem Netzwerk-TAP her. Defender for IoT-Netzwerksensoren kann innerhalb von Minuten nach dem Herstellen der Verbindung mit dem Netzwerk einen Einblick in die Risiken geben.

Die Netzwerksensoren nutzen OT/IoT-fähige Analysemodule und Layer-6 Deep Packet Inspection (DPI), um Bedrohungen, wie z. B. dateilose Schadsoftware, auf der Grundlage anormaler oder nicht autorisierter Aktivitäten zu erkennen.

Die Datensammlung, Verarbeitung, Analyse und Warnung erfolgen direkt auf dem Sensorcomputer, was den Prozess für Standorte mit geringer Bandbreite oder Konnektivität mit hoher Latenz ideal geeignet machten kann. Nur Telemetriedaten und Erkenntnisse werden zum Zweck der Verwaltung weitergeleitet, entweder an das Azure-Portal oder an eine lokale Verwaltungskonsole.

Weitere Informationen finden Sie unter Bereitstellungspfad von Defender for IoT-OT.

Mit der Cloud verbundene oder lokale OT-Sensoren

Mit der Cloud verbundene Sensoren sind Sensoren, die mit Defender für IoT in Azure verbunden sind, und sie unterscheiden sich von lokal verwalteten Sensoren wie folgt:

Bei einem mit der Cloud verbundenen OT-Netzwerksensor:

Alle Daten, die der Sensor erkennt, werden in der Sensorkonsole angezeigt, aber Warnungsinformationen werden auch an Azure übermittelt, wo sie analysiert und für andere Azure-Dienste freigegeben werden können.

Microsoft Threat Intelligence-Pakete können automatisch per Push an mit der Cloud verbundene Sensoren gesendet werden.

Der während des Onboardings definierte Sensorname ist der Name, der im Sensor angezeigt wird. Er befindet sich in der Sensorkonsole und ist schreibgeschützt.

Wenn Sie hingegen mit lokal verwalteten Sensoren arbeiten, gilt Folgendes:

Alle Daten für einen bestimmten Sensor werden in der Sensorkonsole angezeigt. Verwenden Sie für eine einheitliche Sicht aller von verschiedenen Sensoren erkannten Informationen eine lokale Verwaltungskonsole.

Sie müssen alle Threat Intelligence-Pakete manuell auf lokal verwaltete Sensoren hochladen.

Sensornamen können in der Sensorkonsole aktualisiert werden.

Weitere Informationen finden Sie unter Verwalten von OT-Sensoren über die Sensorkonsole und Verwalten von OT-Sensoren über die Verwaltungskonsole.

Defender for IoT-Analyse-Engines

Defender for IoT-Netzwerksensoren analysieren erfasste Daten mithilfe integrierter Analyse-Engines und lösen Warnungen sowohl auf der Grundlage von Echtzeit- als auch von vorab aufgezeichnetem Datenverkehr aus.

Analytics-Module bieten maschinelles Lernen und Profilanalyse, Risikoanalyse, eine Gerätedatenbank sowie einen Satz von Erkenntnissen, Threat Intelligence und Verhaltensanalysen.

Als Beispiel modelliert die Erkennungs-Engine für Richtlinienverletzungen industrielle Steuerungssysteme (Industrical Control Systems, ICS), um Abweichungen vom erwarteten Baselineverhalten zu erkennen. Dazu wird die Erkennung von Verhaltensanomalien (Behavioral Anomaly Detection, BAD) gemäß NISTIR 8219 verwendet. Diese Basislinie wird anhand von Erkenntnissen aus regelmäßigen Aktivitäten im Netzwerk entwickelt. Dazu zählen normale Datenverkehrsmuster, Benutzeraktionen und Zugriffe auf das ICS-Netz. Das BAD-System überwacht dann das Netzwerk auf Abweichungen vom erwarteten Verhalten und kennzeichnet Richtlinienverstöße. Zu Beispielen für Baselineabweichungen zählen die nicht autorisierte Verwendung von Funktionscodes, der Zugriff auf bestimmte Objekte oder Änderungen an der Konfiguration eines Geräts.

Da viele Erkennungsalgorithmen für IT- und nicht für OT-Netzwerke entwickelt wurden, trägt eine zusätzliche Baseline für ICS-Netzwerke dazu bei, die Lernkurve des Systems für neue Erkennungen zu verkürzen.

Zu den Defender for IoT-Netzwerksensoren gehören die folgenden Hauptanalyse-Engines:

| Name | Beschreibung | Beispiele |

|---|---|---|

| Erkennungs-Engine für Protokollverletzungen | Erkennt die Verwendung von Paketstrukturen und Feldwerten, die gegen ICS-Protokollspezifikationen verstoßen. Protokollverletzungen treten ein, wenn die Paketstruktur oder die Feldwerte nicht mit der Protokollspezifikation übereinstimmen. |

Eine Meldung „Unzulässige MODBUS-Operation (Funktionscode Null)“ zeigt an, dass ein primäres Gerät eine Anfrage mit Funktionscode 0 an ein sekundäres Gerät gesendet hat. Diese Aktion ist gemäß der Protokollspezifikation unzulässig, und das sekundäre Gerät behandelt die Eingabe möglicherweise nicht ordnungsgemäß |

| Richtlinienverletzung | Eine Richtlinienverletzung tritt ein, wenn eine Abweichung von dem in den gelernten oder konfigurierten Einstellungen definierten Baselineverhalten auftritt. | Eine Warnung „Unerlaubter HTTP-Benutzer-Agent“ zeigt an, dass eine Anwendung, die nicht von der Richtlinie gelernt oder genehmigt wurde, als HTTP-Client auf einem Gerät verwendet wird. Dabei kann es sich um einen neuen Webbrowser oder eine Anwendung auf diesem Gerät handeln. |

| Erkennungs-Engine für industrielle Schadsoftware | Identifiziert Verhaltensweisen, die auf das Vorhandensein bösartiger Netzwerkaktivitäten durch bekannte Malware wie Conficker, Black Energy, Havex, WannaCry, NotPetya und Triton hinweisen. | Eine Warnung „Verdacht auf bösartige Aktivität (Stuxnet)“ zeigt an, dass der Sensor verdächtige Netzwerkaktivitäten entdeckt hat, die mit der Stuxnet-Malware in Verbindung stehen könnten. Diese Schadsoftware stellt eine fortgeschrittene ständige Bedrohung dar, die Industriesteuerungs- und SCADA-Netzwerke als Ziel hat. |

| Anomalieerkennungs-Engine | Erkennt eine ungewöhnliche Kommunikation zwischen Computern und ungewöhnliche Verhaltensweisen. Diese Engine modelliert ICS-Netzwerke und erfordert daher einen kürzeren Lernzeitraum als Analysen, die für IT entwickelt wurden. Anomalien werden schneller erkannt, mit minimalen falsch positiven Ergebnissen. |

Eine Warnung „Periodisches Verhalten im Kommunikationskanal“ spiegelt das periodische und zyklische Verhalten der Datenübertragung wider, das in industriellen Netzwerken üblich ist. Andere Beispiele sind exzessive SMB-Anmeldeversuche und Warnmeldungen bei einem PLC-Scan. |

| Erkennung von Betriebsvorfällen | Erkennt Betriebsprobleme, z. B. Verbindungsunterbrechungen, die auf frühe Anzeichen von Gerätefehlern hinweisen können. | Die Warnung „Es wird vermutet, dass das Gerät nicht mehr verbunden ist (nicht reagiert)" wird ausgelöst, wenn ein Gerät für einen vordefinierten Zeitraum auf keine Art von Anforderung reagiert. Diese Warnung kann auf einen Ausfall, eine Trennung oder eine Fehlfunktion des Geräts hindeuten. Ein weiteres Beispiel wäre, wenn der Siemens S7-SPS-Befehl „Stop“ eine Warnung sendet. |

Verwaltungsoptionen

Defender für IoT bietet hybride Netzwerkunterstützung mithilfe der folgenden Verwaltungsoptionen:

Das Azure-Portal. Verwenden Sie das Azure-Portal als zentralisierte Benutzeroberfläche für alle Daten, die von Ihren Geräten über mit der Cloud verbundene Netzwerksensoren erfasst wurden. Das Azure-Portal bietet zusätzlichen Wert, z. B. Arbeitsmappen, Verbindungen mit Microsoft Sentinel, Sicherheitsempfehlungen und mehr.

Verwenden Sie das Azure-Portal auch, um neue Appliances und Softwareupdates zu erhalten, Ihre Sensoren in Defender für IoT zu integrieren und zu verwalten sowie Threat Intelligence-Pakete zu aktualisieren. Beispiel:

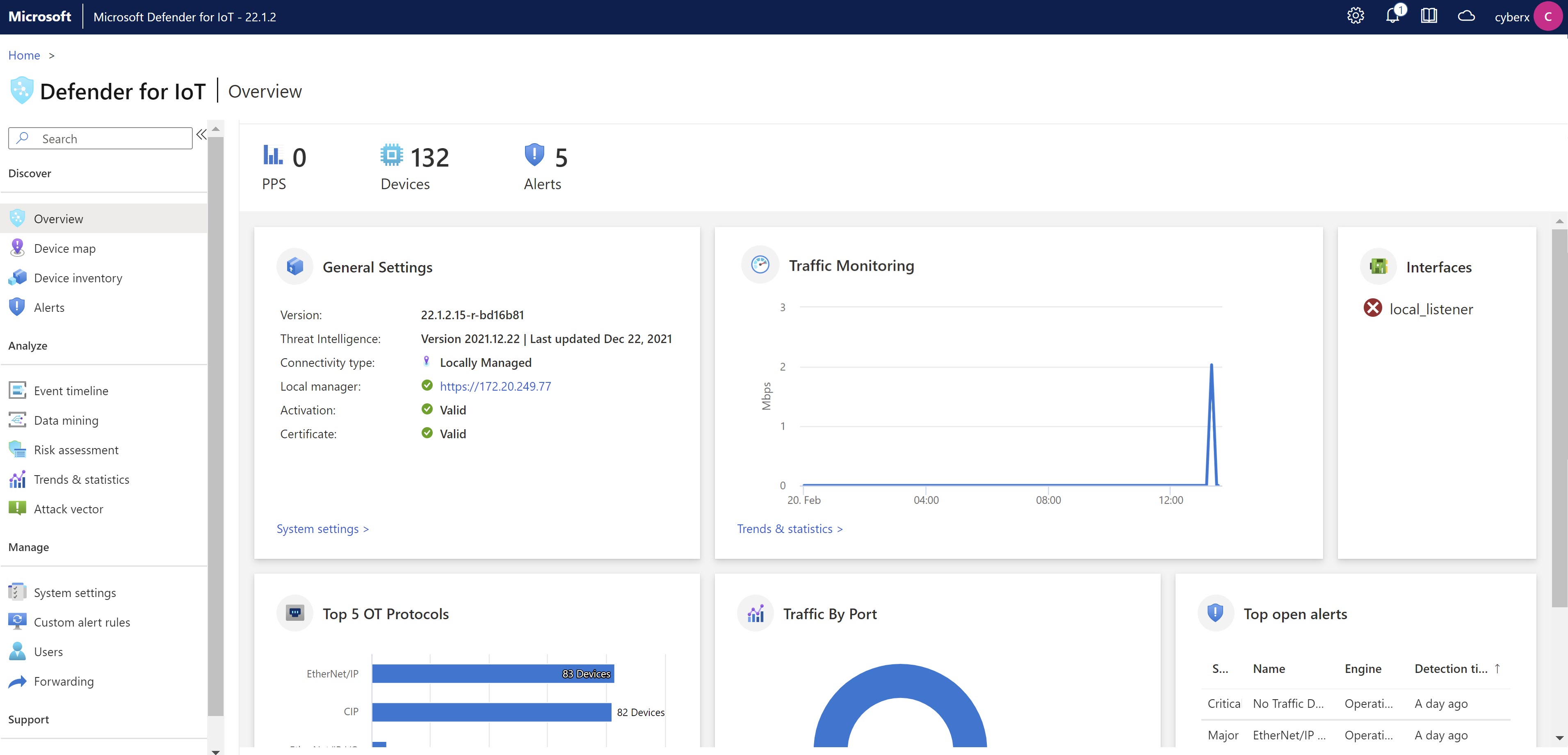

Die OT-Sensorkonsole. Sie können Funde für Geräte, die mit einem bestimmten OT-Sensor verbunden sind, auch an der Konsole des Sensors anzeigen. Verwenden Sie die Sensorkonsole, um eine Netzwerkkarte für Geräte, die von diesem Sensor erkannt wurden, eine Zeitachse aller Ereignisse, die auf dem Sensor auftreten, die Weiterleitung von Sensorinformationen an Partnersysteme und vieles mehr anzuzeigen. Beispiel:

Die lokale Verwaltungskonsole. In Umgebungen mit Air-Gap erhalten Sie von einer lokalen Verwaltungskonsole aus einen zentralen Überblick über die Daten aller Ihrer Sensoren und können zusätzliche Wartungstools und Berichtsfunktionen nutzen.

Die Softwareversion auf Ihrer lokalen Verwaltungskonsole muss Ihrer aktuellsten Sensorversion entsprechen. Jede lokale Verwaltungskonsolenversion ist abwärtskompatibel für ältere, unterstützte Sensorversionen, kann jedoch nicht mit neueren Sensorversionen verbunden werden.

Weitere Informationen finden Sie im Bereitstellungspfad für die Verwaltung von nicht verbundenen OT-Sensoren.

Von Defender für IoT überwachte Geräte

Defender für IoT kann alle Geräte aller Typen in allen Umgebungen erkennen. Die Geräte werden auf den Defender für IoT-Seiten mit dem Gerätebestand auf Grundlage einer eindeutigen Kopplung von IP- und MAC-Adresse aufgelistet.

Defender for IoT identifiziert einzelne und eindeutige Geräte wie folgt:

| type | Beschreibung |

|---|---|

| Identifiziert als einzelne Geräte | Geräte, die als einzelne Geräte identifiziert werden, umfassen: IT-, OT- oder IoT-Geräte mit einer oder mehreren NICs, einschließlich Netzwerkinfrastrukturgeräte wie Switches und Router Hinweis: Ein Gerät mit Modulen oder Backplanekomponenten wie Racks oder Steckplätzen wird als ein einzelnes Gerät gezählt, einschließlich aller Module oder Backplanekomponenten. |

| Nicht als einzelne Geräte identifiziert | Die folgenden Elemente werden nicht als einzelne Geräte betrachtet und gelten nicht für Ihre Lizenz: - Öffentliche Internet-IP-Adressen - Multicastgruppen - Broadcastgruppen - Inaktive Geräte Vom Netzwerk überwachte Geräte werden als inaktiv markiert, wenn innerhalb eines bestimmten Zeitraums keine Netzwerkaktivität erkannt wird: - OT networks: Seit mehr als 60 Tagen keine Netzwerkaktivität erkannt - Enterprise IoT networks: Seit mehr als 30 Tagen keine Netzwerkaktivität erkannt Hinweis: Von Defender for Endpunkt verwaltete Endpunkte werden von Defender for IoT nicht als separate Geräte betrachtet. |