Erstellen und Verwalten von Benutzern auf einem OT-Netzwerksensor

Microsoft Defender for IoT bietet Tools zum Verwalten des lokalen Benutzerzugriffs im OT-Netzwerksensor und in der lokalen Legacy-Verwaltungskonsole. Azure-Benutzer werden mithilfe von Azure RBAC auf der Azure-Abonnementebene verwaltet.

In diesem Artikel wird beschrieben, wie Sie lokale Benutzer direkt auf einem OT-Netzwerksensor verwalten.

Privilegierte Standardbenutzer

Standardmäßig wird jeder OT-Netzwerksensor mit dem privilegierten Administrator-Benutzer installiert, der Zugriff auf erweiterte Tools für die Problembehandlung und Einrichtung hat.

Melden Sie sich bei der Ersteinrichtung eines Sensors mit dem Administrator-Benutzer an, erstellen Sie einen Erstbenutzer mit der Rolle Administrator und erstellen Sie dann zusätzliche Benutzer für Sicherheitsanalysten und schreibgeschützte Benutzer.

Weitere Informationen finden Sie unter Installieren und Einrichten Ihres OT-Sensors sowie Lokale Standardbenutzer mit Privilegien.

Sensorversionen vor 23.1.x enthalten außerdem die privilegierten cyberx- und cyberx_host-Benutzer. In Version 23.1.x und höher sind diese Benutzer installiert, aber nicht standardmäßig aktiviert.

Um die cyberx- und cyberx_host-Benutzer in den Versionen 23.1.x und höher zu aktivieren, z. B. um sie mit der Defender for IoT-CLI zu verwenden, setzen Sie das Kennwort zurück. Weitere Informationen finden Sie unter Ändern des Kennworts für einen Sensorbenutzer.

Konfigurieren einer Active Directory-Verbindung

Wir empfehlen, lokale Benutzer auf Ihrem OT-Sensor mit Active Directory zu konfigurieren, um Active Directory-Benutzern die Möglichkeit zu geben, sich bei Ihrem Sensor anzumelden und Active Directory-Gruppen zu verwenden, wobei allen Benutzern in der Gruppe kollektive Berechtigungen zugewiesen werden.

Verwenden Sie Active Directory beispielsweise, wenn Sie über eine große Anzahl von Benutzer*innen verfügen, denen Sie schreibgeschützten Zugriff zuweisen und diese Berechtigungen auf Gruppenebene verwalten möchten.

Tipp

Wenn Sie bereit sind, Ihre OT-Sensoreinstellungen im großen Stil zu verwalten, definieren Sie im Azure-Portal Active Directory-Einstellungen. Nach dem Anwenden von Einstellungen über das Azure-Portal sind die Einstellungen in der Sensorkonsole schreibgeschützt. Weitere Informationen finden Sie unter Konfigurieren von OT-Sensoreinstellungen über das Azure-Portal (öffentliche Vorschau).

So erzielen Sie die Integration in Active Directory:

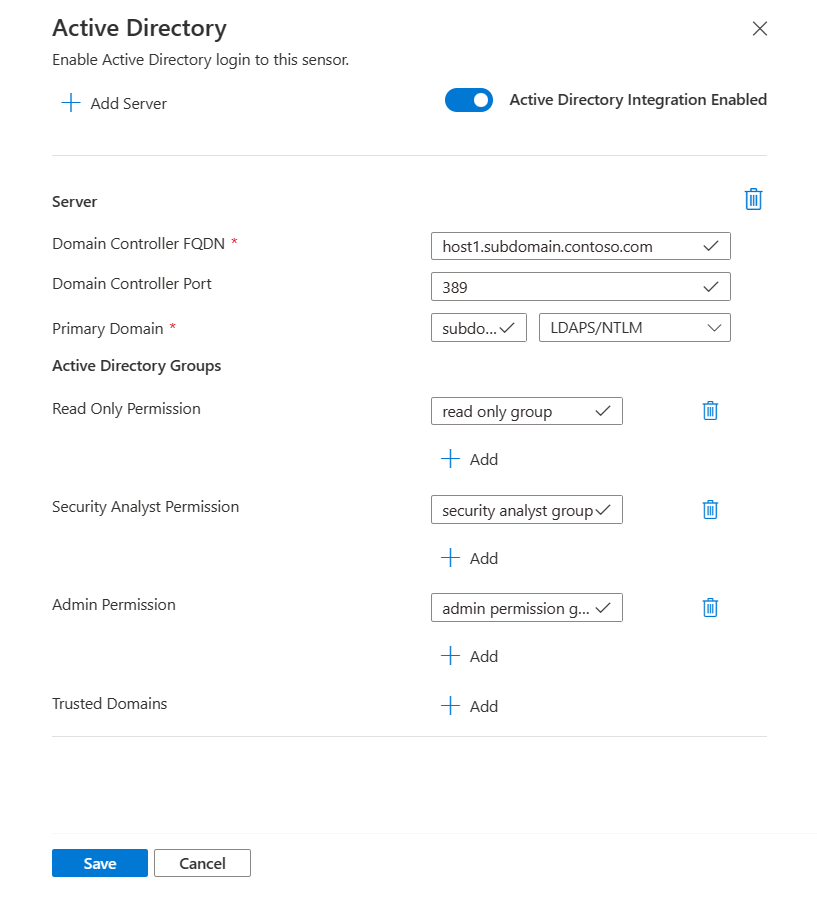

Melden Sie sich bei Ihrem OT-Sensor an, und wählen Sie Systemeinstellungen>Integrationen>Active Directory aus.

Aktivieren Sie die Umschalteroption Active Directory-Integration aktiviert.

Geben Sie die folgenden Werte für Ihren Active Directory-Server ein:

Name BESCHREIBUNG Vollqualifizierter Domänenname (FQDN) des Domänencontrollers Der vollqualifizierte Domänenname (Fully Qualified Domain Name, FQDN) in genau der Ausführung, in der er auf Ihrem LDAP-Server angezeigt wird Geben Sie beispielsweise host1.subdomain.contoso.comein.

Wenn ein Problem bei der Integration mithilfe des FQDN auftritt, überprüfen Sie Ihre DNS-Konfiguration. Sie können beim Einrichten der Integration auch die explizite IP-Adresse des LDAP-Servers anstelle des FQDN eingeben.Domänencontrollerport Der Port, für den LDAP konfiguriert ist Verwenden Sie beispielsweise Port 636 für LDAPS-Verbindungen (SSL). Primary Domain (Primäre Domäne) Der Domänenname, z. B. subdomain.contoso.com. Wählen Sie dann den Verbindungstyp für Ihre LDAP-Konfiguration aus.

Dies sind die unterstützten Verbindungstypen: LDAPS/NTLMv3 (empfohlen), LDAP/NTLMv3 oder LDAP/SASL-MD5.Active Directory-Gruppen Wählen Sie + Hinzufügen aus, um jeder aufgeführten Berechtigungsstufe nach Bedarf eine Active Directory-Gruppe hinzuzufügen.

Wenn Sie einen Gruppennamen eingeben, vergewissern Sie sich, dass Sie den Gruppennamen genau so eingeben, wie er in Ihrer Active Directory-Konfiguration auf dem LDAP-Server definiert ist. Verwenden Sie diese Gruppennamen beim Hinzufügen neuer Sensorbenutzer zu Active Directory.

Zu den unterstützten Berechtigungsstufen zählen schreibgeschützt, Sicherheitsanalyst, Administrator und vertrauenswürdige Domänen.Wichtig

Bei der Eingabe von LDAP-Parametern:

- Definieren Sie Werte genau so, wie sie in Active Directory angezeigt werden, mit Ausnahme der Groß-/Kleinschreibung.

- Verwenden Sie nur Kleinbuchstaben, auch dann, wenn die Konfiguration in Active Directory Großbuchstaben verwendet.

- LDAP und LDAPS können nicht für dieselbe Domäne konfiguriert werden. Jedoch können Sie beide in jeweils verschiedenen Domänen konfigurieren und sie dann gleichzeitig verwenden.

Wählen Sie zum Hinzufügen eines weiteren Active Directory-Servers oben auf der Seite + Server hinzufügen aus, und definieren Sie die Serverwerte.

Wenn Sie alle Ihre Active Directory-Server hinzugefügt haben, wählen Sie Speichern aus.

Zum Beispiel:

Hinzufügen neuer OT-Sensorbenutzer

In diesem Verfahren wird beschrieben, wie neue Benutzer für einen bestimmten OT-Netzwerksensor erstellt werden.

Voraussetzungen: Diese Prozedur ist für die Benutzer admin, cyberx und cyberx_host sowie für alle Benutzer mit der Rolle Administrator verfügbar.

So fügen Sie einen Benutzer hinzu:

Melden Sie sich bei der Sensorkonsole an, und wählen Sie Benutzer>+ Benutzer hinzufügen aus.

Geben Sie auf der Seite Benutzer erstellen | Benutzer die folgenden Details ein:

Name BESCHREIBUNG Benutzername Geben Sie einen aussagekräftigen Benutzernamen für den Benutzer ein. E-Mail Geben Sie die E-Mail-Adresse des Benutzers ein. Vorname Geben Sie den Vornamen des Benutzers ein. Last Name Geben Sie den Nachnamen des Benutzers ein. Rolle Wählen Sie eine der folgenden Benutzerrollen aus: Administrator, Sicherheitsanalyst oder Schreibgeschützter Benutzer. Weitere Informationen finden Sie unter Lokale Benutzerrollen. Kennwort Wählen Sie den Benutzertyp aus, entweder Lokal oder Active Directory-Benutzer.

Geben Sie für lokale Benutzer*innen ein Kennwort für den oder die Benutzer*in ein. Zu den Kennwortanforderungen gehören:

– mindestens acht Zeichen

– sowohl Klein- als auch Großbuchstaben

– Mindestens eine Zahl

– es enthält mindestens ein Sonderzeichen

Lokale Benutzerkennwörter können nur von Administratorbenutzern geändert werden.Tipp

Durch die Integration mit Active Directory können Sie Benutzergruppen bestimmten Berechtigungsstufen zuordnen. Wenn Sie Benutzer über Active Directory erstellen möchten, konfigurieren Sie zunächst eine Active Directory-Verbindung und kehren dann zu diesem Verfahren zurück.

Wählen Sie Speichern aus, wenn Sie fertig sind.

Ihr neuer Benutzer wird hinzugefügt und auf der Seite Benutzer des Sensors aufgeführt.

Wählen Sie zum Bearbeiten eines Benutzers das Symbol Bearbeiten ![]() für den Benutzer aus, den Sie bearbeiten möchten, und ändern Sie Werte nach Bedarf.

für den Benutzer aus, den Sie bearbeiten möchten, und ändern Sie Werte nach Bedarf.

Wählen Sie zum Löschen eines Benutzers die Schaltfläche Löschen für den Benutzer aus, den Sie löschen möchten.

Ändern des Kennworts eines Sensorbenutzers

In diesem Verfahren wird beschrieben, wie Administratorbenutzer Kennwörter von lokalen Benutzern ändern können. Administratorbenutzer*innen können Kennwörter für sich selbst oder für andere Sicherheitsanalyst*innen oder Benutzer*innen mit Leseberechtigungen ändern. Privilegierte Benutzer können ihre eigenen Kennwörter und die Kennwörter für Administratorbenutzer ändern.

Tipp

Informationen zum Wiederherstellen des Zugriffs auf ein privilegiertes Benutzerkonto finden Sie unter Wiederherstellen des privilegierten Zugriffs auf einen Sensor.

Voraussetzungen: Diese Prozedur ist nur für die Benutzer cyberx, admin und cyberx_host sowie für Benutzer mit der Rolle Administrator verfügbar.

So ändern Sie das Kennwort eines Benutzers auf einem Sensor:

Melden Sie sich beim Sensor an, und wählen Sie Benutzer aus.

Suchen Sie auf der Seite Benutzer des Sensors den Benutzer, dessen Kennwort geändert werden muss.

Wählen Sie rechts neben dieser Benutzerzeile das Optionsmenü (...) >Bearbeiten aus, um den Benutzerbereich zu öffnen.

Geben Sie im Benutzerbereich auf der rechten Seite im Bereich Kennwort ändern das neue Kennwort ein, und bestätigen Sie es. Wenn Sie Ihr eigenes Kennwort ändern, müssen Sie außerdem Ihr aktuelles Kennwort eingeben.

Zu den Kennwortanforderungen gehören:

- es ist mindestens acht Zeichen lang

- es enthält sowohl Klein- als auch Großbuchstaben

- Mindestens eine Zahl

- es enthält mindestens ein Sonderzeichen

Wählen Sie Speichern aus, wenn Sie fertig sind.

Wiederherstellen des privilegierten Zugriffs auf einen Sensor

Diese Prozedur beschreibt, wie man den privilegierten Zugriff auf einen Sensor für die Benutzer cyberx, admin oder cyberx_host wiederherstellt. Weitere Informationen finden Sie unter Standardmäßig berechtigte, lokale Benutzer.

Voraussetzungen: Diese Prozedur ist nur für die Benutzer cyberx, admin oder cyberx_host verfügbar.

So stellen Sie den privilegierten Zugriff auf einen Sensor wieder her:

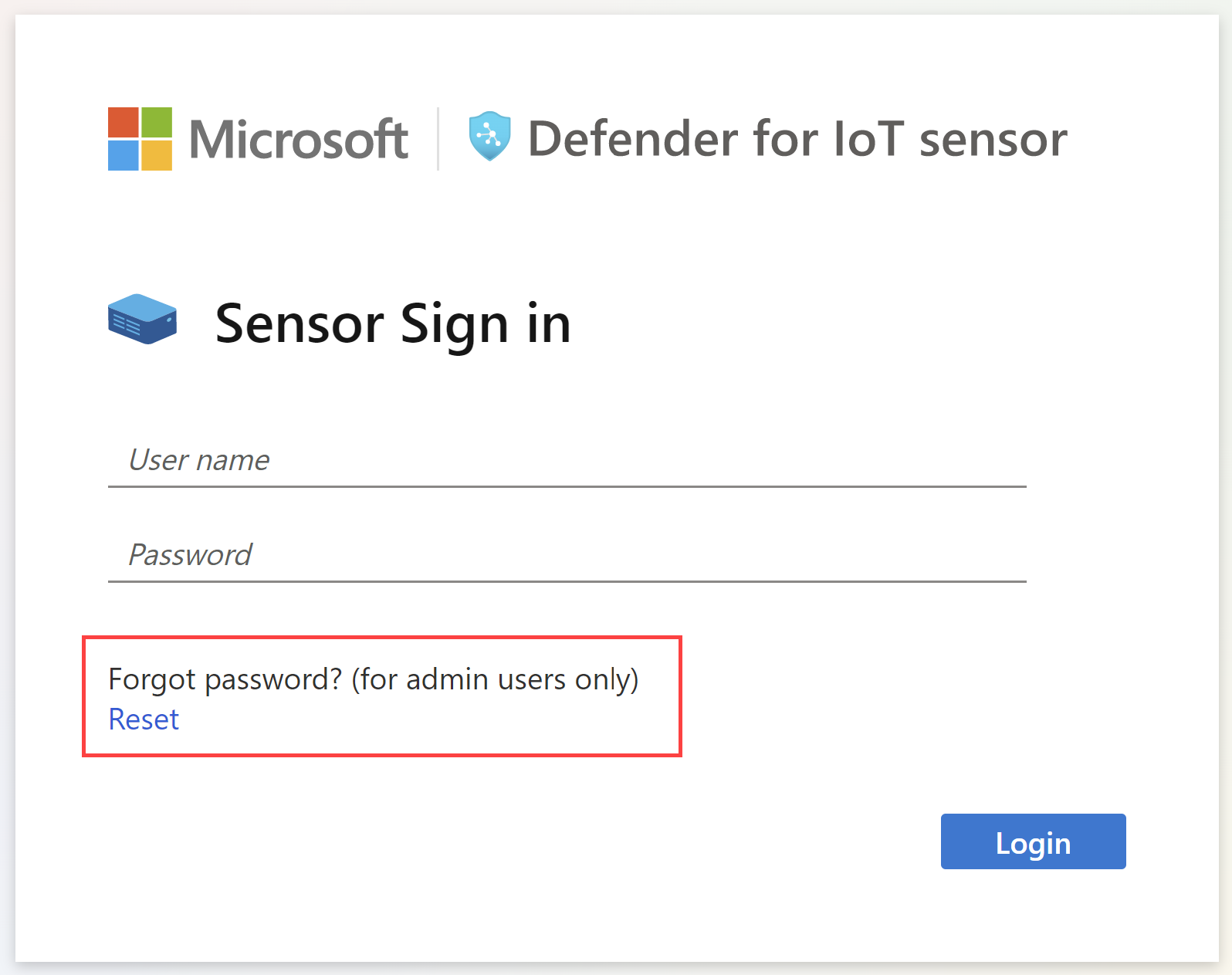

Melden Sie sich beim OT-Netzwerksensor an. Wählen Sie auf dem Anmeldebildschirm den Link Zurücksetzen aus. Zum Beispiel:

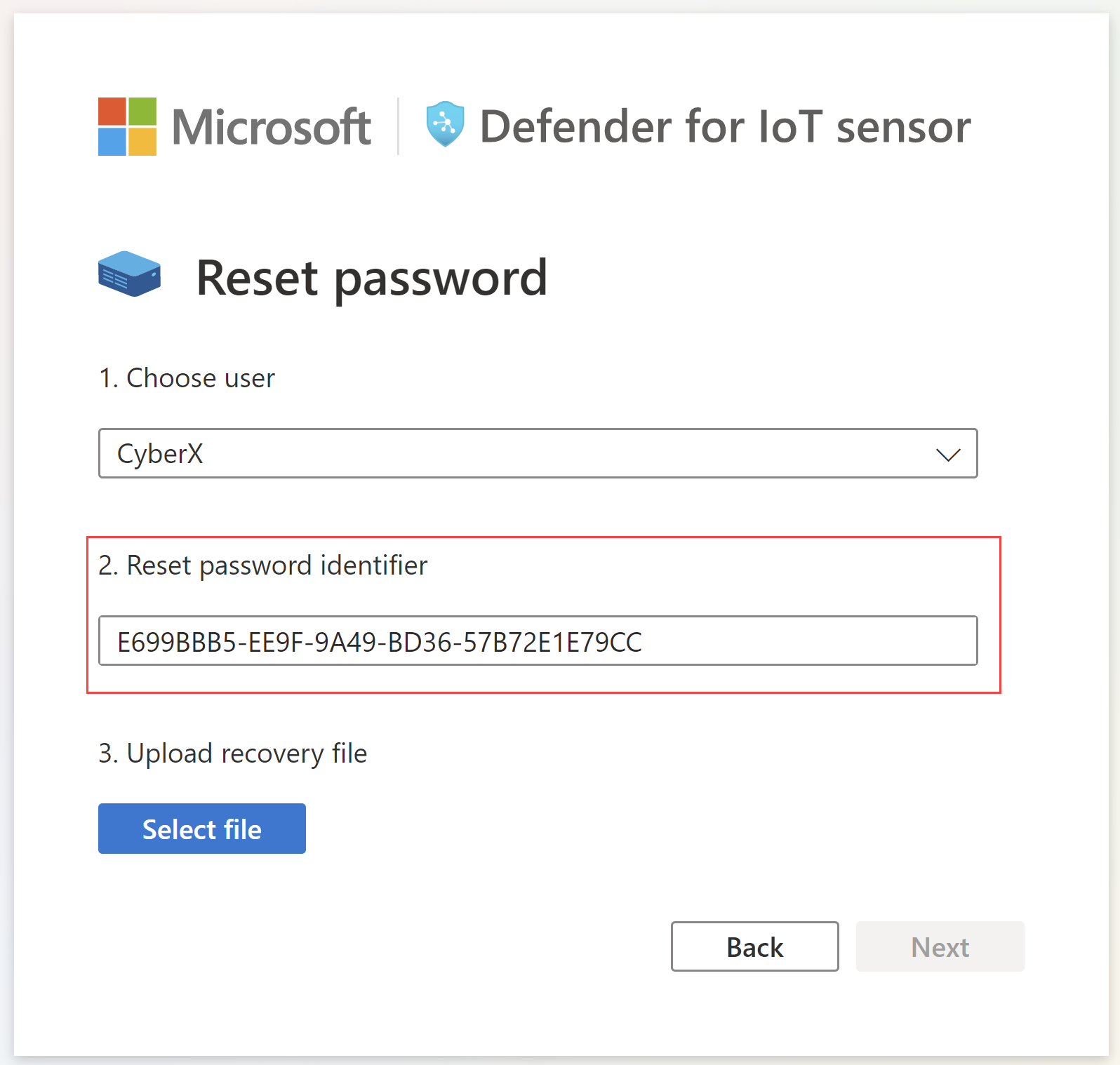

Wählen Sie im Dialogfeld Kennwort zurücksetzen im Menü Benutzer auswählen den Benutzer aus, dessen Kennwort Sie wiederherstellen möchten, entweder Cyberx, Administrator oder CyberX_host.

Kopieren Sie den eindeutigen Bezeichnercode, der unter Kennwortbezeichner zurücksetzen angezeigt wird, in die Zwischenablage. Zum Beispiel:

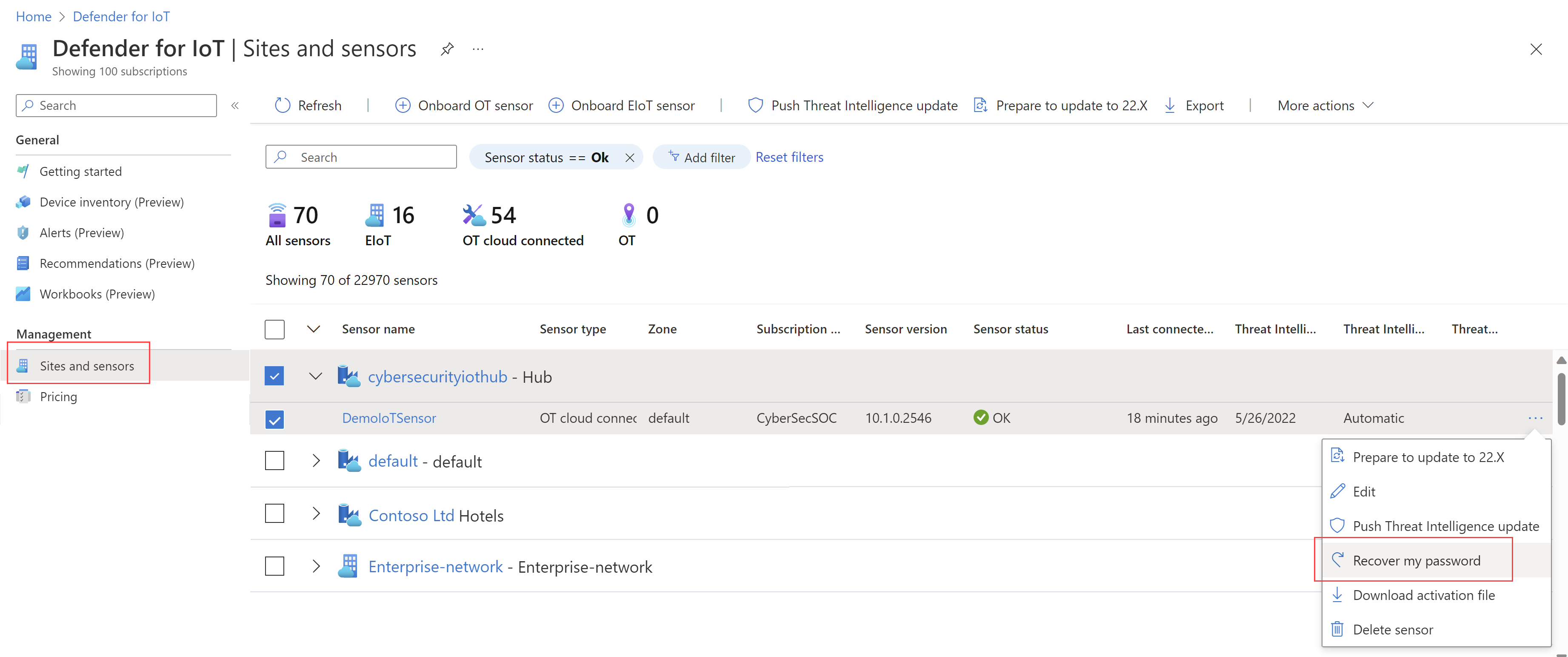

Navigieren Sie zur Seite Standorte und Sensoren von Defender for IoT im Azure-Portal. Es kann sinnvoll sein, das Azure-Portal auf einer neuen Browserregisterkarte oder in einem neuen Browserfenster zu öffnen und die Registerkarte „Sensor“ geöffnet zu lassen.

Vergewissern Sie sich in Ihren Einstellungen für >Verzeichnisse und Abonnements im Azure-Portal, dass Sie das Abonnement ausgewählt haben, mit dem das Onboarding Ihres Sensors in Defender for IoT durchgeführt wurde.

Suchen Sie auf der Seite Standorte und Sensoren den Sensor, mit dem Sie arbeiten, und wählen Sie im Optionsmenü (...) auf der rechten Seite >Mein Kennwort wiederherstellen aus. Zum Beispiel:

Geben Sie im Dialogfeld Wiederherstellen, das jetzt geöffnet wird, den eindeutigen Bezeichner ein, den Sie von Ihrem Sensor in die Zwischenablage kopiert haben, und wählen Sie Wiederherstellen aus. Eine password_recovery.zip-Datei wird automatisch heruntergeladen.

Alle aus dem Azure-Portal heruntergeladenen Dateien sind durch den Vertrauensanker signiert, sodass Ihre Computer nur signierte Ressourcen verwenden.

Wählen Sie, wieder auf der Sensorregisterkarte, auf dem Bildschirm KennwortwiederherstellungDatei auswählen aus. Navigieren Sie zu der Datei password_recovery.zip, die Sie zuvor aus dem Azure-Portal heruntergeladen haben, und laden Sie sie hoch.

Hinweis

Wenn eine Fehlermeldung angezeigt wird, die angibt, dass die Datei ungültig ist, haben Sie möglicherweise in Ihren Azure-Portal-Einstellungen ein falsches Abonnement ausgewählt.

Kehren Sie zu Azure zurück, und wählen Sie das Einstellungssymbol in der oberen Symbolleiste aus. Vergewissern Sie sich auf der Seite Verzeichnisse und Abonnements, dass Sie das Abonnement ausgewählt haben, mit dem das Onboarding Ihres Sensors in Defender for IoT durchgeführt wurde. Wiederholen Sie dann die Schritte in Azure, um die password_recovery.zip-Datei herunterzuladen, und laden Sie sie erneut auf den Sensor hoch.

Klicken Sie auf Weiter. Es wird ein systemseitig generiertes Kennwort für Ihren Sensor angezeigt, das Sie für den ausgewählten Benutzer verwenden können. Notieren Sie sich unbedingt das Kennwort, da es nicht erneut angezeigt wird.

Wählen Sie noch einmal Weiter aus, um sich mit dem neuen Kennwort bei Ihrem Sensor anzumelden.

Definieren der maximalen Anzahl fehlgeschlagener Anmeldungen

Verwenden Sie den CLI-Zugriff des OT-Sensors, um die maximale Anzahl fehlgeschlagener Anmeldungen festzulegen, die erfolgen darf, bevor ein OT-Sensor verhindert, dass sich der Benutzer über dieselbe IP-Adresse erneut anmeldet.

Weitere Informationen finden Sie unter Defender for IoT-CLI: Benutzer und Zugriff.

Voraussetzungen: Dieser Vorgang ist nur für cyberx-Benutzer verfügbar.

Melden Sie sich per SSH bei Ihrem OT-Sensor an, und führen Sie Folgendes aus:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pyLegen Sie in der Datei settings.py den Wert

"MAX_FAILED_LOGINS"auf die maximale Anzahl fehlerhafter Anmeldungen fest, die Sie definieren möchten. Stellen Sie sicher, dass Sie die Anzahl gleichzeitiger Benutzer in Ihrem System berücksichtigen.Beenden Sie die Datei, und führen Sie

sudo monit restart allaus, um Ihre Änderungen anzuwenden.

Nächste Schritte

Weitere Informationen finden Sie unter Benutzeraktivität überwachen.