Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält eine Reihe von Artikeln, in denen der Bereitstellungspfad für die OT-Überwachung mit Microsoft Defender für IoT beschrieben wird. Außerdem wird beschrieben, wie Zertifizierungsstellensignierte Zertifikate erstellt werden, die mit lokalen OT-Sensor-Appliances von Defender for IoT verwendet werden können.

Jedes von einer Zertifizierungsstelle (CA) signierte Zertifikat muss sowohl eine .key-Datei als auch eine .crt-Datei enthalten, die nach der ersten Anmeldung auf Defender für IoT-Appliances hochgeladen werden. Einige Organisationen erfordern möglicherweise auch eine .pem-Datei, eine solche .pem-Datei ist für Defender for IoT jedoch nicht erforderlich.

Wichtig

Sie müssen für jede Defender for IoT-Appliance ein eindeutiges Zertifikat erstellen, wobei jedes Zertifikat die erforderlichen Kriterien erfüllt.

Voraussetzungen

Stellen Sie zum Ausführen der in diesem Artikel beschriebenen Verfahren sicher, dass Sie über einen Sicherheits-, PKI- oder Zertifikatspezialisten verfügen, der die Zertifikaterstellung überwacht.

Stellen Sie sicher, dass Sie sich auch mit den SSL/TLS-Zertifikatanforderungen für Defender for IoT vertraut gemacht haben.

Erstellen Sie ein CA-signiertes SSL/TLS-Zertifikat

Wir empfehlen, dass Sie in Produktionsumgebungen immer von einer Zertifizierungsstelle signierte Zertifikate und in Testumgebungen nur selbst signierte Zertifikate verwenden.

Verwenden Sie eine Plattform zur Zertifikatsverwaltung, z. B. eine automatisierte PKI-Verwaltungsplattform, um ein Zertifikat zu erstellen, das die Anforderungen von Defender for IoT erfüllt.

Wenn Sie keine Anwendung haben, die automatisch Zertifikate erstellen kann, wenden Sie sich an einen Sicherheitsexperten, einen PKI-Experten oder einen anderen qualifizierten Experten für Zertifikate. Darüber hinaus können Sie auch vorhandene Zertifikatsdateien konvertieren, falls Sie keine neuen erstellen möchten.

Achten Sie darauf, dass Sie für jede Defender for IoT-Appliance ein eindeutiges Zertifikat erstellen, wobei jedes Zertifikat die erforderlichen Parameterkriterien erfüllt.

Beispiel:

Öffnen Sie die heruntergeladene Zertifikatsdatei, und wählen Sie die Registerkarte Details>In Datei kopieren aus, um den Zertifikatexport-Assistenten auszuführen.

Wählen Sie im Zertifikatexport-Assistenten die Option Weiter>DER-codiertes binäres X.509 (.CER)>Weiter aus.

Wählen Sie auf dem Bildschirm Zu exportierende Dateidie Option Durchsuchen, anschließend einen Speicherort für das Zertifikat und dann Weiter aus.

Wählen Sie Fertig stellen aus, um das Zertifikat zu exportieren.

Hinweis

Unter Umständen müssen Sie vorhandene Dateitypen in unterstützte Typen konvertieren.

Überprüfen Sie, ob das Zertifikat die Zertifikatsdateianforderungen erfüllt, und testen Sie das Zertifikat nach Abschluss der Erstellung.

Wenn Sie die Zertifikatsvalidierung nicht verwenden, entfernen Sie den Verweis auf die CRL-URL im Zertifikat. Weitere Informationen finden Sie unter Zertifikatsdateianforderungen.

Tipp

(Optional:) Erstellen Sie eine Zertifikatkette. Dabei handelt es sich um eine .pem-Datei, die die Zertifikate aller Zertifizierungsstellen in der Vertrauenskette bis zu Ihrem Zertifikat enthält.

Überprüfen des Zugriffs auf den CRL-Server

Sollte Ihre Organisation Zertifikate validieren, müssen Ihre Defender for IoT-Appliances in der Lage sein, auf den durch das Zertifikat definierten CRL-Server zuzugreifen. Standardmäßig greifen Zertifikate über HTTP-Port 80 auf die CRL-Server-URL zu. In einigen Organisationen blockieren Sicherheitsrichtlinien möglicherweise den Zugriff auf diesen Port.

Wenn Ihre Appliances über Port 80 nicht auf Ihren CRL-Server zugreifen können, können Sie eine der folgenden Umgehungsmöglichkeiten nutzen:

Definieren Sie eine andere URL und einen anderen Port im Zertifikat:

- Die URL, die Sie definieren, muss mit

http: //konfiguriert sein und nicht mithttps://. - Stellen Sie sicher, dass der CRL-Zielserver an dem von Ihnen definierten Port lauschen kann.

- Die URL, die Sie definieren, muss mit

Verwenden Sie einen Proxyserver, der an Port 80 auf den CRL-Server zugreifen kann:

Weitere Informationen finden Sie unter [Weiterleiten von OT-Warnungsinformationen].

Wenn bei der Überprüfung ein Fehler auftritt, wird die Kommunikation zwischen den relevanten Komponenten beendet, und in der Konsole wird ein Überprüfungsfehler angezeigt.

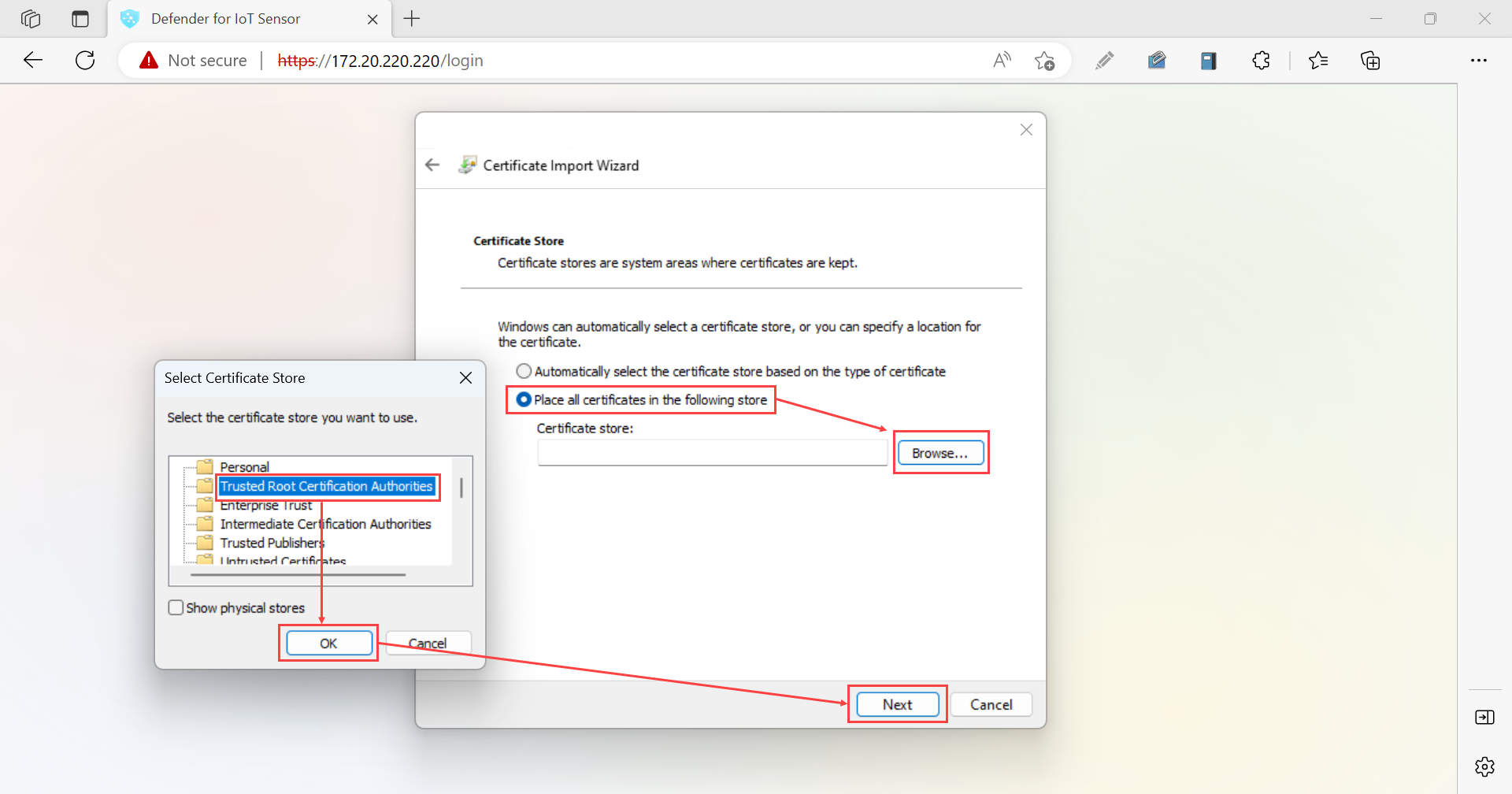

Importieren des SSL/TLS-Zertifikats in einen vertrauenswürdigen Speicher

Nachdem Sie Ihr Zertifikat erstellt haben, importieren Sie es in einen vertrauenswürdigen Speicherort. Zum Beispiel:

Öffnen Sie die Sicherheitszertifikatsdatei, und wählen Sie auf der Registerkarte Allgemeindie Option Zertifikat installieren aus, um den Zertifikatimport-Assistenten zu starten.

Wählen Sie für Speicherort die Option Lokaler Computer und dann Weiter aus.

Wenn eine Eingabeaufforderung Benutzersteuerung zulassen angezeigt wird, wählen Sie Ja aus, damit die App auf Ihrem Gerät Änderungen vornehmen kann.

Wählen Sie auf dem Bildschirm Zertifikatspeicher die Option Zertifikatspeicher automatisch auswählen (auf dem Zertifikattyp basierend) und dann Weiter aus.

Wählen Sie Alle Zertifikate in folgendem Speicher speichern, anschließend Durchsuchen und dann den Speicher Vertrauenswürdige Stammzertifizierungsstellen aus. Klicken Sie auf Weiter, wenn Sie fertig sind. Zum Beispiel:

Wählen Sie Fertig stellen aus, um den Import abzuschließen.

Testen Ihrer SSL-/TLS-Zertifikate

Nutzen Sie die folgenden Verfahren, um Zertifikate zu testen, bevor Sie sie auf Ihren Defender for IoT-Appliances bereitstellen.

Überprüfen Ihres Zertifikats anhand eines Beispiels

Vergleichen Sie das folgende Beispielzertifikat mit dem von Ihnen erstellten Zertifikat, und stellen Sie sicher, dass dieselben Felder in derselben Reihenfolge enthalten sind.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Testen von Zertifikaten ohne einen privaten Schlüssel oder eine Datei mit privatem .csr Schlüssel

Verwenden Sie die folgenden CLI-Befehle, wenn Sie die Informationen in der .csr-Zertifikatsdatei oder der Datei mit dem privaten Schlüssel überprüfen möchten:

-

Überprüfen einer Zertifikatsignieranforderung (CSR):

openssl req -text -noout -verify -in CSR.csr -

Überprüfen eines privaten Schlüssels:

openssl rsa -in privateKey.key -check -

Überprüfen eines Zertifikats:

openssl x509 -in certificate.crt -text -noout

Falls diese Tests nicht erfolgreich sind, können Sie anhand der Informationen unter Anforderungen an Zertifikatsdateiparameter überprüfen, ob die Dateiparameter korrekt sind, oder sich an Ihre zuständige Fachkraft für Zertifikate wenden.

Überprüfen des allgemeinen Namens des Zertifikats

Um den allgemeinen Namen des Zertifikats anzuzeigen, öffnen Sie die Zertifikatsdatei, wählen Sie auf der Registerkarte „Details“ das Feld Antragsteller aus.

Der allgemeine Name des Zertifikats wird neben CN angezeigt.

Melden Sie sich ohne sichere Verbindung bei Ihrer Sensorkonsole an. Auf dem Warnbildschirm Ihre Verbindung ist nicht privat wird möglicherweise die Fehlermeldung NET::ERR_CERT_COMMON_NAME_INVALID angezeigt.

Wählen Sie die Fehlermeldung aus, um sie zu erweitern, und kopieren Sie dann die Zeichenfolge neben Subject (Antragsteller). Zum Beispiel:

Die Antragstellerzeichenfolge sollte mit der CN-Zeichenfolge in den Details des Sicherheitszertifikats übereinstimmen.

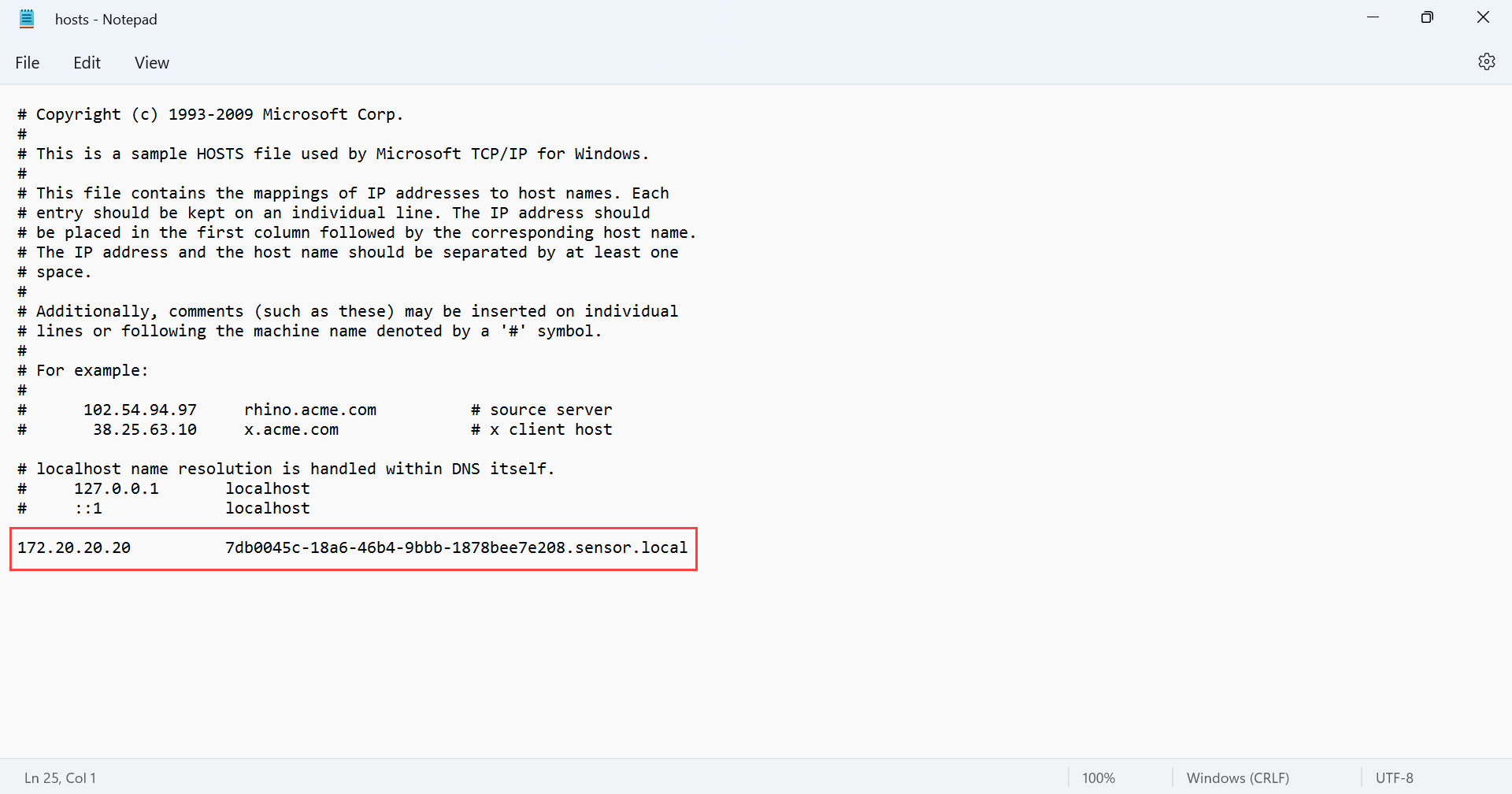

Navigieren Sie in Ihrem lokalen Datei-Explorer zur Datei „hosts“, z. B. unter Dieser PC > Lokaler Datenträger (C:) > Windows > System32 > Treiber > etc, und öffnen Sie die Datei hosts.

Fügen Sie am Ende der Datei „hosts“ eine Zeile mit der IP-Adresse des Sensors und dem allgemeinen Namen des SSL-Zertifikats hinzu, den Sie in den vorherigen Schritten kopiert haben. Speichern Sie Ihre Änderungen, wenn Sie fertig sind. Zum Beispiel:

Selbstsignierte Zertifikate

Selbstsignierte Zertifikate sind für die Verwendung in Testumgebungen nach der Installation von Defender for IoT OT-Überwachungssoftware verfügbar. Weitere Informationen finden Sie unter: