Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält eine Reihe von Artikeln, die den Bereitstellungspfad für die OT-Überwachung mit Microsoft Defender für IoT beschreiben.

Konfigurieren Sie einen SPAN-Port auf Ihrem Switch so, dass der lokale Datenverkehr von Schnittstellen auf dem Switch zu einer anderen Schnittstelle auf demselben Switch gespiegelt wird.

Dieser Artikel enthält Beispielkonfigurationsprozesse und -verfahren zum Konfigurieren eines SPAN-Ports unter Verwendung der Cisco CLI oder GUI für einen Cisco 2960-Switch mit 24 Ports, die IOS ausführen.

Von Bedeutung

Dieser Artikel ist nur als Beispielleitfaden und nicht als Anweisungen vorgesehen. Spiegelports auf anderen Cisco-Betriebssystemen und anderen Switch-Marken sind unterschiedlich konfiguriert. Weitere Informationen finden Sie in Ihrer Switch-Dokumentation.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie Ihren Plan für die Netzwerküberwachung mit Defender für IoT und den SPAN-Ports kennen, die Sie konfigurieren möchten.

Weitere Informationen finden Sie unter Datenverkehrsspiegelungsmethoden für die OT-Überwachung.

Beispielkonfiguration des CLI SPAN-Ports (Cisco 2960)

Die folgenden Befehle zeigen einen Beispielprozess zum Konfigurieren eines SPAN-Ports auf einem Cisco 2960 über CLI:

Cisco2960# configure terminal

Cisco2960(config)# monitor session 1 source interface fastehernet 0/2 - 23 rx

Cisco2960(config)# monitor session 1 destination interface fastethernet 0/24

Cisco2960(config)# end

Cisco2960# show monitor session 1

Cisco2960# running-copy startup-config

Beispiel-GUI SPAN-Portkonfiguration (Cisco 2960)

Dieses Verfahren beschreibt die allgemeinen Schritte zum Konfigurieren eines SPAN-Ports auf einem Cisco 2960 über die GUI. Weitere Informationen finden Sie in der entsprechenden Cisco-Dokumentation.

Aus der Konfigurations-GUI des Switches:

- Geben Sie den globalen Konfigurationsmodus ein.

- Konfigurieren Sie die ersten 23 Ports als Sitzungsquelle, wobei nur RX-Pakete gespiegelt werden.

- Konfigurieren Sie Port 24 als Sitzungsziel.

- Kehren Sie zum privilegierten EXEC-Modus zurück.

- Überprüfen Sie die Portspiegelungskonfiguration.

- Speichern Sie die Konfiguration.

Beispielkonfiguration des CLI SPAN-Ports mit mehreren VLANs (Cisco 2960)

Defender für IoT kann mehrere in Ihrem Netzwerk konfigurierte VLANs ohne zusätzliche Konfiguration überwachen, solange der Netzwerkswitch so konfiguriert ist, dass VLAN-Tags an Defender für IoT gesendet werden.

Beispielsweise müssen die folgenden Befehle auf einem Cisco-Switch konfiguriert werden, um die Überwachung von VLANs in Defender für IoT zu unterstützen:

Überwachen der Sitzung: Die folgenden Befehle konfigurieren Ihren Switch so, dass VLANs an den SPAN-Port gesendet werden.

monitor session 1 source interface Gi1/2

monitor session 1 filter packet type good Rx

monitor session 1 destination interface fastEthernet1/1 encapsulation dot1q

Überwachen des Trunkports F.E. Gi1/1: Die folgenden Befehle konfigurieren Ihren Switch so, dass VLANs unterstützt werden, die auf dem Trunkport konfiguriert sind:

interface GigabitEthernet1/1

switchport trunk encapsulation dot1q

switchport mode trunk

Überprüfen der Datenverkehrsspiegelung

Versuchen Sie nach der Konfiguration der Datenverkehrsspiegelung, eine Stichprobe des aufgezeichneten Datenverkehrs (PCAP-Datei) vom Switch-SPAN-Port oder Spiegelungsport zu erhalten.

Eine PCAP-Beispieldatei hilft Ihnen bei folgenden Punkten:

- Überprüfen der Switchkonfiguration

- Vergewissern, dass der Datenverkehr, der ihren Switch durchläuft, für die Überwachung relevant ist

- Identifizieren der Bandbreite und einer geschätzten Anzahl von Geräten, die vom Switch erkannt wurden

Verwenden Sie eine Netzwerkprotokollanalyseanwendung, z. B. Wireshark, um eine PCAP-Beispieldatei für ein paar Minuten aufzuzeichnen. Verbinden Sie beispielsweise einen Laptop mit einem Port, für den Sie die Datenverkehrsüberwachung konfiguriert haben.

Überprüfen Sie, ob Unicast-Pakete im Aufzeichnungsdatenverkehr vorhanden sind. Unicastdatenverkehr ist Datenverkehr, der von einer Adresse an eine andere gesendet wird.

Wenn der größte Teil des Datenverkehrs ARP-Nachrichten ist, ist Ihre Konfiguration für die Datenverkehrsspiegelung nicht korrekt.

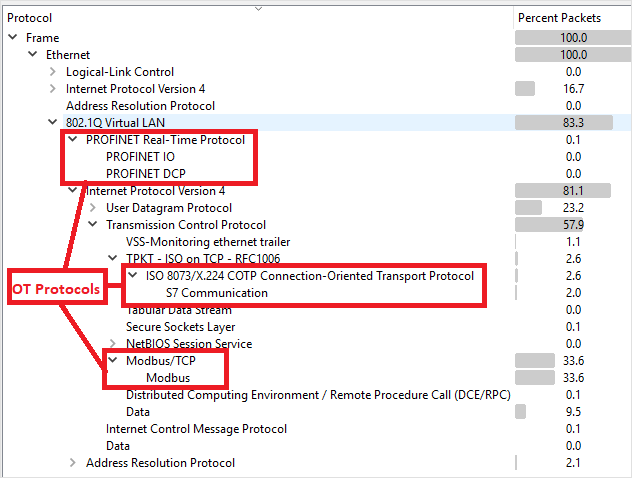

Überprüfen Sie, ob Ihre OT-Protokolle im analysierten Datenverkehr vorhanden sind.

Beispiel:

Bereitstellen mit unidirektionalen Gateways/Datendioden

Sie können Defender für IoT mit unidirektionalen Gateways bereitstellen, die auch als Datendioden bekannt sind. Datendioden bieten eine sichere Möglichkeit, Netzwerke zu überwachen, da sie nur datenflussen in eine Richtung zulassen. Dies bedeutet, dass Daten überwacht werden können, ohne die Sicherheit des Netzwerks zu beeinträchtigen, da Daten nicht in die entgegengesetzte Richtung zurückgesendet werden können. Beispiele für Datendiodenlösungen sind Wasserfall, Owl Cyber Defense oder Hirschmann.

Wenn unidirektionale Gateways benötigt werden, empfiehlt es sich, Ihre Datendioden im SPAN-Datenverkehr bereitzustellen, der an den Sensorüberwachungsport geht. Verwenden Sie z. B. eine Datendiode, um den Datenverkehr von einem sensiblen System zu überwachen, z. B. ein industrielles Steuerungssystem, und das System vollständig vom Überwachungssystem isoliert zu halten.

Platzieren Sie Ihre OT-Sensoren außerhalb des elektronischen Umkreises, damit sie Datenverkehr von der Diode empfangen. In diesem Szenario können Sie Ihre Defender für IoT-Sensoren aus der Cloud verwalten und diese automatisch mit den neuesten Bedrohungserkennungspaketen aktualisieren.