Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Fortinet in Microsoft Defender for IoT integrieren und es verwenden.

Microsoft Defender for IoT verringert das IIoT-, ICS- und SCADA-Risiko mit ICS-fähigen selbstlernenden Modulen, die sofortige Einblicke in ICS-Geräte, Sicherheitsrisiken und Bedrohungen liefern. Defender für IoT erreicht dies, ohne sich auf Agents, Regeln, Signaturen, spezielle Fähigkeiten oder Vorkenntnisse zur Umgebung verlassen zu müssen.

Defender for IoT und Fortinet sind eine technologische Partnerschaft eingegangen, die Angriffe auf IoT- und ICS-Netzwerke erkennt und stoppt.

Hinweis

Defender für IoT plant, die Fortinet-Integration am 1. Dezember 2025 zurückzuziehen.

Fortinet und Microsoft Defender for IoT verhindern Folgendes:

Nicht autorisierte Änderungen an speicherprogrammierbaren Steuerungen (SPS, Programmable Logic Controller, PLC).

Schadsoftware, mit der ICS- und IoT-Geräte über ihre nativen Protokolle verändert werden

Sammeln von Daten durch Aufklärungstools

Protokollverletzungen durch Fehlkonfigurationen oder böswillige Angreifer

Defender für IoT erkennt anomales Verhalten in IoT- und ICS-Netzwerken und übermittelt diese Informationen wie folgt an FortiGate und FortiSIEM:

Transparenz: Die von Defender für IoT übermittelten Informationen bieten FortiSIEM-Administratoren Einblick in zuvor nicht sichtbare IoT- und ICS-Netzwerke.

Blockieren bösartiger Angriffe: FortiGate-Administratoren können mithilfe der von Defender for IoT erkannten Informationen Regeln erstellen, um anomales Verhalten zu verhindern – unabhängig davon, ob dieses Verhalten durch chaotische Akteure oder falsch konfigurierte Geräte verursacht wird –, bevor Schäden an der Produktion, am Gewinn oder für Menschen entstehen.

FortiSIEM und die Fortinet-Lösung zur Verwaltung von Sicherheitsvorfällen und Sicherheitsereignissen für Geräte verschiedener Hersteller vereinen Sichtbarkeit, Korrelation, automatische Reaktion und Wartung in einer einzigen skalierbaren Lösung.

Durch eine zentrale Ansicht aller Unternehmensdienste lässt sich die Komplexität der Verwaltung von Netzwerk- und Sicherheitsvorgängen reduzieren, was Ressourcen freisetzt und die Erkennung von Sicherheitsverletzungen verbessert. FortiSIEM bietet Kreuzkorrelationen bei Anwendung von maschinellem Lernen und UEBA zur Verbesserung der Reaktion auf Bedrohungen, sodass Sicherheitsverletzungen verhindert werden, bevor sie auftreten.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Erstellen eines API-Schlüssels in Fortinet

- Festlegen einer Weiterleitungsregel zum Blockieren von Warnungen zu Schadsoftware

- Blockieren der Quelle von verdächtigen Warnungen

- Senden von Defender für IoT-Warnungen an FortiSIEM

- Blockieren einer schädlichen Quelle mithilfe der Fortigate-Firewall

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie die folgenden Voraussetzungen erfüllen:

Zugriff auf einen Defender for IoT OT-Sensor als Admin-Benutzer. Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Möglichkeit zum Erstellen von API-Schlüsseln in Fortinet.

Erstellen eines API-Schlüssels in Fortinet

Ein API-Schlüssel (Application Programming Interface, Anwendungsprogrammierschnittstelle) ist ein eindeutig generierter Code, der es einer API ermöglicht, die Anwendung oder den Benutzer zu identifizieren, die bzw. der Zugriff darauf anfordert. Ein API-Schlüssel ist erforderlich, damit Microsoft Defender für Iot und Fortinet ordnungsgemäß kommunizieren können.

So erstellen Sie einen API-Schlüssel in Fortinet:

Navigieren Sie in FortiGate zu System>Administratorprofile.

Erstellen Sie ein Profil mit den folgenden Berechtigungen:

Parameter Auswahl Security Fabric Keine Fortiview Keine Benutzer und Gerät Keine Firewall Benutzerdefiniert Richtlinie Lesen/Schreiben Adresse Lesen/Schreiben Dienst Keine Zeitplan Keine Protokolle und Bericht Keine Netzwerk Keine System Keine Sicherheitsprofil Keine VPN Keine WAN-Opt und Cache Keine WLAN und Switch Keine Navigieren Sie zu System>Administratoren, und erstellen Sie einen neuen REST-API-Administrator mit den folgenden Feldern:

Parameter BESCHREIBUNG Benutzername Geben Sie den Namen für die Weiterleitungsregel ein. Kommentare Geben Sie den Mindestschweregrad für die Weiterleitung von Vorfällen ein. Wenn z. B. Gering ausgewählt ist, werden Warnungen mit einem geringen Schweregrad und alle Warnungen mit höheren Schweregraden weitergeleitet. Administrator Profile (Administratorprofil) Wählen Sie in der Dropdownliste den Namen des Profils aus, das Sie im vorherigen Schritt definiert haben. PKI Group (PKI-Gruppe) Verschieben Sie den Umschalter auf Deaktivieren. CORS Allow Origin (CORS-Ursprung zulassen) Verschieben Sie den Umschalter auf Aktivieren. Restrict login to trusted hosts (Anmeldung auf vertrauenswürdige Hosts beschränken) Fügen Sie die IP-Adressen der Sensoren hinzu, die eine Verbindung mit FortiGate herstellen werden.

Speichern Sie den API-Schlüssel bei der Generierung, weil er nicht erneut bereitgestellt wird. Dem Bearer des generierten API-Schlüssels werden alle Zugriffsberechtigungen gewährt, die dem Konto zugewiesen sind.

Festlegen einer Weiterleitungsregel zum Blockieren von Warnungen zu Schadsoftware

Die FortiGate-Firewall kann zum Blockieren von verdächtigem Datenverkehr verwendet werden.

Weiterleitungswarnungsregeln werden nur für Warnungen ausgeführt, die nach dem Erstellen der Weiterleitungsregel ausgelöst werden. Alarme, die sich bereits im System befinden, bevor die Weiterleitungsregel erstellt wurde, sind von der Regel nicht betroffen.

Beim Erstellen der Weiterleitungsregel gilt Folgendes:

Wählen Sie im Bereich Aktionen die Option FortiGate aus.

Definieren Sie die Server-IP-Adresse, an die Sie die Daten senden möchten.

Geben Sie einen API-Schlüssel ein, der in FortiGate erstellt wurde.

Geben Sie die ein- und ausgehenden Ports für die Firewallschnittstelle ein.

Wählen Sie bestimmte Warnungsdetails aus, die Sie weiterleiten möchten. Es wird empfohlen mindestens eine der folgenden Optionen auszuwählen:

- Block illegal function codes (Ungültige Funktionscodes blockieren): Protokollverletzungen: Ungültiger Feldwert, der gegen die ICS-Protokollspezifikation verstößt (potenzieller Exploit)

- Block unauthorized PLC programming/firmware updates (Nicht autorisierte PLC-Programmierung/Firmwareupdates blockieren): Nicht autorisierte SPS-Änderungen

- Nicht autorisierten PLC-Stopp blockieren: PLC-Beendigung (Downtime)

- Nicht autorisierten PLC-Stopp blockieren: Blockierung der Angriffsversuche durch industrielle Schadsoftware (z. B. TRITON oder NotPetya)

- Block unauthorized scanning (Nicht autorisierte Überprüfung blockieren): Nicht autorisierte Überprüfung (potenzielle Aufklärung)

Weitere Informationen finden Sie unter Weiterleiten von lokalen OT-Warnungsinformationen.

Blockieren der Quelle von verdächtigen Warnungen

Die Quelle von verdächtigen Warnungen kann blockiert werden, um weitere Vorkommen zu verhindern.

So blockieren Sie die Quelle von verdächtigen Warnungen:

Melden Sie sich beim OT-Sensor an und wählen Sie Warnungen aus.

Wählen Sie die auf die Fortinet-Integration bezogene Warnung aus.

Zum automatischen Blockieren der verdächtigen Quelle wählen Sie Block Source (Quelle blockieren) aus.

Wählen Sie im Dialogfeld Bitte bestätigen die Option OK aus.

Senden von Defender für IoT-Warnungen an FortiSIEM

Defender für IoT-Warnungen enthalten Informationen zu einem umfangreichen Spektrum an Sicherheitsereignissen, beispielsweise:

Abweichungen von der erlernten Baseline für Netzwerkaktivitäten

Schadsoftwareerkennungen

Erkennungen auf der Grundlage verdächtiger Ablaufänderungen

Netzwerkanomalien

Abweichungen von Protokollspezifikationen

Sie können Defender for IoT so konfigurieren, dass Warnungen an den FortiSIEM-Server gesendet werden, in dem Warnungsinformationen im Fenster ANALYSEN angezeigt werden:

Alle Defender for IoT-Warnungen werden dann ohne weitere Konfiguration auf der FortiSIEM-Seite geparst und dort als sicherheitsrelevante Ereignisse angezeigt. Die folgenden Ereignisdetails werden standardmäßig angezeigt:

- Anwendungsprotokoll

- Anwendungsversion

- Kategorietyp

- Collector-ID

- Anzahl

- Gerätezeit

- Ereignis-ID

- Ereignisname

- Ereignisparsenstatus

Sie können dann Weiterleitungsregeln in Defender für IoT verwenden, um Warnungsinformationen an FortiSIEM zu senden.

Weiterleitungswarnungsregeln werden nur für Warnungen ausgeführt, die nach dem Erstellen der Weiterleitungsregel ausgelöst werden. Alarme, die sich bereits im System befinden, bevor die Weiterleitungsregel erstellt wurde, sind von der Regel nicht betroffen.

So verwenden Sie Weiterleitungsregeln in Defender für IoT zum Senden von Warnungsinformationen an FortiSIEM:

Wählen Sie in der Sensorkonsole Weiterleitung aus.

Wählen Sie + Neue Regel erstellen aus.

Definieren Sie im Bereich Weiterleitungsregel hinzufügen die Regelparameter:

Parameter BESCHREIBUNG Regelname Der Name der Weiterleitungsregel Minimale Warnungsstufe Der Mindestschweregrad für die Weiterleitung von Vorfällen. Wenn z. B. „Gering“ ausgewählt ist, werden Warnungen mit einem geringen Schweregrad und alle Warnungen mit höheren Schweregraden weitergeleitet. Beliebiges erkanntes Protokoll Deaktivieren Sie die Option, um die Protokolle auszuwählen, die Sie in die Regel aufnehmen möchten. Von einer beliebigen Engine erkannter Datenverkehr Deaktivieren Sie die Option, um den Datenverkehr auszuwählen, den Sie in die Regel aufnehmen möchten. Definieren Sie im Bereich Aktionen die folgenden Werte:

Parameter BESCHREIBUNG Server Wählen Sie FortiSIEM aus. Gastgeber Definieren Sie die ClearPass-Server-IP-Adresse, um Warnungsinformationen zu senden. Hafen Definieren Sie den ClearPass-Port, um Warnungsinformationen zu senden. Zeitzone Zeitstempel für die Warnungserkennung Wählen Sie Speichern aus.

Blockieren einer schädlichen Quelle mithilfe der Fortigate-Firewall

Sie können Richtlinien festlegen, um schädliche Quellen in der FortiGate-Firewall mithilfe von Warnungen in Defender for IoT automatisch zu blockieren.

So legen Sie eine FortiGate-Firewallregel fest, die eine schädliche Quelle blockiert:

Zuerst müssen Sie in FortiGate einen API-Schlüssel erstellen.

Melden Sie sich beim Defender for IoT-Sensor an und wählen Sie Weiterleitung aus. Legen Sie eine Weiterleitungsregel fest, die Warnungen zu Schadsoftware blockiert.

Wählen Sie im Defender for IoT-Sensor Warnungen aus und blockieren Sie eine schädliche Quelle.

Navigieren Sie zum FortiGage-Fenster Administrator, und suchen Sie die Adresse der schädlichen Quelle, die Sie blockiert haben.

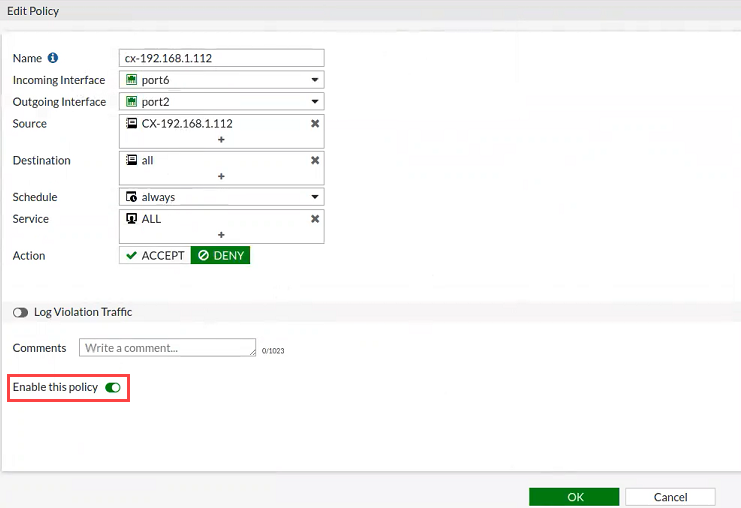

Die Blockierungsrichtlinie wird automatisch erstellt und erscheint im FortiGate-Fenster mit der IPv4-Richtlinie.

Wählen Sie die Richtlinie aus, und stellen Sie sicher, dass Diese Richtlinie aktivieren aktiviert ist.

Parameter BESCHREIBUNG Name Der Name der Richtlinie. Incoming Interface (Eingehende Schnittstelle) Hierbei handelt es sich um die eingehende Firewallschnittstelle für den Datenverkehr. Outgoing Interface (Ausgehende Schnittstelle) Hierbei handelt es sich um die ausgehende Firewallschnittstelle für den Datenverkehr. Quelle Hierbei handelt es sich um Quelladresse(n) für den Datenverkehr. Ziel Hierbei handelt es sich um Zieladresse(n) für den Datenverkehr. Zeitplan Hier wird festgelegt, wann die neu definierte Regel gilt. Beispiel: always.Dienst Hierbei handelt es sich um das Protokoll oder bestimmte Ports für den Datenverkehr. Aktion Hierbei handelt es sich um die Aktion, die die Firewall ausführt.