Registrieren eines Agents mithilfe eines Dienstprinzipals

Sie können ab Agentversion 3.227.1 einen Agent mithilfe eines Dienstprinzipals registrieren, indem Sie SP als Authentifizierungsoption für Agents angeben.

Gewähren von Zugriff auf den Agentpool für den Dienstprinzipal

Bevor Sie einen Agent mithilfe eines Dienstprinzipals registrieren, müssen Sie einen Dienstprinzipal erstellt und ihm die Berechtigung für den Zugriff auf den Agentpool erteilt haben.

Wichtig

Um einem Dienstprinzipal Zugriff auf den Agentpool zu gewähren, müssen Sie ein Agentpooladministrator, ein Azure DevOps-Organisationsbesitzer oder ein TFS- oder Azure DevOps Server-Administrator sein.

Wenn Ihre Agent ein Bereitstellungsgruppen-Agent ist, müssen Sie ein Bereitstellungsgruppenadministrator, Azure DevOps-Organisationsbesitzer oder TFS- oder Azure DevOps Server-Administrator sein.

Öffnen Sie einen Browser, und navigieren Sie zur Registerkarte Agentpools für Ihre Azure Pipelines-Organisation.

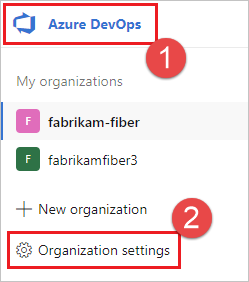

Melden Sie sich bei Ihrem organization (

https://dev.azure.com/{yourorganization}) an.Wählen Sie Azure DevOps, Organisationseinstellungen aus.

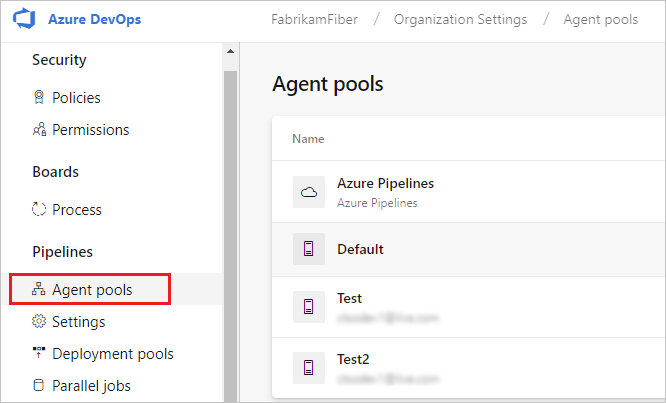

Wählen Sie Agentpools aus.

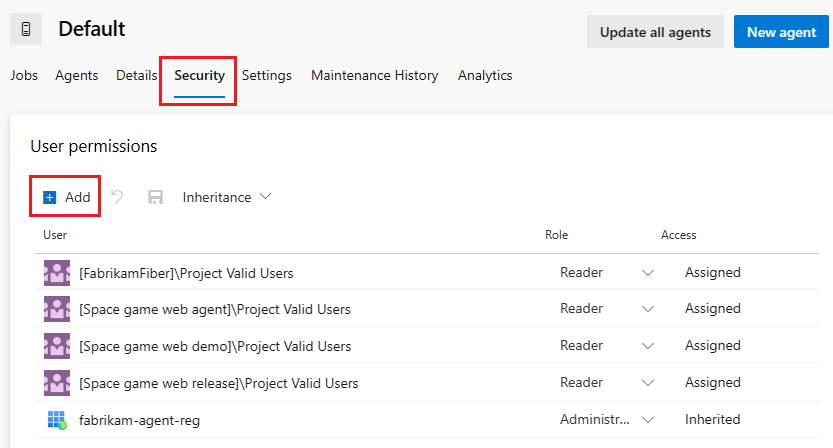

Wählen Sie rechts auf der Seite den gewünschten Agentpool und dann Sicherheit aus. Wählen Sie „Hinzufügen“ aus, und fügen Sie den Dienstprinzipal mit der Rolle Administrator hinzu.

Wenn der Dienstprinzipal, den Sie verwenden möchten, nicht angezeigt wird, bitten Sie einen Administrator bzw. eine Administratorin, ihn hinzuzufügen, und weisen Sie dem Dienstprinzipal die Administratorrolle für den Agentpool zu. Der Administrator kann ein Agent-Pooladministrator, Azure DevOps-Organisationsbesitzer oder TFS- oder Azure DevOps Server-Administrator sein.

Wenn es sich um einen Bereitstellungsgruppen-Agent handelt, kann der Administrator ein Bereitstellungsgruppenadministrator, Azure DevOps-Organisationsbesitzer oder TFS- oder Azure DevOps Server-Administrator sein.

Sie können der Administratorrolle der Bereitstellungsgruppe in Azure Pipelines auf der Seite Bereitstellungsgruppen auf der Registerkarte Sicherheit einen Dienstprinzipal hinzufügen.

Hinweis

Wenn eine Meldung wie Die Identität konnte leider nicht hinzugefügt werden. Versuchen Sie es mit einer anderen Identität. oder Die Rolle für die Identität „Selbst“ kann nicht geändert werden. Versuchen Sie es mit einer anderen Identität. angezeigt wird, haben Sie wahrscheinlich die oben genannten Schritte für eine*n Organisationsbesitzer*in oder TFS- oder Azure DevOps Server-Administrator*in ausgeführt. Sie müssen nichts weiter tun – Sie verfügen bereits über die Berechtigung zum Verwalten des Agentpools.

Wenn Sie den Dienstprinzipal der Sicherheitsgruppe des Agentpools mithilfe von Projekteinstellungen und Agentpools hinzufügen, müssen Sie zuerst den Dienstprinzipal als Organisationsbenutzer*in mit der Zugriffsebene Standard (empfohlen) oder höher hinzufügen.

Registrieren des Agents mithilfe eines Dienstprinzipals

Geben Sie bei der Konfiguration des Agents auf Aufforderung SP als Authentifizierungstyp an, um einen Dienstprinzipal für die Authentifizierung während der Registrierung des Agents zu verwenden.

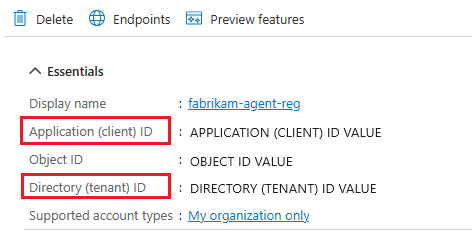

Wenn Sie dazu aufgefordert werden, geben Sie die Client-ID (App) und die Mandanten-ID an.

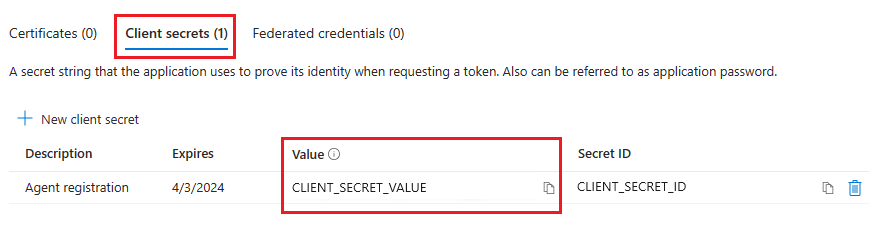

Geben Sie den geheimen Clientschlüssel an. Der geheime Clientschlüssel wird nur während der Agentregistrierung verwendet.

Geben Sie den Namen des Agentpools an, für den Sie die Administratorberechtigung für den Dienstprinzipal erteilt haben, und fahren Sie mit den Schritten zur Agentregistrierung fort.

Weitere Informationen zur Verwendung des Dienstprinzipals mit Azure DevOps finden Sie unter Verwenden von Dienstprinzipalen & verwalteten Identitäten.

Hinweis

Wenn Sie einen Agent aus Azure China Cloud für eine Azure DevOps-Organisation in Azure Public Cloud mithilfe eines Dienstprinzipals (in Azure Public Cloud) konfigurieren, wird möglicherweise die folgende Fehlermeldung angezeigt:

ClientSecretCredential authentication failed: AADSTS90002: Tenant 'xxxxxxxxxxxxxx' not found. Check to make sure you have the correct tenant ID and are signing into the correct cloud. Check with your subscription administrator, this may happen if there are no active subscriptions for the tenant.

Um diesen Fehler zu beheben, legen Sie die Anmelde-URL auf die Azure Public Cloud-Anmeldung fest, indem Sie die Umgebungsvariable $AZURE_AUTHORITY_HOST auf https://login.microsoftonline.comfestlegen, und führen Sie dann den Agent config.cmd aus.

Weitere Informationen finden Sie im Entwicklerhandbuch für Azure in China, Hilfe zu Agentregistrierungsoptionen und EnvironmentCredentialClass.