Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

Git Credential Manager vereinfacht die Authentifizierung mit Ihren Azure Repos Git-Repositorys. Mit Anmeldeinformationsmanagern können Sie dieselben Anmeldeinformationen verwenden, die Sie für das Azure DevOps-Webportal verwenden und die sichere Authentifizierung über Microsoft-Konto oder Microsoft Entra-ID mit integrierter mehrstufiger Authentifizierung unterstützen. Der Git-Anmeldeinformations-Manager unterstützt auch die zweistufige Authentifizierung mit GitHub-Repositorys .

Authentifizierungsoptionen

Git Credential Manager unterstützt mehrere Authentifizierungsmethoden, wobei Microsoft Entra-ID-Token der empfohlene Ansatz für erhöhte Sicherheit sind:

- Microsoft Entra-ID-Token (empfohlen):Bietet verbesserte Sicherheit mit kürzerer Tokenlebensdauer und bessere Integration in Organisationsrichtlinien.

- Microsoft-Kontoauthentifizierung: Persönliche Microsoft-Konten mit mehrstufiger Authentifizierungsunterstützung.

- Persönliche Zugriffstoken: Als Alternative verfügbar, wir empfehlen jedoch, microsoft Entra-ID-Token nach Möglichkeit zu verwenden.

IDE-Integration

Azure Repos bietet IDE-Unterstützung für das Microsoft-Konto und die Microsoft Entra-Authentifizierung über die folgenden Clients:

Wenn Ihre Umgebung über keine Integration verfügt, können Sie Ihre IDE mit Microsoft Entra-ID-Token (empfohlen), persönlichen Zugriffstoken oder SSH konfigurieren, um eine Verbindung mit Ihren Repositorys herzustellen.

Von Bedeutung

Wir empfehlen die sichereren Microsoft Entra-Token gegenüber token mit höherem Risiko für persönliche Zugriffstoken. Erfahren Sie mehr über unsere Bemühungen zur Reduzierung der PAT-Nutzung. Überprüfen Sie unsere Authentifizierungsleitfaden , um den richtigen Authentifizierungsmechanismus für Ihre Anforderungen auszuwählen.

Installieren von Git Credential Manager

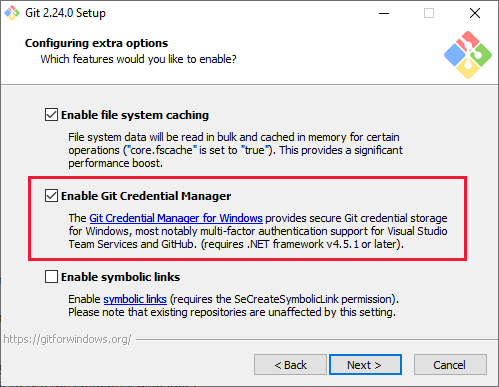

Fenster

Laden Sie das neueste Git für Windows-Installationsprogramm herunter, das Git Credential Manager enthält. Stellen Sie sicher, dass Sie die Installationsoption Git Credential Manager aktivieren.

macOS und Linux

Sie können SSH-Schlüssel verwenden , um sich bei Azure Repos zu authentifizieren, oder den Git-Anmeldeinformations-Manager verwenden.

Installationsanweisungen sind im GitHub-Repository für GCM enthalten. Auf dem Mac empfehlen wir die Verwendung von Homebrew. Unter Linux können Sie über eine .deb- oder Tarball-Datei installieren.

Verwenden von Git Credential Manager

Wenn Sie zum ersten Mal eine Verbindung mit einem Git-Repository von Ihrem Git-Client herstellen, fordert der Anmeldeinformations-Manager zur Eingabe von Anmeldeinformationen auf. Geben Sie Ihr Microsoft-Konto oder Ihre Microsoft Entra-Anmeldeinformationen an. Wenn für Ihr Konto die Mehrfaktor-Authentifizierung aktiviert ist, fordert Sie der Zugangsdaten-Manager auf, diesen Vorgang ebenfalls zu durchlaufen.

Nach der Authentifizierung erstellt und zwischenspeichert der Anmeldeinformations-Manager ein Token für zukünftige Verbindungen mit dem Repository. Git-Befehle, die eine Verbindung mit diesem Konto herstellen, fordern keine Benutzeranmeldeinformationen an, bis das Token abläuft. Ein Token kann über Azure Repos widerrufen werden.

Konfigurieren der Microsoft Entra ID-Authentifizierung (empfohlen)

Standardmäßig kann GCM verschiedene Arten von Authentifizierungstoken von Azure Repos anfordern. Sie können die Standardmäßige Git-Authentifizierung so konfigurieren , dass Microsoft Entra-ID-Token verwendet werden, die erweiterte Sicherheit über OAuth-Protokolle bieten. Wir empfehlen diesen Ansatz für eine bessere Sicherheit und Integration in Organisationsrichtlinien. Erfahren Sie mehr über die Verwendung von GCM mit Azure Repos.

git config --global credential.azreposCredentialType oauth

Verwenden Sie den Dienstprinzipal als Authentifizierung

Sie können auch ein Dienstprinzipal für die Authentifizierung mit GCM angeben. Geben Sie die Client- und Mandanten-IDs eines Dienstprinzipals in diesem Format an: {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

Sie müssen auch mindestens einen Authentifizierungsmechanismus festlegen, wenn Sie diesen Wert festlegen:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Hier erhalten Sie Hilfe

Sie können Probleme mit Git Credential Manager im Projekt GitHub öffnen und melden.