Übersicht über die Azure Firewall Manager-Richtlinie

Die Firewall-Richtlinie ist die empfohlene Methode zum Konfigurieren Ihrer Azure Firewall. Sie ist eine globale Ressource, die über mehrere Azure Firewall-Instanzen hinweg in geschützten virtuellen Hubs sowie in virtuellen Hubnetzwerken verwendet werden kann. Richtlinien können regions- und abonnementübergreifend verwendet werden.

Richtlinienerstellung und -zuordnung

Eine Richtlinie kann auf verschiedene Arten erstellt und verwaltet werden, z. B. über das Azure-Portal, die REST-API, mit Vorlagen, Azure PowerShell, die CLI und Terraform.

Darüber hinaus können bereits vorhandene klassische Regeln über das Portal oder per Azure PowerShell aus Azure Firewall migriert werden, um Richtlinien zu erstellen. Weitere Informationen finden Sie unter Migrieren von Azure Firewall-Konfigurationen zu einer Azure Firewall-Richtlinie.

Richtlinien können virtuellen Hubs oder VNETs zugeordnet werden. Die Firewall kann sich in einem beliebigen, Ihrem Konto zugeordneten Abonnement und in einer beliebigen Region befinden.

Klassische Regeln und Richtlinien

Azure Firewall unterstützt sowohl klassische Regeln als auch Richtlinien, Richtlinien sind jedoch die empfohlene Konfiguration. Die folgende Tabelle enthält eine Gegenüberstellung von Richtlinien und klassische Regeln:

| Subject | Richtlinie | Klassische Regeln |

|---|---|---|

| Enthält | NAT, Netzwerk, Anwendungsregeln, benutzerdefinierte DNS- und DNS-Proxyeinstellungen, IP-Gruppen und Threat Intelligence-Einstellungen (einschließlich Zulassungsliste), IDPS, TLS-Überprüfung, Webkategorien, URL-Filterung | NAT, Netzwerk, Anwendungsregeln, benutzerdefinierte DNS- und DNS-Proxy-Einstellungen, IP-Gruppen und Threat Intelligence-Einstellungen (einschließlich Zulassungsliste) |

| Schutz | Virtuelle Hubs und virtuelle Netzwerke | Nur virtuelle Netzwerke |

| Portalfunktion | Zentrale Verwaltung mithilfe von Firewall Manager | Eigenständige Firewallumgebung |

| Unterstützung mehrerer Firewalls | Die Firewallrichtlinie ist eine separate Ressource und kann firewallübergreifend verwendet werden. | Sie können Regeln manuell exportieren und importieren oder Verwaltungslösungen von Drittanbietern verwenden. |

| Preise | Abrechnung auf der Grundlage der Firewallzuordnung. Siehe Preise. | Kostenlos |

| Unterstützte Bereitstellungsmechanismen | Portal, REST-API, Vorlagen, Azure PowerShell und Befehlszeilenschnittstelle | Portal, REST-API, Vorlagen, PowerShell und Befehlszeilenschnittstelle |

Basic-, Standard- und Premium-Richtlinien

Azure Firewall unterstützt Basic-, Standard- und Premium-Richtlinien. In der folgenden Tabelle werden die Unterschiede zwischen diesen Richtlinien zusammengefasst:

| Richtlinientyp | Featureunterstützung | Firewall-SKU-Unterstützung |

|---|---|---|

| Basic-Richtlinie | NAT-Regeln, Netzwerkregeln, Anwendungsregeln IP-Adressgruppen Threat Intelligence (Warnungen) |

Basic |

| Standardrichtlinie | NAT-Regeln, Netzwerkregeln, Anwendungsregeln Benutzerdefiniertes DNS, DNS-Proxy IP-Adressgruppen Webkategorien Threat Intelligence |

Standard oder Premium |

| Premium-Richtlinie | Unterstützung für alle Standardfeatures sowie: TLS-Überprüfung Webkategorien URL-Filterung IDPS |

Premium |

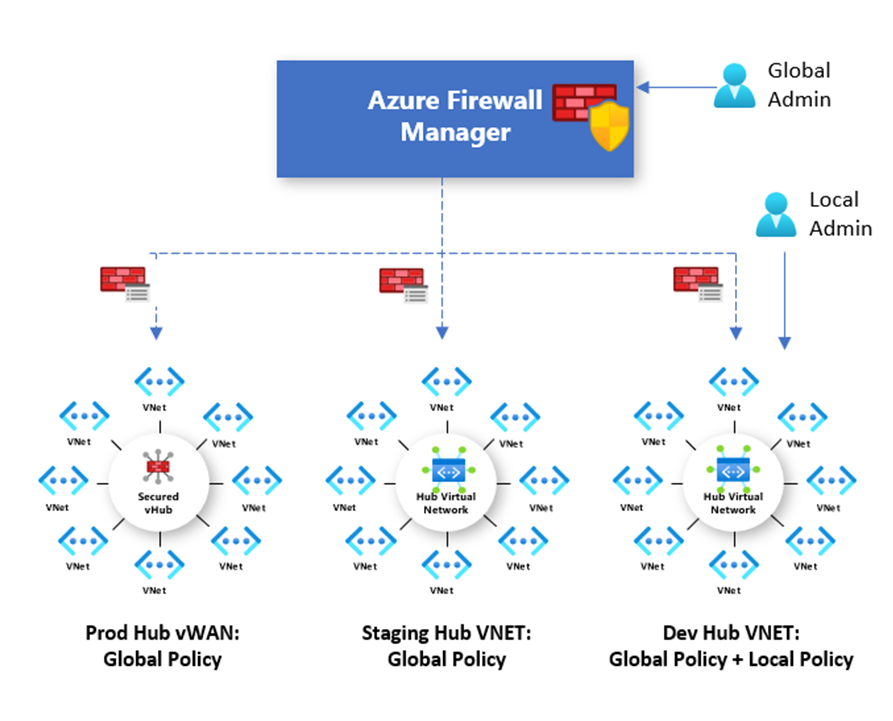

Hierarchische Richtlinien

Neue Richtlinien können von Grund auf neu erstellt oder von vorhandenen Richtlinien geerbt werden. Die Vererbung ermöglicht DevOps die Erstellung lokaler Firewallrichtlinien zusätzlich zur obligatorischen Basisrichtlinie der Organisation.

Richtlinien, die mit nicht leeren übergeordneten Richtlinien erstellt werden, erben alle Regelsammlungen der übergeordneten Richtlinie. Die übergeordnete Richtlinie und die untergeordnete Richtlinie müssen sich in derselben Region befinden. Eine Firewallrichtlinie kann Firewalls regionsübergreifend zugeordnet werden, unabhängig davon, wo sie gespeichert sind.

Netzwerkregelsammlungen, die von einer übergeordneten Richtlinie geerbt wurden, haben immer Vorrang vor Netzwerkregelsammlungen, die als Teil einer neuen Richtlinie definiert werden. Gleiches gilt auch für Anwendungsregelsammlungen. Allerdings werden Netzwerkregelsammlungen unabhängig von der Vererbung immer vor Anwendungsregelsammlungen verarbeitet.

Der Threat Intelligence-Modus wird ebenfalls von der übergeordneten Richtlinie geerbt. Sie können Ihren Threat Intelligence-Modus auf einen anderen Wert festlegen, um dieses Verhalten zu überschreiben, Sie können den Modus jedoch nicht deaktivieren. Er kann nur mit einem strengeren Wert überschrieben werden. Beispiel: Wenn die übergeordnete Richtlinie auf Nur Warnung festgelegt ist, können Sie diese lokale Richtlinie mit Warnen und ablehnen konfigurieren.

Wie der Threat Intelligence-Modus wird auch die Threat Intelligence-Zulassungsliste von der übergeordneten Richtlinie geerbt. Die untergeordnete Richtlinie kann der Positivliste zusätzliche IP-Adressen hinzufügen.

NAT-Regelsammlungen werden nicht geerbt, da sie für eine bestimmte Firewall spezifisch sind.

Bei der Vererbung werden alle Änderungen an der übergeordneten Richtlinie automatisch auf die zugehörigen untergeordneten Firewallrichtlinien angewendet.

Integrierte Hochverfügbarkeit

Hochverfügbarkeit ist integriert, sodass Sie nichts konfigurieren müssen. Sie können ein Azure Firewall-Richtlinienobjekt in einer beliebigen Region erstellen und global mit mehreren Azure Firewall-Instanzen unter demselben Azure AD-Mandanten verknüpfen. Wenn die Region, in der Sie die Richtlinie erstellen, ausfällt und über eine gepaarte Region verfügt, werden die Objekt-Metadaten des ARM (Azure Resource Manager) automatisch auf die sekundäre Region übertragen. Während des Failovers oder wenn die Einzelregion ohne Paar in einem fehlerhaften Zustand verbleibt, können Sie das Azure Firewall-Richtlinienobjekt nicht ändern. Die Azure Firewall-Instanzen, die mit der Firewallrichtlinie verknüpft sind, funktionieren jedoch weiterhin. Weitere Informationen finden Sie unter Regionsübergreifende Replikation in Azure: Business Continuity & Disaster Recovery.

Preise

Richtlinien werden basierend auf der Firewallzuordnung abgerechnet. Richtlinien mit bis zu einer Firewallzuordnung sind kostenlos. Richtlinien mit mehreren Firewallzuordnungen werden zu festen Preisen abgerechnet. Weitere Informationen finden Sie unter Preise für Azure Firewall Manager.

Nächste Schritte

- Weitere Informationen zum Bereitstellen einer Azure Firewall-Instanz – Tutorial: Schützen Ihres Cloudnetzwerks mithilfe von Azure Firewall Manager unter Verwendung des Azure-Portals

- Weitere Informationen zur Azure-Netzwerksicherheit

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für