Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Firewall Premium enthält ein TLS-Überprüfungsfeature, das eine Zertifikatauthentifizierungskette erfordert. Für Produktionsbereitstellungen sollten Sie mithilfe einer Unternehmens-PKI die Zertifikate generieren, die Sie bei Azure Firewall Premium verwenden. Anhand dieses Artikels können Sie ein Zertifikat der Zwischenzertifizierungsstelle für Azure Firewall Premium erstellen und verwalten.

Weitere Informationen zu den von Azure Firewall Premium verwendeten Zertifikaten finden Sie unter Zertifikate der Vorschauversion von Azure Firewall Premium.

Voraussetzungen

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Wenn Sie ein Zertifikat zum Einsatz für Azure Firewall Premium über eine Unternehmenszertifizierungsstelle generieren möchten, benötigen Sie folgende Ressourcen:

- eine Active Directory-Gesamtstruktur

- eine Active Directory-Stammzertifizierungsstelle für Zertifizierungsdienste mit aktivierter Webregistrierung

- eine Firewallrichtlinie für Azure Firewall Premium mit Premium-Tarif

- einen Azure Key Vault

- eine verwaltete Identität mit Leseberechtigungen für Zertifikate und Geheimnisse, die in der Key Vault-Zugriffsrichtlinie definiert sind

Erstellen einer neuen untergeordneten Zertifikatvorlage

Führen Sie

certtmpl.mscaus, um die Zertifikatvorlagenkonsole zu öffnen.Füllen Sie die Vorlage Untergeordnete Zertifizierungsstelle in der Konsole aus.

Klicken Sie mit der rechten Maustaste auf die Vorlage Untergeordnete Zertifizierungsstelle, und wählen Sie Doppelte Vorlage aus.

Wechseln Sie im Fenster Eigenschaften der neuen Vorlage zur Registerkarte Kompatibilität, und legen Sie die entsprechenden Kompatibilitätseinstellungen fest, oder behalten Sie die Standardeinstellungen bei.

Wechseln Sie zur Registerkarte Allgemein, legen Sie den Anzeigenamen der Vorlage fest (z. B.

My Subordinate CA), und passen Sie bei Bedarf den Gültigkeitszeitraum an. Aktivieren Sie wahlweise das Kontrollkästchen Zertifikat in Active Directory veröffentlichen.Stellen Sie auf der Registerkarte Einstellungen sicher, dass die erforderlichen Benutzer und Gruppen über Lese- und

enroll-Berechtigungen verfügen.Navigieren Sie zur Registerkarte Erweiterungen, wählen Sie Schlüsselverwendung aus, und wählen Sie Bearbeiten aus.

- Stellen Sie sicher, dass die Kontrollkästchen Digitale Signatur, Zertifikatsignierung und CRL-Signierung aktiviert sind.

- Aktivieren Sie das Kontrollkästchen Diese Erweiterung als kritisch festlegen, und wählen Sie OK aus.

Wählen Sie OK aus, um die neue Zertifikatvorlage zu speichern.

Stellen Sie sicher, dass die neue Vorlage aktiviert ist, damit sie zum Ausstellen von Zertifikaten verwendet werden kann.

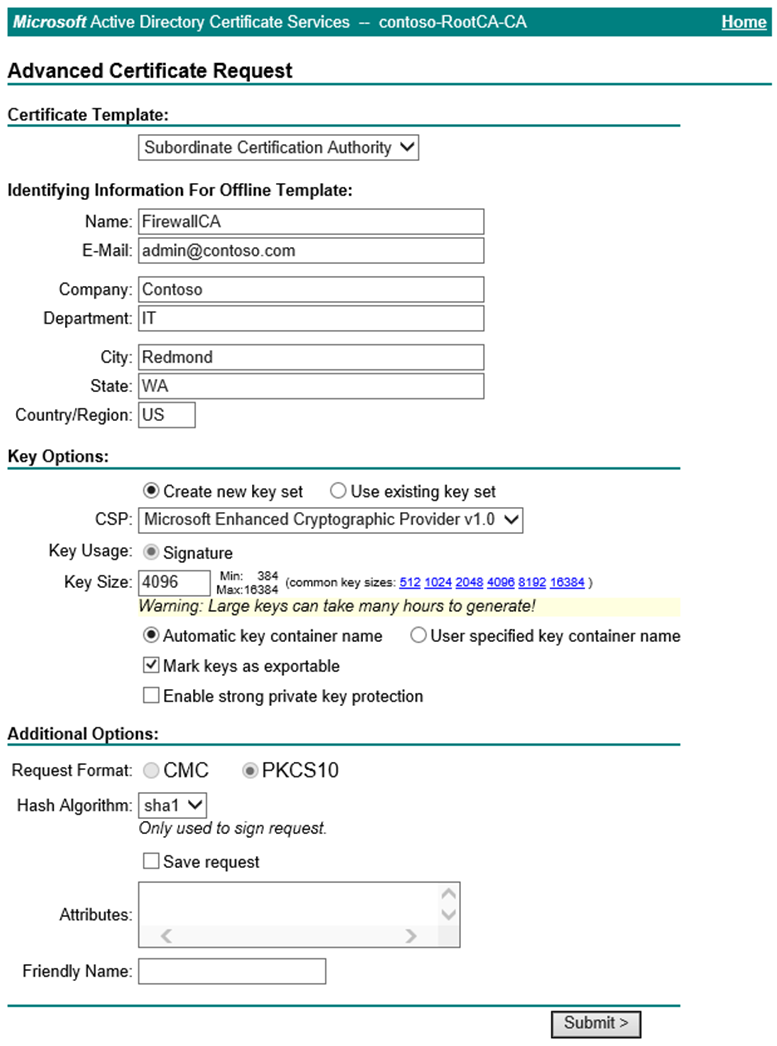

Anfordern und Exportieren eines Zertifikats

Greifen Sie auf die Webregistrierungswebsite in der Stammzertifizierungsstelle zu, normalerweise

https://<servername>/certsrv, und wählen Sie Zertifikat anfordern aus.Wählen Sie Erweiterte Zertifikatanforderung aus.

Wählen Sie Eine Anforderung an diese Zertifizierungsstelle erstellen und einreichen aus.

Füllen Sie das Formular mithilfe der Vorlage „Untergeordnete Zertifizierungsstelle“ aus, die Sie im vorherigen Abschnitt erstellt haben.

Reichen Sie die Anforderung ein, und installieren Sie das Zertifikat.

Wenn diese Anforderung von einem Windows-Server mithilfe von Internet Explorer ausgeführt wird, öffnen Sie Internetoptionen.

Navigieren Sie zur Registerkarte Inhalt, und wählen Sie Zertifikate aus.

Wählen Sie das gerade ausgestellte Zertifikat und dann Exportieren aus.

Wählen Sie Weiter aus, um den Assistenten zu starten. Wählen Sie Ja, privaten Schlüssel exportieren und dann Weiter aus.

Das PFX-Dateiformat ist standardmäßig ausgewählt. Deaktivieren Sie Wenn möglich, alle Zertifikate im Zertifizierungspfad einbeziehen. Wenn Sie die gesamte Zertifikatkette exportieren, schlägt der Importvorgang in Azure Firewall fehl.

Weisen Sie ein Kennwort zu, um den Schlüssel zu schützen, und bestätigen Sie es. Wählen Sie dann Weiter aus.

Wählen Sie einen Dateinamen und einen Exportspeicherort und dann Weiter aus.

Wählen Sie Fertigstellen aus, und verschieben Sie das exportierte Zertifikat an einen sicheren Speicherort.

Hinzufügen des Zertifikats zu einer Firewallrichtlinie

Navigieren Sie im Azure-Portal zur Seite „Zertifikate“ Ihrer Key Vault, und wählen Sie Generieren/Importieren aus.

Wählen Sie als Erstellungsmethode Importieren aus, benennen Sie das Zertifikat, wählen Sie die exportierte PFX-Datei aus, geben Sie das Kennwort ein, und wählen Sie Erstellen aus.

Navigieren Sie zur Seite TLS-Überprüfung Ihrer Firewallrichtlinie, und wählen Sie Werte für „Verwaltete Identität“, „Key Vault“ und „Zertifikat“ aus.

Wählen Sie Speichern aus.

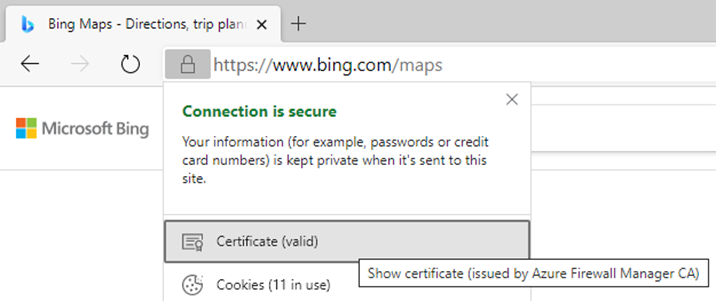

Überprüfen der TLS-Überprüfung

Erstellen Sie eine Anwendungsregel mithilfe der TLS-Überprüfung für die Ziel-URL oder des vollqualifizierten Domänennamens (FQDN) Ihrer Wahl. Beispiel:

*bing.comNavigieren Sie auf einem in die Domäne eingebundenen Computer innerhalb des Quellbereichs der Regel zu Ihrem Ziel, und wählen Sie in Ihrem Browser das Sperrsymbol neben der Adressleiste aus. Das Zertifikat sollte zeigen, dass es von Ihrer Unternehmenszertifizierungsstelle statt einer öffentlichen Zertifizierungsstelle ausgestellt wurde.

Zeigen Sie das Zertifikat an, um weitere Details zu sehen, einschließlich des Zertifikatpfads.

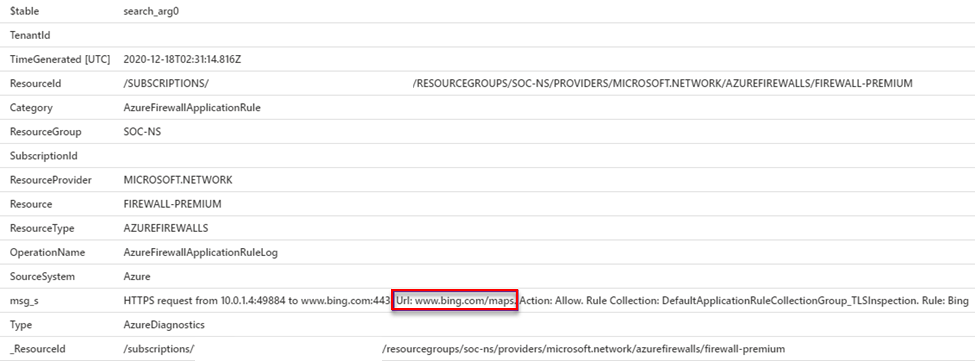

Führen Sie in Log Analytics die folgende KQL-Abfrage aus, um alle Anforderungen zurückzugeben, bei denen die TLS-Überprüfung durchgeführt wurde:

AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated descIm Ergebnis wird die vollständige URL des überprüften Datenverkehrs gezeigt: