Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

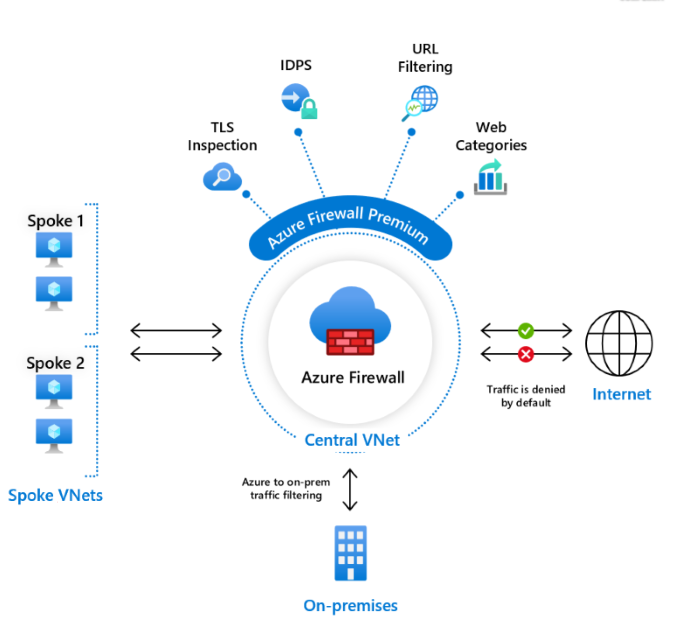

Azure Firewall Premium bietet erweiterten Bedrohungsschutz, der für hochgradig sensible und regulierte Umgebungen wie Zahlungs- und Gesundheitsbranche geeignet ist.

Dieses Handbuch enthält ausführliche Implementierungsinformationen für Azure Firewall Premium-Features. Einen allgemeinen Vergleich aller Azure Firewall-Features in SKUs finden Sie unter Azure Firewall-Features von SKU.

Organisationen können Premium-SKU-Features wie IDPS und TLS-Inspektion nutzen, um zu verhindern, dass Schadsoftware und Viren über Netzwerke verteilt werden. Um die anforderungen dieser Features zu erfüllen, verwendet Azure Firewall Premium eine leistungsfähigere SKU für virtuelle Computer. Ähnlich wie bei der Standard-SKU kann die Premium-SKU bis zu 100 GBit/s skalieren und in Verfügbarkeitszonen integrieren, um eine SLA mit 99,99% zu unterstützen. Die Premium-SKU entspricht den Pci DSS-Anforderungen (Payment Card Industry Data Security Standard).

Azure Firewall Premium umfasst die folgenden erweiterten Features:

- TLS-Inspektion: Entschlüsselt ausgehenden Datenverkehr, verarbeitet ihn, verschlüsselt und sendet es an das Ziel.

- IDPS: Überwacht Netzwerkaktivitäten auf böswillige Aktivitäten, protokolliert Informationen, meldet sie und blockiert sie optional.

- URL-Filterung: Erweitert die FQDN-Filterung, um die gesamte URL einschließlich aller zusätzlichen Pfade zu berücksichtigen.

- Webkategorien: Ermöglicht oder verweigert den Benutzerzugriff auf Websitekategorien wie Glücksspiele oder soziale Medien.

Einen vollständigen Funktionsvergleich für alle Azure Firewall-SKUs finden Sie unter Azure Firewall-Features von SKU.

TLS-Überprüfung

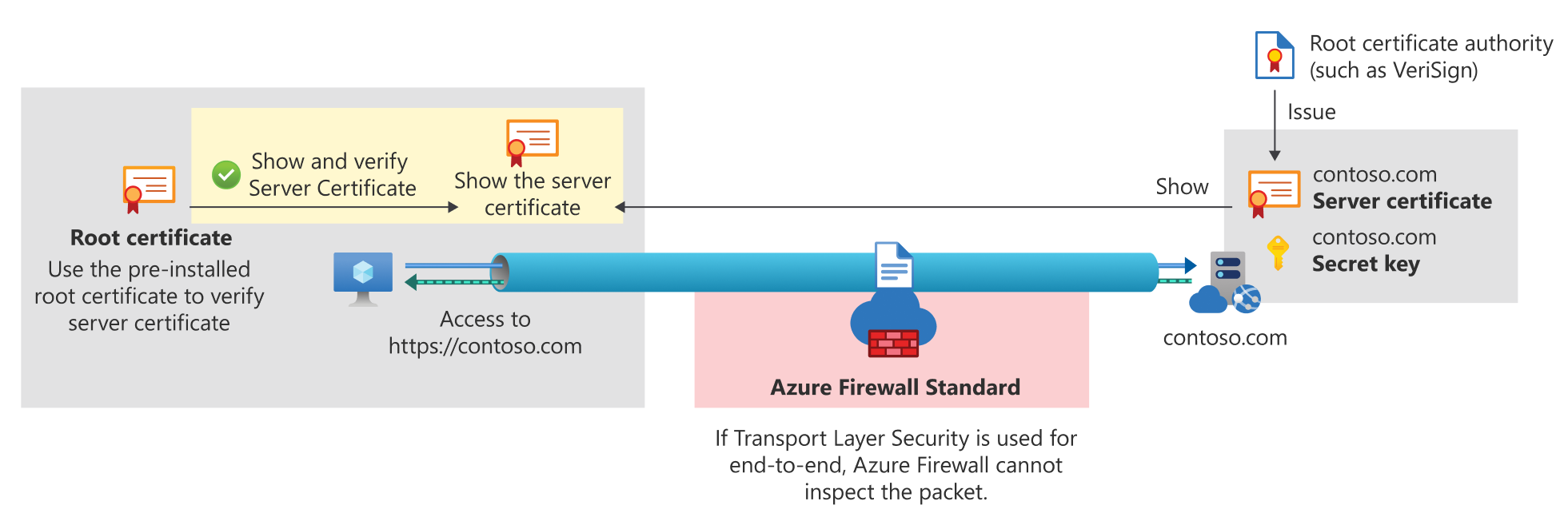

Das TLS-Protokoll (Transport Layer Security) bietet Kryptografie für Datenschutz, Integrität und Authentizität mithilfe von Zertifikaten zwischen der Kommunikation von Anwendungen. Er verschlüsselt HTTP-Datenverkehr, der illegale Benutzeraktivitäten und böswilligen Datenverkehr ausblenden kann.

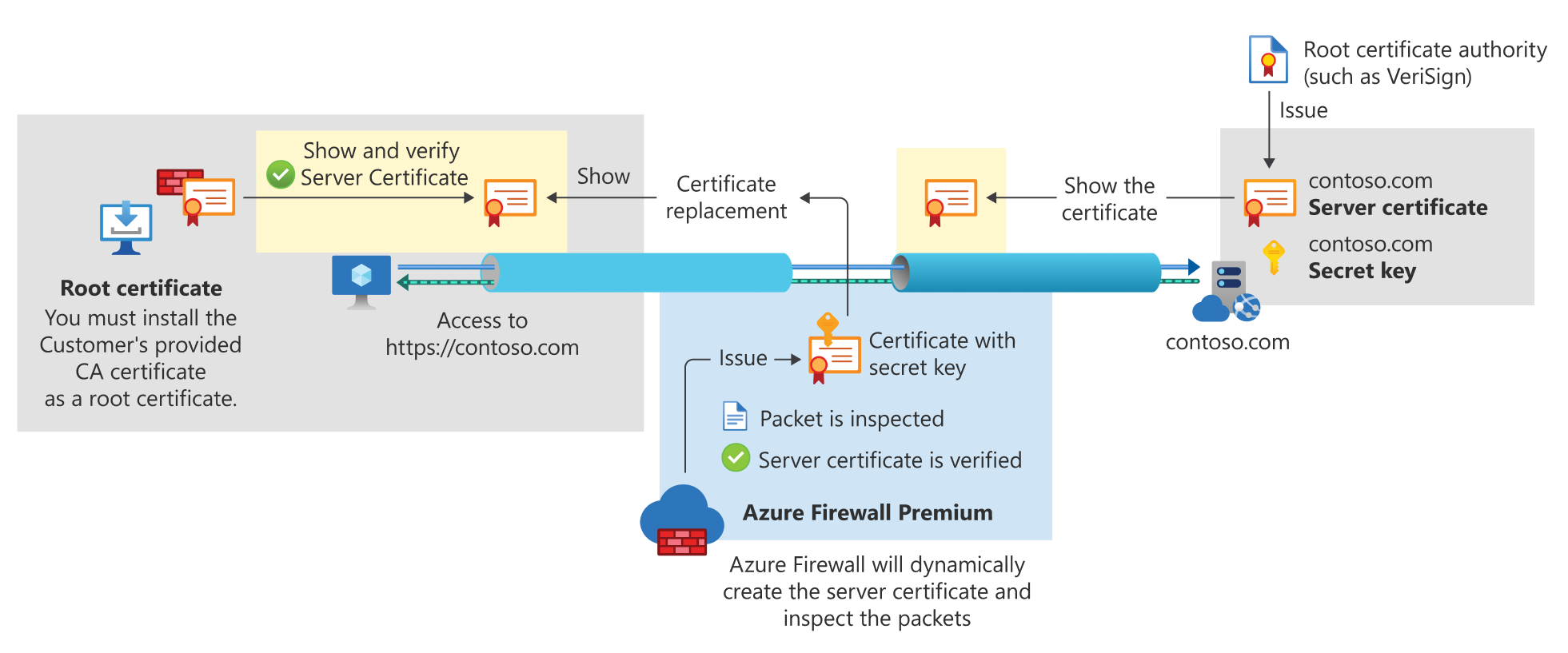

Ohne TLS-Inspektion kann die Azure Firewall die Daten im verschlüsselten TLS-Tunnel nicht sehen und die Schutzfunktionen einschränken. Azure Firewall Premium beendet und überprüft jedoch TLS-Verbindungen, um schädliche Aktivitäten in HTTPS zu erkennen, zu warnen und zu mindern. Es erstellt zwei TLS-Verbindungen: eine mit dem Webserver und eine andere mit dem Client. Mithilfe eines vom Kunden bereitgestellten Zertifizierungsstellenzertifikats wird ein on-the-fly-Zertifikat generiert, um das Webserverzertifikat zu ersetzen und es mit dem Client freizugeben, um die TLS-Verbindung herzustellen.

Azure Firewall ohne TLS-Inspektion:

Azure Firewall mit TLS-Inspektion:

Die folgenden Anwendungsfälle werden mit Azure Firewall unterstützt:

- Ausgehende TLS-Inspektion: Schützt vor böswilligem Datenverkehr, der von einem internen Client gesendet wird, der in Azure in das Internet gehostet wird.

- East-West TLS-Inspektion: Schützt Azure-Workloads vor potenziellem schädlichem Datenverkehr, der in Azure gesendet wird, einschließlich Datenverkehr zu/von einem lokalen Netzwerk.

Der folgende Anwendungsfall wird von Azure Web Application Firewall für Azure Application Gateway unterstützt:

- Eingehende TLS-Inspektion: Schützt interne Server oder Anwendungen, die in Azure gehostet werden, vor böswilligen Anforderungen, die aus dem Internet oder einem externen Netzwerk eingehen. Application Gateway bietet End-to-End-Verschlüsselung.

Verwandte Informationen

Tipp

TLS 1.0 und 1.1 sind veraltet und werden nicht mehr unterstützt. Diese Versionen wurden als anfällig erkannt. Obwohl sie weiterhin aus Gründen der Abwärtskompatibilität funktionieren, werden sie nicht empfohlen. Migrieren Sie so schnell wie möglich zu TLS 1.2.

Weitere Informationen zu den Anforderungen für das Zertifikat von Zwischenzertifizierungsstellen für Azure Firewall Premium finden Sie unter Zertifikate von Azure Firewall Premium.

Weitere Informationen zur TLS-Überprüfung finden Sie unter Building a POC for TLS inspection in Azure Firewall (Erstellen eines POC für die TLS-Überprüfung in Azure Firewall).

IDPS

Ein Netzwerkangriffserkennungs- und -präventionssystem (IDPS) überwacht Ihr Netzwerk auf böswillige Aktivitäten, protokolliert Informationen, meldet es und blockiert es optional.

Azure Firewall Premium bietet signaturbasierte IDPS, um Angriffe schnell zu erkennen, indem bestimmte Muster identifiziert werden, z. B. Bytesequenzen im Netzwerkdatenverkehr oder bekannte schädliche Anweisungssequenzen, die von Schadsoftware verwendet werden. Diese IDPS-Signaturen gelten sowohl für datenverkehr auf Anwendungsebene als auch für Netzwerkebene (Layer 3-7). Sie werden vollständig verwaltet und kontinuierlich aktualisiert. IDPS können auf eingehende, spoke-to-spoke (East-West) und ausgehenden Datenverkehr angewendet werden, einschließlich Datenverkehr zu/von einem lokalen Netzwerk. Sie können Ihre privaten IP-Adressbereiche von IDPS mithilfe des Features Private IP-Adressbereiche konfigurieren. Weitere Informationen finden Sie unter Private IP-Bereiche von IDPS.

Die Signaturen/Regelsätze in Azure Firewall bieten Folgendes:

- Konzentrieren Sie sich auf die Identifizierung tatsächlicher Schadsoftware, Befehls- und Kontrolle,Exploit-Kits und bösartiger Aktivitäten, die von herkömmlichen Methoden verpasst wurden.

- Mehr als 67.000 Regeln in mehr als 50 Kategorien, einschließlich Schadsoftwarebefehl und -kontrolle, Phishing, Trojaner, Botnets, Informationsereignisse, Exploits, Sicherheitslücken, SCADA-Netzwerkprotokolle und Exploit Kit-Aktivitäten.

- Täglich werden 20 bis 40 neue Regeln veröffentlicht.

- Niedrige falsch positive Rate mit erweiterten Schadsoftwareerkennungstechniken wie globaler Sensornetzwerk-Feedbackschleife.

IDPS erkennt Angriffe auf alle Ports und Protokolle für nicht verschlüsselten Datenverkehr. Bei der HTTPS-Datenverkehrsüberprüfung kann Azure Firewall seine TLS-Inspektionsfunktion verwenden, um den Datenverkehr zu entschlüsseln und schädliche Aktivitäten besser zu erkennen.

Hinweis

Anleitungen zum Überschreiben von Signaturmodi und wichtigen Einschränkungen, um automatische Tropfen zu vermeiden, finden Sie unter "Außerkraftsetzen von Verhalten und Einschränkungen".

Mit der IDPS-Umgehungsliste können Sie bestimmte IP-Adressen, Bereiche und Subnetze von der Filterung ausschließen. Beachten Sie, dass die Umgehungsliste nicht zur Verbesserung der Durchsatzleistung gedacht ist, da die Leistung der Firewall weiterhin ihrem Anwendungsfall unterliegt. Weitere Informationen finden Sie unter Azure Firewall-Leistung.

Private IP-Adressbereiche von IDPS

In Azure Firewall Premium IDPS werden private IP-Adressbereiche verwendet, um zu ermitteln, ob Datenverkehr eingehend, ausgehend oder intern (East-West) ist. Jede Signatur wird auf bestimmte Verkehrsbeschreibungen angewendet, wie in der Signaturregeltabelle angegeben. Standardmäßig werden nur die durch IANA RFC 1918 definierten Bereiche als private IP-Adressen betrachtet. Der Datenverkehr zwischen privaten IP-Adressbereichen wird als intern betrachtet. Sie können private IP-Adressbereiche nach Bedarf ganz einfach bearbeiten, entfernen oder hinzufügen.

IDPS-Signaturregeln

IDPS-Signaturregeln ermöglichen es Ihnen:

- Passen Sie Signaturen an, indem Sie ihren Modus in "Deaktiviert", " Warnung" oder " Warnung" und "Verweigerung" ändern. Sie können bis zu 10.000 IDPS-Regeln anpassen.

- Wenn beispielsweise eine legitime Anforderung aufgrund einer fehlerhaften Signatur blockiert wird, können Sie diese Signatur mithilfe ihrer ID aus den Netzwerkregelnprotokollen deaktivieren, um das falsch positive Problem zu beheben.

- Optimieren Sie Signaturen, die übermäßige Warnungen mit niedriger Priorität generieren, um die Sichtbarkeit von Warnungen mit hoher Priorität zu verbessern.

- Alle 67.000 Signaturen anzeigen.

- Verwenden Sie die intelligente Suche, um Signaturen nach Attributen zu finden, z. B. CVE-ID.

IDPS-Signaturregeln haben die folgenden Eigenschaften:

| Column | BESCHREIBUNG |

|---|---|

| Signatur-ID | Interne ID für jede Signatur, die auch in Azure Firewall Network Rules Logs angezeigt wird. |

| Mode | Gibt an, ob die Signatur aktiv ist und ob die Firewall beim übereinstimmenen Datenverkehr abbricht oder warnungen. Modi: - Deaktiviert: Die Signatur ist nicht aktiviert. - Warnung: Warnungen zu verdächtigem Datenverkehr. - Warnung und Verweigern: Alarme und blockiert verdächtigen Datenverkehr. Einige Signaturen sind standardmäßig "Nur benachrichtigen", können aber auf "Warnung und Ablehnung" angepasst werden. Der Signaturmodus wird durch Folgendes bestimmt: 1. Richtlinienmodus – Abgeleitet vom IDPS-Modus der Richtlinie. 2. Übergeordnete Richtlinie – Abgeleitet vom IDPS-Modus der übergeordneten Richtlinie. 3. Überschrieben – Vom Benutzer angepasst. 4. System – Auf "Nur warnungen" durch das System aufgrund seiner Kategorie festgelegt, kann jedoch außer Kraft gesetzt werden. IDPS-Warnungen sind im Portal über eine Netzwerkregelprotokollabfrage verfügbar. |

| severity | Gibt die Wahrscheinlichkeit an, dass die Signatur ein tatsächlicher Angriff ist: - Niedrig (Priorität 3): Niedrige Wahrscheinlichkeit, Informationsereignisse. - Mittel (Priorität 2):Verdächtig, erfordert Untersuchung. - Hoch (Priorität 1): Schwerer Angriff, hohe Wahrscheinlichkeit. |

| Direction | Verkehrsrichtung, für die die Signatur angewendet wird: - Eingehend: Vom Internet bis zu Ihrem privaten IP-Bereich. - Ausgehend: Von Ihrem privaten IP-Bereich zum Internet. - Intern: Innerhalb Ihres privaten IP-Bereichs. - Intern/eingehend: Von Ihrem privaten IP-Bereich oder aus dem Internet bis zu Ihrem privaten IP-Bereich. - Intern/ausgehend: Von Ihrem privaten IP-Bereich zu Ihrem privaten IP-Bereich oder dem Internet. - Any: Auf jede Verkehrsrichtung angewendet. |

| Group | Der Gruppenname, zu dem die Signatur gehört. |

| BESCHREIBUNG | Enthält: - Kategoriename: Die Kategorie der Signatur. - Allgemeine Beschreibung. - CVE-ID (optional): Zugeordneter CVE. |

| Protokoll | Das Protokoll, das der Signatur zugeordnet ist. |

| Quelle/Ziel Ports | Die ports, die der Signatur zugeordnet sind. |

| Letzte Aktualisierung | Das Datum, an dem die Signatur zuletzt eingeführt oder geändert wurde. |

Weitere Informationen zu IDPS finden Sie unter Testen von Azure Firewall IDPS.

URL-Filterung

Die URL-Filterung erweitert die FQDN-Filterfunktion der Azure Firewall, um die gesamte URL zu berücksichtigen, z www.contoso.com/a/c . B. statt nur www.contoso.com.

Die URL-Filterung kann sowohl auf HTTP- als auch auf HTTPS-Datenverkehr angewendet werden. Bei der Überprüfung von HTTPS-Datenverkehr verwendet Azure Firewall Premium seine TLS-Inspektionsfunktion, um den Datenverkehr zu entschlüsseln, die Ziel-URL zu extrahieren und zu überprüfen, ob der Zugriff zulässig ist. DIE TLS-Inspektion muss auf Anwendungsregelebene aktiviert werden. Nach der Aktivierung können URLs zum Filtern von HTTPS-Datenverkehr verwendet werden.

Webkategorien

Webkategorien ermöglichen Administratoren das Zulassen oder Verweigern des Benutzerzugriffs auf bestimmte Kategorien von Websites, z. B. Glücksspiele oder soziale Medien. Obwohl dieses Feature sowohl in Azure Firewall Standard als auch in Premium verfügbar ist, bietet die Premium-SKU eine differenziertere Kontrolle, indem kategorien basierend auf der gesamten URL sowohl für HTTP- als auch für HTTPS-Datenverkehr abgegleicht werden.

Azure Firewall Premium-Webkategorien sind nur in Firewallrichtlinien verfügbar. Stellen Sie sicher, dass ihre Richtlinien-SKU ihrer Firewallinstanz-SKU entspricht. Eine Firewall Premium-Instanz erfordert beispielsweise eine Firewall Premium-Richtlinie.

Wenn azure Firewall z. B. eine HTTPS-Anforderung abfangen für www.google.com/news:

- Firewall Standard untersucht nur den FQDN, kategorisiert

www.google.comals Suchmaschine. - Firewall Premium untersucht die vollständige URL, kategorisiert

www.google.com/newsals News.

Kategorien werden nach Schweregrad unter "Haftung", "Hohe Bandbreite", "Geschäftliche Nutzung", "Produktivitätsverlust", "Allgemeines Surfen" und " Nicht kategorisiert" organisiert. Ausführliche Beschreibungen finden Sie in den Azure Firewall-Webkategorien.

Protokollierung von Webkategorien

Datenverkehr, der nach Webkategorien gefiltert wird, wird in den Anwendungsprotokollen protokolliert. Das Feld "Webkategorien " wird nur angezeigt, wenn die Firewallrichtlinienanwendungsregeln explizit konfiguriert sind. Wenn z. B. keine Regel Suchmaschinen und Benutzeranforderungen www.bing.comexplizit verweigert, wird nur eine Standardverweigerungsmeldung angezeigt.

Kategorieausnahmen

Sie können Ausnahmen für Webkategorieregeln erstellen, indem Sie separate Berechtigungs- oder Ablehnungsregelsammlungen mit höherer Priorität konfigurieren. Lassen Sie www.linkedin.com beispielsweise mit Priorität 100 zu und verweigern Sie soziale Netzwerke mit Priorität 200, um eine Ausnahme für die Kategorie "Soziale Netzwerke " zu erstellen.

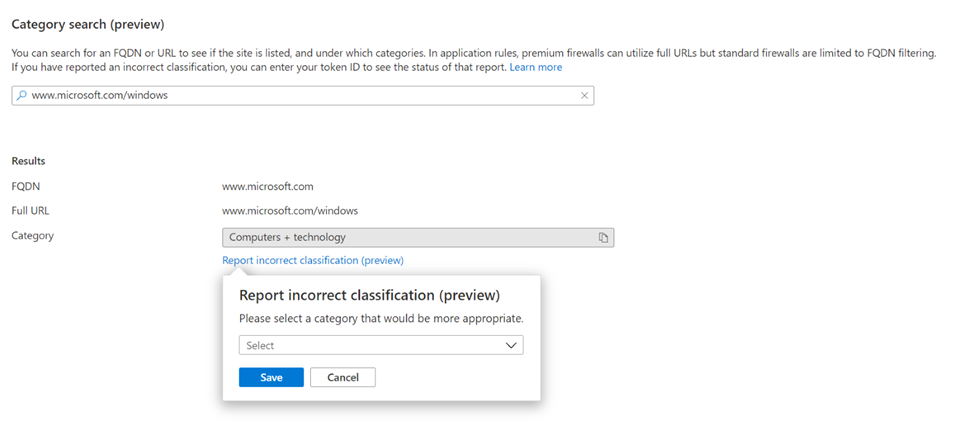

Webkategoriesuche

Identifizieren Sie die Kategorie eines FQDN oder einer URL mithilfe des Features " Webkategorieüberprüfung " unter den Firewallrichtlinieneinstellungen. Dadurch können Anwendungsregeln für den Zieldatenverkehr definiert werden.

Wichtig

Um das Feature " Webkategorieüberprüfung " zu verwenden, muss der Benutzer über Microsoft.Network/azureWebCategories/*-Zugriff auf Abonnementebene verfügen.

Kategorieänderung

Unter der Registerkarte "Webkategorien " in den Firewallrichtlinieneinstellungen können Sie eine Kategorieänderung anfordern, wenn Sie glauben, dass sich ein FQDN oder eine URL in einer anderen Kategorie befinden soll oder einen Vorschlag für einen nicht kategorisierten FQDN oder eine URL haben soll. Nachdem Sie einen Kategorieänderungsbericht übermittelt haben, erhalten Sie ein Token, um den Anforderungsstatus nachzuverfolgen.

Webkategorien, die den TLS-Abschluss nicht unterstützen

Bestimmte Webdaten, z. B. Mitarbeiterintegritätsdaten, können aufgrund von Datenschutz- und Compliance-Gründen nicht mithilfe von TLS-Beendigung entschlüsselt werden. Die folgenden Webkategorien unterstützen keine TLS-Beendigung:

- Education

- Finance

- Regierung

- Gesundheit und Medizin

Um die TLS-Beendigung für bestimmte URLs zu unterstützen, fügen Sie sie manuell zu Anwendungsregeln hinzu. Fügen Sie www.princeton.edu beispielsweise hinzu, um diese Website zuzulassen.

Unterstützte Regionen

Eine Liste der Regionen, in denen azure Firewall verfügbar ist, finden Sie unter Azure-Produkte, die nach Region verfügbar sind.