Konfigurieren kundenseitig verwalteter Schlüssel im Ruhezustand

Wichtig

Azure API for FHIR wird am 30. September 2026 eingestellt. Folgen Sie den Migrationsstrategien, um bis zu diesem Datum zum Azure Health Data Services-FHIR®-Dienst zu wechseln. Aufgrund der Einstellung von Azure API for FHIR werden neue Bereitstellungen ab dem 1. April 2025 nicht zugelassen. Der Azure Health Data Services-FHIR-Dienst ist die weiterentwickelte Version der Azure-API für FHIR, mit der Kundschaft FHIR-, DICOM- und Medizintechnikdienste mit Integrationen in andere Azure-Dienste verwalten kann.

Wenn Sie ein neues Azure API for FHIR®-Konto erstellen, werden Ihre Daten standardmäßig mit von Microsoft verwalteten Schlüsseln verschlüsselt. Sie können jetzt eine zweite Verschlüsselungsebene für die Daten hinzufügen, indem Sie einen Schlüssel verwenden, den Sie selbst auswählen und verwalten.

In Azure wird dies normalerweise mit einem Verschlüsselungsschlüssel in der Azure Key Vault-Instanz des Kunden erreicht. Azure SQL, Azure Storage und Azure Cosmos DB sind einige Beispiele für Dienste, die über diese Funktion verfügen. In Azure API for FHIR wird diese Unterstützung über Azure Cosmos DB genutzt. Wenn Sie ein Konto erstellen, haben Sie die Möglichkeit, einen URI für einen Azure Key Vault-Schlüssel anzugeben. Dieser Schlüssel wird an Azure Cosmos DB übergeben, wenn das DB-Konto bereitgestellt wird. Wenn eine FHIR-Anforderung (Fast Healthcare Interoperability Resources) gestellt wird, ruft Azure Cosmos DB Ihren Schlüssel ab und verwendet ihn zum Ver- bzw. Entschlüsseln der Daten.

Informationen zu den ersten Schritten finden Sie unter den folgenden Links:

- Registrieren des Azure Cosmos DB-Ressourcenanbieters für Ihr Azure-Abonnement

- Konfigurieren Ihrer Azure Key Vault-Instanz

- Hinzufügen einer Zugriffsrichtlinie zu Ihrer Azure Key Vault-Instanz

- Generieren eines Schlüssels in Azure Key Vault

Über das Azure-Portal

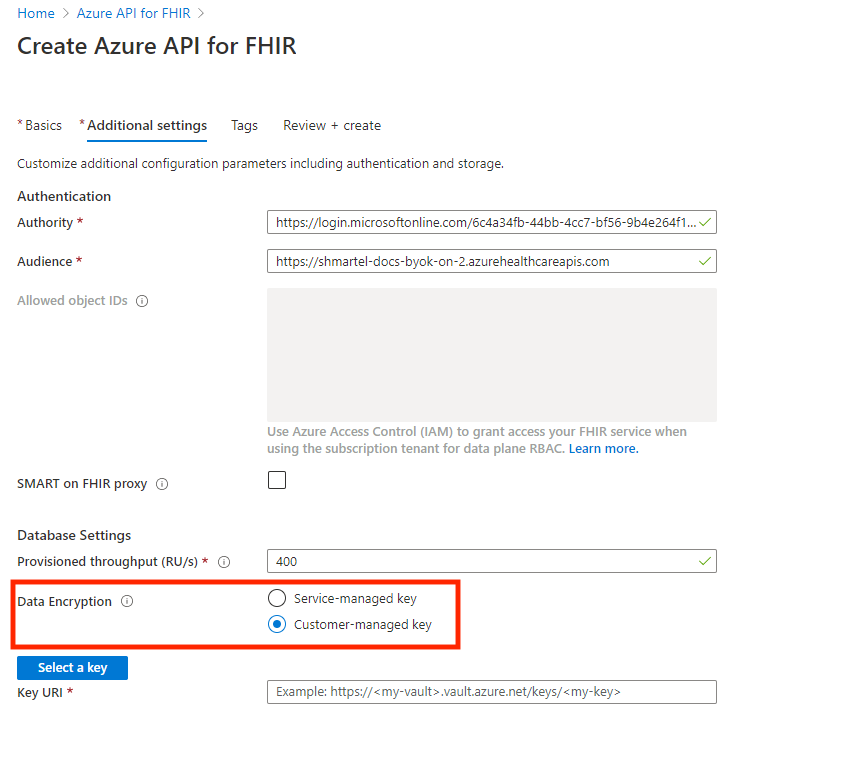

Beim Erstellen Ihres Azure API for FHIR-Kontos im Azure-Portal werden Sie auf der Registerkarte Zusätzliche Einstellungen unter Datenbankeinstellungen die Konfigurationsoption Datenverschlüsselung sehen. Standardmäßig ist die Option „Dienstseitig verwalteter Schlüssel“ ausgewählt.

Wichtig

Die Datenverschlüsselungsoption ist nur verfügbar, wenn Azure API for FHIR erstellt wird, und kann danach nicht mehr geändert werden. Sie können jedoch den Verschlüsselungsschlüssel anzeigen und aktualisieren, wenn die Option Kundenseitig verwalteter Schlüssel ausgewählt ist.

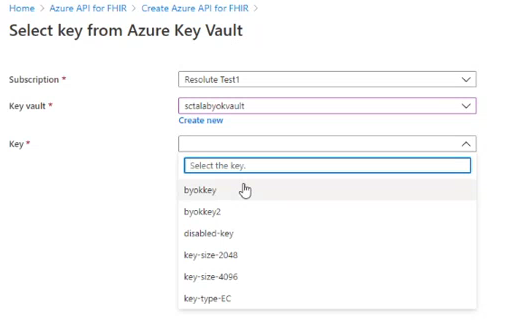

Sie können Ihren Schlüssel in der Schlüsselauswahl auswählen:

Sie können hier auch Ihren Azure Key Vault-Schlüssel angeben, indem Sie die Option Kundenseitig verwalteter Schlüssel auswählen.

Sie können auch den Schlüssel-URI eingeben, wie in der folgenden Abbildung dargestellt.

Wichtig

Stellen Sie sicher, dass alle Berechtigungen für Azure Key Vault entsprechend festgelegt sind. Weitere Informationen finden Sie unter Hinzufügen einer Zugriffsrichtlinie zu Ihrer Azure Key Vault-Instanz. Stellen Sie außerdem sicher, dass vorläufiges Löschen in den Eigenschaften von Key Vault aktiviert ist. Wenn Sie diese Schritte nicht durchführen, resultiert dies in einem Bereitstellungsfehler. Weitere Informationen finden Sie unter Überprüfen, ob vorläufiges Löschen für einen Schlüsseltresor aktiviert ist, und Aktivieren des vorläufigen Löschens.

Hinweis

Die Verwendung von kundenseitig verwalteten Schlüsseln in den Regionen „Brasilien, Süden“, „Asien, Osten“ und „Asien, Südosten“ erfordert eine von Microsoft generierte Unternehmensanwendungs-ID. Sie können eine Unternehmensanwendungs-ID anfordern, indem Sie ein einmaliges Supportticket über das Azure-Portal erstellen. Folgen Sie nach Erhalt der Anwendungs-ID den Anweisungen zum Registrieren der Anwendung.

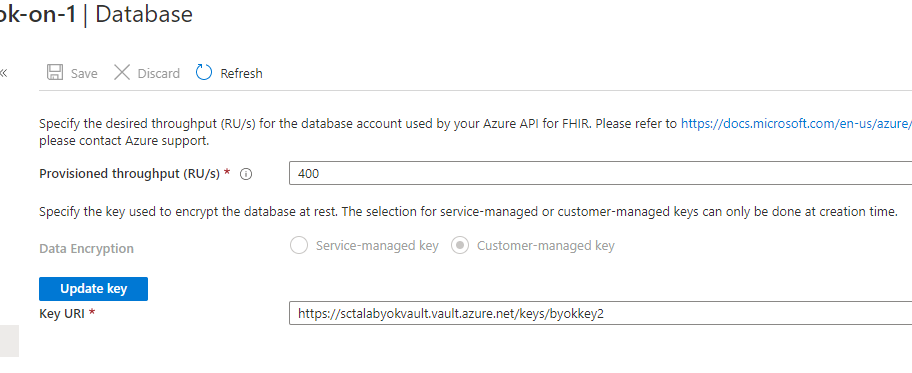

Für vorhandene FHIR-Konten können Sie die Option für die Schlüsselverschlüsselung (Dienstseitig verwalteter Schlüssel oder Kundenseitig verwalteter Schlüssel) auf dem Blatt Datenbank wie folgt anzeigen. Die Konfigurationsoption kann nach dem Auswählen nicht mehr geändert werden. Sie können aber Ihren Schlüssel ändern und aktualisieren.

Darüber hinaus können Sie eine neue Version des angegebenen Schlüssels erstellen. Nach der Erstellung werden Ihre Daten mit der neuen Version verschlüsselt, ohne dass es zu einer Dienstunterbrechung kommt. Sie können den Zugriff auf den Schlüssel auch entfernen, damit nicht auf die Daten zugegriffen werden kann. Wenn der Schlüssel deaktiviert ist, tritt bei Abfragen ein Fehler auf. Wird der Schlüssel wieder aktiviert, sind die Abfragen wieder erfolgreich.

Verwenden von Azure PowerShell

Mit dem Azure Key Vault-Schlüssel-URI können Sie den kundenseitig verwalteten Schlüssel (Customer-Managed Key, CMK) mithilfe von PowerShell konfigurieren. Führen Sie dazu den folgenden PowerShell-Befehl aus.

New-AzHealthcareApisService

-Name "myService"

-Kind "fhir-R4"

-ResourceGroupName "myResourceGroup"

-Location "westus2"

-CosmosKeyVaultKeyUri "https://<my-vault>.vault.azure.net/keys/<my-key>"

Verwenden der Azure-Befehlszeilenschnittstelle

Wie bei der Methode mit PowerShell können Sie den kundenseitig verwalteten Schlüssel (CMK) konfigurieren, indem Sie den Azure Key Vault-Schlüssel-URI unter dem Parameter key-vault-key-uri übergeben und den folgenden CLI-Befehl ausführen.

az healthcareapis service create

--resource-group "myResourceGroup"

--resource-name "myResourceName"

--kind "fhir-R4"

--location "westus2"

--cosmos-db-configuration key-vault-key-uri="https://<my-vault>.vault.azure.net/keys/<my-key>"

Verwenden von Azure Resource Manager-Vorlagen

Mit dem Azure Key Vault-Schlüssel-URI können Sie den CMK konfigurieren, indem Sie den URI unter der Eigenschaft keyVaultKeyUri im Objekt properties übergeben.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"services_myService_name": {

"defaultValue": "myService",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.HealthcareApis/services",

"apiVersion": "2020-03-30",

"name": "[parameters('services_myService_name')]",

"location": "westus2",

"kind": "fhir-R4",

"properties": {

"accessPolicies": [],

"cosmosDbConfiguration": {

"offerThroughput": 400,

"keyVaultKeyUri": "https://<my-vault>.vault.azure.net/keys/<my-key>"

},

"authenticationConfiguration": {

"authority": "https://login.microsoftonline.com/72f988bf-86f1-41af-91ab-2d7cd011db47",

"audience": "[concat('https://', parameters('services_myService_name'), '.azurehealthcareapis.com')]",

"smartProxyEnabled": false

},

"corsConfiguration": {

"origins": [],

"headers": [],

"methods": [],

"maxAge": 0,

"allowCredentials": false

}

}

}

]

}

Darüber hinaus können Sie die Vorlage mithilfe des folgenden PowerShell-Skripts bereitstellen.

$resourceGroupName = "myResourceGroup"

$accountName = "mycosmosaccount"

$accountLocation = "West US 2"

$keyVaultKeyUri = "https://<my-vault>.vault.azure.net/keys/<my-key>"

New-AzResourceGroupDeployment `

-ResourceGroupName $resourceGroupName `

-TemplateFile "deploy.json" `

-accountName $accountName `

-location $accountLocation `

-keyVaultKeyUri $keyVaultKeyUri

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie kundenseitig verwaltete Schlüssel im Ruhezustand mit dem Azure-Portal, mit PowerShell, der CLI und einer Resource Manager-Vorlage konfigurieren. Weitere Informationen finden Sie im Abschnitt „Häufig gestellte Fragen zu Azure Cosmos DB“.

Hinweis

FHIR® ist eine eingetragene Marke von HL7 und wird mit Genehmigung von HL7 verwendet.