Registrieren einer öffentlichen Clientanwendung in Azure Active Directory für Azure API for FHIR

In diesem Artikel erfahren Sie, wie Sie eine öffentliche Anwendung in Azure Active Directory (Azure AD) registrieren.

Clientanwendungsregistrierungen sind Azure AD-Darstellungen von Anwendungen, die sich authentifizieren und API-Berechtigungen im Namen eines Benutzers anfordern können. Öffentliche Clients sind Anwendungen wie beispielsweise mobile Anwendungen und JavaScript-Einzelseitenanwendungen, die Geheimnisse nicht vertraulich behandeln können. Das Verfahren ähnelt dem Registrieren eines vertraulichen Clients. Öffentliche Clients erweisen sich jedoch beim Speichern eines Anwendungsgeheimnisses als nicht vertrauenswürdig, daher muss kein Geheimnis hinzugefügt werden.

In dieser Schnellstartanleitung erhalten Sie allgemeine Informationen, wie Sie eine Anwendung bei der Microsoft Identity Platform registrieren.

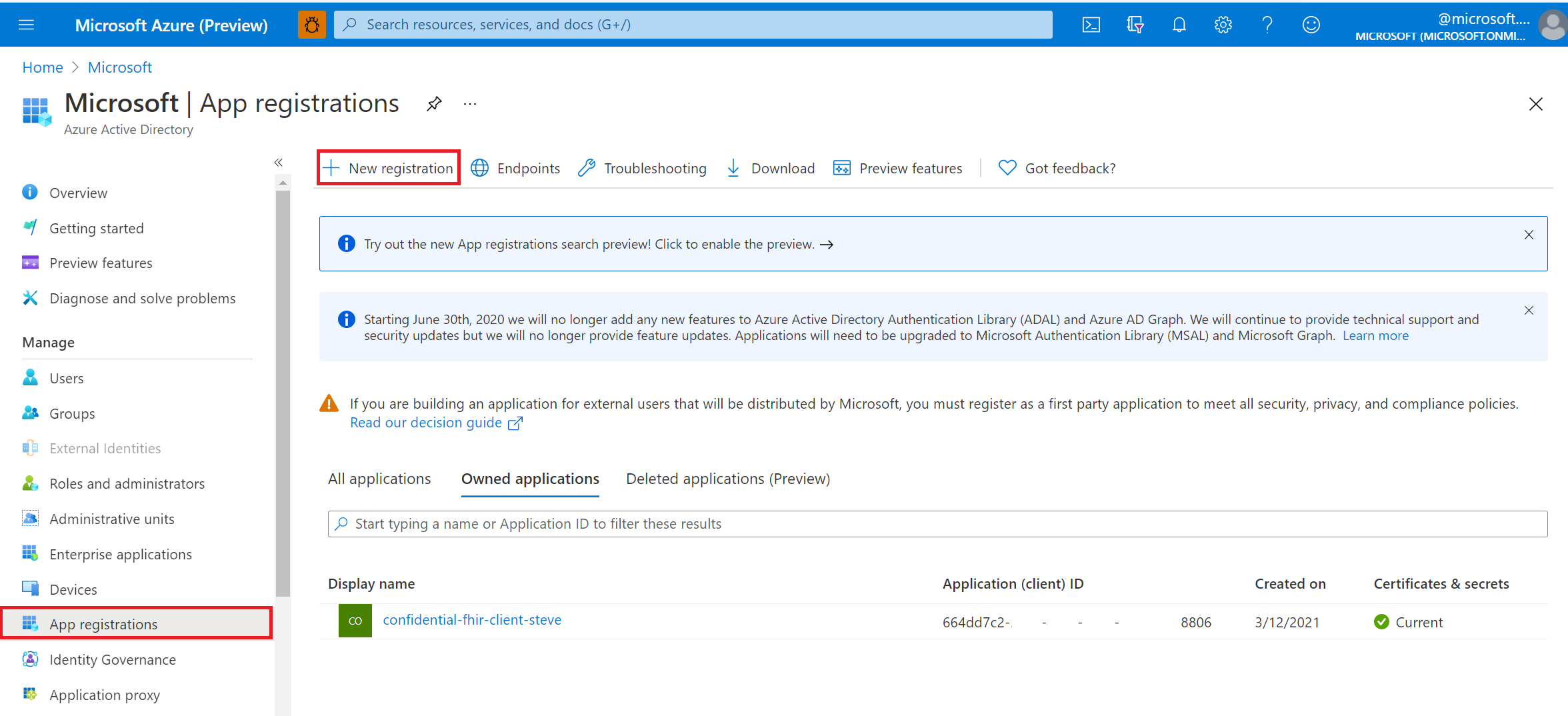

App-Registrierungen im Azure-Portal

Wählen Sie im Azure-Portal im linken Navigationsbereich Azure Active Directory aus.

Wählen Sie auf dem Blatt Azure Active Directorydie Option App-Registrierungen aus:

Wählen Sie Neue Registrierung aus.

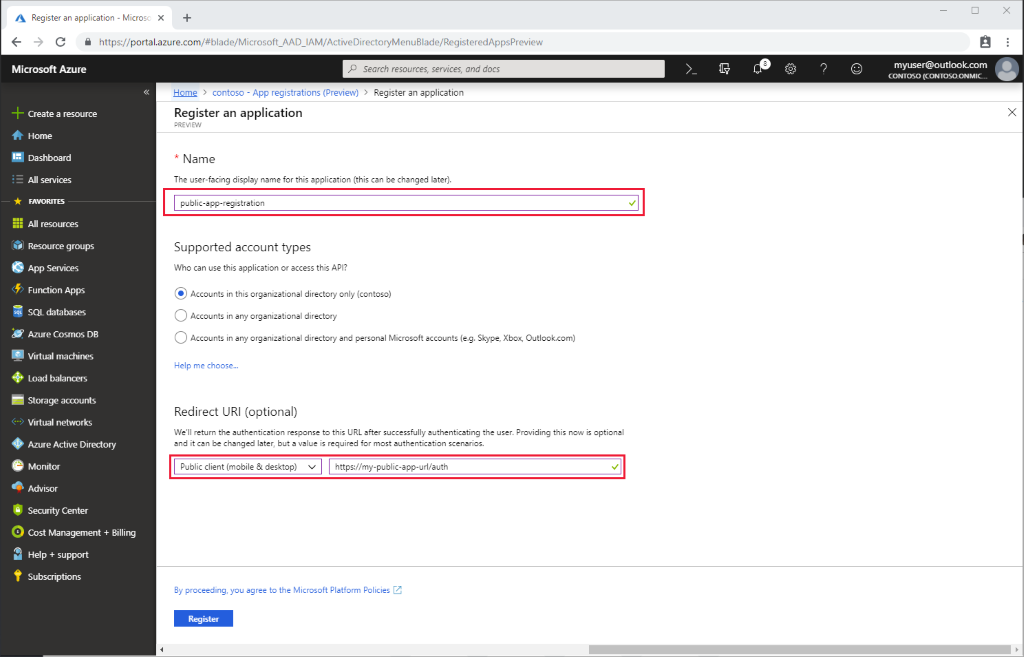

Übersicht über die Anwendungsregistrierung

Weisen Sie der Anwendung einen Anzeigenamen zu.

Stellen Sie eine Antwort-URL bereit. Unter der Antwort-URL werden Authentifizierungscodes an die Clientanwendung zurückgegeben. Sie können mehrere Antwort-URLs hinzufügen und vorhandene URLs später bearbeiten.

So konfigurieren Sie Ihre Desktop-, mobile oder Single-Page-Anwendung als öffentliche Anwendung:

Wählen Sie im Azure-Portal unter App-Registrierungen Ihre App aus, und wählen Sie dann Authentifizierung aus.

Wählen Sie Erweiterte Einstellungen>Standardclienttyp aus. Wählen Sie für Anwendung als öffentlichen Client behandeln die Option Ja aus.

Wählen Sie für eine Single-Page-Anwendung Zugriffstoken und ID-Token aus, um den impliziten Fluss zu aktivieren.

- Wenn Ihre Anwendung Benutzer anmeldet, wählen Sie ID-Token aus.

- Wenn Ihre Anwendung auch eine geschützte Web-API aufrufen muss, wählen Sie Zugriffstoken aus.

API-Berechtigungen

Berechtigungen für Azure API for FHIR werden über RBAC verwaltet. Weitere Informationen finden Sie unter Konfigurieren von Azure RBAC für FHIR.

Hinweis

Verwenden Sie grant_type client_credentials, wenn Sie versuchen, ein Zugriffstoken für Azure API for FHIR mithilfe von Tools wie Postman zu verwenden. Weitere Informationen finden Sie unter Testen der FHIR-API in Azure API for FHIR.

Überprüfen der Autorität des FHIR-Servers

Wenn sich die anwendung, die Sie in diesem Artikel registriert haben, und Ihr FHIR-Server im selben Azure AD-Mandanten befinden, können Sie mit den nächsten Schritten fortfahren.

Wenn Sie Ihre Clientanwendung in einem anderen Azure AD-Mandanten als Ihrem FHIR-Server konfigurieren, müssen Sie die Autorität aktualisieren. In Azure API for FHIR legen Sie die Autorität unter Einstellungen –-> Authentifizierung fest. Legen Sie Ihre Autorität auf "MANDANTEN-ID>"https://login.microsoftonline.com/< fest.

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie eine öffentliche Clientanwendung in Azure AD registrieren. Testen Sie als Nächstes den Zugriff auf Ihren FHIR-Server mithilfe von Postman.

FHIR® ist eine eingetragene Marke von HL7 und wird mit Genehmigung von HL7 verwendet.