Azure Information Protection (AIP)-Bezeichnung, Klassifizierung und Schutz

Hinweis

Suchen Sie nach Microsoft Purview Information Protection, ehemals Microsoft Information Protection (MIP)?

Das Azure Information Protection-Add-In wird eingestellt und durch Bezeichnungen ersetzt, die in Ihre Microsoft 365-Apps und -Dienste integriert sind. Erfahren Sie mehr über den Supportstatus anderer Azure Information Protection-Komponenten.

Der neue Microsoft Purview Information Protection-Client (ohne das Add-In) befindet sich derzeit in der Vorschau und ist für die allgemeine Verfügbarkeit geplant.

Azure Information Protection (AIP) ist eine cloudbasierte Lösung, mit der Organisationen Dokumente und E-Mails durch das Anwenden von Bezeichnungen klassifizieren und schützen können.

Beispielsweise kann Ihr Administrator eine Bezeichnung mit Regeln konfigurieren, die vertrauliche Daten wie z. B. Kreditkarteninformationen erkennen. In diesem Fall wird jedem Benutzer, der Kreditkarteninformationen in einer Word-Datei speichert, oben im Dokument eine QuickInfo mit einer Empfehlung angezeigt, die entsprechende Bezeichnung für dieses Szenario anzuwenden.

Bezeichnungen können Ihre Dokumente klassifizieren und optional schützen und Ihnen damit Folgendes ermöglichen:

- Nachverfolgen und Kontrollieren der Nutzung ihrer Inhalte

- Analysieren von Datenflüssen zum Gewinnen von Einblicken in Ihr Unternehmen – Erkennen risikoreicher Verhaltensweisen und Ergreifen von Korrekturmaßnahmen

- Nachverfolgen des Dokumentzugriffs und Verhindern von Datenlecks oder Missbrauch

- Und vieles mehr …

Anwenden von Bezeichnungen auf die Klassifizierung mit AIP

Die Bezeichnung Ihrer Inhalte mit AIP umfasst:

- Eine Klassifizierung, die unabhängig davon, wo die Daten gespeichert oder für wen sie freigegeben werden, erkannt werden kann.

- Visuelle Markierungen, wie Kopf- und Fußzeilen oder Wasserzeichen.

- Metadaten werden Dateien und E-Mail-Headern als Klartext hinzugefügt. Die Metadaten als Klartext stellen sicher, dass andere Dienste die Klassifizierung identifizieren und entsprechende Maßnahmen ergreifen können.

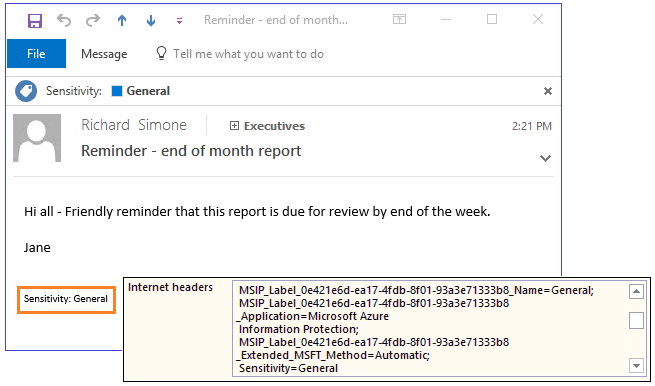

In der folgenden Abbildung wurde eine E-Mail-Nachricht beispielsweise als Allgemein eingestuft:

In diesem Beispiel ermöglicht die Bezeichnung auch:

- Hinzufügen einer Fußzeile von Vertraulichkeit: Allgemein zu der E-Mail-Nachricht. Diese Fußzeile ist ein visueller Indikator für alle Empfänger, dass sie allgemeine Geschäftsdaten enthält, die außerhalb der Organisation nicht versendet werden sollten.

- Eingebettete Metadaten in den E-Mail-Kopfzeilen. Anhand von Kopfzeilendaten können E-Mail-Dienste die Bezeichnung prüfen und theoretisch einen Überwachungseintrag erstellen oder verhindern, dass sie außerhalb der Organisation versendet werden.

Etiketten können automatisch von Administratoren mit Hilfe von Regeln und Bedingungen, manuell von Benutzern oder mit einer Kombination aus beiden angewendet werden, bei der Administratoren die den Benutzern angezeigten Empfehlungen definieren.

So schützt AIP Ihre Daten

Azure Information Protection schützt Ihre Daten über den Dienst Azure Rights Management (Azure RMS).

Azure RMS ist in andere Microsoft Cloud Services und Anwendungen wie Office 365 und Microsoft Entra ID integriert und kann auch zusammen mit Ihren eigenen Anwendungen oder Anwendungen und Lösungen für den Informationsschutz von Drittanbietern verwendet werden. Azure RMS funktioniert sowohl mit lokalen Lösungen als auch mit Cloudlösungen.

Azure RMS wendet Verschlüsselungs-, Identitäts- und Autorisierungsrichtlinien an. Ähnlich wie bei AIP-Bezeichnungen verbleibt der mit Azure RMS angewendete Schutz unabhängig vom Speicherort des Dokuments oder der E-Mail bei den Dokumenten und E-Mails. Dadurch wird sichergestellt, dass Sie auch dann die Kontrolle über Ihre Inhalte behalten, wenn sie für andere Personen freigegeben werden.

Für Schutzeinstellungen gibt es folgende Möglichkeiten:

Teil Ihrer Etikettenkonfiguration, so dass die Benutzer Dokumente und E-Mails durch einfaches Anbringen eines Etiketts sowohl klassifizieren als auch schützen können.

Wird allein von Anwendungen und Diensten verwendet, die den Schutz, aber nicht die Bezeichnung unterstützen.

Für Anwendungen und Dienste, die nur den Schutz unterstützen, werden Schutzeinstellungen als Rights Management-Vorlagen verwendet.

Sie können z. B. einen Bericht oder eine Tabelle mit Verkaufsprognosen so konfigurieren, dass nur Personen in Ihrer Organisation darauf zugreifen können. In diesem Fall wenden Sie Schutzeinstellungen an, um zu steuern, ob dieses Dokument bearbeitet werden kann, es auf schreibgeschützt zu beschränken oder seinen Druck zu verhindern.

E-Mails können ähnliche Schutzeinstellungen haben, mit denen ihre Weiterleitung oder die Verwendung der Option Allen antworten verhindert wird.

Rights Management-Vorlagen

Sobald der Dienst Azure Rights Management aktiviert ist, stehen Ihnen zwei Standardvorlagen für das Rights Management zur Verfügung, mit denen Sie den Datenzugriff auf Benutzer innerhalb Ihrer Organisation einschränken können. Sie können diese Vorlagen sofort verwenden oder Ihre eigenen Schutzeinstellungen konfigurieren, um restriktivere Steuerelemente in neuen Vorlagen anzuwenden.

Rights Management-Vorlagen können mit allen Anwendungen oder Diensten verwendet werden, die Azure Rights Management unterstützen.

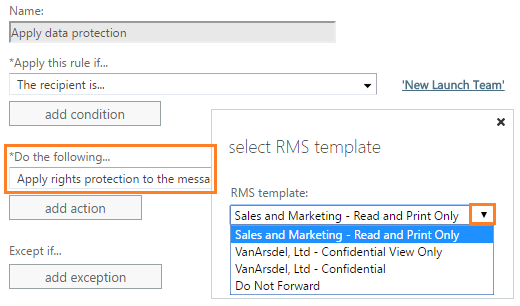

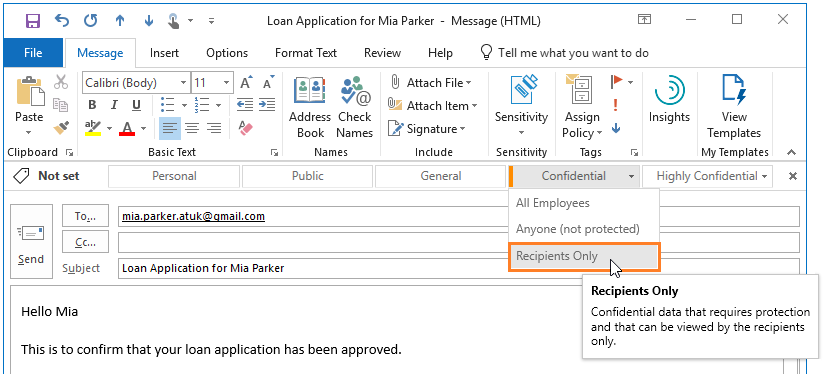

Die folgende Abbildung zeigt ein Beispiel aus dem Exchange Admin Center, in dem Sie Exchange Online-Nachrichtenflussregeln so konfigurieren können, dass RMS-Vorlagen verwendet werden:

Hinweis

Durch das Erstellen einer AIP-Bezeichnung, die Schutzeinstellungen enthält, wird auch eine entsprechende Rights Management-Vorlage erstellt, die separat von der Bezeichnung verwendet werden kann.

Weitere Informationen finden Sie unter Was ist die Azure Rights Management?

AIP und Endbenutzerintegration für Dokumente und E-Mails

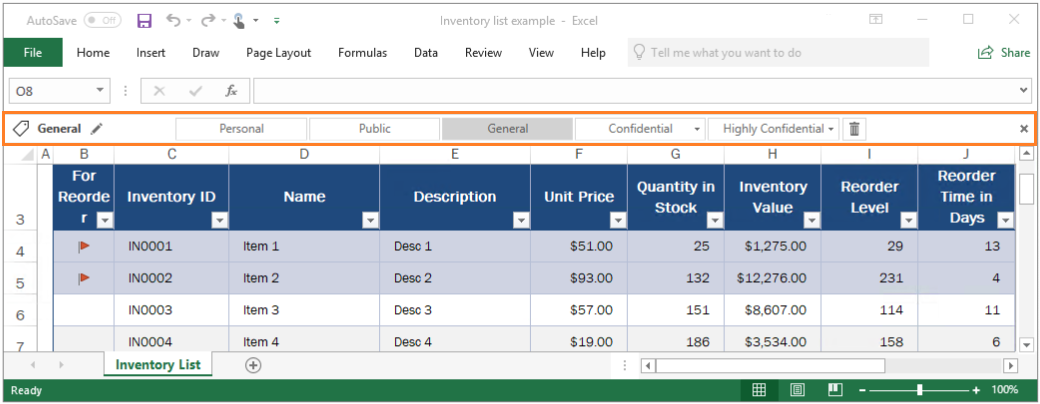

Der AIP-Client installiert die Informationsschutz-Leiste für Office-Anwendungen und ermöglicht Endbenutzern die Integration von AIP in ihre Dokumente und E-Mails.

Beispiel: in Excel:

Während Bezeichnungen automatisch auf Dokumente und E-Mails angewendet werden können, damit das Rätselraten für Benutzer entfällt oder die Richtlinien einer Organisation eingehalten werden können, können Endbenutzer über die Informationsschutz-Leiste selbst Bezeichnungen auswählen und Klassifizierungen anwenden.

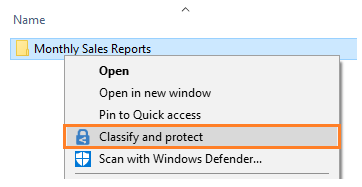

Darüber hinaus ermöglicht der AIP-Client Benutzern das Klassifizieren und Schützen zusätzlicher Dateitypen oder mehrerer Dateien gleichzeitig über das Kontextmenü von Windows Explorer. Zum Beispiel:

Die Menüoption Klassifizieren und Schützen funktioniert ähnlich wie die Informationsschutz-Leiste in Office-Anwendungen, sodass Benutzer eine Bezeichnung auswählen oder benutzerdefinierte Berechtigungen festlegen können.

Tipp

Hauptbenutzer oder Administratoren halten eventuell PowerShell-Befehle für effizienter zum Verwalten und Festlegen der Klassifizierung und des Schutzes für mehrere Dateien. Relevante PowerShell-Befehle sind im Client enthalten und können auch separat installiert werden.

Benutzer und Administratoren können über Websites zur Dokumentkontrolle geschützte Dokumente überwachen und beobachten, wer wann darauf zugreift. Bei Verdacht des Missbrauchs können sie den Zugriff auf diese Dokumente auch widerrufen. Zum Beispiel:

![]()

Zusätzliche Integration für E-Mail

Die Verwendung von AIP mit Exchange Online bietet den zusätzlichen Vorteil, dass geschützte E-Mails an beliebige Benutzer gesendet werden können, in der Gewissheit, dass sie auf jedem Gerät gelesen werden können.

Es könnte zum Beispiel vorkommen, dass Sie vertrauliche Informationen an persönliche E-Mail-Adressen mit einem Gmail-, Hotmail- oder Microsoft-Konto senden müssen oder an Benutzer, die kein Konto in Office 365 oder Microsoft Entra ID haben. Diese E-Mails sollten im Ruhezustand und während der Übertragung verschlüsselt werden und für die ursprünglichen Empfänger schreibgeschützt sein.

Dieses Szenario erfordert Office 365-Nachrichtenverschlüsselungsfunktionen. Wenn die Empfänger die geschützte E-Mail nicht in ihrem integrierten E-Mail-Client öffnen können, können sie einen einmaligen Passcode verwenden, um die vertraulichen Informationen in einem Browser zu lesen.

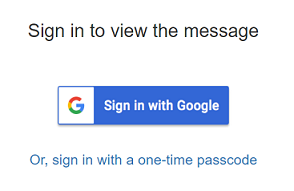

Ein Gmail-Benutzer sieht beispielsweise den folgenden Prompt in einer E-Mail-Nachricht, die er erhält:

Der Benutzer, der die E-Mail sendet, muss die gleichen Aktionen ausführen wie beim Senden einer geschützten E-Mail an einen Benutzer in seiner eigenen Organisation. Sie können z. B. die Schaltfläche Nicht weiterleiten auswählen, die der AIP-Client zum Outlook-Menüband hinzufügen kann.

Alternativ kann die Funktion Nicht weiterleiten in eine Bezeichnung integriert werden, das Benutzer auswählen können, um sowohl die Klassifizierung als auch den Schutz auf diese E-Mail anzuwenden. Zum Beispiel:

Administratoren können auch für automatischen Schutz für Benutzer sorgen, indem Sie Nachrichtenflussregeln konfigurieren, die den Rechteschutz anwenden.

Office-Dokumente, die an diese E-Mails angefügt sind, werden ebenfalls automatisch geschützt.

Scannen nach vorhandenen Inhalten zum Klassifizieren und Schützen

Im Idealfall versehen Sie Dokumente und E-Mails bei ihrer Erstellung mit einer Bezeichnung. Wahrscheinlich verfügen Sie jedoch über viele vorhandene Dokumente, die entweder lokal oder in der Cloud gespeichert sind und die Sie ebenfalls klassifizieren und schützen möchten.

Zum Klassifizieren und Schützen vorhandener Inhalte können Sie eine der folgenden Methoden anwenden:

Lokale Speicherung: Sie können den Azure Information Protection-Scanner verwenden, um Dokumente in Netzwerkfreigaben und Microsoft SharePoint Server-Websites und -Bibliotheken zu klassifizieren und zu schützen.

Der Scanner wird als Dienst unter Windows Server ausgeführt und verwendet die gleichen Richtlinienregeln zum Erkennen vertraulicher Informationen und zum Anwenden bestimmter Bezeichnungen auf Dokumente.

Alternativ können Sie über den Scanner eine Standardbezeichnung auf alle Dokumente in einem Daten-Repository anwenden, ohne den Dateiinhalt zu prüfen. Verwenden Sie den Scanner nur im Berichterstellungsmodus, um vertrauliche Informationen zu ermitteln, von denen Sie möglicherweise nichts wussten.

Cloud-Datenspeicherung: Verwenden Sie Microsoft Defender for Cloud Apps, um Ihre Etiketten auf Dokumente in Box, SharePoint und OneDrive anzuwenden. Ein Tutorial finden Sie unter Automatisches Anwenden von Azure Information Protection-Klassifizierungsbezeichnungen

Nächste Schritte

Konfigurieren Sie Azure Information Protection und überzeugen Sie sich selbst mit unserem Schnellstart und den Tutorials:

- Schnellstart: Bereitstellen des Clients für einheitliche Bezeichnungen

- Tutorial: Installieren des AIP-Scanners (Azure Information Protection) für einheitliche Bezeichnungen

- Tutorial: Suchen nach vertraulichen Inhalten mit dem AIP-Scanner (Azure Information Protection)

- Tutorial: Verhindern übermäßiger Freigaben in Outlook mithilfe von Azure Information Protection (AIP)

Wenn Sie zur Bereitstellung dieses Diensts für Ihre Organisation bereit sind, sehen Sie sich die Schrittanleitungen an.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für