Analysen und zentrale Berichterstellung für Azure Information Protection

Hinweis

Suchen Sie nach Microsoft Information Protection? Der AIP-Client (Azure Information Protection) für einheitliche Bezeichnungen befindet sich zurzeit im Wartungsmodus. Es wird empfohlen, die integrierten Bezeichnungsfunktionen von Microsoft Information Protection für Ihre Office 365-Anwendungen zu aktivieren. Weitere Informationen

In diesem Artikel wird beschrieben, wie mit der Überwachungslösung von Microsoft Purview Überwachungsereignisse anzeigen können, die vom dem Azure Information Protection Unified Labeling-Client generiert wurden. Überwachungsereignisse, die im einheitlichen Microsoft 365-Überwachungsprotokoll für die zentrale Berichterstellung ausgegeben werden, können im Aktivitäten-Explorer angezeigt werden, wodurch Sie die Anwendung Ihrer Bezeichnungen zur Klassifizierung und zum Schutz der Daten Ihrer Organisation nachverfolgen können.

Die Überwachung ermöglicht Ihnen die Ausführung der folgenden Schritte:

- Aggregieren von Daten von Ihren Azure Information Protection-Clients, Azure Information Protection-Scannern und Microsoft Defender for Cloud Apps.

- Anzeigen von Überwachungsereignissen im einheitlichen Microsoft 365-Überwachungsprotokoll und im Office 365-Aktivitätsprotokoll für Ihre Organisation.

- Abfragen, Anzeigen und Erkennen von Überwachungsereignissen im Aktivitäten-Explorer mit einer grafischen Benutzeroberfläche im Complianceportal.

Überwachen von Ereignissen aus dem einheitlichen Microsoft 365-Überwachungsprotokoll

Der AIP Unified Labeling-Client enthält das Add-In für Office, den Scanner, den Viewer für Windows, die Client-PowerShell und die Shellerweiterung zum Klassifizieren und Schützen für Windows. Alle diese Komponenten generieren Überwachungsereignisse, die in den Office 365-Aktivitätsprotokollen angezeigt werden und über die Office 365-Verwaltungsaktivitäts-API abgefragt werden können.

Überwachungsereignisse ermöglichen einem Administrator Folgendes:

- Überwachen mit Bezeichnungen versehener und geschützter Dokumente und E-Mails in der gesamten Organisation.

- Überwachen des Benutzerzugriffs auf mit Bezeichnungen versehene Dokumente und E-Mails und Nachverfolgen von Änderungen an der Klassifizierung von Dokumenten.

Ereignisschema im einheitlichen Microsoft 365-Überwachungsprotokoll

Die unten aufgeführten AIP-spezifischen fünf Ereignisse (auch als „AuditLogRecordType“ bezeichnet) und weitere Informationen zu den einzelnen Ereignissen finden Sie in der API-Referenz.

| Wert | Membername | Beschreibung |

|---|---|---|

| 93 | AipDiscover | Scanner-Ereignisse in Azure Information Protection (AIP). |

| 94 | AipSensitivityLabelAction | AIP-Vertraulichkeitsbezeichnungsereignisse. |

| 95 | AipProtectionAction | AIP-Schutzereignisse. |

| 96 | AipFileDeleted | AIP-Dateilöschereignisse. |

| 97 | AipHeartBeat | AIP-Taktereignisse. |

Diese Informationen stehen im einheitlichen Microsoft 365-Überwachungsprotokoll für Ihre Organisation zur Verfügung und können im Aktivitäten-Explorer angezeigt werden.

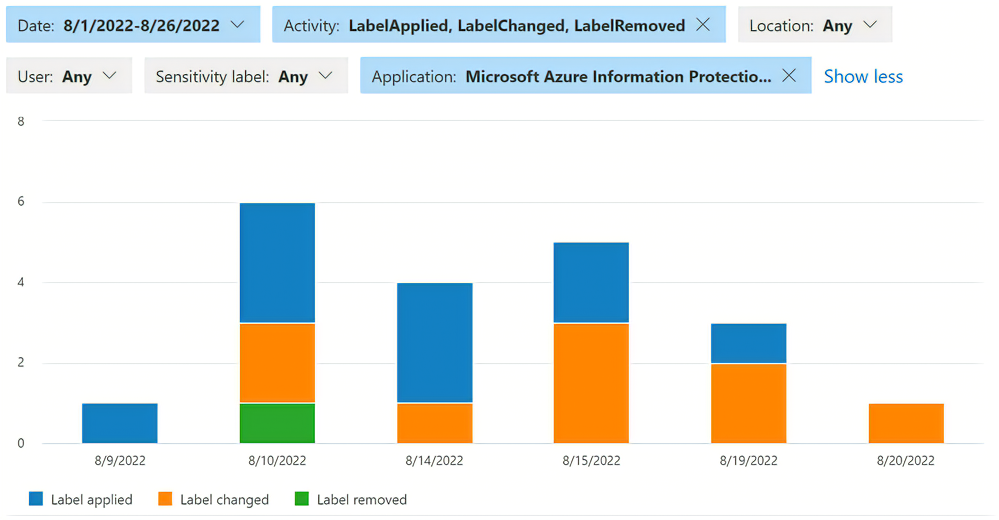

Abfrageüberwachungsereignisse im Aktivitäten-Explorer

Der Aktivitäten-Explorer im Microsoft Purview-Complianceportal ist eine grafische Schnittstelle zum Anzeigen von Überwachungsereignissen, die im einheitlichen Überwachungsprotokoll von Microsoft 365 ausgegeben werden. Ein Administrator des Mandanten kann anhand integrierter Abfragen bestimmen, ob die von Ihrer Organisation implementierten Richtlinien und Kontrollen wirksam sind. Mit bis zu 30 Tage lang verfügbaren Daten kann ein Administrator Filter festlegen und deutlich sehen, wann und wie vertrauliche Daten in Ihrer Organisation verarbeitet werden.

Zum Anzeigen AIP-spezifischer Aktivitäten kann ein Administrator mit den folgenden Filtern beginnen:

- Aktivitätstyp:

- Label applied (Bezeichnung angewendet)

- Bezeichnung geändert

- Bezeichnung entfernt

- Bezeichnungsdatei gelesen

- Application:

- Microsoft Azure Information Protection-Add-In für Word

- Microsoft Azure Information Protection-Add-In für Excel

- Microsoft Azure Information Protection-Add-In für PowerPoint

- Microsoft Azure Information Protection-Add-In für Outlook

Ein Administrator sieht gegebenenfalls nicht alle diese Optionen im Filter oder sieht mehr; die Filterwerte hängen davon ab, welche Aktivitäten für Ihren Mandanten erfasst werden. Weitere Informationen zum Aktivitäten-Explorer finden Sie unter:

Gesammelte und an Microsoft Purview gesendete Informationen vom AIP Unified Labeling-Client

Zum Erstellen dieser Berichte senden die Endpunkte die folgenden Arten von Informationen an das einheitliche Microsoft 365-Überwachungsprotokoll:

Die Bezeichnungsaktion. Zum Beispiel Festlegen einer Bezeichnung, Ändern einer Bezeichnung, Hinzufügen oder Entfernen des Schutzes oder von automatischen und empfohlenen Bezeichnungen.

Der Name der Bezeichnung vor und nach der Bezeichnungsaktion.

Die Mandanten-ID Ihrer Organisation

Die Benutzer-ID (E-Mail-Adresse oder UPN).

Der Name des Geräts des Benutzers.

Die IP-Adresse des Geräts des Benutzers.

Der entsprechende Prozessname, z. B. Outlook oder msip.app.

Der Name der Anwendung, die die Beschriftung vorgenommen hat, z. B. Outlook oder Datei-Explorer

Für Dokumente: Der Dateipfad und der Dateiname von Dokumenten, die mit einer Bezeichnung versehen sind.

Für E-Mails: Der E-Mail-Betreff und der E-Mail-Absender für E-Mails, die beschriftet sind.

Die Typen vertraulicher Informationen (vordefiniert und benutzerdefiniert), die in Inhalten erkannt wurden.

Die Version des Azure Information Protection-Client.

Die Version des Client-Betriebssystems.

Verhindern, dass die AIP-Clients Überwachungsdaten senden

Um zu verhindern, dass der Azure Information Protection Unified Labeling Client Überwachungsdaten sendet, konfigurieren Sie eine erweiterte Einstellung für die Bezeichnungsrichtlinie.

Inhaltliche Übereinstimmungen zur eingehenderen Analyse

Mit Azure Information Protection können Sie die tatsächlichen Daten erfassen und speichern, die als vertraulicher Informationstyp (vordefinierte oder benutzerdefinierte) identifiziert werden. Dazu gehören z. B. gefundenen Kreditkartennummern sowie Sozialversicherungsnummern, Reisepassnummern und Bankkontonummern. Die inhaltlichen Übereinstimmungen werden angezeigt, wenn Sie einen Eintrag in den Aktivitätsprotokollen auswählen und die Aktivitätsdetails anzeigen.

Standardmäßig senden Azure Information Protection Clients keine Inhaltsvergleiche. Wenn Sie dieses Verhalten so ändern möchten, dass inhaltliche Übereinstimmungen gesendet werden, müssen Sie eine erweiterte Einstellung in einer Bezeichnungsrichtlinie konfigurieren.

Voraussetzungen

Überwachungsereignisse sind für Ihre Organisation standardmäßig aktiviert. Sehen Sie sich zum Anzeigen von Überwachungsereignissen in Microsoft Purview die Lizenzierungsanforderungen für die Basislösung und die Überwachungslösung (Premium) an.

Nächste Schritte

Nach Durchsicht der Informationen in den Berichten möchten Sie vielleicht mehr über das Konfigurieren der Überwachungslösung von Microsoft Purview für Ihre Organisation erfahren.

- Erfahren Sie, wie Sie mit dem AIP-Überwachungsexport auf GitHub Überwachungsereignisse aus dem einheitlichen Microsoft 365-Überwachungsprotokoll in einen Azure Log Analytics-Arbeitsbereich exportieren können.

- Lesen Sie den Administratorleitfaden zur Überwachung und Berichterstellung für den AIP Unified Labeling-Client, um einen umfassenden Einblick in die Überwachungslösung von Microsoft Purview zu erhalten.

- Informationen zum Dateizugriff und den vom Rights Management-Dienst generierten verweigerten Ereignissen finden Sie in der Dokumentation zu den Protokollen über die Anwendung des Schutzes. Diese Ereignisse werden getrennt von den Ereignissen behandelt, die vom Azure Information Protection Unified Labeling-Client generiert werden.

- In der Microsoft 365-Dokumentation zu Vertraulichkeitsbezeichnungen erfahren Sie, wie Sie Änderungen an Ihrer Bezeichnungsrichtlinie im Complianceportal vornehmen können.