Migrieren von Key Vault-Zugriffsrichtlinien zu einem Berechtigungsmodell für die rollenbasierte Zugriffssteuerung in Azure

Azure Key Vault bietet zwei Autorisierungssysteme: Azure Rollenbasierte Zugriffssteuerung (Azure RBAC) und ein Zugriffsrichtlinienmodell. Azure RBAC ist das standardmäßige und empfohlene Autorisierungssystem für Azure Key Vault. Einen Vergleich der beiden Autorisierungsmethoden finden Sie unter Rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) im Vergleich zu Zugriffsrichtlinien.

Dieser Artikel enthält die Informationen, die zum Migrieren eines Schlüsseltresors von einem Zugriffsrichtlinienmodell zu einem Azure RBAC-Modell erforderlich sind.

Zugriffsrichtlinien für die Zuordnung von Azure-Rollen

Azure RBAC verfügt über mehrere integrierte Azure-Rollen, die Sie Benutzern, Gruppen, Dienstprinzipalen und verwalteten Identitäten zuweisen können. Wenn die integrierten Rollen den Ansprüchen Ihrer Organisation nicht entsprechen, können Sie Ihre eigenen benutzerdefinierten Azure-Rollen erstellen.

Key Vault verfügt über die folgenden integrierten Rollen für die Zugriffsverwaltung von Schlüsseln, Zertifikaten und Geheimnissen:

- Key Vault-Administrator

- Key Vault-Leser

- Key Vault-Bereinigungsoperator

- Key Vault-Zertifikatbeauftragter

- Key Vault-Zertifikatbenutzer

- Key Vault-Kryptografiebeauftragter

- Key Vault-Kryptografiebenutzer

- Key Vault Crypto Service Encryption-Benutzer

- Key Vault Crypto Service Release User

- Key Vault-Geheimnisbeauftragter

- Key Vault-Geheimnisbenutzer

Weitere Informationen zu verfügbaren integrierten Rollen finden Sie unter Integrierte Azure-Rollen.

Key Vault-Zugriffsrichtlinien können mit einzeln ausgewählten Berechtigungen oder über vordefinierte Berechtigungsvorlagen zugewiesen werden.

Die folgenden vordefinierten Berechtigungsvorlagen für Zugriffsrichtlinien sind verfügbar:

- Verwaltung von Schlüsseln, Geheimnissen und Zertifikaten

- Verwaltung von Schlüsseln und Geheimnissen

- Verwaltung von Geheimnissen und Zertifikaten

- Schlüsselverwaltung

- Verwaltung von Geheimnissen

- Zertifikatverwaltung

- SQL Server-Connector

- Azure Data Lake Storage oder Azure Storage

- Azure Backup

- Exchange Online-Kundenschlüssel

- SharePoint Online-Kundenschlüssel

- Azure Information-BYOK

Vorlagen für Zugriffsrichtlinien für die Zuordnung von Azure-Rollen

| Zugriffsrichtlinienvorlage | Operationen (Operations) | Azure-Rolle |

|---|---|---|

| Verwaltung von Schlüsseln, Geheimnissen und Zertifikaten | Schlüssel: alle Vorgänge Zertifikate: alle Vorgänge Geheimnisse: alle Vorgänge |

Key Vault-Administrator |

| Verwaltung von Schlüsseln und Geheimnissen | Schlüssel: alle Vorgänge Geheimnisse: alle Vorgänge |

Key Vault-Kryptografiebeauftragter Key Vault-Geheimnisbeauftragter |

| Verwaltung von Geheimnissen und Zertifikaten | Zertifikate: alle Vorgänge Geheimnisse: alle Vorgänge |

Key Vault-Zertifikatbeauftragter Key Vault-Geheimnisbeauftragter |

| Schlüsselverwaltung | Schlüssel: alle Vorgänge | Key Vault-Kryptografiebeauftragter |

| Verwaltung von Geheimnissen | Geheimnisse: alle Vorgänge | Key Vault-Geheimnisbeauftragter |

| Zertifikatverwaltung | Zertifikate: alle Vorgänge | Key Vault-Zertifikatbeauftragter |

| SQL Server-Connector | Schlüssel: GET-, LIST-, WRAP KEY-, UNWRAP KEY-Vorgänge | Key Vault Crypto Service Encryption-Benutzer |

| Azure Data Lake Storage oder Azure Storage | Schlüssel: GET-, LIST-, UNWRAP KEY-Vorgänge | – Benutzerdefinierte Rolle erforderlich |

| Azure Backup | Schlüssel: GET-, LIST-, BACKUP-Vorgänge Geheimnisse: GET-, LIST-, BACKUP-Vorgänge |

– Benutzerdefinierte Rolle erforderlich |

| Exchange Online-Kundenschlüssel | Schlüssel: GET-, LIST-, WRAP KEY-, UNWRAP KEY-Vorgänge | Key Vault Crypto Service Encryption-Benutzer |

| Exchange Online-Kundenschlüssel | Schlüssel: GET-, LIST-, WRAP KEY-, UNWRAP KEY-Vorgänge | Key Vault Crypto Service Encryption-Benutzer |

| Azure Information-BYOK | Schlüssel: GET-, DECRYPT-, SIGN-Vorgänge | – Benutzerdefinierte Rolle erforderlich |

Hinweis

Die Konfiguration des Azure App Service-Zertifikats über das Azure-Portal bietet keine Unterstützung für das RBAC-Berechtigungsmodell von Key Vault. Sie können Azure PowerShell, Azure CLI, ARM-Vorlagenbereitstellungen mit der Rollenzuweisung Key Vault-Zertifikatbenutzer für die globale Identität von App Service verwenden, z. B. Microsoft Azure App Service in der öffentlichen Cloud.

Zuordnen von Zuweisungsbereichen

Mit Azure RBAC für Key Vault können Sie Rollen auf den folgenden Ebenen zuweisen:

- Verwaltungsgruppe

- Subscription

- Resource group

- Key Vault-Ressource

- Einzelner Schlüssel, einzelnes Geheimnis, einzelnes Zertifikat

Mit dem Berechtigungsmodell für Key Vault-Zugriffsrichtlinien können Richtlinien nur auf der Key Vault-Ressourcenebene zugewiesen werden.

Es hat sich bewährt, ein Key Vault-Objekt pro Anwendung zu erstellen und den Zugriff auf der Key Vault-Ebene zu verwalten. In manchen Szenarios kann die Verwaltung des Zugriffs auf anderen Ebenen jedoch die Zugriffsverwaltung vereinfachen.

Infrastruktur, Sicherheitsadministratoren und Operatoren: Die Verwaltung einer Gruppe von Schlüsseltresoren auf Verwaltungsgruppen-, Abonnement- oder Ressourcengruppenebene mithilfe von Key Vault-Zugriffsrichtlinien erfordert die Pflege von Richtlinien für jeden einzelnen Schlüsseltresor. Mit Azure RBAC können Sie eine Rollenzuweisung auf Verwaltungsgruppen-, Abonnement- oder Ressourcengruppenebene erstellen. Diese Zuweisung gilt für alle neuen Key Vault-Objekte, die auf der gleichen Ebene erstellt werden. In diesem Szenario wird empfohlen, anstatt eines permanenten Zugriffs Privileged Identity Management mit Just-in-Time-Zugriff zu verwenden.

Anwendungen: In einigen Szenarien muss eine Anwendung ein Geheimnis für eine andere Anwendung freigeben. Bei Verwendung von Key Vault-Zugriffsrichtlinien müssen in diesem Fall getrennte Key Vault-Objekte erstellt werden, um zu verhindern, dass auf alle Geheimnisse zugegriffen werden kann. Mit Azure RBAC können Sie stattdessen eine Rolle für ein einzelnes Geheimnis zuweisen.

Schritte zur Migration von Key Vault-Zugriffsrichtlinien zu Azure RBAC

Zwischen den Berechtigungsmodellen von Azure RBAC und den Key Vault-Zugriffsrichtlinien bestehen viele Unterschiede. Führen Sie die folgenden Schritte aus, um Ausfälle während der Migration zu verhindern:

- Identifizieren und Zuweisen von Rollen: Identifizieren Sie mithilfe der Zuordnungstabelle oben integrierte Rollen, und erstellen Sie bei Bedarf benutzerdefinierte Rollen. Weisen Sie Rollen Bereichen zu, und verwenden Sie dabei den Leitfaden für die Zuordnung von Bereichen. Weitere Informationen zum Zuweisen von Rollen zu Key Vault-Objekten finden Sie unter Gewähren des Zugriffs auf Key Vault-Schlüssel, -Zertifikate und -Geheimnisse mit der rollenbasierten Zugriffssteuerung in Azure.

- Überprüfen von Rollenzuweisungen: Die Verteilung von Rollenzuweisungen in Azure RBAC kann mehrere Minuten dauern. Eine Anleitung zur Überprüfung von Rollenzuweisungen finden Sie unter Auflisten von Rollenzuweisungen in einem Bereich.

- Konfigurieren von Überwachung und Warnungen für Key Vault: Sie sollten unbedingt die Protokollierung aktivieren und Warnungen für Ausnahmen vom Typ „Zugriff verweigert“ einrichten. Weitere Informationen finden Sie unter Überwachung und Warnungen für Azure Key Vault.

- Festlegen des Berechtigungsmodells für die rollenbasierte Zugriffssteuerung in Azure auf Key Vault: Wenn Sie das Azure RBAC-Berechtigungsmodell aktivieren, werden alle vorhandenen Zugriffsrichtlinien ungültig. Bei einem Fehler können Sie wieder von dem Berechtigungsmodell zu den vorhandenen Zugriffsrichtlinien wechseln, die unverändert bleiben.

Voraussetzungen

Das Ändern des Berechtigungsmodells eines Schlüsseltresors erfordert zwei Berechtigungen:

- Die Berechtigung "Microsoft.Authorization/roleAssignments/write", die in den Rollen Besitzer und Benutzerzugriffsadministrator enthalten ist.

- Die Berechtigung "Microsoft.KeyVault/vaults/write", die in der Rolle Key Vault-Mitwirkender enthalten ist.

Klassische Administratorrollen für ein Abonnement wie „Dienstadministrator“ und „Co-Admin“ werden nicht unterstützt.

Hinweis

Ist das Azure RBAC-Berechtigungsmodell aktiviert, tritt für alle Skripts, die ein Update der Zugriffsrichtlinien durchführen möchten, ein Fehler auf. Diese Skripts müssen aktualisiert werden, damit Sie Azure RBAC verwenden können.

Migrationsgovernance

Mit dem Azure Policy-Dienst können Sie die Migration unter Verwendung des RBAC-Berechtigungsmodells tresorübergreifend steuern. Sie können eine benutzerdefinierte Richtliniendefinition erstellen, um vorhandene Schlüsseltresore zu überwachen und für alle neuen Schlüsseltresore die Verwendung des Azure RBAC-Berechtigungsmodells zu erzwingen.

Erstellen und Zuweisen einer Richtliniendefinitionen für das Azure RBAC-Berechtigungsmodell für Schlüsseltresore

- Navigieren zur Richtlinienressource

- Wählen Sie links auf der Seite „Azure Policy“ unter Erstellung die Option Zuweisungen.

- Wählen Sie oben auf der Seite Richtlinie zuweisen aus. Über diese Schaltfläche gelangen Sie zur Seite „Richtlinienzuweisung“.

- Geben Sie die folgenden Informationen ein:

- Definieren Sie den Bereich der Richtlinie, für den die Richtlinie durchgesetzt werden soll, indem Sie das Abonnement und die Ressourcengruppe auswählen. Wählen Sie die Option aus, indem Sie im FeldBereich auf die Schaltfläche mit den drei Punkten klicken.

- Wählen Sie den Namen der Richtliniendefinition aus: „[Vorschau]: Azure Key Vault sollte das RBAC-Berechtigungsmodell verwenden“

- Wechseln Sie oben auf der Seite zur Registerkarte Parameter, und definieren Sie die gewünschte Auswirkung der Richtlinie (Überwachen, Verweigern oder Deaktiviert).

- Füllen Sie alle zusätzlichen Felder aus. Navigieren Sie durch die Registerkarten, indem Sie unten auf der Seite auf die Schaltflächen Zurück und Weiter klicken.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie auf Erstellen.

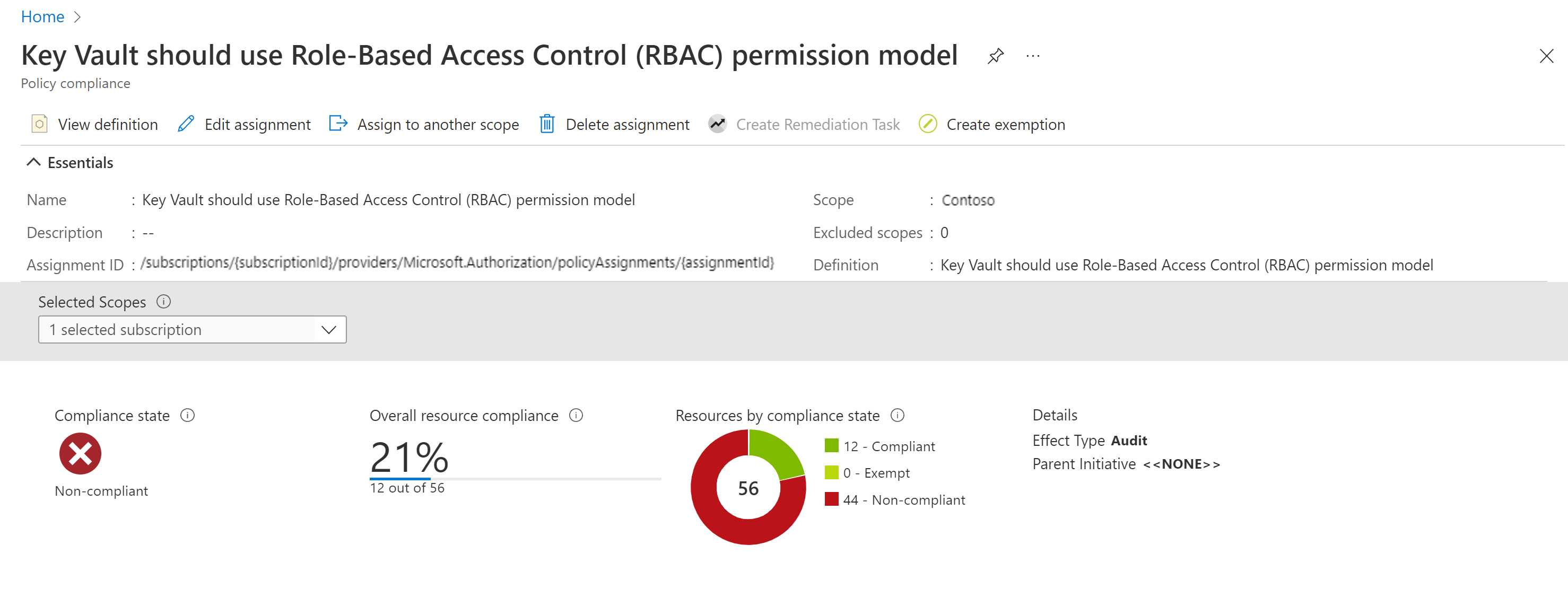

Nach dem Hinzufügen einer integrierten Richtlinie kann die Überprüfung bis zu 24 Stunden dauern. Nach Abschluss der Überprüfung werden Konformitätsergebnisse wie die folgenden angezeigt.

Weitere Informationen finden Sie unter

Zugriffsrichtlinie für das Azure RBAC-Vergleichstool

Wichtig

Dieses Tool wird von Microsoft Community-Mitgliedern erstellt und verwaltet, und zwar ohne formelle Unterstützung für den Kundensupport. Dieses Tool wird OHNE jede Gewährleistung bereitgestellt.

PowerShell-Tool zum Vergleichen der Key Vault Zugriffsrichtlinien mit zugewiesenen RBAC-Rollen, um die Migration von Zugriffsrichtlinien zu RBAC-Berechtigungsmodellen zu unterstützen. Der Zweck des Tools besteht darin, bei der Migration vorhandener Key Vault zum RBAC-Berechtigungsmodell eine Integritätsprüfung durchzuführen, um sicherzustellen, dass zugewiesene Rollen mit zugrunde liegenden Datenaktionen vorhandene Zugriffsrichtlinien abdecken.

Problembehandlung

- Die Rollenzuweisung funktioniert auch nach einigen Minuten noch nicht: In manchen Situationen kann die Zuweisung von Rollen länger dauern. Daher sollte der Code Wiederholungslogik enthalten, um diese Fälle abzudecken.

- Die Rollenzuweisungen sind nach der (vorläufigen) Löschung und Wiederherstellung von Key Vault nicht mehr vorhanden: Für alle Azure-Dienste gilt zurzeit eine Einschränkung für das Feature „Vorläufiges Löschen“. Nach der Wiederherstellung müssen alle Rollenzuweisungen neu erstellt werden.