Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Überblick

Mithilfe der automatisierten Kryptografieschlüsseldrehung in Key Vault können Benutzer Key Vault so konfigurieren, dass automatisch eine neue Schlüsselversion mit einer bestimmten Häufigkeit generiert wird. Zum Konfigurieren der Drehung können Sie die Schlüsseldrehungsrichtlinie verwenden, die für jeden einzelnen Schlüssel definiert werden kann.

Es wird empfohlen, Verschlüsselungsschlüssel mindestens alle zwei Jahre zu rotieren, um bewährte kryptografische Methoden zu befolgen.

Weitere Informationen dazu, wie Objekte im Key Vault versionsiert werden, finden Sie unter Key Vault-Objekte, Bezeichner und Versionsverwaltung. Ein umfassendes Verständnis der Autorotation-Konzepte für verschiedene Objekttypen in Azure Key Vault finden Sie unter Grundlegendes zur Autorotation in Azure Key Vault.

Integration in Azure-Dienste

Dieses Feature ermöglicht die End-to-End-Zero-Touch-Drehung für ruhende Verschlüsselung für Azure-Dienste mit vom Kunden verwaltetem Schlüssel (CMK), die in Azure Key Vault gespeichert sind. Informationen dazu, ob der Dienst die End-to-End-Drehung abdeckt, finden Sie in der Spezifischen Azure-Dienstdokumentation.

Weitere Informationen zur Datenverschlüsselung in Azure finden Sie unter:

Preisgestaltung

Pro geplanter Schlüsselrotation fallen zusätzliche Kosten an. Weitere Informationen finden Sie auf der Azure Key Vault-Preisseite

Erforderliche Berechtigungen

Das Schlüsseltresor-Drehungsfeature erfordert Schlüsselverwaltungsberechtigungen. Sie können eine Rolle "Key Vault Crypto Officer" zuweisen, um Die Rotationsrichtlinie und die On-Demand-Drehung zu verwalten.

Weitere Informationen zur Verwendung des Key Vault RBAC-Berechtigungsmodells und Zuweisen von Azure-Rollen finden Sie unter Verwenden eines Azure RBAC zum Steuern des Zugriffs auf Schlüssel, Zertifikate und geheime Schlüssel

Hinweis

Wenn Sie ein Berechtigungsmodell für Zugriffsrichtlinien verwenden, ist es erforderlich, die Schlüsselberechtigungen "Rotieren", "Festlegen der Rotationsrichtlinie" und "Abrufen der Rotationsrichtlinie" einzustellen, um die Rotationsrichtlinie für Schlüssel zu verwalten.

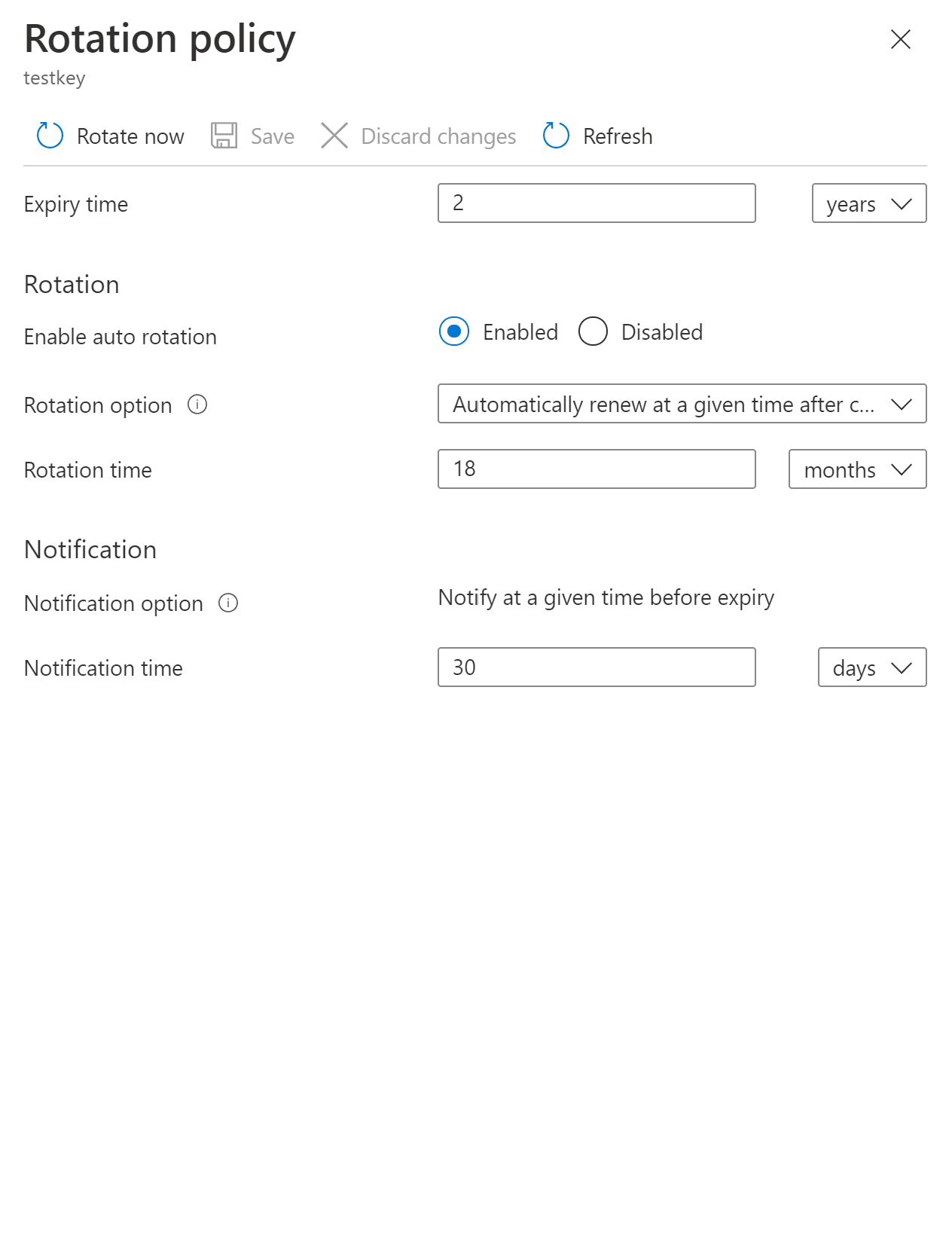

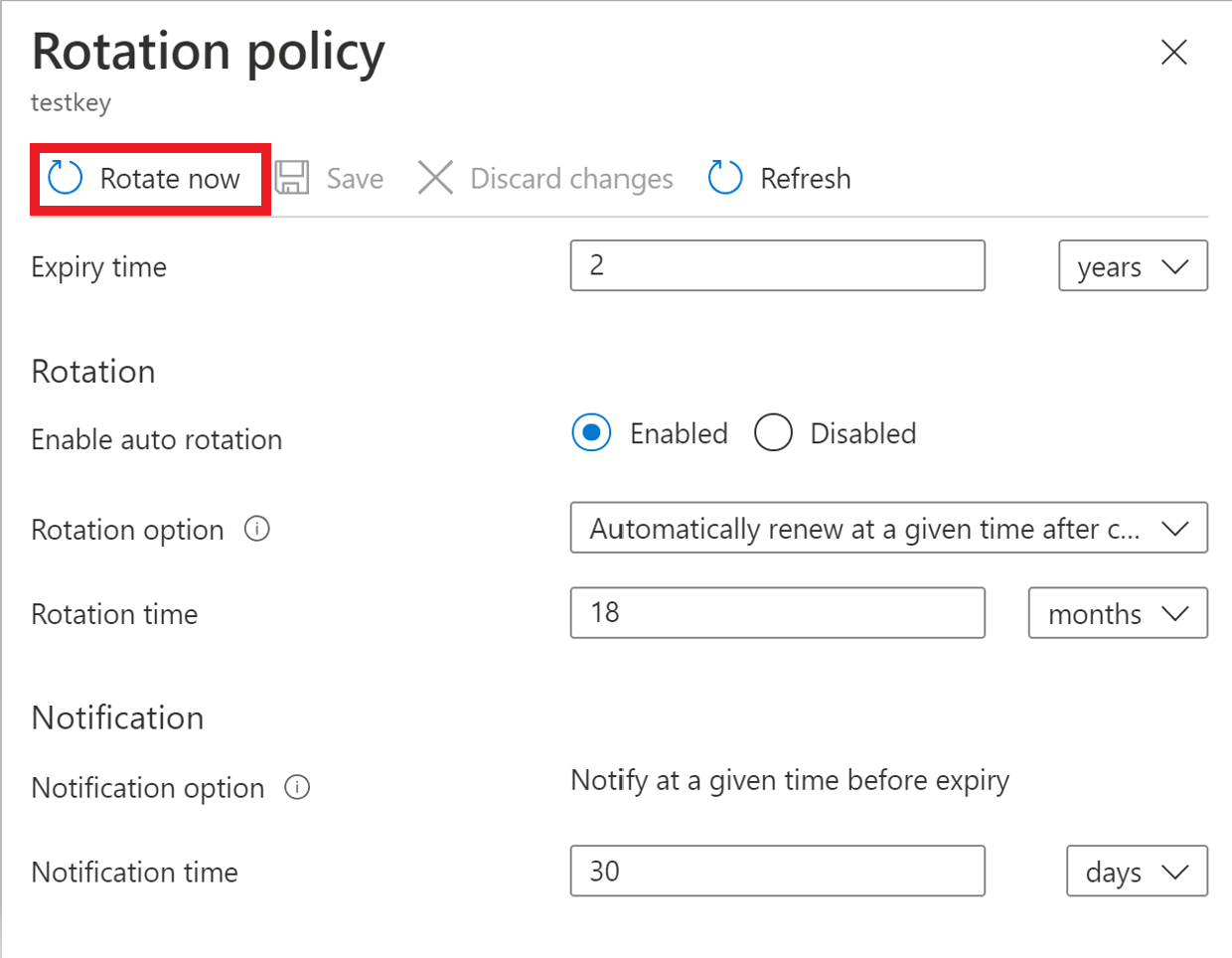

Schlüsseldrehungsrichtlinie

Mit der Schlüsseldrehungsrichtlinie können Benutzer Drehungs- und Ereignisrasterbenachrichtigungen bei ablaufende Benachrichtigungen konfigurieren.

Einstellungen für die Schlüsselrotationsrichtlinie:

- Ablaufzeit: Schlüsselablaufintervall. Es wird verwendet, um das Ablaufdatum für neu gedrehten Schlüssel festzulegen. Es wirkt sich nicht auf einen aktuellen Schlüssel aus.

- Aktiviert/deaktiviert: Kennzeichnung zum Aktivieren oder Deaktivieren der Drehung für den Schlüssel

- Rotationsarten:

- Automatische Verlängerung zu einem bestimmten Zeitpunkt nach der Erstellung (Standard)

- Automatische Verlängerung zu einem bestimmten Zeitpunkt vor Ablauf. Für die Drehungsrichtlinie ist "Ablaufzeit" und für den Schlüssel "Ablaufdatum" festgelegt.

- Drehungszeit: Schlüsseldrehungsintervall, der Mindestwert beträgt sieben Tage ab Erstellung und sieben Tage ab Ablaufzeit

- Benachrichtigungszeit: Schlüssel bei ablaufendem Ereignisintervall für ereignisrasterbenachrichtigung. Für die Drehungsrichtlinie ist "Ablaufzeit" und für den Schlüssel "Ablaufdatum" festgelegt.

Von Bedeutung

Die Schlüsseldrehung generiert eine neue Schlüsselversion eines vorhandenen Schlüssels mit neuem Schlüsselmaterial. Zieldienste sollten versionslose Schlüssel-URI verwenden, um automatisch auf die neueste Version des Schlüssels zu aktualisieren. Stellen Sie sicher, dass Ihre Datenverschlüsselungslösung versionsierte Schlüssel-URI mit Daten speichert, die auf dasselbe Schlüsselmaterial für die Entschlüsselung/Entschlüsselung verweisen, wie für Verschlüsselungs-/Umbruchvorgänge verwendet wurde, um Unterbrechungen Ihrer Dienste zu vermeiden. Alle Azure-Dienste folgen derzeit diesem Muster für die Datenverschlüsselung.

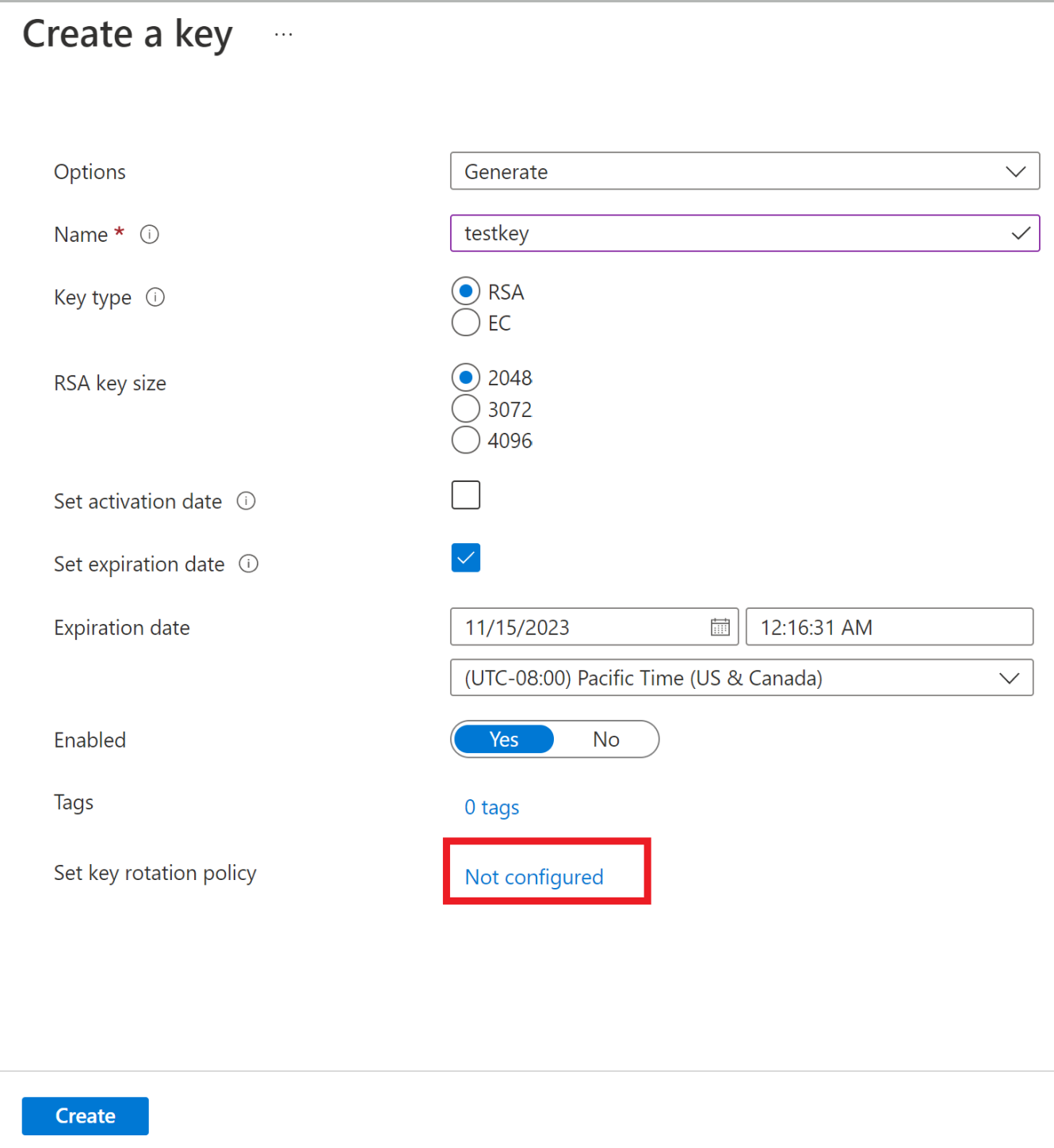

Konfigurieren der Schlüsseldrehungsrichtlinie

Konfigurieren Der Schlüsseldrehungsrichtlinie während der Schlüsselerstellung.

Konfigurieren sie die Rotationsrichtlinie für vorhandene Schlüssel.

Azure-Befehlszeilenschnittstelle (Azure CLI)

Speichern sie die Schlüsseldrehungsrichtlinie in einer Datei. Beispiel für eine Richtlinie für Schlüsselrotation:

{

"lifetimeActions": [

{

"trigger": {

"timeAfterCreate": "P18M",

"timeBeforeExpiry": null

},

"action": {

"type": "Rotate"

}

},

{

"trigger": {

"timeBeforeExpiry": "P30D"

},

"action": {

"type": "Notify"

}

}

],

"attributes": {

"expiryTime": "P2Y"

}

}

Legen Sie die Rotationsrichtlinie für einen Schlüssel fest, indem Sie die zuvor gespeicherte Datei mit dem Azure CLI-Befehl az keyvault key rotation-policy update übergeben.

az keyvault key rotation-policy update --vault-name <vault-name> --name <key-name> --value </path/to/policy.json>

Azure PowerShell

Festlegen der Rotationsrichtlinie mithilfe des Azure Powershell-Cmdlets Set-AzKeyVaultKeyRotationPolicy.

Set-AzKeyVaultKeyRotationPolicy -VaultName <vault-name> -KeyName <key-name> -ExpiresIn (New-TimeSpan -Days 720) -KeyRotationLifetimeAction @{Action="Rotate";TimeAfterCreate= (New-TimeSpan -Days 540)}

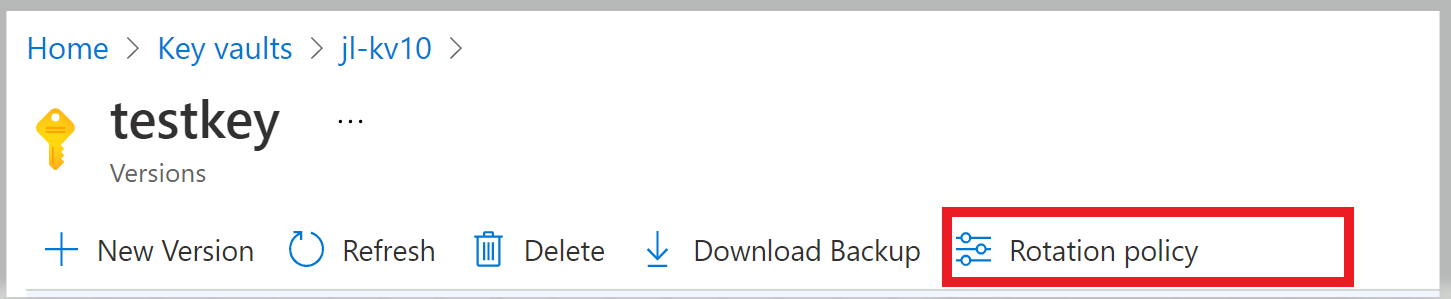

Drehung bei Bedarf

Die Schlüsseldrehung kann manuell aufgerufen werden.

Portal

Klicken Sie auf "Jetzt drehen", um die Drehung aufzurufen.

Azure-Befehlszeilenschnittstelle (Azure CLI)

Verwenden Sie den Befehl "Azure CLI az keyvault key rotate", um den Schlüssel zu rotieren.

az keyvault key rotate --vault-name <vault-name> --name <key-name>

Azure PowerShell

Verwenden Sie das Azure PowerShell Invoke-AzKeyVaultKeyRotation-Cmdlet .

Invoke-AzKeyVaultKeyRotation -VaultName <vault-name> -Name <key-name>

Konfigurieren des Schlüssels bei ablaufende Benachrichtigung

Konfiguration der Ablaufbenachrichtigung für den Ereignisrasterschlüssel im Nahen Ablaufdatumsereignis. Wenn eine automatische Drehung nicht verwendet werden kann, z. B. wenn ein Schlüssel aus dem lokalen HSM importiert wird, können Sie eine nahezu ablaufende Benachrichtigung als Erinnerung für die manuelle Drehung oder als Trigger für eine benutzerdefinierte automatisierte Drehung durch Integration in Event Grid konfigurieren. Sie können Benachrichtigungen mit Tagen, Monaten und Jahren vor Ablauf konfigurieren, um ein nahezu ablaufendes Ereignis auszulösen.

Weitere Informationen zu Ereignisrasterbenachrichtigungen in Key Vault finden Sie unter Azure Key Vault als Ereignisrasterquelle

Konfigurieren der Schlüsselrotation mit ARM-Vorlage

Die Richtlinie zur Schlüsselrotation kann auch mithilfe von ARM-Vorlagen konfiguriert werden.

Hinweis

Dies setzt voraus, dass die Rolle „Key Vault-Mitwirkender“ mit Azure RBAC konfiguriert wurde, um den Schlüssel über die Steuerungsebene bereitstellen zu können.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vaultName": {

"type": "String",

"metadata": {

"description": "The name of the key vault to be created."

}

},

"keyName": {

"type": "String",

"metadata": {

"description": "The name of the key to be created."

}

},

"rotatationTimeAfterCreate": {

"defaultValue": "P18M",

"type": "String",

"metadata": {

"description": "Time duration to trigger key rotation. i.e. P30D, P1M, P2Y"

}

},

"expiryTime": {

"defaultValue": "P2Y",

"type": "String",

"metadata": {

"description": "The expiry time for new key version. i.e. P90D, P2M, P3Y"

}

},

"notifyTime": {

"defaultValue": "P30D",

"type": "String",

"metadata": {

"description": "Near expiry Event Grid notification. i.e. P30D"

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults/keys",

"apiVersion": "2021-06-01-preview",

"name": "[concat(parameters('vaultName'), '/', parameters('keyName'))]",

"location": "[resourceGroup().location]",

"properties": {

"vaultName": "[parameters('vaultName')]",

"kty": "RSA",

"rotationPolicy": {

"lifetimeActions": [

{

"trigger": {

"timeAfterCreate": "[parameters('rotatationTimeAfterCreate')]",

"timeBeforeExpiry": ""

},

"action": {

"type": "Rotate"

}

},

{

"trigger": {

"timeBeforeExpiry": "[parameters('notifyTime')]"

},

"action": {

"type": "Notify"

}

}

],

"attributes": {

"expiryTime": "[parameters('expiryTime')]"

}

}

}

}

]

}

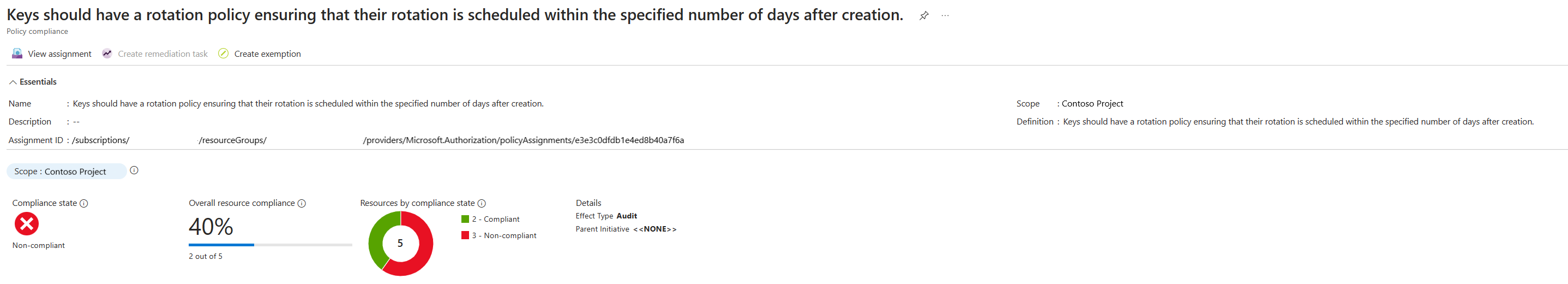

Konfigurieren der Governance von Schlüsseldrehungsrichtlinien

Mithilfe des Azure-Richtliniendiensts können Sie den Schlüssellebenszyklus steuern und sicherstellen, dass alle Schlüssel so konfiguriert sind, dass sie innerhalb einer bestimmten Anzahl von Tagen gedreht werden.

Erstellen und Zuweisen der Richtliniendefinition

- Navigieren zur Richtlinienressource

- Wählen Sie links auf der Seite „Azure Policy“ unter Dokumenterstellung die Option Zuweisungen.

- Wählen Sie oben auf der Seite Richtlinie zuweisen aus. Diese Schaltfläche wird auf der Seite "Richtlinienzuweisung" geöffnet.

- Geben Sie die folgenden Informationen ein:

- Definieren Sie den Umfang der Richtlinie, indem Sie das Abonnement und die Ressourcengruppe auswählen, über die die Richtlinie erzwungen wird. Wählen Sie aus, indem Sie auf die Schaltfläche mit drei Punkten im Feld Bereich klicken.

- Wählen Sie den Namen der Richtliniendefinition aus: "Schlüssel sollten über eine Drehungsrichtlinie verfügen, um sicherzustellen, dass ihre Drehung innerhalb der angegebenen Anzahl von Tagen nach der Erstellung geplant ist"

- Wechseln Sie oben auf der Seite zur Registerkarte "Parameter ".

- Legen Sie die maximale Anzahl von Tagen fest, um den Parameter auf die gewünschte Anzahl von Tagen zu drehen, z. B. 730.

- Definieren Sie den gewünschten Effekt der Richtlinie (Überwachung oder deaktiviert).

- Füllen Sie alle zusätzlichen Felder aus. Navigieren Sie durch die Registerkarten, indem Sie unten auf der Seite auf die Schaltflächen "Zurück" und "Weiter" klicken.

- Wählen Sie Überprüfen + erstellen aus.

- Klicken Sie auf Erstellen

Nachdem die integrierte Richtlinie zugewiesen wurde, kann es bis zu 24 Stunden dauern, bis die Überprüfung abgeschlossen ist. Nachdem die Überprüfung abgeschlossen wurde, können Sie die Complianceergebnisse wie unten sehen.

Ressourcen

- Überwachen von Key Vault mit Azure Event Grid

- Grundlegendes zur Autorotation in Azure Key Vault

- Verwenden eines Azure RBAC zum Steuern des Zugriffs auf Schlüssel, Zertifikate und geheime Schlüssel

- Azure-Datenverschlüsselung ruhender Daten

- Azure Storage-Verschlüsselung

- Azure-Datenträgerverschlüsselung

- Automatische Schlüsselrotation für transparente Datenverschlüsselung