Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Load Balancer verfügt über mehrere Funktionen für UDP- und TCP-Anwendungen.

Unverankerte IP

In einigen Anwendungsszenarien ist es eine Priorität bzw. Anforderung, dass der gleiche Port für mehrere Anwendungsinstanzen auf einer einzelnen VM im Back-End-Pool verwendet wird. Gängige Beispiele für die Portwiederverwendung sind das Clustering für Hochverfügbarkeit, virtuelle Netzwerkgeräte und die Bereitstellung mehrerer TLS-Endpunkte ohne erneute Verschlüsselung. Wenn Sie den Back-End-Port in mehreren Regeln wiederverwenden möchten, müssen Sie in der Regeldefinition Floating IP aktivieren. Das Aktivieren von Floating IPs ermöglicht mehr Flexibilität.

| Unverankerter IP-Status | Ergebnis |

|---|---|

| Unverankerte IP-Adresse aktiviert | Azure ändert die IP-Adresszuordnung zur Front-End-IP-Adresse des Lastenausgleichs |

| Floating-IP deaktiviert | Azure legt die IP-Adresse der VM-Instanzen offen |

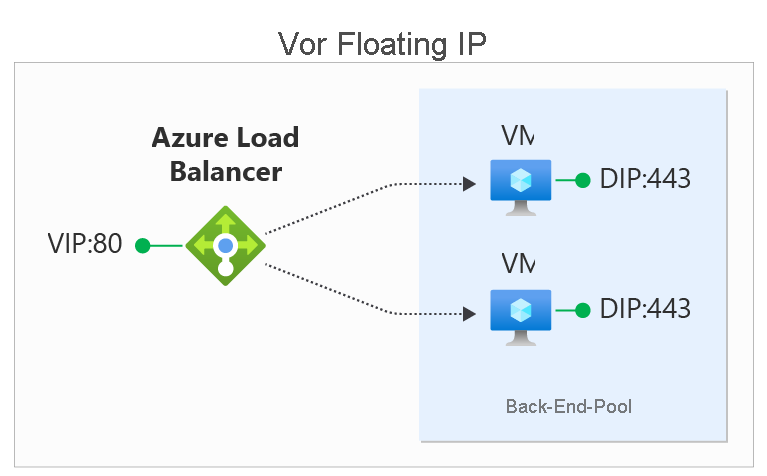

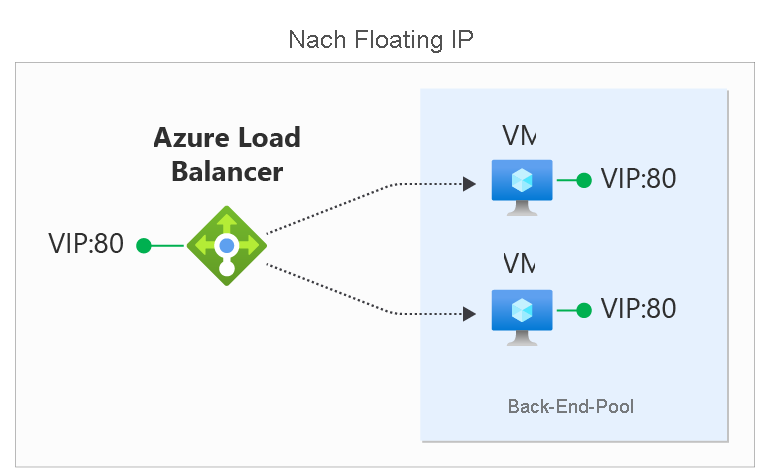

In den folgenden Diagrammen sehen Sie, wie die IP-Adresszuordnung vor und nach dem Aktivieren von Floating IP vorgenommen wird:

Sie konfigurieren Floating IP mit Hilfe einer Load Balancer-Regel über das Azure-Portal, die REST-API, die CLI, PowerShell oder einen anderen Client. Zusätzlich zur Regelkonfiguration müssen Sie auch das Gastbetriebssystem Ihres virtuellen Computers konfigurieren, um Floating IP zu verwenden.

Der Floating IP-Regeltyp bildet die Grundlage für mehrere Load Balancer-Konfigurationsmuster. Ein derzeit verfügbares Beispiel ist die Konfiguration eines oder mehrerer Listener für Always On-Verfügbarkeitsgruppen. Mit der Zeit werden weitere dieser Szenarien dokumentiert.

Floating-IP-Gastbetriebssystem-Konfiguration

Damit es funktioniert, konfigurieren Sie das Gastbetriebssystem für die VM so, dass es den gesamten Datenverkehr, der zur Frontend-IP und zum Port des Lastenausgleichs gesendet wird, empfängt. Das Konfigurieren der VM erfordert, dass Sie:

- eine Loopback-Netzwerkschnittstelle hinzufügen.

- den Loopback mit der Frontend-IP-Adresse des Lastenausgleichs konfigurieren

- sicherstellen, dass das System Pakete auf Schnittstellen senden/empfangen kann, denen die IP-Adresse nicht zugewiesen ist. Bei Windows-Systemen müssen die Schnittstellen auf die Verwendung des „schwachen Host-Modells“ eingestellt sein. Bei Linux-Systemen wird dieses Modell in der Regel standardmäßig verwendet.

- die Host-Firewall so konfigurieren, dass Datenverkehr über den IP-Port des Front-End zugelassen ist.

Hinweis

Die folgenden Beispiele verwenden IPv4. Um IPv6 zu verwenden, ersetzen Sie „ipv6“ durch „ipv4“.

Windows Server

Erweitern

Führen Sie für jeden virtuellen Computer im Back-End-Pool die folgenden Befehle an einer Windows-Eingabeaufforderung auf dem Server aus.

Geben Sie den folgenden Befehl ein, um die Liste der Schnittstellennamen abzurufen, die Sie auf Ihrem virtuellen Computer haben:

netsh interface ipv4 show interfaceGeben Sie für die VM-NIC (von Azure verwaltet) den folgenden Befehl ein, nachdem Sie den Schnittstellennamen durch den Namen der Schnittstelle ersetzt haben, die Sie verwenden möchten:

netsh interface ipv4 set interface <interface-name> weakhostreceive=enabledGeben Sie für jede hinzugefügte Loopbackschnittstelle die folgenden Befehle ein, nachdem Sie den Loopbackschnittstellennamen durch den Namen der Loopbackschnittstelle und floating-IP und floating-IPnetmask durch die entsprechenden Werte ersetzt haben, die der Front-End-IP des Lastenausgleichs entsprechen:

netsh interface ipv4 add addr <loopback-interface-name> <floating-IP> <floating-IPnetmask> netsh interface ipv4 set interface <loopback-interface-name> weakhostreceive=enabled weakhostsend=enabledNutzt der Gasthost eine Firewall, müssen Sie zudem sicherstellen, dass eine Regel eingerichtet ist, damit der Datenverkehr die VM auf den entsprechenden Ports erreichen kann. Die folgende Beispielkonfiguration verwendet eine Frontend-IP-Konfiguration des Lastenausgleichs von 1.2.3.4 und eine Lastenausgleichs-Regel für Port 80:

netsh int ipv4 set int "Ethernet" weakhostreceive=enabled netsh int ipv4 add addr "Loopback Pseudo-Interface 1" 1.2.3.4 255.255.255.0 netsh int ipv4 set int "Loopback Pseudo-Interface 1" weakhostreceive=enabled weakhostsend=enabled netsh advfirewall firewall add rule name="http" protocol=TCP localport=80 dir=in action=allow enable=yes

Ubuntu

Erweitern

Führen Sie für jeden VM im Back-End-Pool die folgenden Befehle über eine SSH-Sitzung aus.

Geben Sie den folgenden Befehl ein, um die Liste der Schnittstellennamen auf Ihrem virtuellen Computer abzurufen:

ip addrGeben Sie für jede hinzugefügte Loopbackschnittstelle die folgenden Befehle ein, nachdem Sie den Loopbackschnittstellennamen durch den Namen der Loopbackschnittstelle und floating-IP und floating-IPnetmask durch die entsprechenden Werte ersetzt haben, die der Front-End-IP des Lastenausgleichs entsprechen:

sudo ip addr add <floating-IP>/<floating-IPnetmask> dev lo:0Nutzt der Gasthost eine Firewall, müssen Sie zudem sicherstellen, dass eine Regel eingerichtet ist, damit der Datenverkehr die VM auf den entsprechenden Ports erreichen kann. Bei dieser Beispielkonfiguration wird eine Front-End-IP-Konfiguration des Lastenausgleichs von 1.2.3.4, eine Lastenausgleichsregel für Port 80 und die Verwendung von UFW (unkomplizierte Firewall) in Ubuntu vorausgesetzt.

sudo ip addr add 1.2.3.4/24 dev lo:0 sudo ufw allow 80/tcp

Einschränkungen

- Wenn die Floating-IP in einer Lastenausgleichsregel aktiviert ist, muss Ihre Anwendung die primäre IP-Konfiguration der Netzwerkschnittstelle für ausgehenden Traffic nutzen.

- Wenn Ihre Anwendung an die Front-End-IP-Adresse bindet, die auf der Loopbackschnittstelle im Gastbetriebssystem konfiguriert ist, schreibt die ausgehende Verbindung von Azure den ausgehenden Fluss nicht neu, und der Fluss schlägt fehl. Überprüfen Sie die ausgehenden Szenarien.

- Für sekundäre IP-Konfigurationen in Szenarien mit Lastenausgleich können Sie Floating IP nicht verwenden. Diese Einschränkung gilt nicht für öffentliche Lastenausgleichsgeräte, bei denen die sekundäre IP-Konfiguration IPv6 und Teil einer Dual-Stack-Konfiguration ist, oder für Architekturen, die ein NAT-Gateway für ausgehende Verbindungen verwenden.

Nächste Schritte

- Erfahren Sie mehr über die Verwendung mehrerer Front-Ends mit Azure Load Balancer.

- Informieren Sie sich über Azure Load Balancer – Ausgehende Verbindungen.