Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird das Insights-Feature (Vorschau) in Azure Migrate beschrieben, das eine Sicherheitsbewertung der in Ihrem Rechenzentrum ermittelten Infrastruktur und des Softwareinventars liefert.

Wichtige Vorteile von Insights: Was Benutzer gewinnen

- Überprüfen Sie die Sicherheitsrisiken in Ihrem Rechenzentrum frühzeitig während der Migrationsplanung.

- Planen Sie die Entschärfung, um Sicherheitsprobleme zu beheben und Ihre Migration zu Azure reibungslos und sicher zu machen.

- Identifizieren und planen Sie das Upgrade von Windows- und Linux-Servern mit Ende des Supportbetriebssystems, Ende der Supportsoftware und ausstehenden Updates.

- Erkennen Sie Sicherheitsrisiken in entdeckter Software und ergreifen Sie Maßnahmen zur Behebung von Risiken.

- Identifizieren Sie Server ohne Sicherheits- oder Patchverwaltungssoftware, und planen Sie die Konfiguration von Microsoft Defender für Cloud und Azure Update Manager.

Security Insights-Daten

Azure Migrate konzentriert sich derzeit auf einen Kernsatz von Sicherheitsrisikobereichen. Jeder Bereich entspricht einer bestimmten Sicherheitserkenntnis. In der folgenden Tabelle sind die verfügbaren Insights-Daten zusammengefasst:

| Resource | Sicherheitserblick | Einzelheiten |

|---|---|---|

| Server | Mit Sicherheitsrisiken | Server werden markiert, wenn sie mindestens eines der folgenden Sicherheitsrisiken haben: End-of-Support-Betriebssystem, Software, die nicht mehr unterstützt wird, Bekannte Sicherheitsanfälligkeiten (CVEs), Fehlende Sicherheits- oder Patchverwaltungssoftware, ausstehende kritische Sicherheitsupdates |

| Ende des Supports für das Betriebssystem | Server mit Betriebssystemen, deren Support beendet ist. | |

| Software-Ende des Supports | Server mit Software, deren Support beendet wurde, die in Azure Migrate ermittelt wurde. | |

| Mit Sicherheitsrisiken | Server mit bekannter Sicherheitsanfälligkeit (CVE) im Betriebssystem und ermittelte Software. | |

| Fehlende Sicherheitssoftware | Server ohne ermittelte Software, die zur Kategorie "Sicherheitssoftware" gehört. | |

| Fehlende Patchverwaltungssoftware | Server ohne erkannte Patchverwaltungssoftware. | |

| Ausstehende Updates | Server mit ausstehenden Updates oder Patches. | |

| Software | Mit Sicherheitsrisiken | Software mit mindestens einem der Sicherheitsrisiken – Ende des Supports, Sicherheitsrisiken. |

| Ende des Supports | Software, deren Support vom Anbieter eingestellt wurde. | |

| Mit Sicherheitsrisiken | Software mit bekannter Sicherheitsanfälligkeit (CVE). |

Wie werden Erkenntnisse abgeleitet?

Azure Migrate identifiziert potenzielle Sicherheitsrisiken in Ihrem Rechenzentrum mithilfe von Softwareinventardaten, die über den Azure Migrate Appliance Discovery-Prozess gesammelt werden. Wenn Sie eine Ermittlung Ihrer lokalen Umgebung ausführen, geben Sie in der Regel Gastanmeldeinformationen für Ihre Windows- und Linux-Server an. Auf diese Weise kann das Tool Informationen zu installierter Software, Betriebssystemkonfiguration und ausstehenden Updates sammeln. Azure Migrate verarbeitet diese Daten, um wichtige Sicherheitseinblicke zu generieren, ohne zusätzliche Anmeldeinformationen oder Berechtigungen zu benötigen.

Hinweis

Azure Migrate installiert keine zusätzlichen Agents oder führt eine umfassende Überprüfung Ihrer Umgebung durch. Sicherheitseinblicke sind auf Software- und Betriebssystemdaten beschränkt, die über die Schnellermittlung der Azure Migrate-Appliance ermittelt werden. Es analysiert die gesammelten Softwareinventardaten und vergleicht sie mit öffentlich verfügbaren Datenbanken zu Sicherheitslücken und Support-Lebenszyklen, um Sicherheitsrisiken in Ihrem Rechenzentrum hervorzuheben.

Sicherheitsrisiken werden durch eine Reihe von folgenden Analysen abgeleitet:

Software am Ende des Supports: Azure Migrate überprüft die Versionen der entdeckten Software gegen das öffentlich verfügbare Repository endoflife.date. Alle Lebensendedaten werden alle 7 Tage aktualisiert. Wenn Software nicht mehr unterstützt wird (d. h. der Anbieter stellt keine Sicherheitsupdates mehr bereit), wird es als Sicherheitsrisiko gekennzeichnet. Wenn Sie nicht unterstützte Software frühzeitig identifizieren, können Sie Upgrades oder Minderungen als Teil der Cloudmigration planen.

Sicherheitsanfälligkeiten: Azure Migrate identifiziert installierte Software und Betriebssystem (Betriebssystem) für jeden Server. Sie ordnet die ermittelte Software und das Betriebssystem der CPE-Nomenklatur (Common Platform Enumeration) mithilfe des KI-Modells zu, das eine eindeutige Identifikation für jede Softwareversion bereitstellt. Es speichert nur Softwaremetadaten (Name, Herausgeber, Version) und erfasst keine organisationsspezifischen Informationen. Azure Migrate korreliert die CPE-Namen mit bekannten CVE-IDs (allgemeine Sicherheitsrisiken und Gefährdungen). CVE-IDs sind eindeutige IDs, die öffentlich offengelegten Cybersicherheitsrisiken zugewiesen sind, und organisationen dabei helfen, Sicherheitsrisiken standardmäßig zu identifizieren und nachzuverfolgen. Weitere Informationen finden Sie unter CVE . Informationen zu CVE-IDs und zugehöriger Software stammen aus der öffentlich verfügbaren National Vulnerability Database (NVD), die von NIST verwaltet wird. Dadurch können Sicherheitsrisiken in der Software identifiziert werden. Jede Sicherheitsanfälligkeit wird nach Risikostufe (Kritisch, Hoch, Mittel, Niedrig) basierend auf der VON NVD bereitgestellten CVSS-Bewertung kategorisiert. Dieses Feature verwendet die NVD-API, wird jedoch nicht von der NVD unterstützt oder zertifiziert. Alle CVE-Daten aus NVD werden alle 7 Tage aktualisiert.

Ausstehende Updates für Server: Azure Migrate identifiziert Computer, die nicht vollständig gepatcht oder aktualisiert werden, basierend auf Windows Update-Metadaten für Windows-Server und Linux-Paket-Manager-Metadaten für Linux-Server. Außerdem ruft sie die Klassifizierung dieser Updates (Kritisch, Sicherheit, Andere Updates) ab und zeigt sie zur weiteren Prüfung an. Azure Migrate aktualisiert Daten von Windows-Updates und Linux-Paketmanagern alle 24 Stunden. Dieser Einblick erscheint als Server mit ausstehenden Sicherheits- und kritischen Updates, die angeben, dass der Server nicht vollständig gepatcht ist und aktualisiert werden sollte.

Fehlende Sicherheits- und Patchverwaltungssoftware: Azure Migrate klassifiziert Software, indem name und Herausgeber in vordefinierte Kategorien und Unterkategorien verarbeitet werden. Erfahren Sie mehr. Es identifiziert ungeschützte Server, die keine Sicherheits- und Compliancesoftware aufweisen, die durch den Softwarebestand identifiziert werden. Wenn der Softwarebestand beispielsweise einen Server ohne Software in Kategorien wie Antivirus, Bedrohungserkennung, SIEM, IAM oder Patchverwaltung angibt, kennzeichnet Azure Migrate den Server als potenzielles Sicherheitsrisiko.

Azure Migrate aktualisiert Sicherheitseinblicke, wenn sie ermittelte Softwareinventardaten aktualisiert. Die Plattform aktualisiert Einblicke, wenn Sie eine neue Ermittlung ausführen oder wenn die Azure Migrate-Appliance Bestandsupdates sendet. In der Regel führen Sie zu Beginn eines Projekts eine vollständige Ermittlung aus und führen möglicherweise regelmäßige Wiederholungsüberprüfungen durch, bevor Sie eine Bewertung abschließen. Alle Systemänderungen, z. B. neue Patches oder Software, die das Ende der Lebensdauer erreicht haben, spiegeln die aktualisierten Sicherheitserkenntnisse wider.

Berechnen der Anzahl der Sicherheitsrisiken

Verwenden Sie die folgende Formel, um die Anzahl der Sicherheitsrisiken für einen Server zu berechnen:

End-of-Support-Flag des Betriebssystems + Kennzeichnung zum Ende des Supports für Software + Anzahl der Sicherheitsrisiken + Anzahl der ausstehenden kritischen und Sicherheitsupdates + Sicherheitssoftwarekennzeichnung + Patchverwaltungssoftware-Flag

- End-of-Support-Flag des Betriebssystems = 1, wenn das Serverbetriebssystem am Ende des Supports steht; andernfalls 0.

- Kennzeichnung des Software-End-of-Support = 1, wenn die Software am Ende des Supports steht; andernfalls 0.

- Anzahl der Sicherheitsrisiken = Anzahl der für den Server identifizierten CVEs.

- Anzahl der ausstehenden kritischen und Sicherheitsupdates = Ausstehende Updates für Windows- und Linux-Server, die als kritisch oder sicherheitskritisch klassifiziert sind.

- Sicherheitssoftwarekennzeichnung = 1, wenn keine Software, die zur Sicherheitskategorie gehört, auf dem Server erkannt wurde; andernfalls 0.

- Patchverwaltungssoftware-Flag = 1, wenn auf dem Server keine Software gefunden wurde, die zur Unterkategorie PatchVerwaltung gehört; andernfalls 0.

Hinweis

Sicherheitseinblicke in Azure Migrate dienen dazu, potenzielle Sicherheitsrisiken im Rechenzentrum aufzuzeigen und zu erläutern. Sie sollen nicht mit spezialisierten Sicherheitstools verglichen werden. Wir empfehlen die Einführung von Azure-Diensten wie Microsoft Defender für Cloud und Azure Update Manager zum umfassenden Schutz Ihrer Hybridumgebung.

Voraussetzungen für die Überprüfung von Insights

Stellen Sie sicher, dass die folgenden Voraussetzungen zum Generieren vollständiger Insights erfüllt sind:

- Verwenden Sie die appliancebasierte Ermittlung in Azure Migrate, um Einblicke zu prüfen. Es kann bis zu 24 Stunden nach der Ermittlung dauern, um Insights zu generieren. Die importbasierte Ermittlung wird nicht unterstützt.

- Verwenden Sie ein vorhandenes Projekt, oder erstellen Sie ein Azure Migrate-Projekt mithilfe des Portals in einer der öffentlichen Regionen, die von Azure Migrate unterstützt werden. Diese Funktion wird derzeit in Government Clouds nicht unterstützt.

- Stellen Sie sicher, dass Erkennungsfunktionen für Gäste auf den Gerät(en) aktiviert sind.

- Stellen Sie sicher, dass keine Softwareermittlungsprobleme auftreten. Wechseln Sie zum Info-Center im Azure Migrate-Projekt, um Probleme für den Softwarebestand zu filtern.

- Stellen Sie sicher, dass der Softwarebestand für alle Server mindestens einmal in den letzten 30 Tagen gesammelt wird.

Einblicke bewerten

So überprüfen Sie Einblicke in Azure Migrate:

Wechseln Sie zum Azure Migrate-Portal .

Wählen Sie Ihr Projekt aus "Alle Projekte" aus.

Wählen Sie im linken Menü "Inventar erkunden>Einblicke (Vorschau)" aus, um Sicherheitseinblicke für das ausgewählte Projekt zu überprüfen. Diese Seite enthält eine Zusammenfassung der Sicherheitsrisiken auf ermittelten Servern und Software.

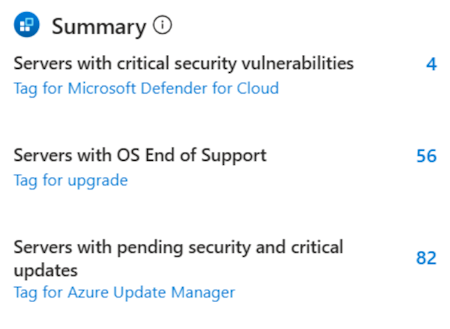

Wählen Sie einen beliebigen Einblick aus, um detaillierte Informationen zu überprüfen. Die Zusammenfassungskarte hebt kritische Sicherheitsrisiken in Ihrem Rechenzentrum hervor, die sofortige Aufmerksamkeit benötigen. Es identifiziert:

- Server mit kritischen Sicherheitsrisiken, die von der Aktivierung von Microsoft Defender für Cloud nach der Migration profitieren.

- Server, auf denen End-of-Support-Betriebssysteme ausgeführt werden, empfehlen Upgrades während der Migration.

- Die Anzahl der Server mit ausstehenden kritischen und Sicherheitsupdates, die nach der Migration eine Korrektur mithilfe von Azure Update Manager vorschlagen. Sie können Server mit kritischen Risiken markieren, um die effektive Planung und Entschärfung während der Modernisierung in Azure zu unterstützen.

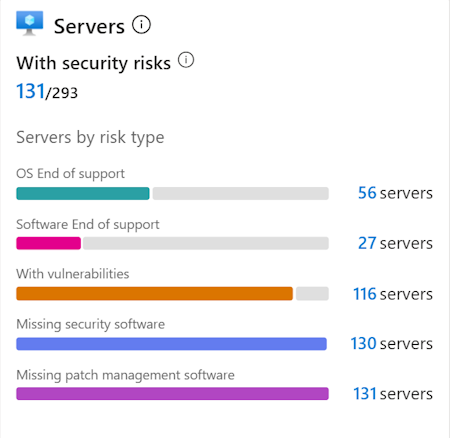

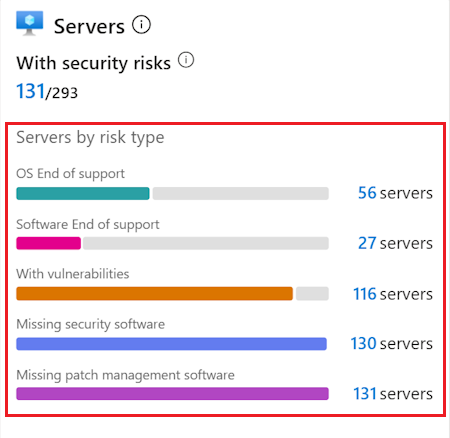

Überprüfen der Serverrisikobewertung

Die Serverkarte zeigt eine Zusammenfassung aller ermittelten Server mit Sicherheitsrisiken. Ein Server wird als gefährdet betrachtet, wenn er mindestens einen der folgenden Probleme hat:

Betriebssystem mit abgelaufenem Support

Software mit eingestelltem Support

Bekannte Sicherheitsanfälligkeiten (CVEs) in installierter Software oder betriebssystem

Fehlende Sicherheits- oder Patchverwaltungssoftware

Ausstehende kritische oder Sicherheitsupdates

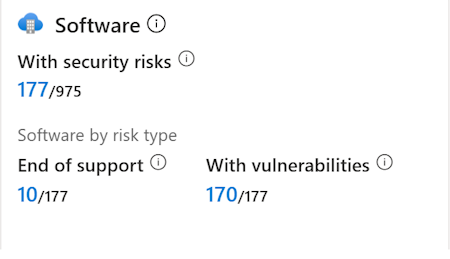

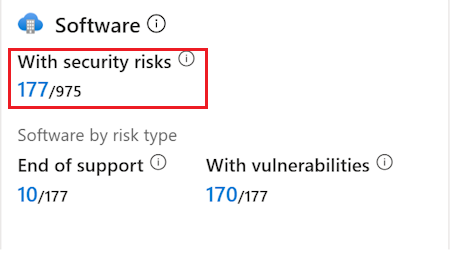

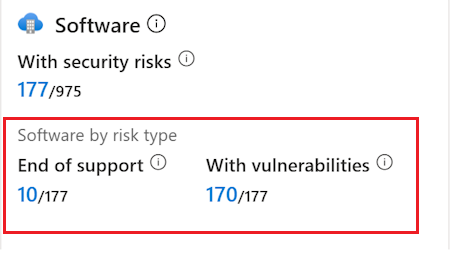

Überprüfen der Softwarerisikobewertung

Die Softwarekarte zeigt eine Zusammenfassung aller entdeckten Software mit Sicherheitsrisiken. Software wird als gefährdet gekennzeichnet, wenn sie entweder am Ende des Supports liegt oder bekannte Sicherheitsrisiken (CVEs) aufweist. Die Karte zeigt die Anzahl der End-of-Support-Software und Software mit Sicherheitsrisiken als Brüche der gesamten Software mit Sicherheitsrisiken an.

Detaillierte Sicherheitseinblicke überprüfen

Führen Sie die folgenden Aktionen aus, um detaillierte Sicherheitsrisiken für Server und Software zu überprüfen:

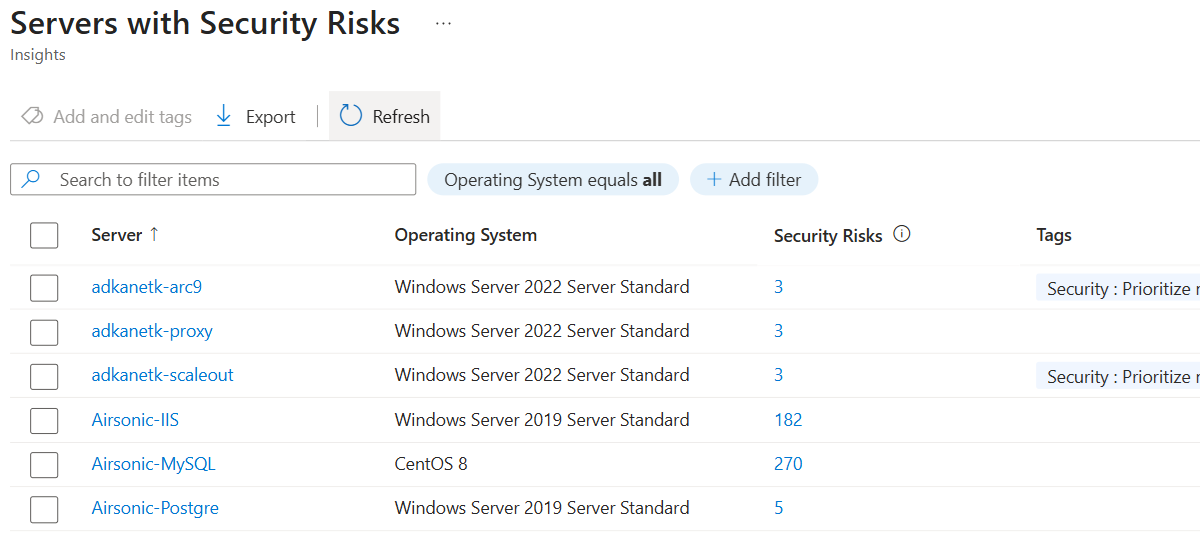

Überprüfen von Servern mit Sicherheitsrisiken

Führen Sie die folgenden Schritte aus, um detaillierte Sicherheitsrisiken für Server zu überprüfen:

Wechseln Sie zum Bereich Insights (Vorschau).

Wählen Sie auf der Karte "Server" den Link aus, der die Anzahl der Server mit Sicherheitsrisiken anzeigt.

Sie können die detaillierte Liste der ermittelten Server anzeigen, Tags zur Unterstützung der Migrationsplanung anwenden und die Serverdaten als .csv Datei exportieren.

Server nach Sicherheitsrisiko anzeigen

Um Server mit bestimmten Sicherheitsrisiken anzuzeigen, wechseln Sie zum Bereich Insights (Vorschau). Auf der Karte "Server" sehen Und wählen Sie eine detaillierte Liste der Server aus, die von den folgenden Problemen betroffen sind:

- Betriebssysteme am Ende des Supports

- Software mit eingestelltem Support

- Bekannte Sicherheitsrisiken (CVEs) in installierter Software oder Betriebssystemen

- Fehlende Sicherheits- oder Patchverwaltungstools

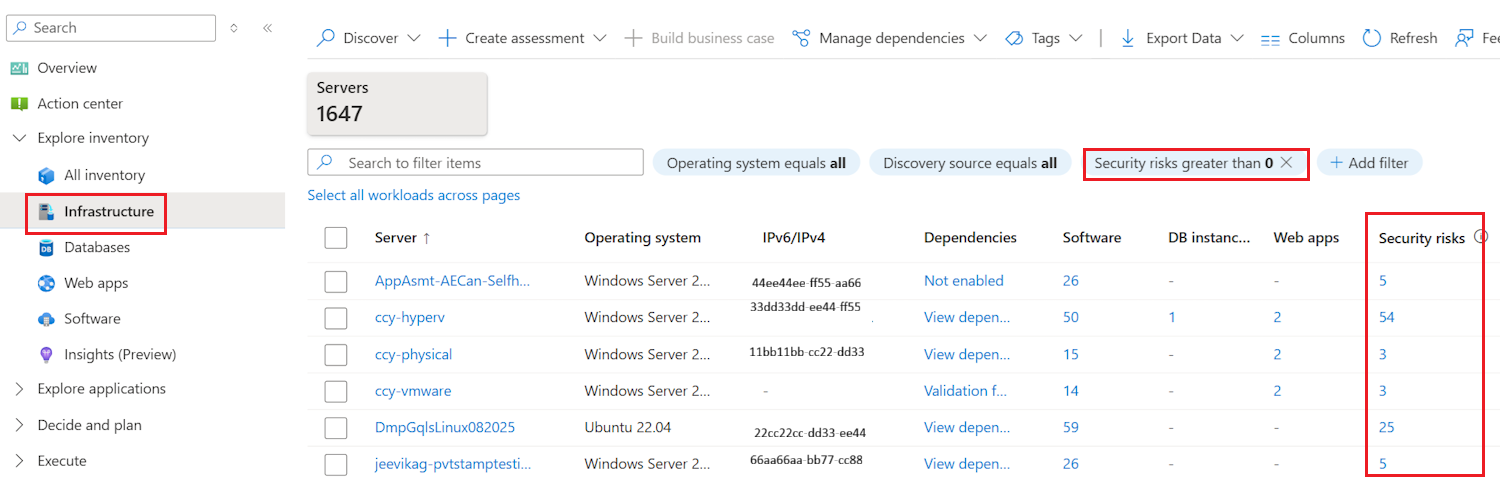

Alternativ können Sie Server mit Sicherheitsrisiken filtern aus den Bereichen Inventar erkunden>Gesamtes Inventar und Inventar erkunden>Infrastruktur.

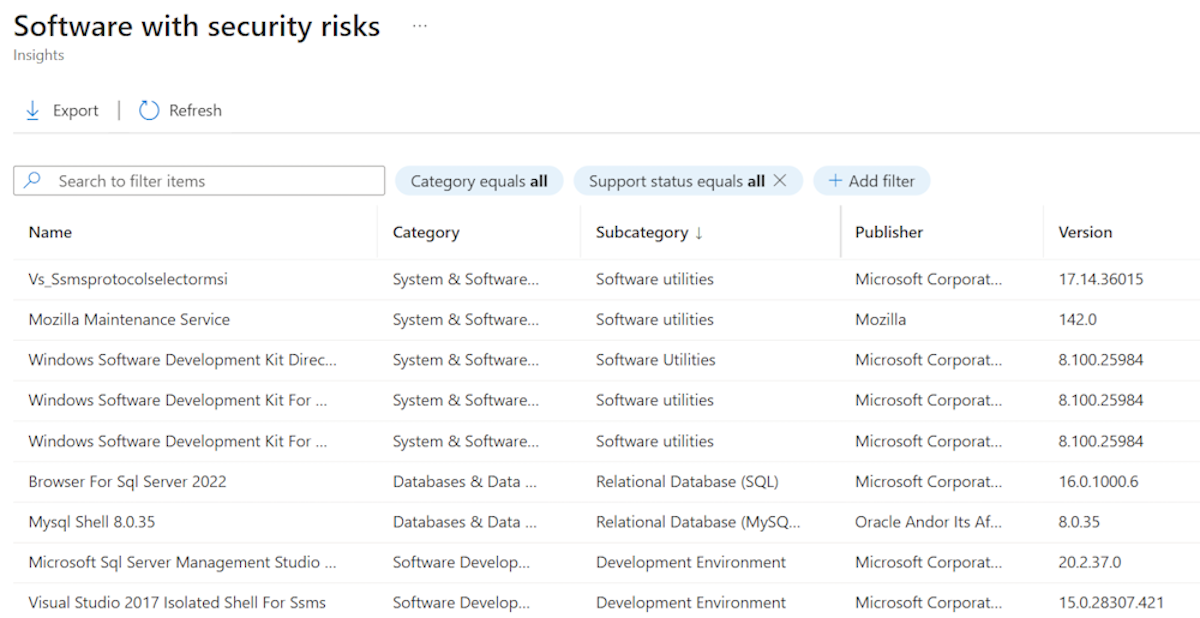

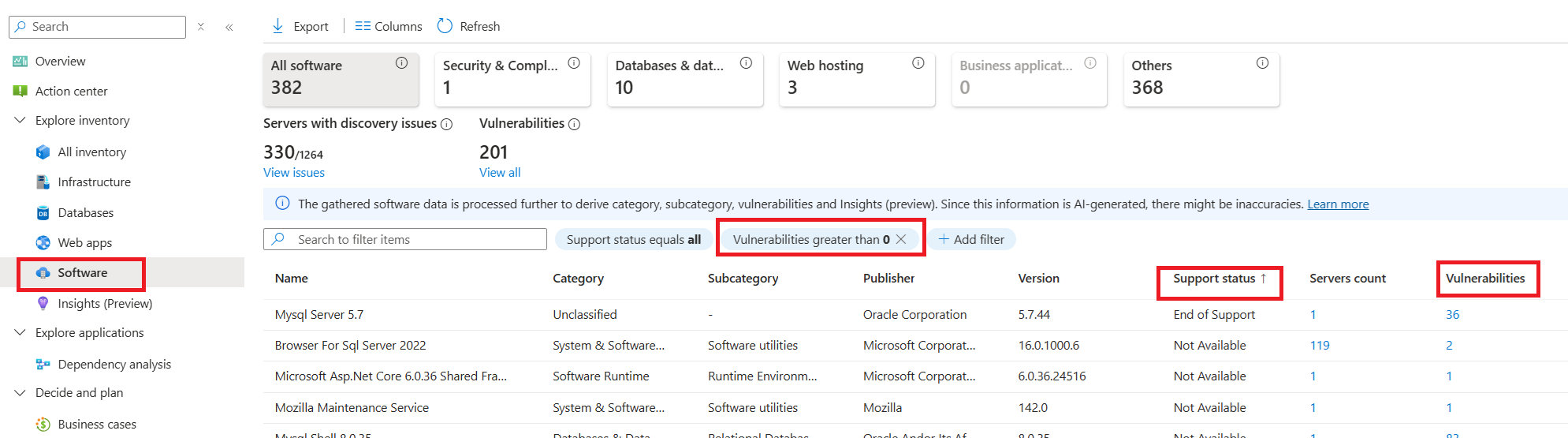

Software mit Sicherheitsrisiken überprüfen

Führen Sie die folgenden Schritte aus, um Software mit identifizierten Sicherheitsrisiken zu überprüfen:

Wechseln Sie zum Bereich Insights (Vorschau).

Wählen Sie auf der Softwarekarte den Link aus, der die Anzahl der Softwareelemente mit Sicherheitsrisiken anzeigt.

Sie können die detaillierte Liste der ermittelten Software anzeigen, zugeordnete Metadaten untersuchen und die Daten als .csv Datei exportieren.

Um Software mit bestimmten Sicherheitsrisiken anzuzeigen, wechseln Sie zum Bereich Insights (Vorschau). Hier sehen Sie eine detaillierte Liste der betroffenen Software aufgrund der folgenden Probleme:

- „Ende des Supports“-Status

- Bekannte Sicherheitsanfälligkeiten (CVEs)

Alternativ können Sie Software ohne Support und Software mit bekannten Schwachstellen aus dem Bereich "Inventar erkunden" filtern.

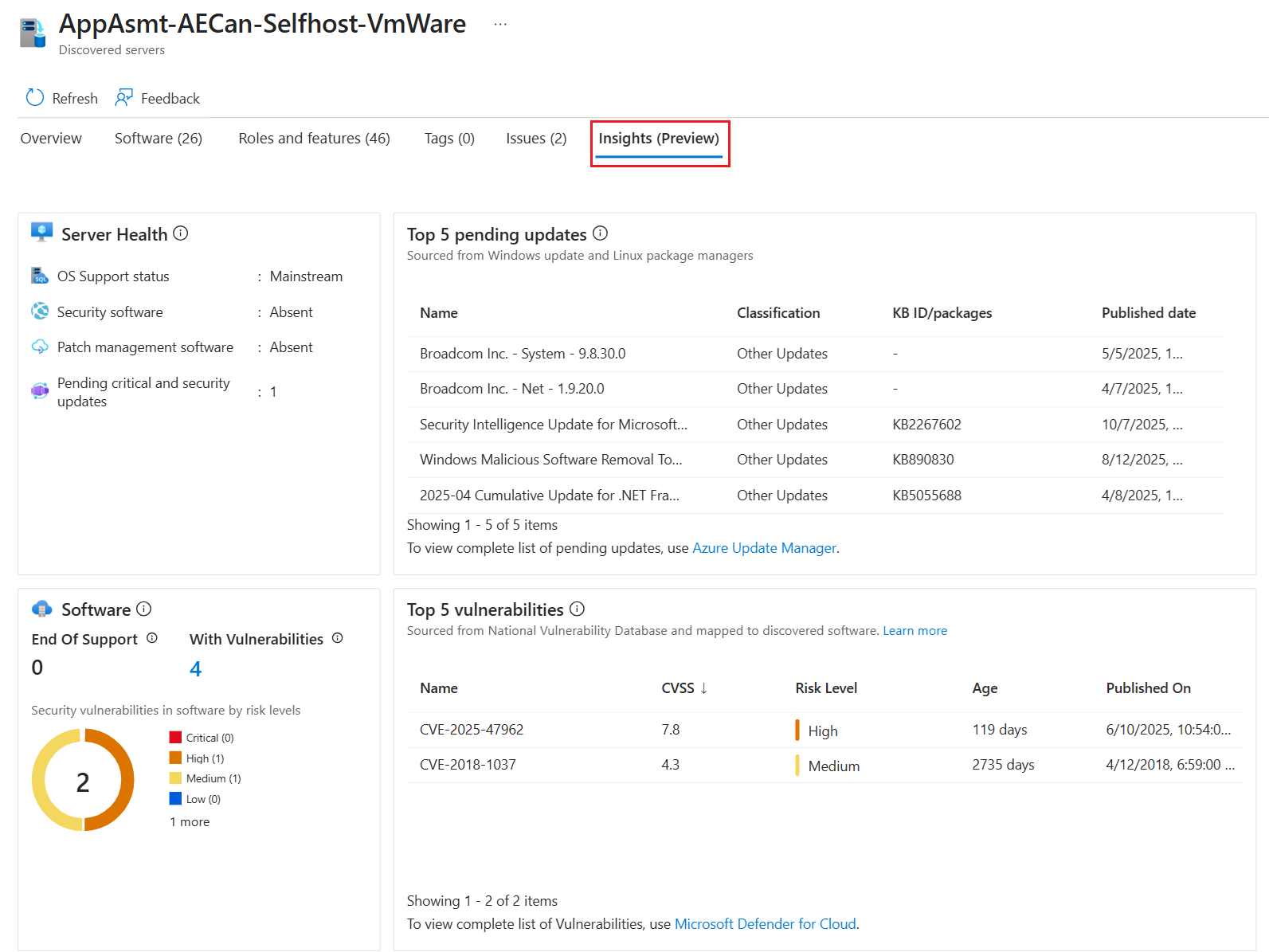

Detaillierte Sicherheitseinblicke für einen Server überprüfen

So zeigen Sie detaillierte Sicherheitsinformationen für einen bestimmten Server an:

Wechseln Sie im linken Menü zum Infrastrukturbereich , und wählen Sie den Server aus, den Sie überprüfen möchten.

Wählen Sie die Registerkarte Insights (Vorschau) aus. Auf der Registerkarte werden Sicherheitseinblicke für den ausgewählten Server angezeigt, einschließlich:

- Betriebssystemunterstützungsstatus

- Vorhandensein von Sicherheits- und Patchverwaltungssoftware

- Ausstehende kritische und Sicherheitsupdates

- Software mit eingestelltem Support

- Software mit bekannten Sicherheitsrisiken (CVEs)

- Die Zusammenfassung der fünf wichtigsten ausstehenden Updates und der fünf wichtigsten Sicherheitsrisiken wird bereitgestellt, um die Priorisierung von Korrekturen zu unterstützen.

Verwalten von Berechtigungen für Security Insights

Sicherheitseinblicke sind standardmäßig für alle Benutzer aktiviert. Um den Zugriff zu verwalten, erstellen Sie benutzerdefinierte Rollen , und entfernen Sie die folgenden Berechtigungen:

| Resource | Erlaubnisse | Description |

|---|---|---|

| Ausstehende Updates | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/pendingupdates/* |

Lesen der ausstehenden Updates der Hyper-V-Webseite |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/pendingupdates/* |

Lesen Sie ausstehende Updates des physischen Servers | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/pendingupdates/* |

Lesen ausstehender Updates der VMware-Maschine | |

| Sicherheitsrisiken | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/vulnerabilities/* |

Lesen Sie Schwachstellen der Hyper-V-Seite |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/vulnerabilities/* |

Ermitteln von Schwachstellen am physischen Serverstandort | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/vulnerabilities/* |

Lesen von Schwachstellen der VMware-Maschine |

Sie können auch integrierte Rollen für Azure Migrate implementieren, um den Zugriff auf die Ansicht von Insights zu verwalten. Weitere Informationen

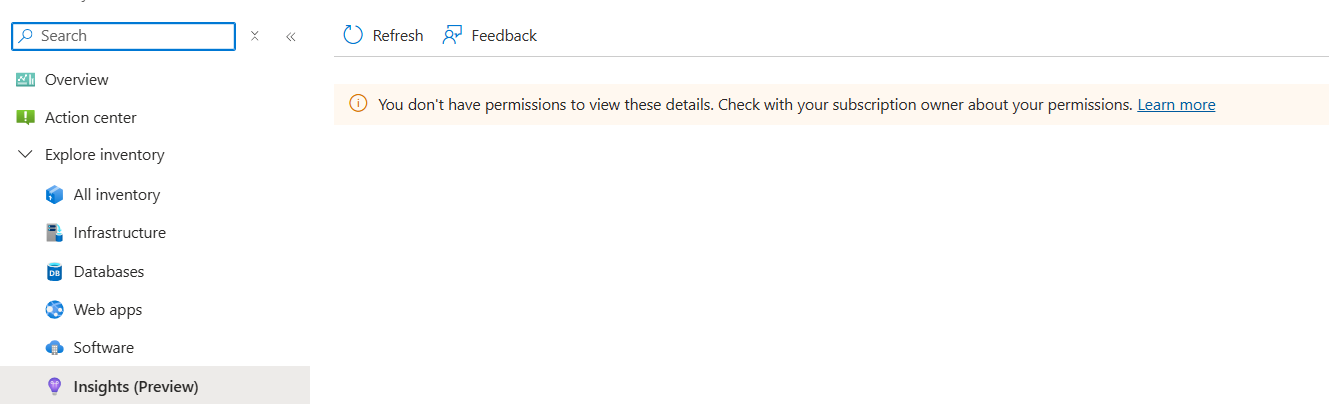

Die folgende Fehlermeldung wird angezeigt, wenn ein Benutzer nicht berechtigt ist, Insights anzuzeigen:

Hinweis

Der Supportstatus für Betriebssysteme und Software ist eine Eigenschaft auf Computerebene. Der Benutzerzugriff auf diese Informationen wird durch die Berechtigungen bestimmt, die auf Computerebene zugewiesen sind.

Erkunden sie Azure-Dienste, um Sicherheitsrisiken zu mindern

Azure bietet integrierte Lösungen zum Identifizieren und Mindern von Sicherheitsrisiken und zur Stärkung des Cloudsicherheitsstatus:

- Microsoft Defender für Cloud bietet einheitliche Sicherheitsverwaltung und erweiterten Bedrohungsschutz. Es wertet kontinuierlich Ressourcen für Fehlkonfigurationen und Sicherheitsrisiken aus und bietet Handlungsempfehlungen, um Ihre Infrastruktur zu härten. Durch die Einhaltung der Branchencompliancestandards wird sichergestellt, dass Ihre Workloads sicher und konform bleiben.

- Azure Update Manager optimiert das Patchen des Betriebssystems ohne zusätzliche Infrastruktur. Es automatisiert Updatezeitpläne, um Sicherheitsrisiken von nicht gepatchten Systemen zu minimieren und bietet detaillierte Complianceberichte. Dank einer präzisen Kontrolle über Bereitstellungen hilft sie dabei, die Systemintegrität und Resilienz gegen sich entwickelnde Bedrohungen aufrechtzuerhalten.

Nächste Schritte

- Erfahren Sie mehr über Berechtigungen in Azure Migrate.

- Erfahren Sie mehr über die Sicherheitskosten im Business-Fall.

- Weitere Informationen zu Bewertungen.