Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Sie können Azure Database for MySQL Flexible Server zum Konfigurieren von Überwachungsprotokollen verwenden. Überwachungsprotokolle können zum Nachverfolgen von Aktivitäten auf Datenbankebene verwendet werden. Zu diesen Aktivitäten zählen u. a. Ereignisse im Zusammenhang mit Verbindungen, der DDL (Data Definition Language, Datendefinitionssprache) und der DML (Data Manipulation Language, Datenbearbeitungssprache). Diese Arten von Protokollen werden häufig zu Compliancezwecken verwendet. Normalerweise verwenden Sie die Datenbanküberwachung für Folgendes:

- Erfassen aller Aktionen, die innerhalb eines bestimmten Schemas, einer bestimmten Tabelle oder einer bestimmten Zeile ausgeführt werden oder sich auf bestimmte Inhalte auswirken

- Verhindern, dass Benutzer (oder andere Personen) basierend auf ihrer Verantwortlichkeit nicht zulässige Aktionen ausführen

- Untersuchen verdächtiger Aktivitäten

- Überwachen und Sammeln von Daten zu bestimmten Datenbankaktivitäten

In diesem Artikel wird erläutert, wie Sie MySQL-Überwachungsprotokolle, Log Analytics-Tools oder eine Arbeitsmappenvorlage verwenden, um Überwachungsinformationen für Azure Database for MySQL Flexible Server zu visualisieren.

In diesem Tutorial lernen Sie Folgendes:

- Konfigurieren der Überwachung mithilfe des Azure-Portals oder der Azure CLI

- Einrichten der Diagnose

- Anzeigen von Überwachungsprotokollen mithilfe von Log Analytics

- Anzeigen von Überwachungsprotokollen mithilfe von Arbeitsmappen

Voraussetzungen

- Schnellstart: Erstellen einer Instanz von Azure Database for MySQL mit dem Azure-Portal.

- Erstellen eines Log Analytics-Arbeitsbereichs

Konfigurieren der Überwachung über das Azure-Portal

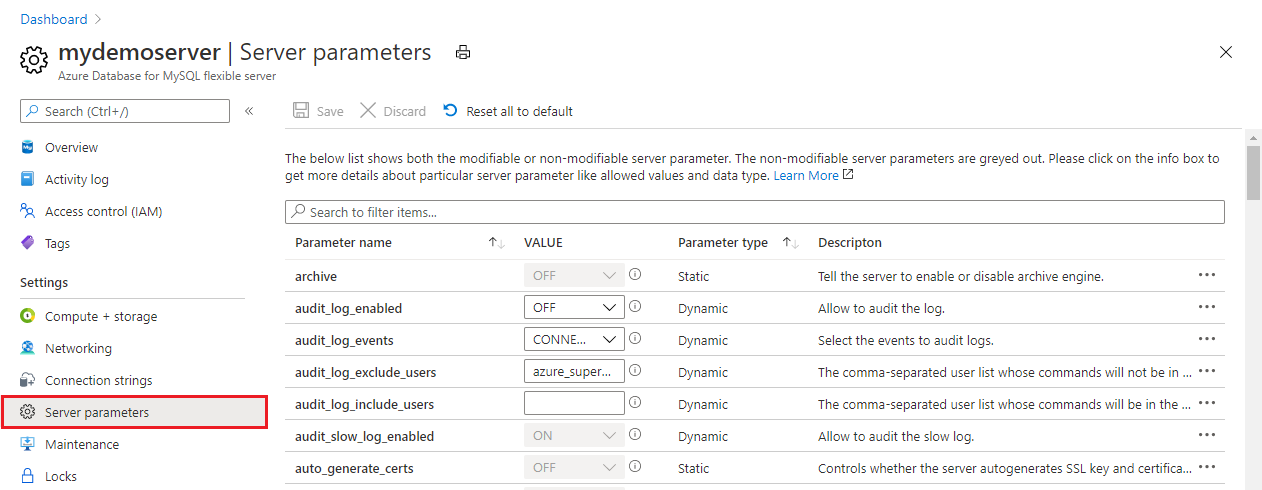

Melden Sie sich beim Azure-Portal an.

Wählen Sie Ihre Flexible Server-Instanz aus.

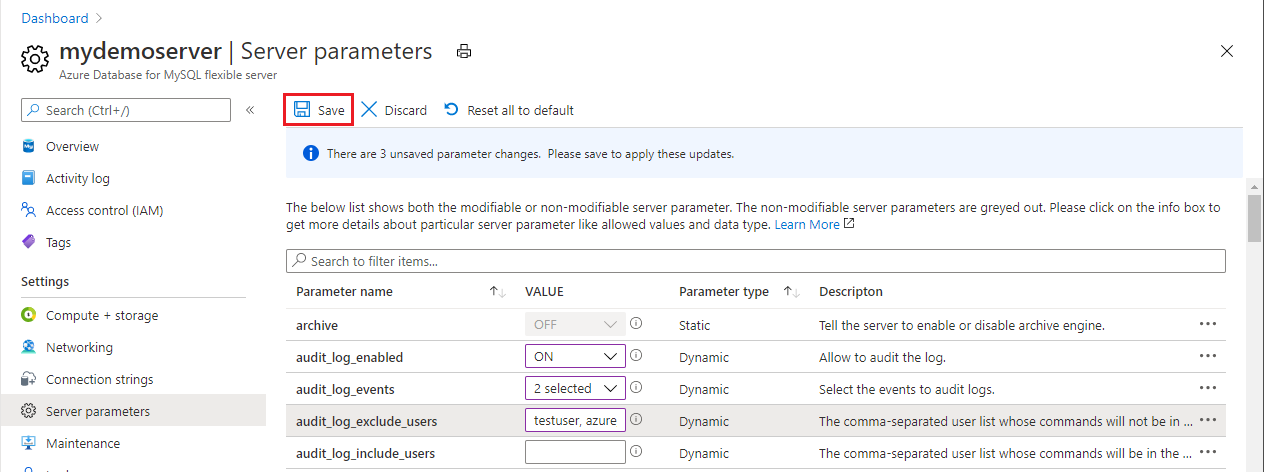

Wählen Sie im Bereich auf der linken Seite unter Einstellungen die Option Serverparameter aus.

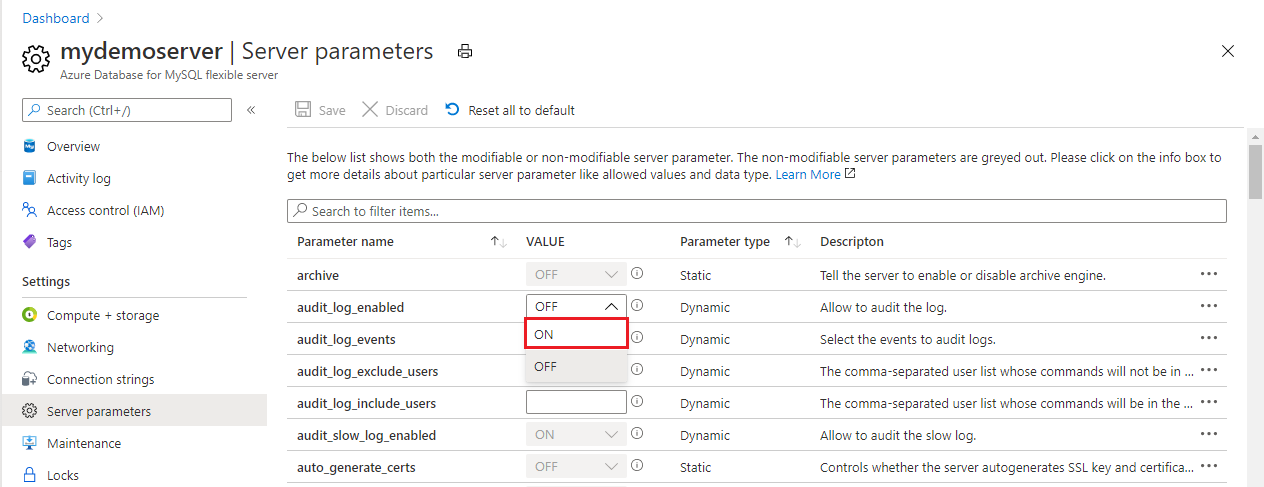

Wählen Sie für den Parameter audit_log_enabled die Option ON aus.

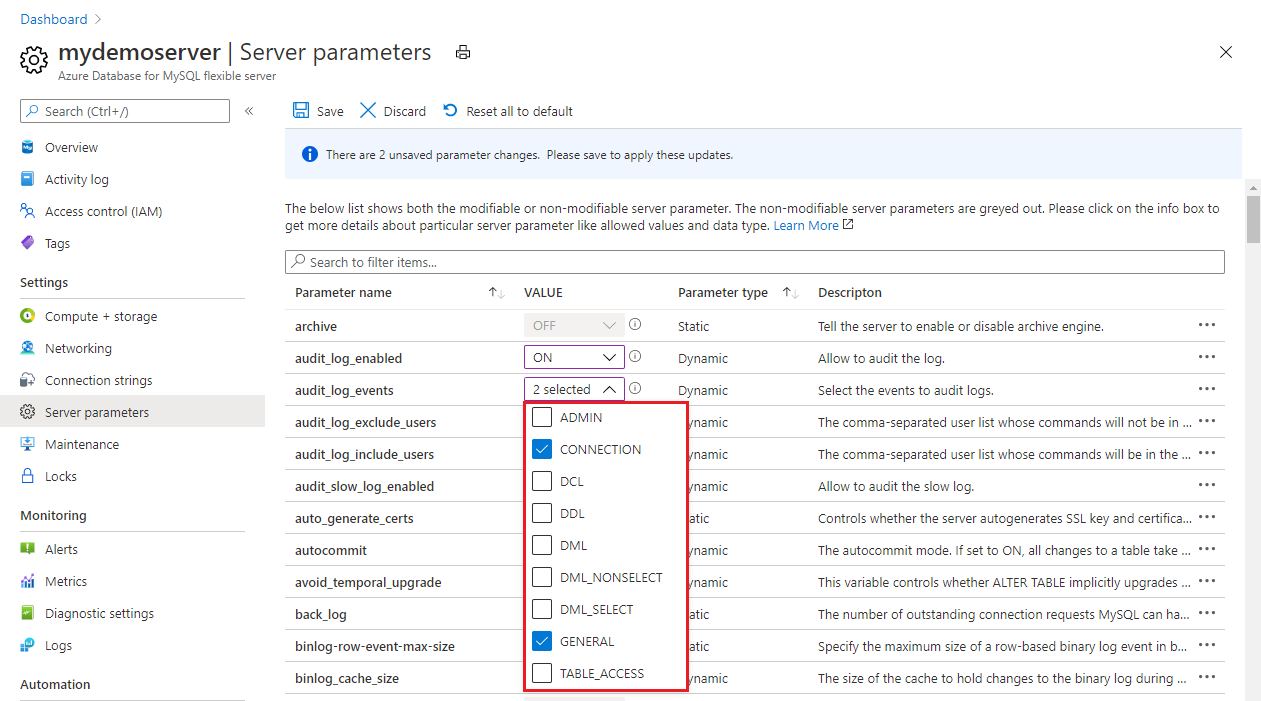

Wählen Sie für den Parameter audit_log_events in der Dropdownliste die zu protokollierenden Ereignistypen aus.

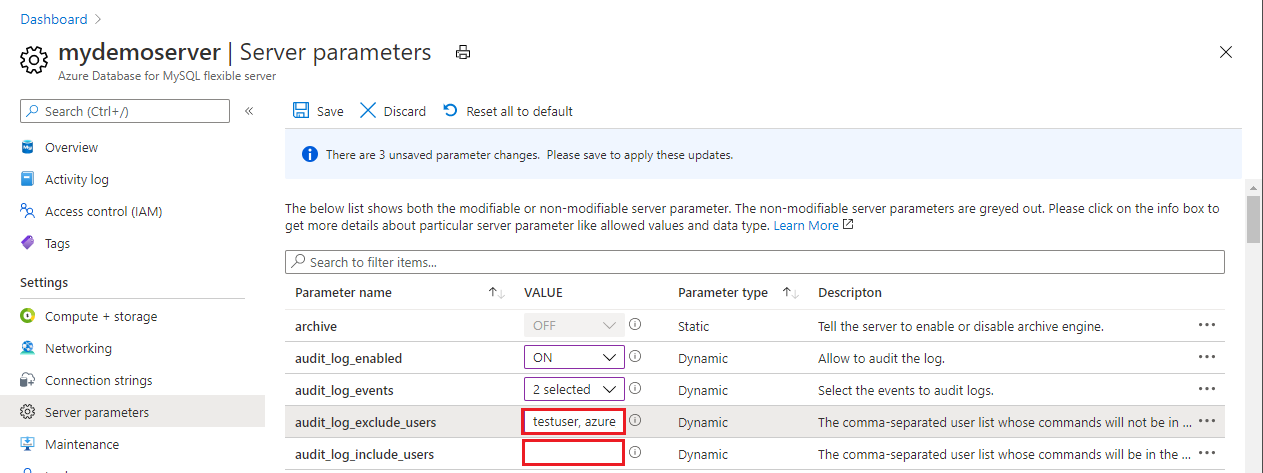

Geben Sie für die Parameter audit_log_exclude_users und audit_log_include_users alle MySQL-Benutzer an, die in die Protokollierung einbezogen bzw. von ihr ausgeschlossen werden sollen, indem Sie ihre MySQL-Benutzernamen eingeben.

Wählen Sie Speichern aus.

Konfigurieren der Überwachung mithilfe der Azure CLI

Alternativ können Sie die Überwachung für Ihren flexiblen Server über die Azure CLI mit dem folgenden Befehl aktivieren und konfigurieren:

# Enable audit logs

az mysql flexible-server parameter set \

--name audit_log_enabled \

--resource-group myresourcegroup \

--server-name mydemoserver \

--value ON

Einrichten der Diagnose

Überwachungsprotokolle sind in die Diagnoseeinstellungen von Azure Monitor integriert, sodass Sie Ihre Protokolle an eine von drei Datensenken weiterleiten können:

- Einen Log Analytics-Arbeitsbereich.

- Einen Event Hub

- Ein Speicherkonto

Hinweis

Es wird empfohlen, die Datensenken zu erstellen, bevor Sie die Diagnoseeinstellungen konfigurieren. Sie können auf die Überwachungsprotokolle in den von Ihnen konfigurierten Datensenken zugreifen. Es kann bis zu 10 Minuten dauern, bis die Protokolle angezeigt werden.

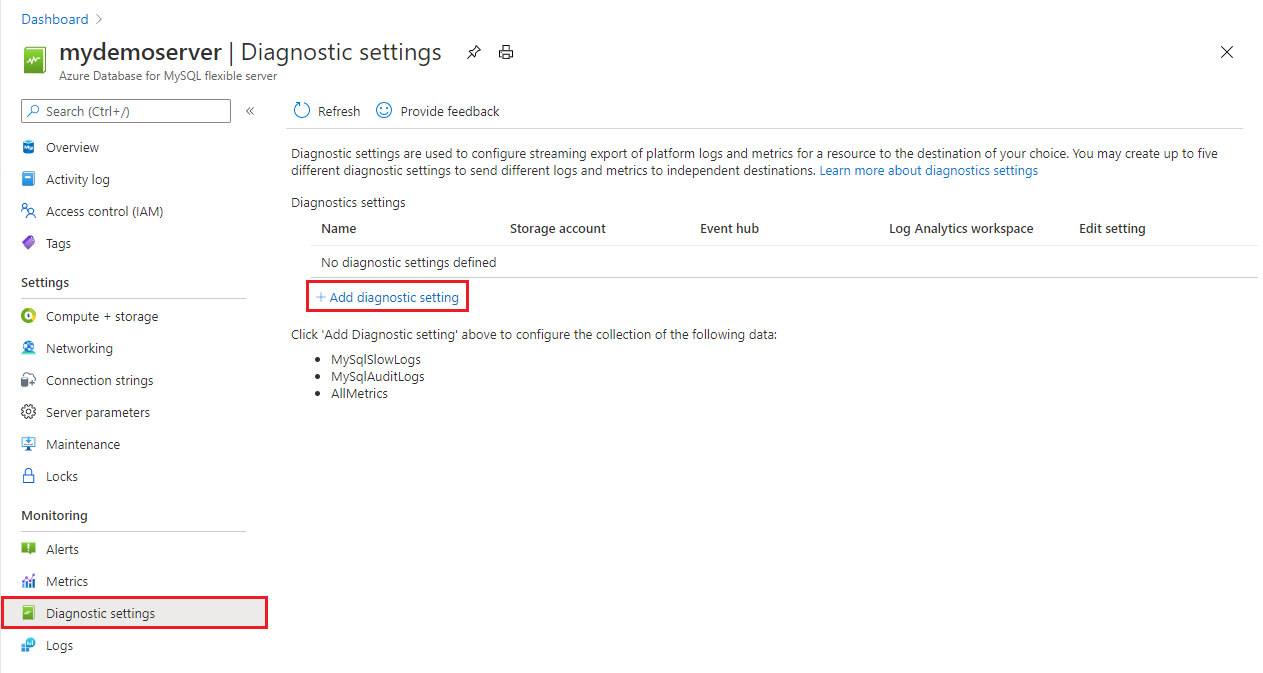

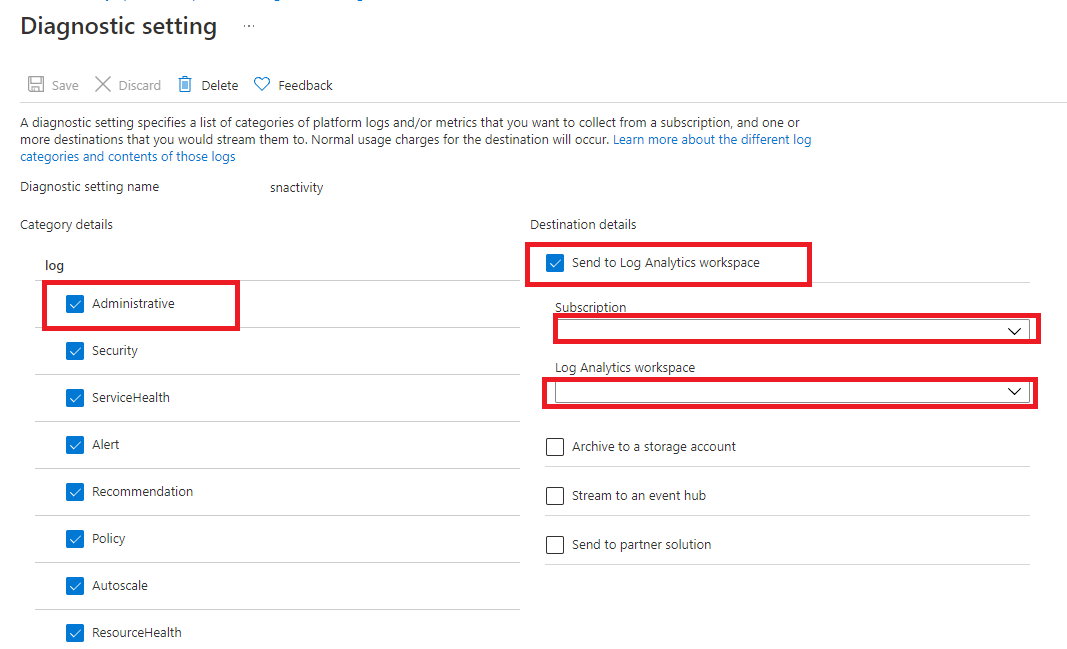

Wählen Sie im linken Bereich unter Überwachung die Option Diagnoseeinstellungen aus.

Wählen Sie im Bereich Diagnoseeinstellungen den Eintrag Diagnoseeinstellung hinzufügen aus.

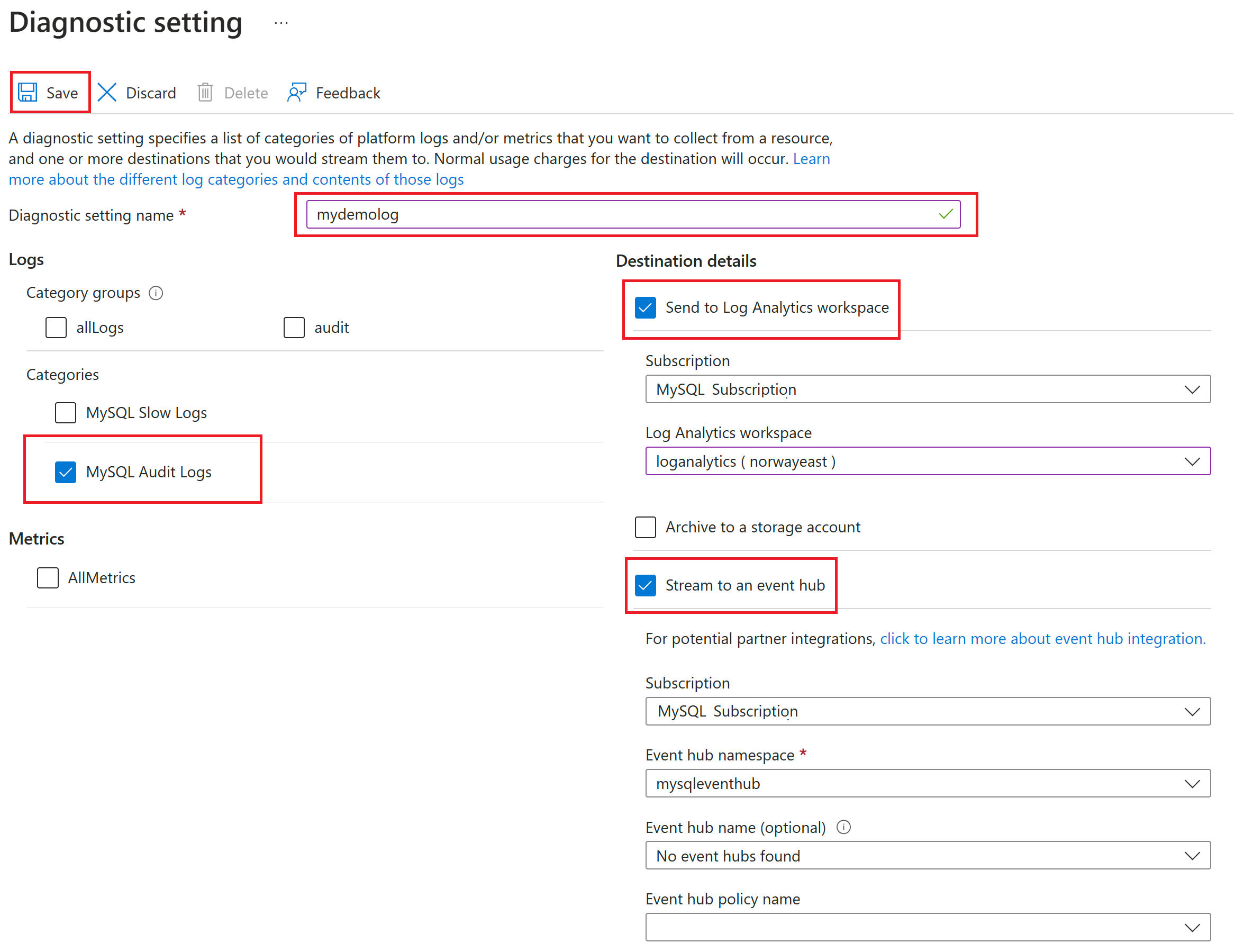

Geben Sie im Feld Name einen Name für die Diagnoseeinstellung ein.

Geben Sie an, an welche Ziele (Log Analytics-Arbeitsbereich, Event Hub oder Speicherkonto) die Überwachungsprotokolle gesendet werden sollen, indem Sie die entsprechenden Kontrollkästchen aktivieren.

Hinweis

In diesem Tutorial senden Sie die Überwachungsprotokolle an einen Log Analytics-Arbeitsbereich.

Aktivieren Sie unter Protokoll für den Protokolltyp das Kontrollkästchen MySqlAuditLogs.

Nachdem Sie die Datensenken konfiguriert haben, an die die Überwachungsprotokolle weitergeleitet werden sollen, wählen Sie Speichern aus.

Anzeigen von Überwachungsprotokollen mithilfe von Log Analytics

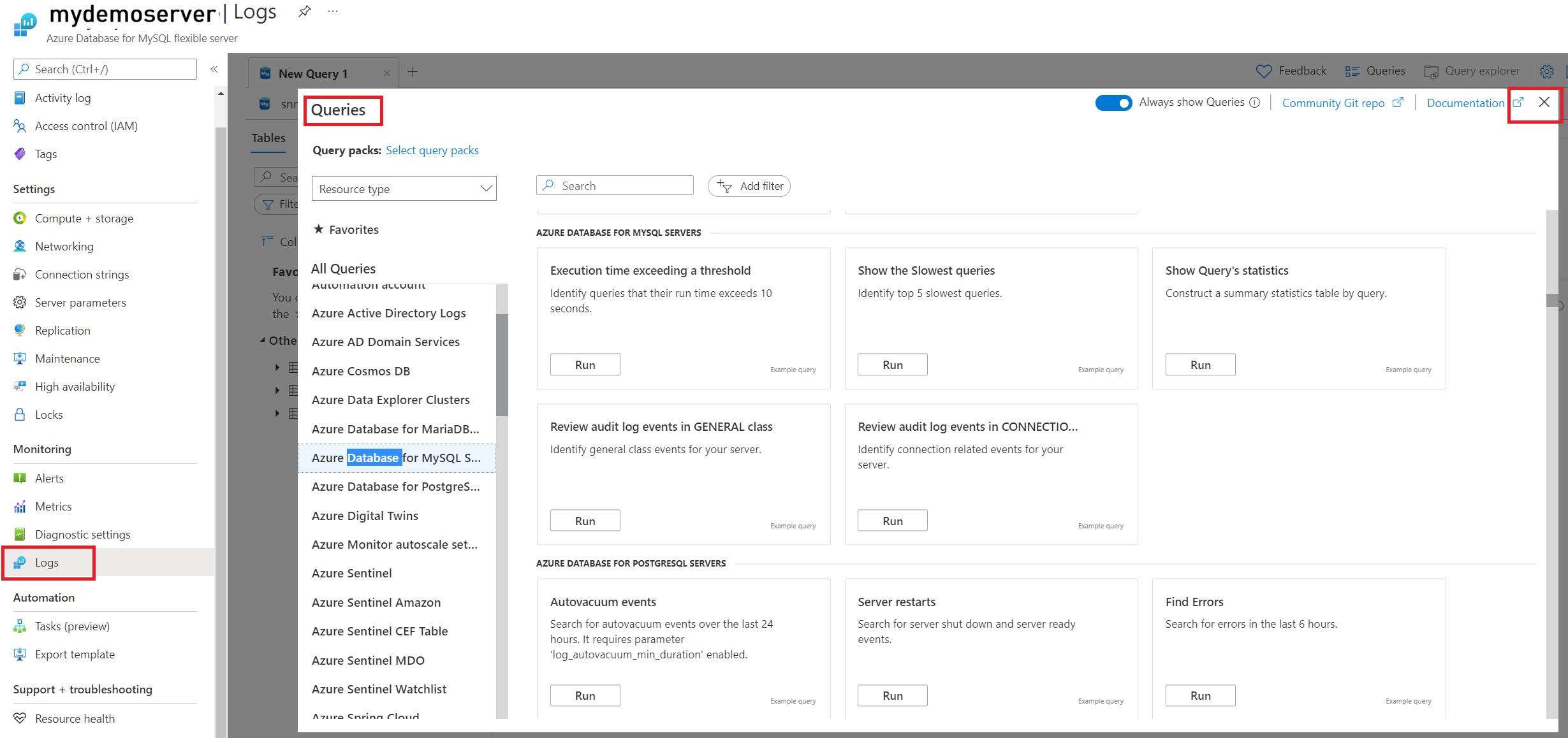

Wählen Sie in Log Analytics im linken Bereich unter Überwachung die Option Protokolle aus.

Schließen Sie das Fenster Abfragen.

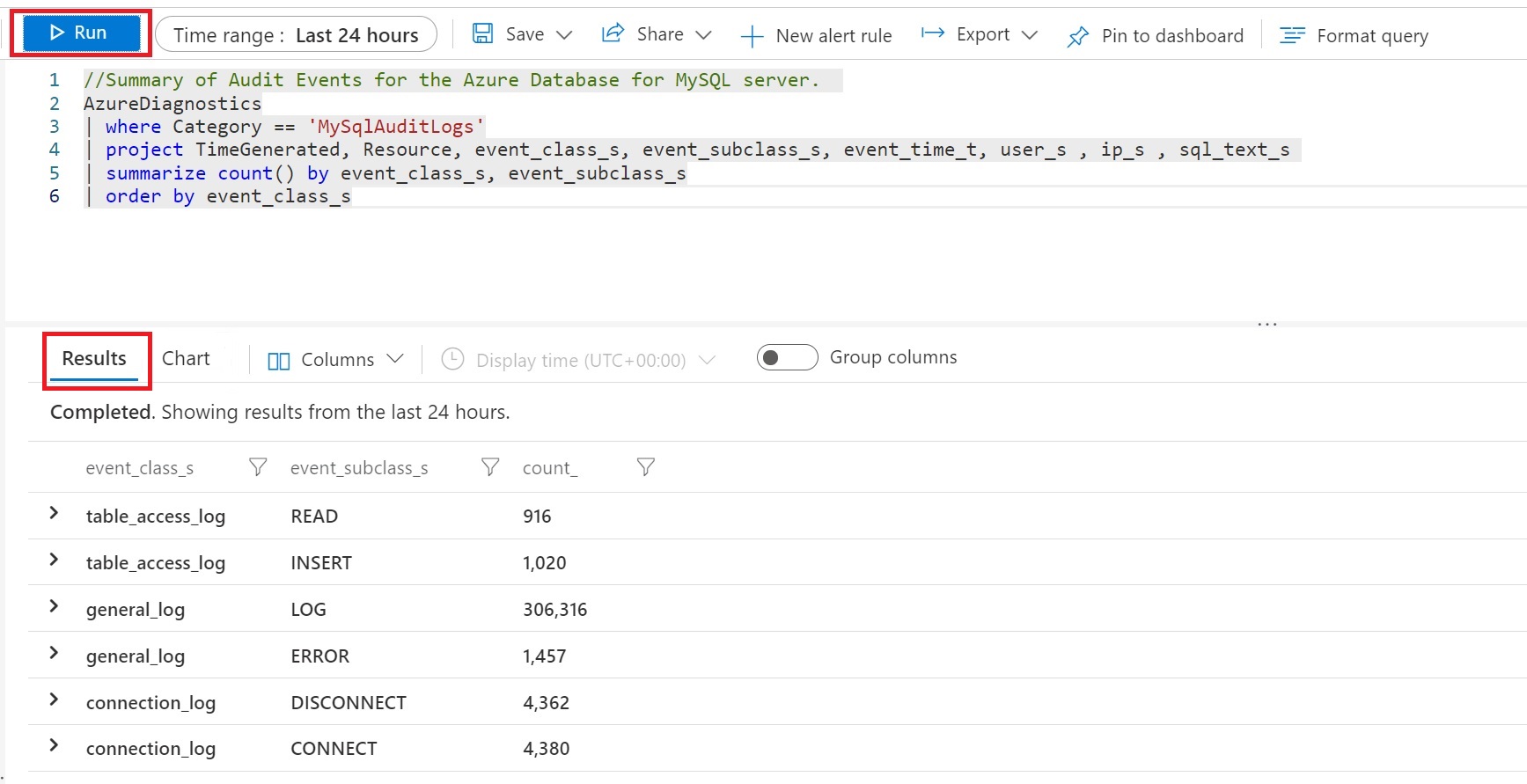

Im Abfragefenster können Sie die auszuführende Abfrage schreiben. Beispielsweise wurde die folgende Abfrage verwendet, um eine Zusammenfassung der überwachten Ereignisse auf einem bestimmten Server zu ermitteln:

AzureDiagnostics |where Category =='MySqlAuditLogs' |project TimeGenerated, Resource, event_class_s, event_subclass_s, event_time_t, user_s ,ip_s , sql_text_s |summarize count() by event_class_s,event_subclass_s |order by event_class_s

Anzeigen von Überwachungsprotokollen mithilfe von Arbeitsmappen

Die für die Überwachung verwendete Arbeitsmappenvorlage setzt voraus, dass Sie Diagnoseeinstellungen erstellen, um Plattformprotokolle zu senden.

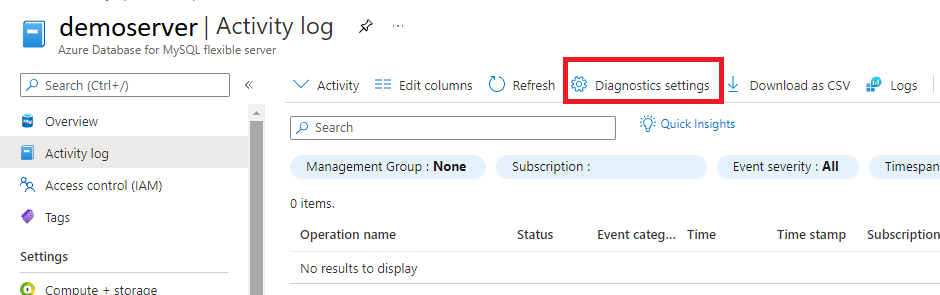

Wählen Sie in Azure Monitor im linken Bereich Aktivitätsprotokoll und anschließend Diagnoseeinstellungen aus.

Im Bereich Diagnoseeinstellung können Sie eine neue Einstellung hinzufügen oder eine vorhandene Einstellung bearbeiten. Jede Einstellung kann jeweils höchstens einen der Zieltypen aufweisen.

Hinweis

Sie können auf die Protokolle für langsame Abfragen in den Datensenken (Log Analytics-Arbeitsbereich, Speicherkonto oder Event Hub) zugreifen, die Sie bereits konfiguriert haben. Es kann bis zu 10 Minuten dauern, bis die Protokolle angezeigt werden.

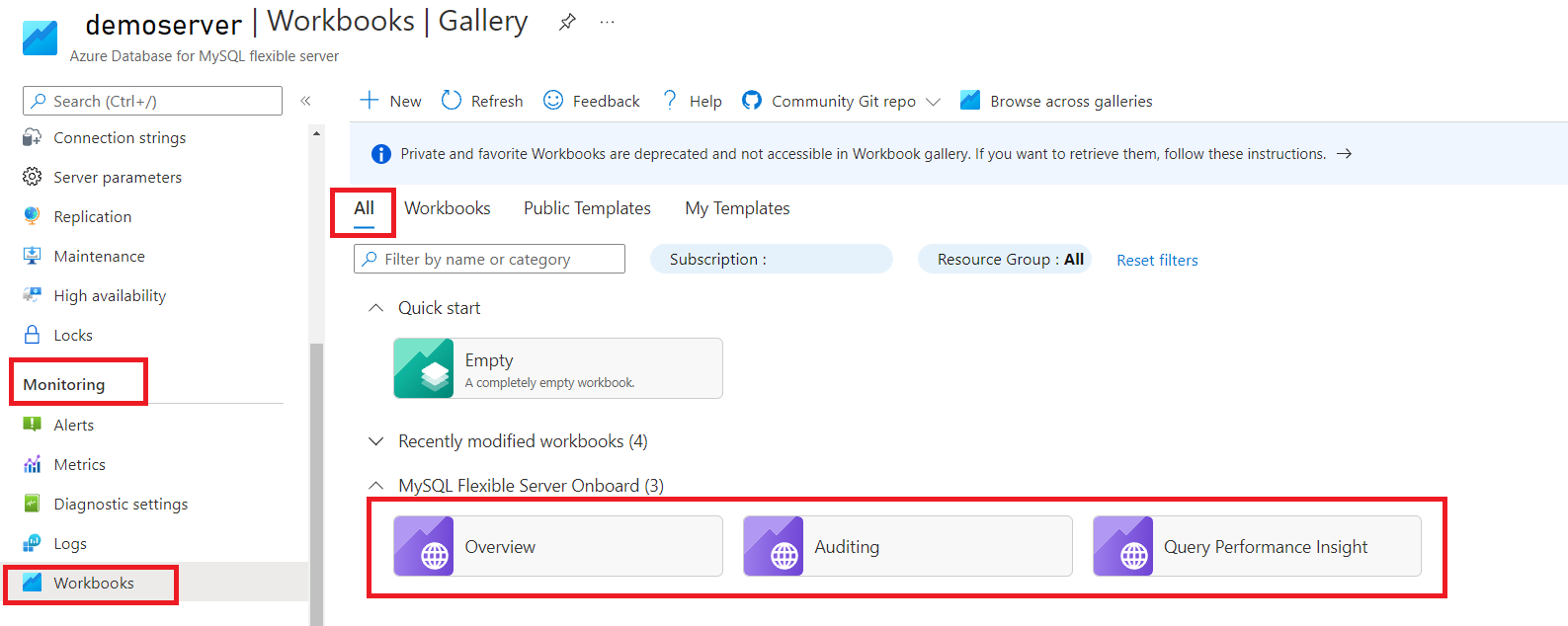

Wählen Sie im Azure-Portal im linken Bereich unter Überwachung für Ihre Azure Database for MySQL Flexible Server-Instanz die Option Arbeitsmappen aus.

Wählen Sie die Arbeitsmappe Überwachung aus.

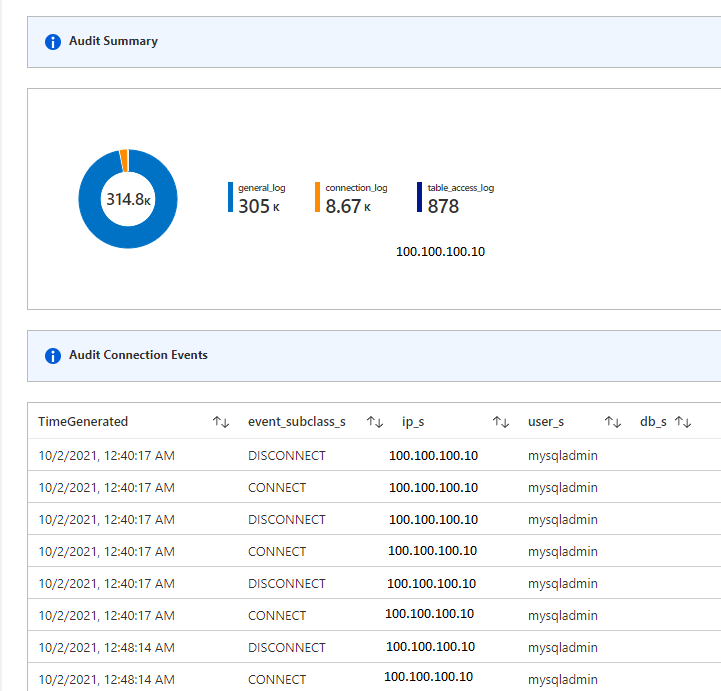

In der Arbeitsmappe können Sie die folgenden Visualisierungen anzeigen:

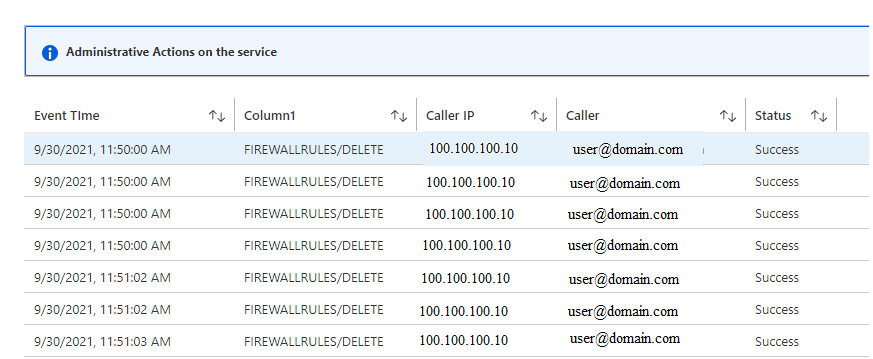

- Administrative Aktionen für den Dienst

- Zusammenfassung der Überwachung

- Zusammenfassung der Überwachungsverbindungsereignisse

- Überwachungsverbindungsereignisse

- Zusammenfassung des Tabellenzugriffs

- Identifizierte Fehler

Hinweis

- Sie können diese Vorlagen auch entsprechend Ihren Anforderungen bearbeiten und anpassen. Weitere Informationen finden Sie im Abschnitt „Bearbeitungsmodus“ unter Azure-Arbeitsmappen.

- Zur Schnellansicht können Sie die Arbeitsmappen oder die Log Analytics-Abfrage auch an Ihr Dashboard anheften. Weitere Informationen finden Sie unter Erstellen eines Dashboards im Azure-Portal.

In der Ansicht für administrative Aktionen für den Dienst finden Sie Details zu Aktivitäten, die für den Dienst ausgeführt werden. Mithilfe dieser Details können Sie für alle Schreibvorgänge (PUT, POST, DELETE) für die Ressourcen Ihres Abonnements ermitteln, welcher Benutzer welchen Vorgang zu welchem Zeitpunkt ausgeführt hat.

Sie können weitere Visualisierungen verwenden, um die Details der Datenbankaktivität nachzuvollziehen. Die Datenbanksicherheit setzt sich aus vier Teilen zusammen:

- Serversicherheit: Mit der Serversicherheit soll verhindert werden, dass unbefugte Personen auf die Datenbank zugreifen.

- Datenbankverbindung: Der Administrator muss überprüfen, ob Datenbankupdates von autorisierten Mitarbeitern durchgeführt wurden.

- Tabellenzugriffssteuerung: Hier werden die Zugriffsschlüssel der autorisierten Benutzer und die Tabellen in der Datenbank angezeigt, die sie jeweils verarbeiten dürfen.

- Einschränkung des Datenbankzugriffs: Dies ist insbesondere für Benutzer wichtig, die eine Datenbank ins Internet hochgeladen haben, und verhindert, dass externe Quellen auf Ihre Datenbank zugreifen können.