Verwendungsszenarien für Datenverkehrsanalysen

In diesem Artikel erfahren Sie, wie Sie Erkenntnisse über Ihren Datenverkehr gewinnen, nachdem Sie Datenverkehrsanalysen in verschiedenen Szenarien konfiguriert haben.

Suchen von Datenverkehrs-Hotspots

Suchen nach

- Welche Hosts, Subnetze, virtuellen Netzwerke und VM-Skalierungsgruppen senden oder empfangen den meisten Datenverkehr, lassen den meisten bösartigen Datenverkehr durch und blockieren wichtige Datenströme?

- Überprüfen Sie die Vergleichstabelle für Hosts, Subnetze, virtuelle Netzwerke und VM-Skalierungsgruppen. Wenn Sie wissen, welche Hosts, Subnetze, virtuellen Netzwerke und VM-Skalierungsgruppen den meisten Datenverkehr senden oder empfangen, können Sie die Hosts identifizieren, die den meisten Datenverkehr verarbeiten. Zudem können Sie feststellen, ob die Verteilung des Datenverkehrs ordnungsgemäß funktioniert.

- Sie können dann prüfen, ob die Menge an Datenverkehr für einen Host angemessen ist. Stellt der Netzwerkverkehr ein normales Verhalten dar, oder bedürfen die Werte einer weiteren Untersuchung?

- Wie viel ein-/ausgehenden Datenverkehr gibt es?

- Kann bei dem Host davon ausgegangen werden, dass er mehr eingehenden als ausgehenden Datenverkehr (oder umgekehrt) empfängt?

- Statistiken des blockierten Datenverkehrs

- Warum wird auf einem Host eine große Menge an gutartigem Datenverkehr blockiert? Dieses Verhalten erfordert weitere Untersuchungen und wahrscheinlich eine Optimierung der Konfiguration.

- Statistik des bösartigen zugelassenen/blockierten Datenverkehrs

Warum empfängt ein Host bösartigen Datenverkehr, und warum ist der Datenfluss aus bösartigen Quellen zugelassen? Dieses Verhalten erfordert weitere Untersuchungen und wahrscheinlich eine Optimierung der Konfiguration.

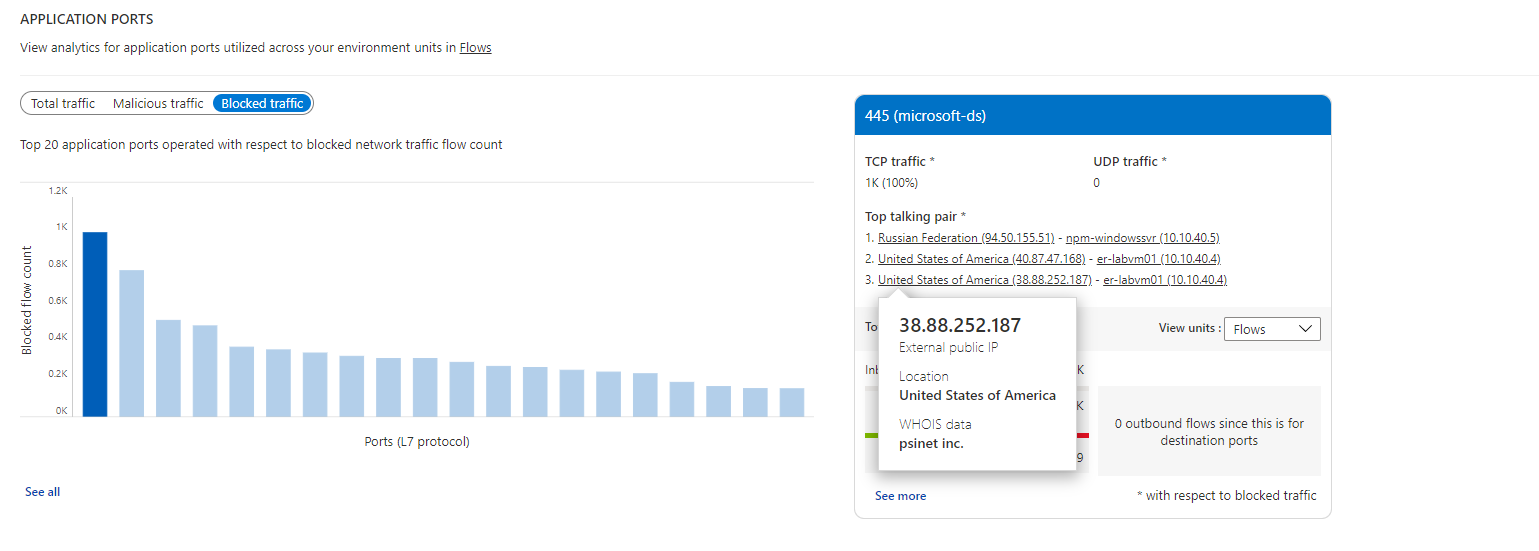

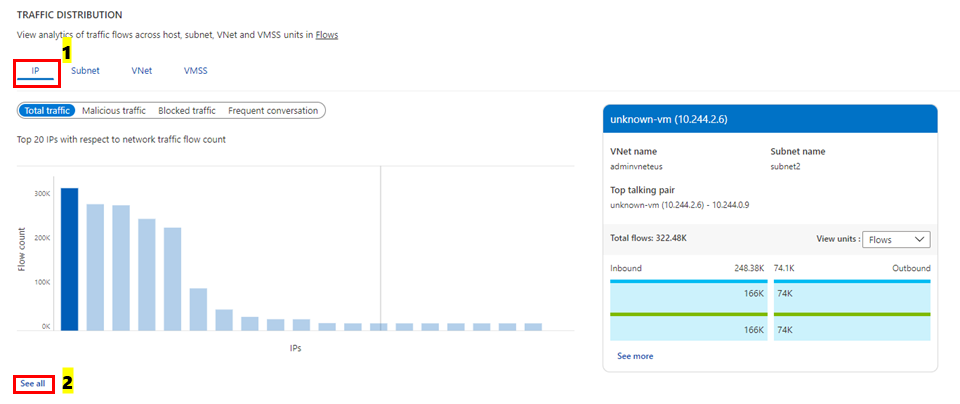

Wählen Sie wie in der folgenden Abbildung zu sehen unter IP die Option Alle anzeigen aus:

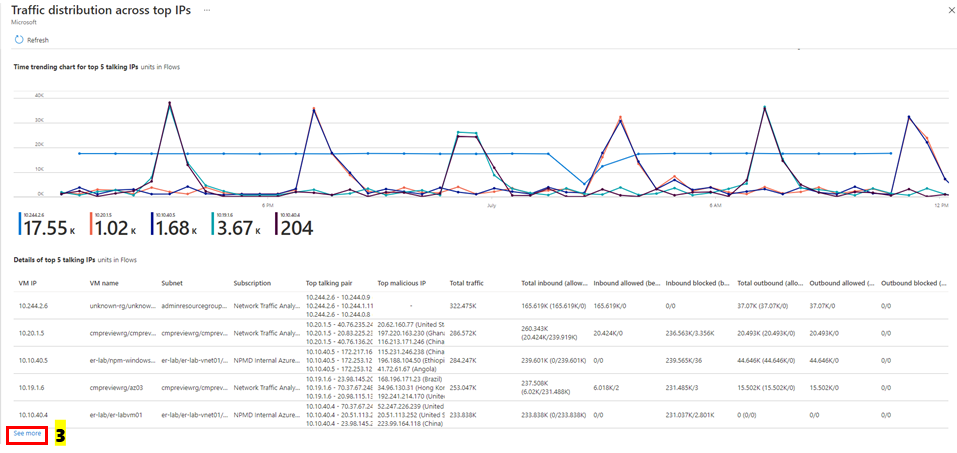

Die folgende Abbildung zeigt Zeittrends für die fünf Hosts mit der meisten Kommunikation und die zugehörigen Details zum Datenfluss (zugelassene und blockierte Datenflüsse – jeweils ein- und ausgehend) für einen Host:

Wählen Sie unter Details der 5 gesprächigsten IPs die Option Mehr anzeigen, um mehr über alle Hosts zu erfahren. Siehe dazu auch die nachfolgende Abbildung:

Suchen nach

Welche Hostpaare kommunizieren am meisten miteinander?

- Erwartbares Verhalten wie die Front-End- oder Back-End-Kommunikation oder abweichendes Verhalten wie Datenverkehr vom Back-End zum Internet.

Statistiken des zugelassenen/blockierten Datenverkehrs

- Warum wird auf einem Host besonders viel Datenverkehr zugelassen oder blockiert?

Am häufigsten verwendetes Anwendungsprotokoll zwischen den Hostpaaren mit der meisten Konversation:

Sind diese Anwendungen im Netzwerk zugelassen?

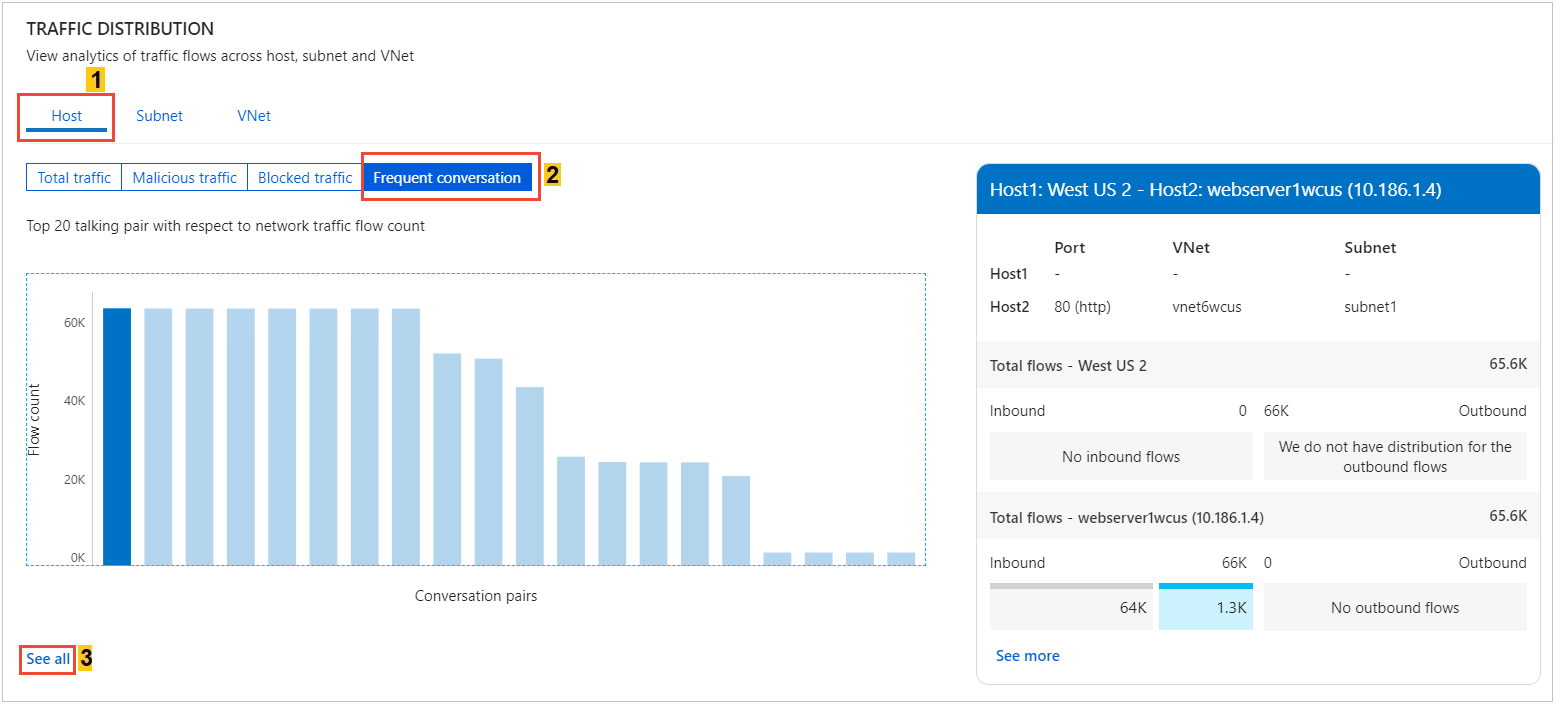

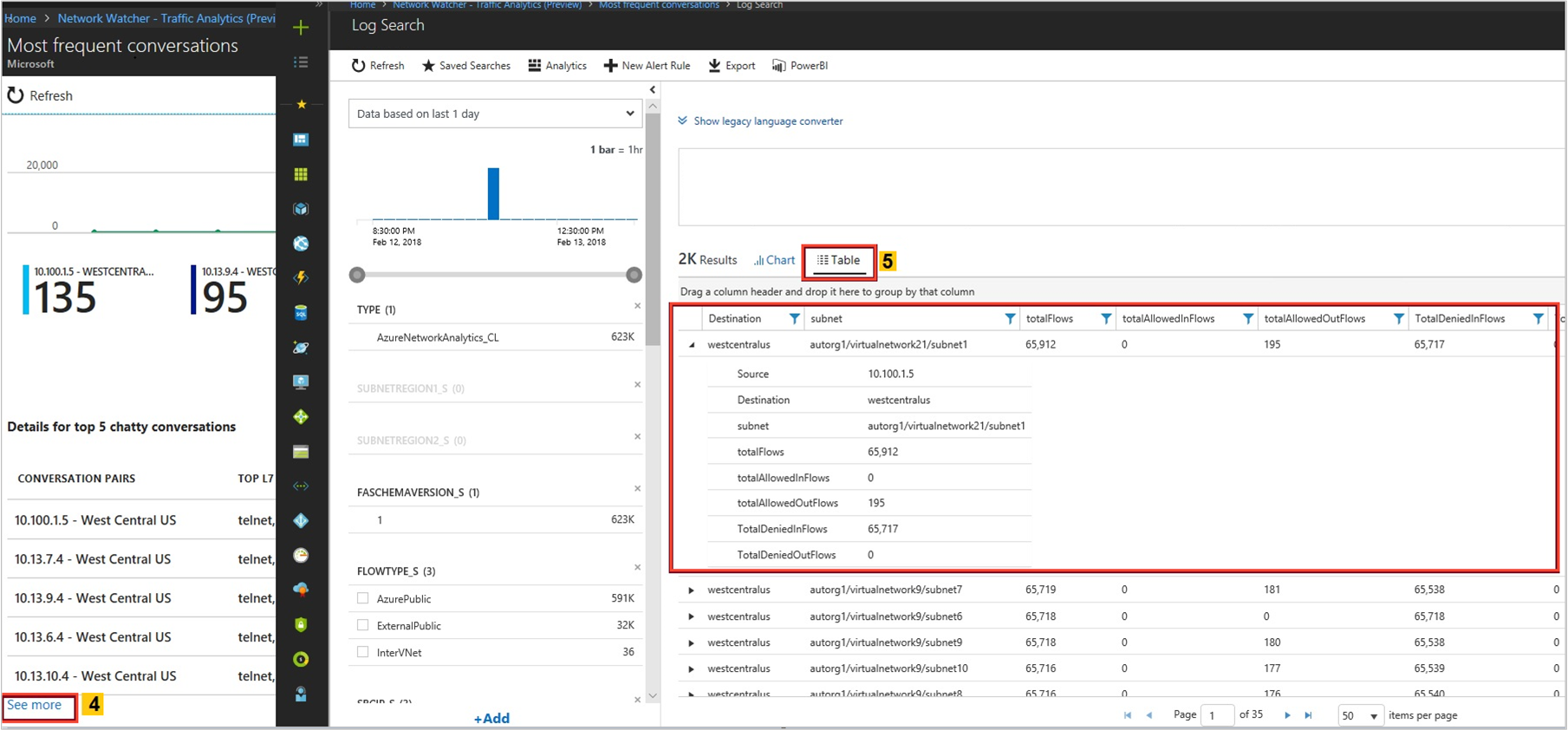

Sind die Anwendungen ordnungsgemäß konfiguriert? Verwenden sie das richtige Protokoll für die Kommunikation? Wählen Sie unter Häufige Konversation die Option Alle anzeigen aus, wie in der folgenden Abbildung gezeigt:

Die folgende Abbildung zeigt Zeittrends für die fünf häufigsten Kommunikationen und die zugehörigen Details zum Datenfluss – z. B. zugelassene und blockierte Datenflüsse (jeweils ein- und ausgehend) für zwei Kommunikationspartner:

Suchen nach

Welches Anwendungsprotokoll wird in Ihrer Umgebung am häufigsten verwendet, und welche Hosts verwenden das Anwendungsprotokoll als Kommunikationspartner am meisten?

Sind diese Anwendungen im Netzwerk zugelassen?

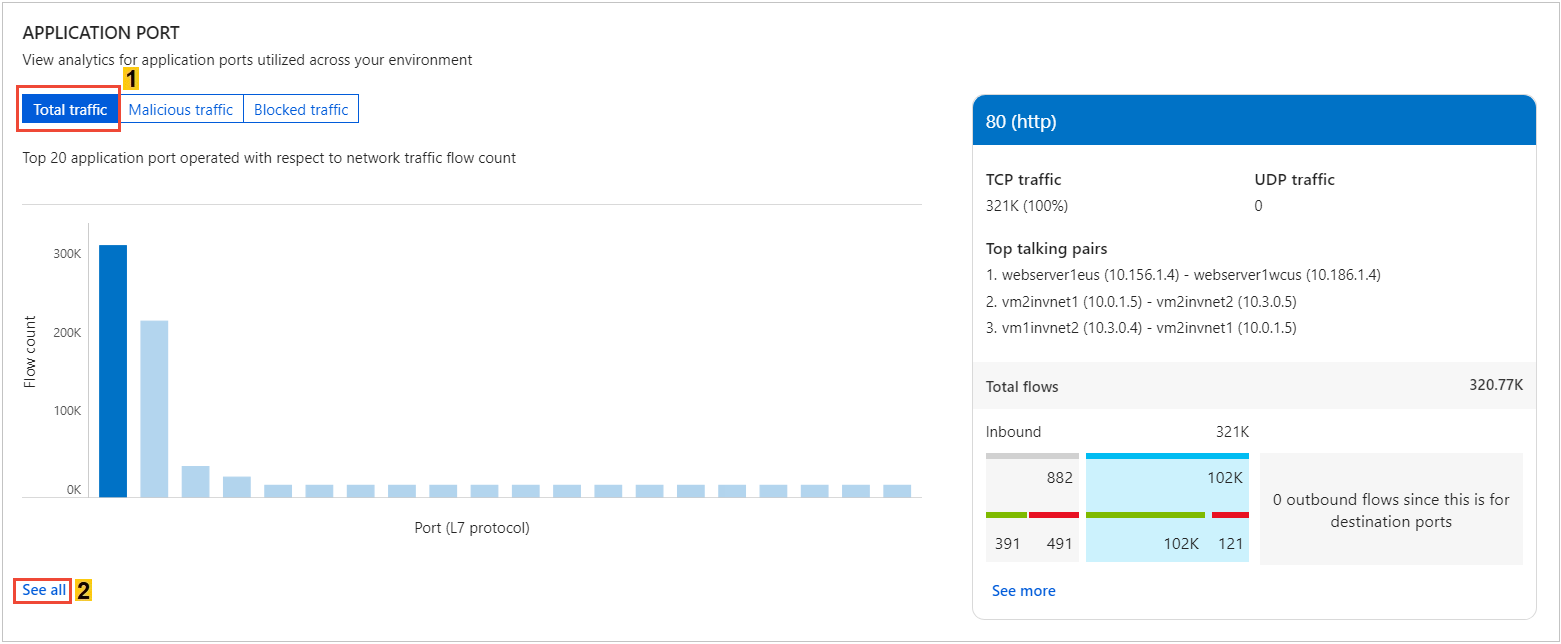

Sind die Anwendungen ordnungsgemäß konfiguriert? Verwenden sie das richtige Protokoll für die Kommunikation? Als erwartetes Verhalten können allgemeine Ports wie z.B. 80 oder 443 angenommen werden. Für die Standardkommunikation ist – sofern ungewöhnliche Ports angezeigt werden – eventuell eine Konfigurationsänderung erforderlich. Wählen Sie unter Anwendungsport die Option Alle anzeigen, wie in der folgenden Abbildung gezeigt:

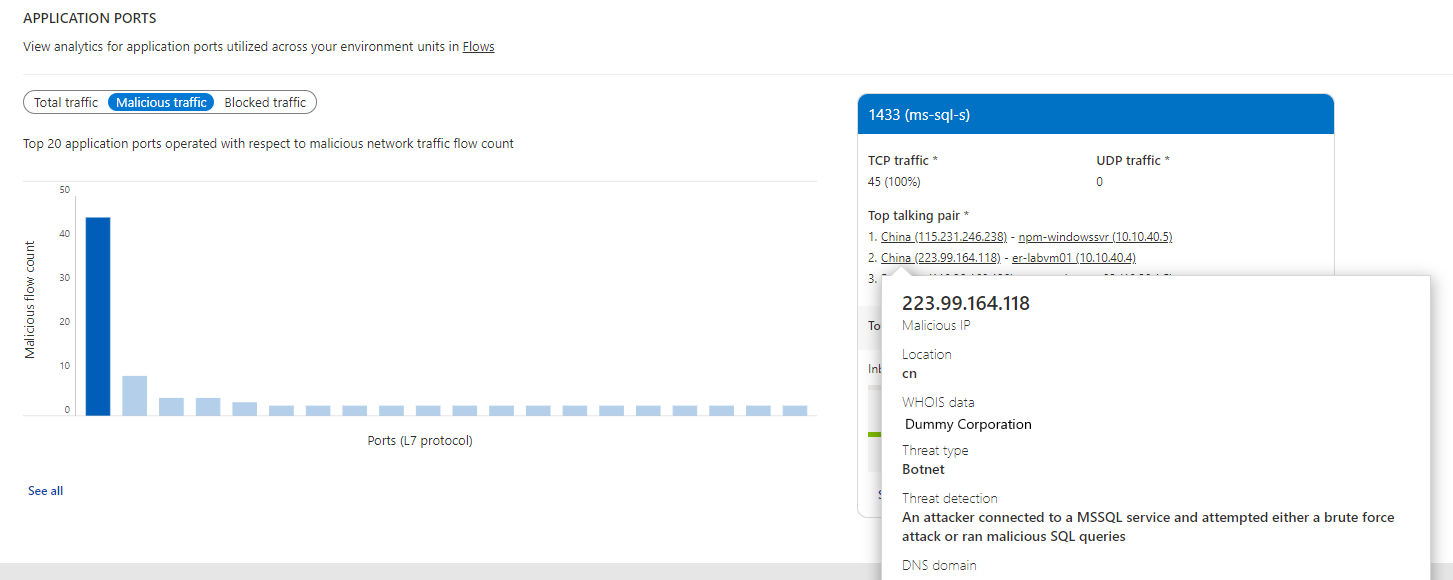

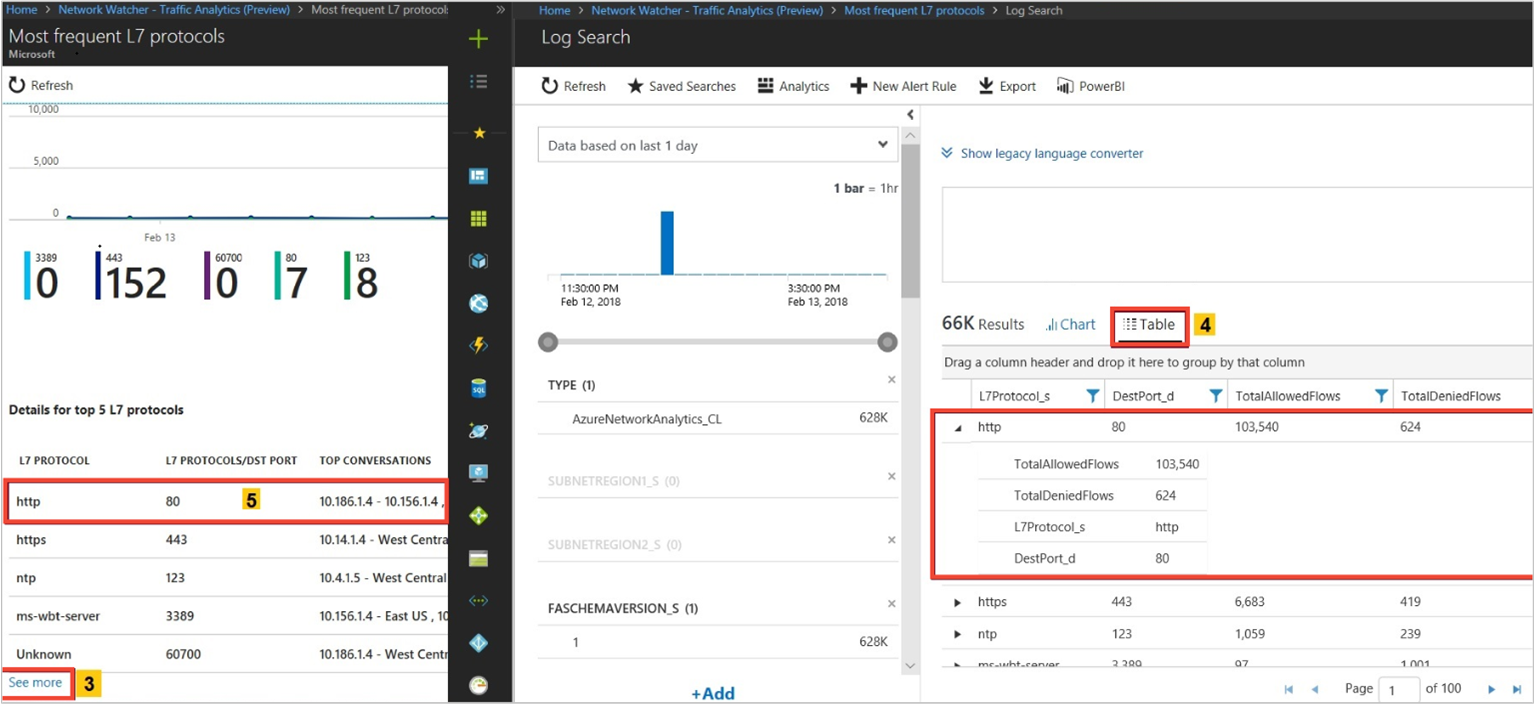

Die folgenden Abbildungen zeigen Zeittrends für die fünf am häufigsten verwendeten L7-Protokolle und Details zum Datenfluss (z. B. erlaubte und verweigerte Datenflüsse) für ein L7-Protokoll:

Suchen nach

Trends zur Kapazitätsauslastung eines VPN-Gateways in Ihrer Umgebung.

- Jede VPN-SKU erlaubt eine gewisse Bandbreite. Werden die VPN-Gateways zu wenig ausgelastet?

- Erreichen Ihre Gateways ihre Kapazität? Sollten Sie ein Upgrade auf die nächsthöhere SKU ausführen?

Welche Hosts kommunizieren am häufigsten über welches VPN-Gateway und welchen Port?

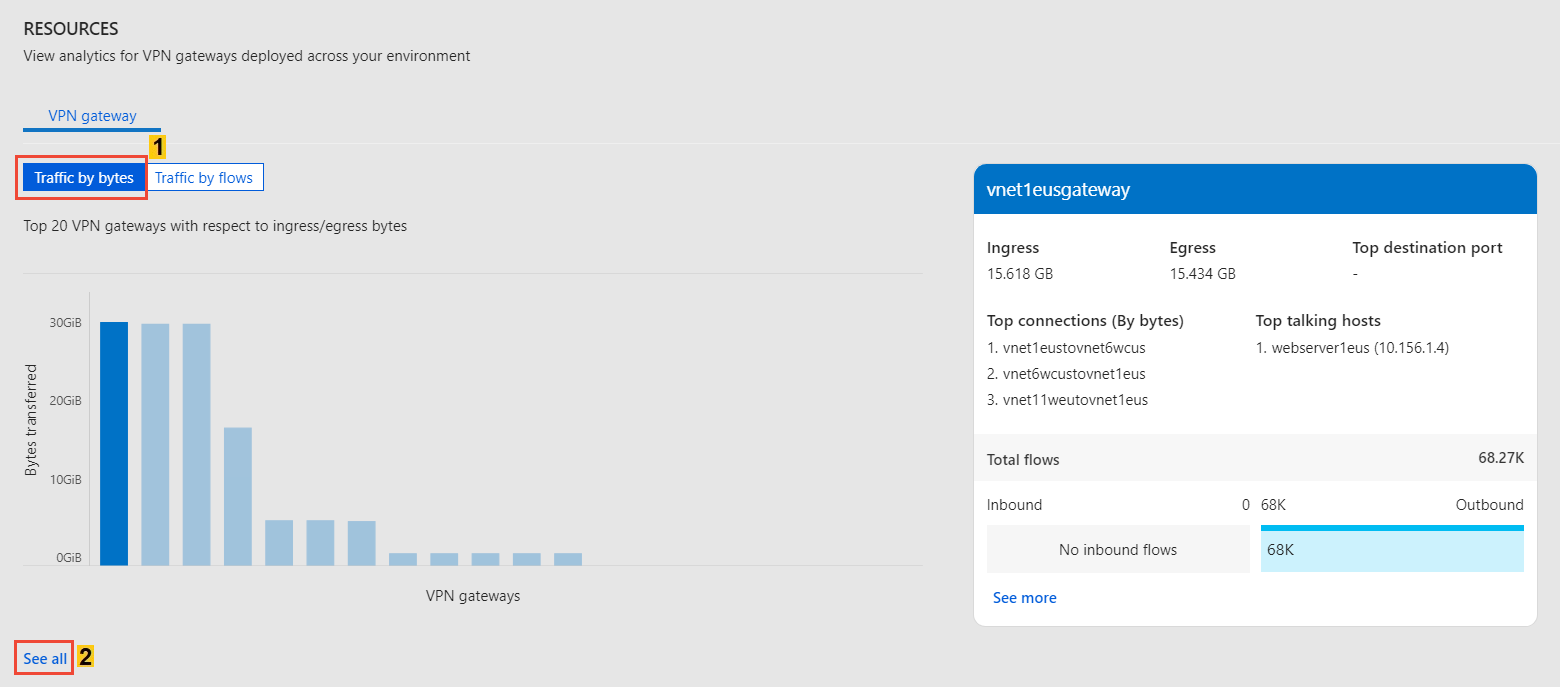

Ist dieses Muster normal? Wählen Sie unter VPN-Gateway die Option Alle anzeigen, wie in der folgenden Abbildung gezeigt:

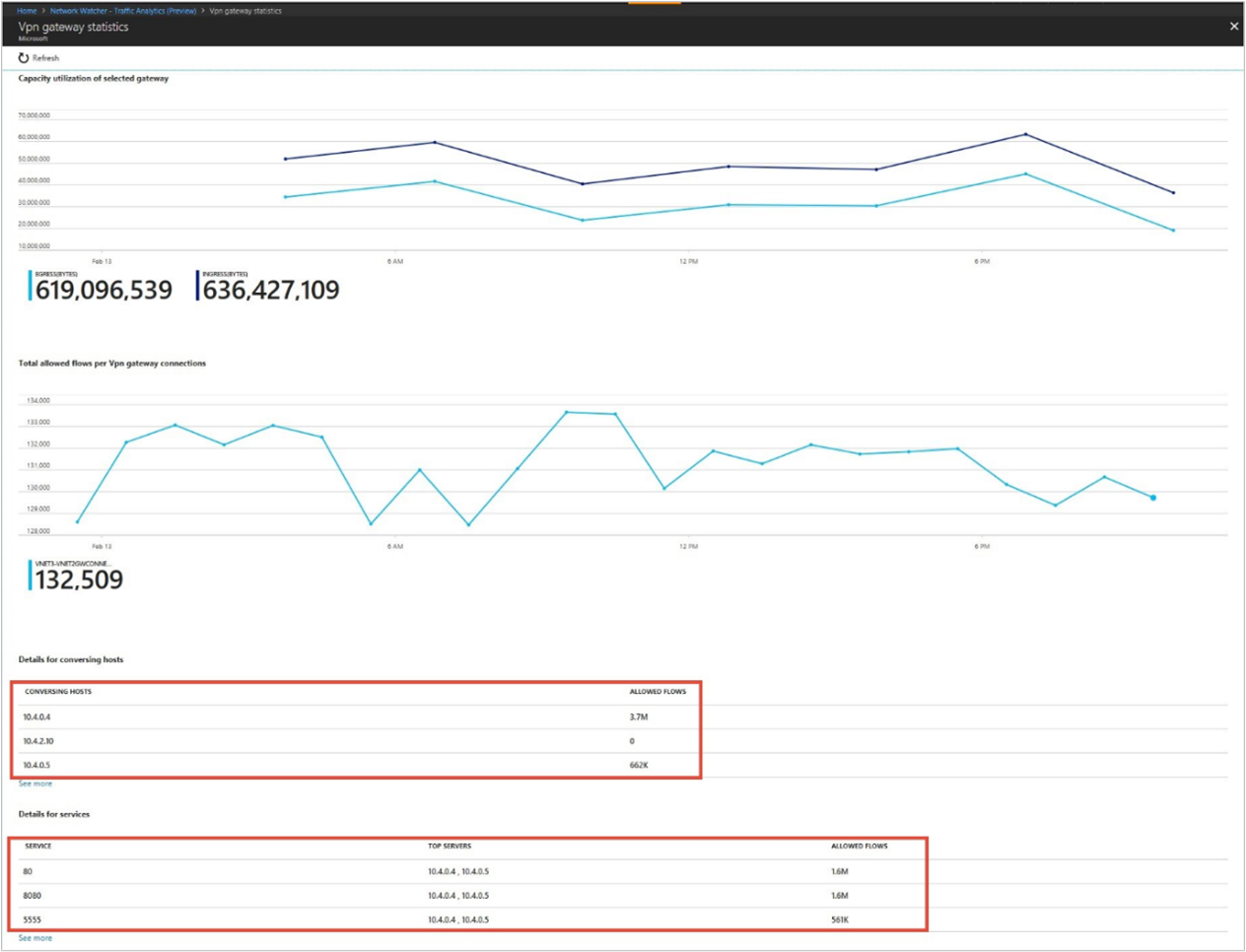

Die folgende Abbildung zeigt Zeittrends zur Kapazitätsauslastung eines Azure-VPN-Gateways und Details zum Datenfluss (z. B. erlaubte Datenflüsse und Ports):

Visualisieren der Verteilung des Datenverkehrs nach Geografie

Suchen nach

Verteilung des Datenverkehrs pro Rechenzentrum, z.B. Hauptquellen des Datenverkehrs in einem Rechenzentrum, häufigste betrügerische Netzwerke, die mit dem Rechenzentrum kommunizieren und Anwendungsprotokolle mit der meisten Kommunikation.

Wenn Sie in einem Rechenzentrum mehr Last beobachten, können Sie eine effizientere Verteilung des Datenverkehrs planen.

Wenn betrügerische Netzwerke im Rechenzentrum kommunizieren, korrigieren Sie die NSG-Regeln, um diese Netzwerke zu blockieren.

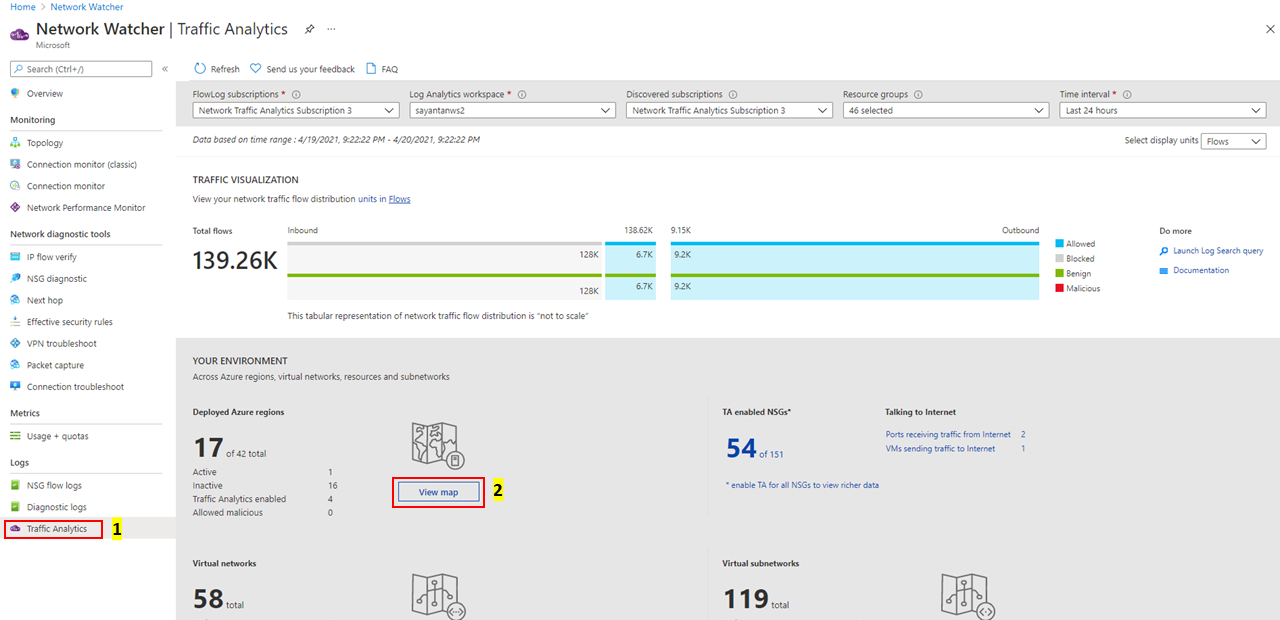

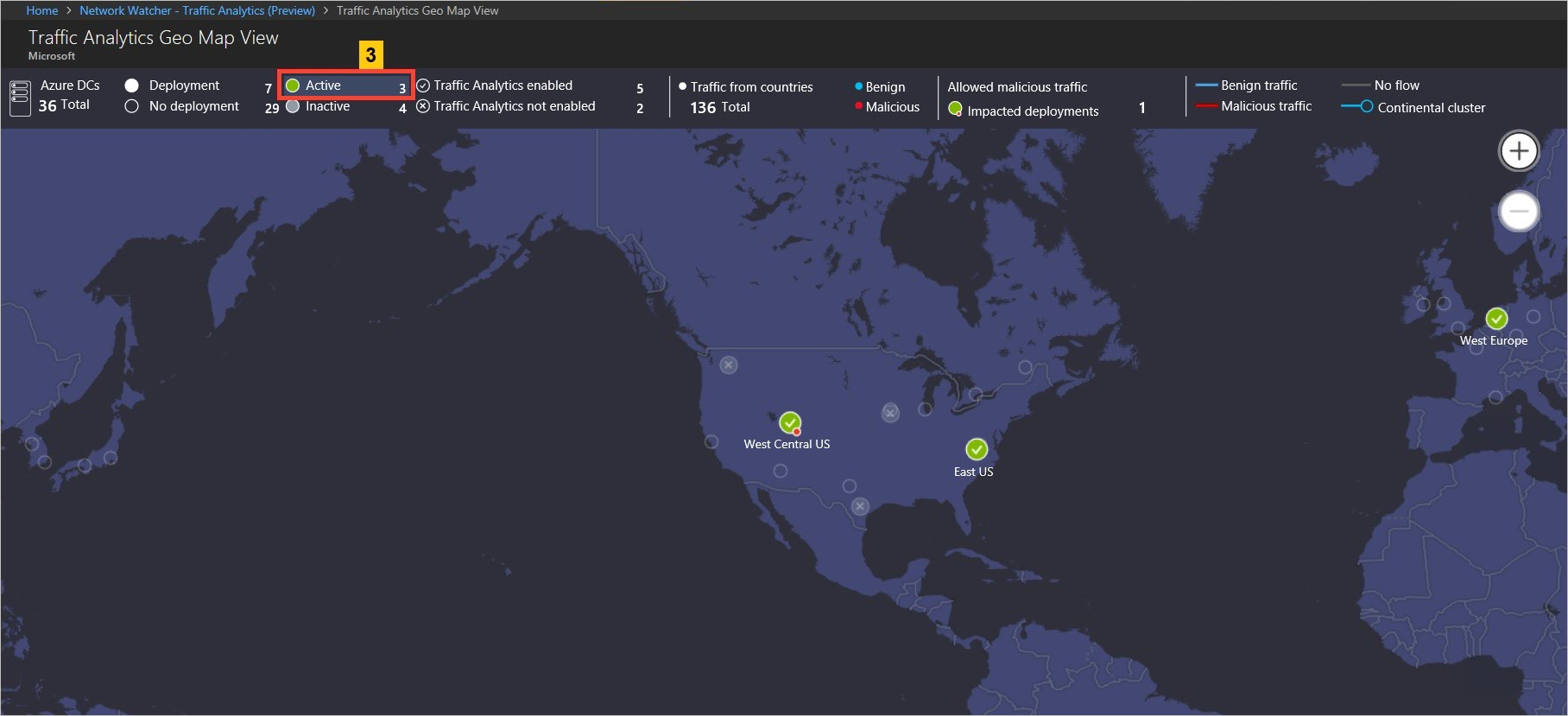

Wählen Sie unter Ihre Umgebung die Option Karte anzeigen, wie in der folgenden Abbildung gezeigt:

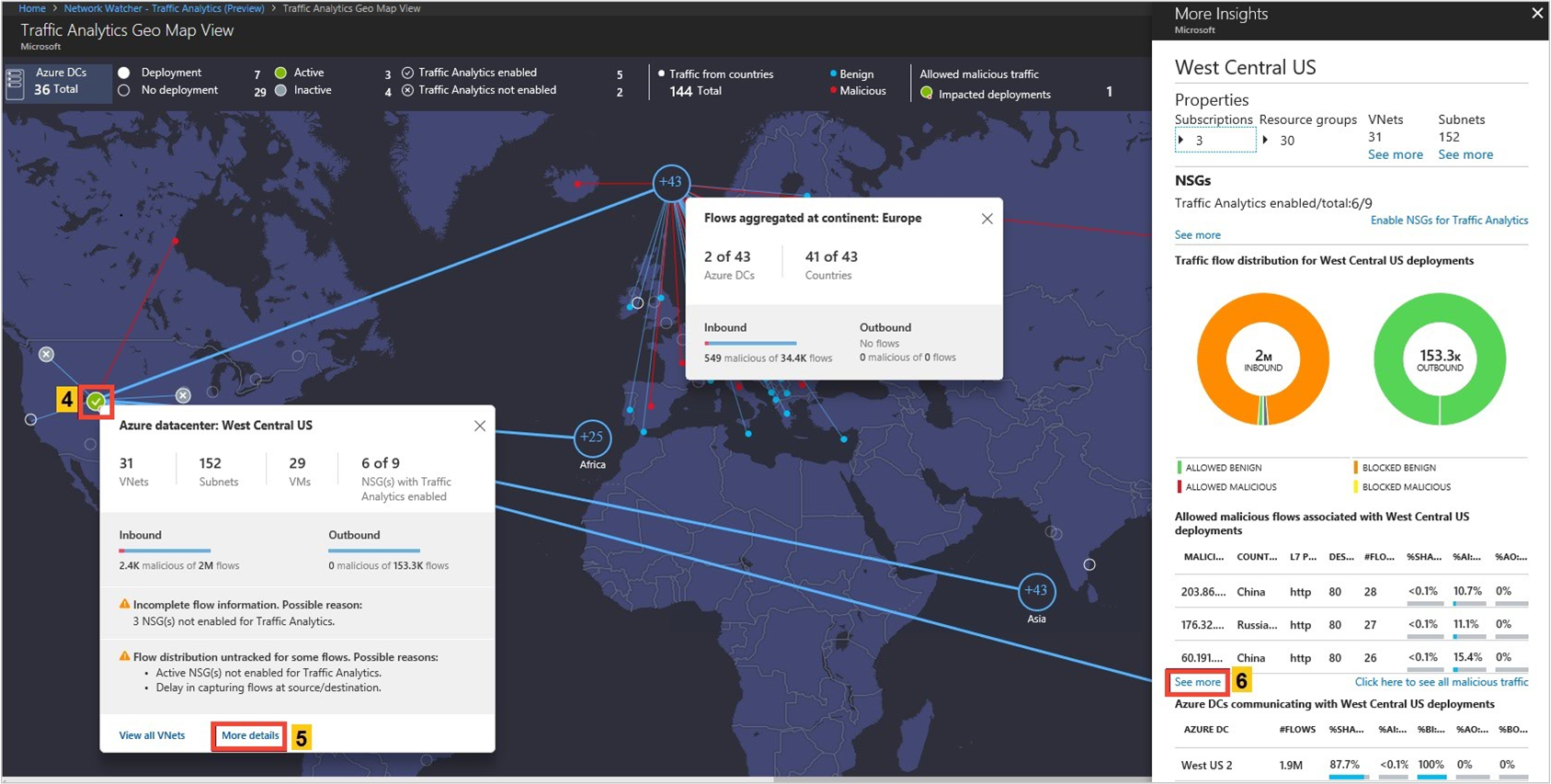

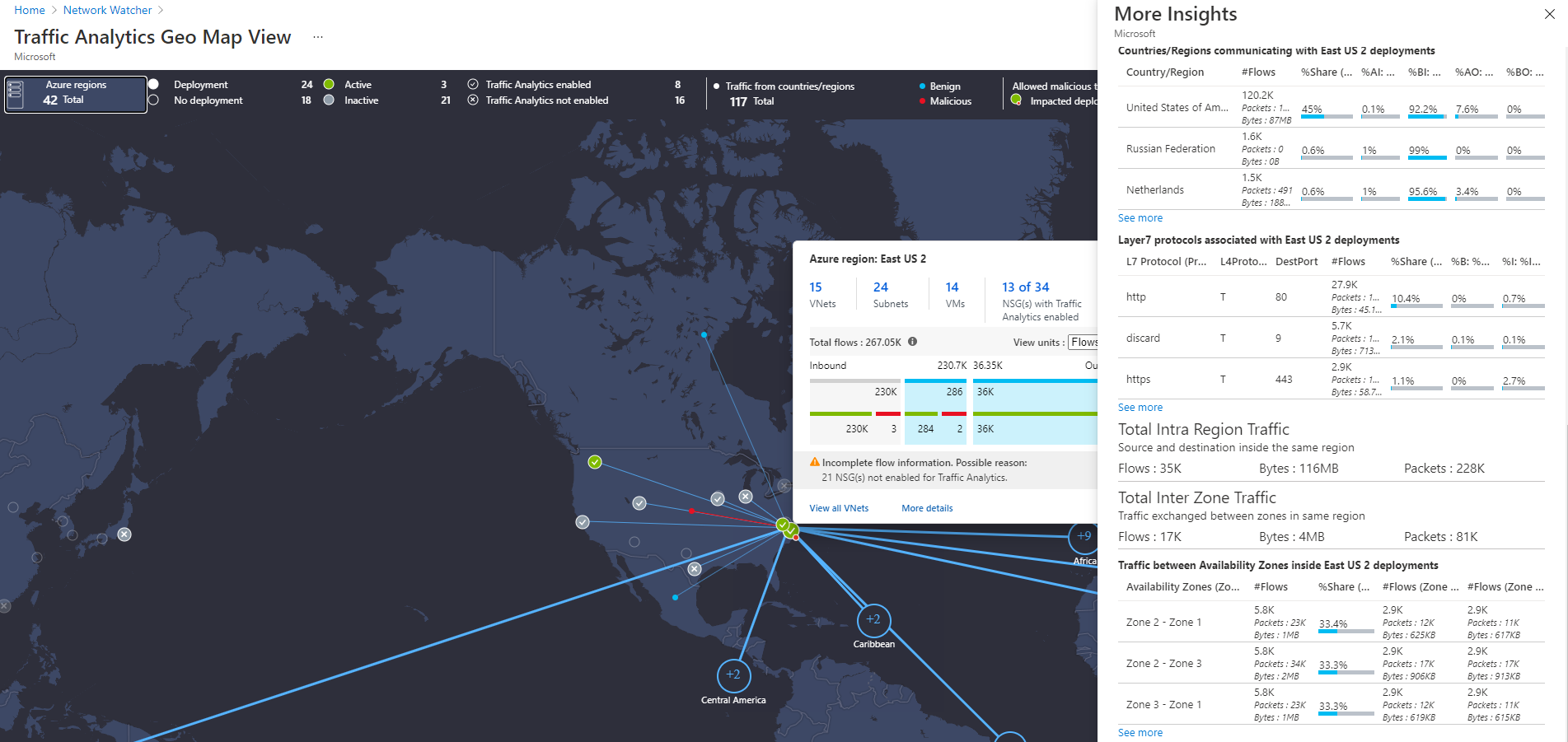

Sie können in der Geomap auf dem oberen Menüband Parameter, z. B. Rechenzentren (bereitgestellt/nicht bereitgestellt/aktiv/inaktiv/Traffic Analytics aktiviert/Traffic Analytics nicht aktiviert), und Länder/Regionen, die gutartigen/bösartigen Datenverkehr mit der aktiven Bereitstellung haben, auswählen:

Die Geomap zeigt die Verteilung des Datenverkehrs in einem Rechenzentrum aus Ländern/Regionen und Kontinenten mit blauen (gutartiger Datenverkehr) und roten (bösartiger Datenverkehr) Linien:

Auf dem Blatt Weitere Einblicke einer Azure-Region wird auch der gesamte Datenverkehr angezeigt, der innerhalb dieser Region verbleibt (d. h. Quelle und Ziel in derselben Region). Darüber hinaus erhalten Sie Einblicke in den Datenverkehr, der zwischen Verfügbarkeitszonen eines Rechenzentrums ausgetauscht wird.

Visualisieren der Verteilung des Datenverkehrs nach virtuellen Netzwerken

Suchen nach

Verteilung des Datenverkehrs nach virtuellem Netzwerk, Topologie, Hauptquellen des Datenverkehrs in das virtuelle Netzwerk, häufigste bösartige Netzwerke mit Kommunikation im virtuellen Netzwerk und Anwendungsprotokolle mit der meisten Kommunikation.

Verstehen, welches virtuelle Netzwerk mit welchem virtuellen Netzwerk kommuniziert. Wenn die Kommunikation nicht den Erwartungen entspricht, kann sie korrigiert werden.

Wenn bösartige Netzwerke mit einem virtuellen Netzwerk kommunizieren, können Sie die NSG-Regeln anpassen, um diese Netzwerke zu blockieren.

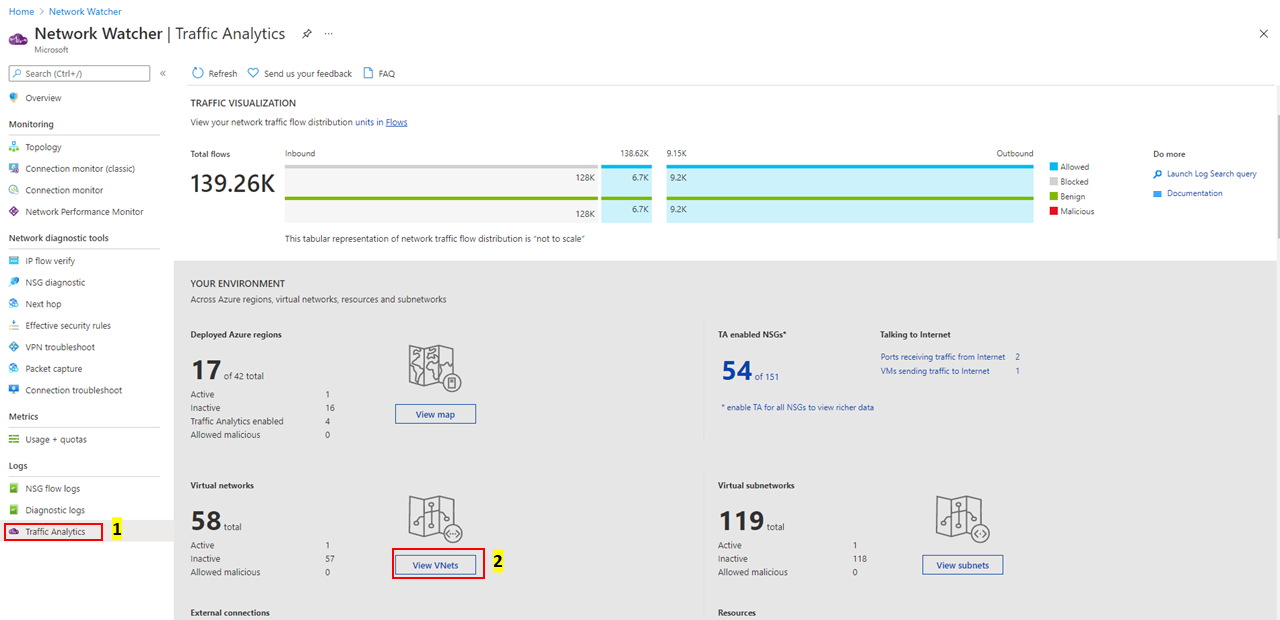

Wählen Sie unter Ihre Umgebung die Option VNets anzeigen, wie in der folgenden Abbildung gezeigt:

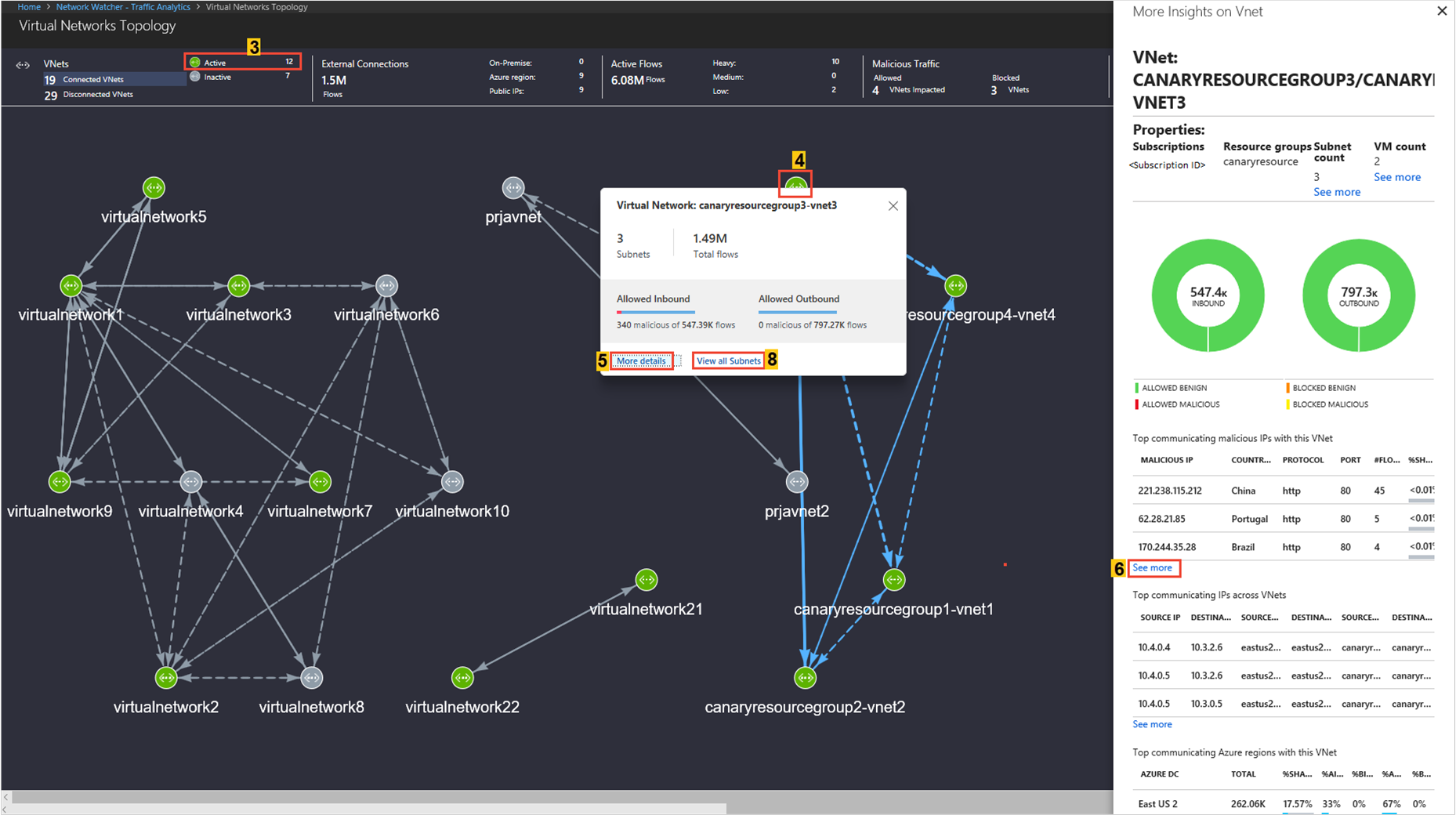

Sie können in der Topologie des virtuellen Netzwerks auf dem oberen Menüband Parameter auswählen, z. B. für ein virtuelles Netzwerk (Verbindungen zwischen virtuellen Netzwerken/aktiv/inaktiv), externe Verbindungen, aktive Datenflüsse und bösartige Datenflüsse im virtuellen Netzwerk.

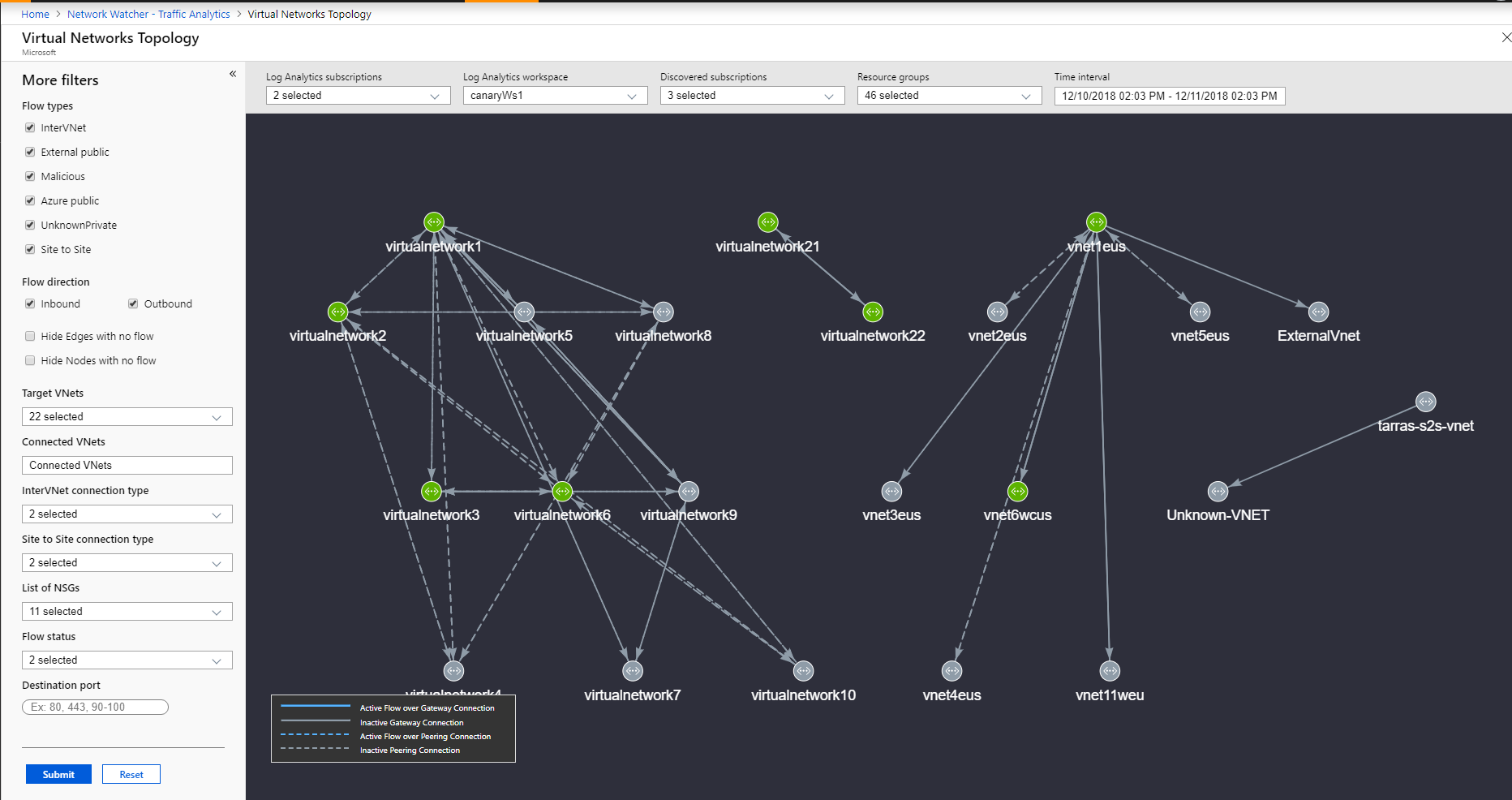

Sie können die Topologie des virtuellen Netzwerks nach Abonnements, Arbeitsbereichen, Ressourcengruppen und Zeitintervall filtern. Weitere Filter, die zum besseren Verständnis des Datenflusses beitragen, sind: Datenflusstyp (InterVNet, IntraVNet usw.), Datenflussrichtung (eingehend, ausgehend), Datenflussstatus (erlaubt, blockiert), VNets (Ziel-VNet und verbundenes VNet), Verbindungstyp (Peering oder Gateway – P2S und S2S) und Netzwerksicherheitsgruppe. Mithilfe dieser Filter können Sie sich auf VNets konzentrieren, die Sie genauer untersuchen möchten.

Wenn Sie die Virtual Network-Topologie anzeigen, können Sie mit dem Mausrad zoomen und verkleinern. Wenn Sie mit der linken Maustaste klicken und die Maus bewegen, können Sie die Topologie in die gewünschte Richtung ziehen. Sie können für bestimmte Aktionen auch die folgenden Tastenkombinationen verwenden: A (zum Ziehen nach links), D (zum Ziehen nach rechts), W (zum Ziehen nach oben), S (zum Ziehen nach unten), + (zum Vergrößern), - (zum Verkleinern), R (zum Zurücksetzen des Zooms).

In der Topologie des virtuellen Netzwerks wird die Verteilung des Datenverkehrs in einem virtuellen Netzwerk im Hinblick auf die Datenflüsse (erlaubt/blockiert/eingehend/ausgehend/gutartig/bösartig), das Anwendungsprotokoll und die Netzwerksicherheitsgruppen dargestellt. Beispiel:

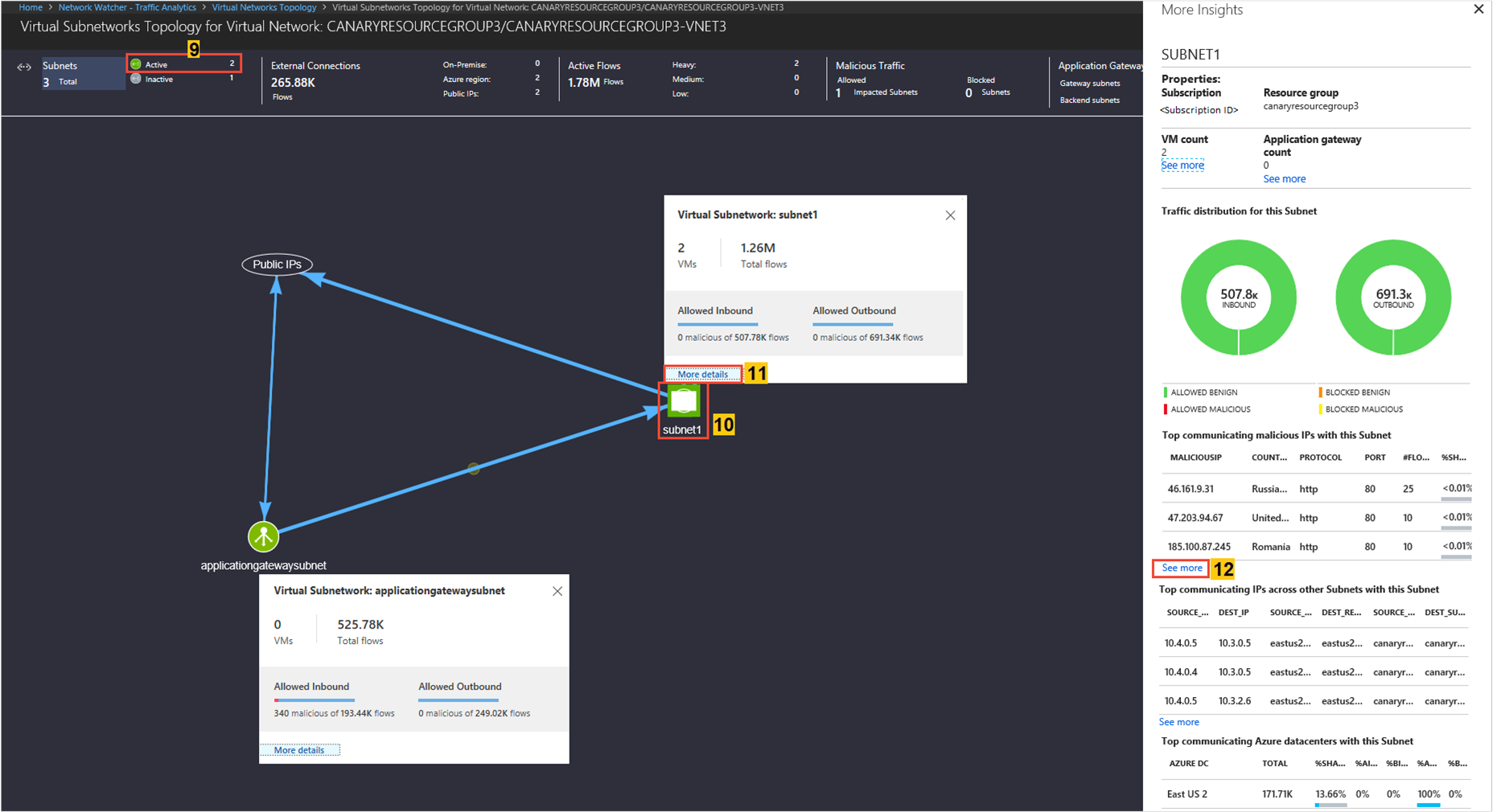

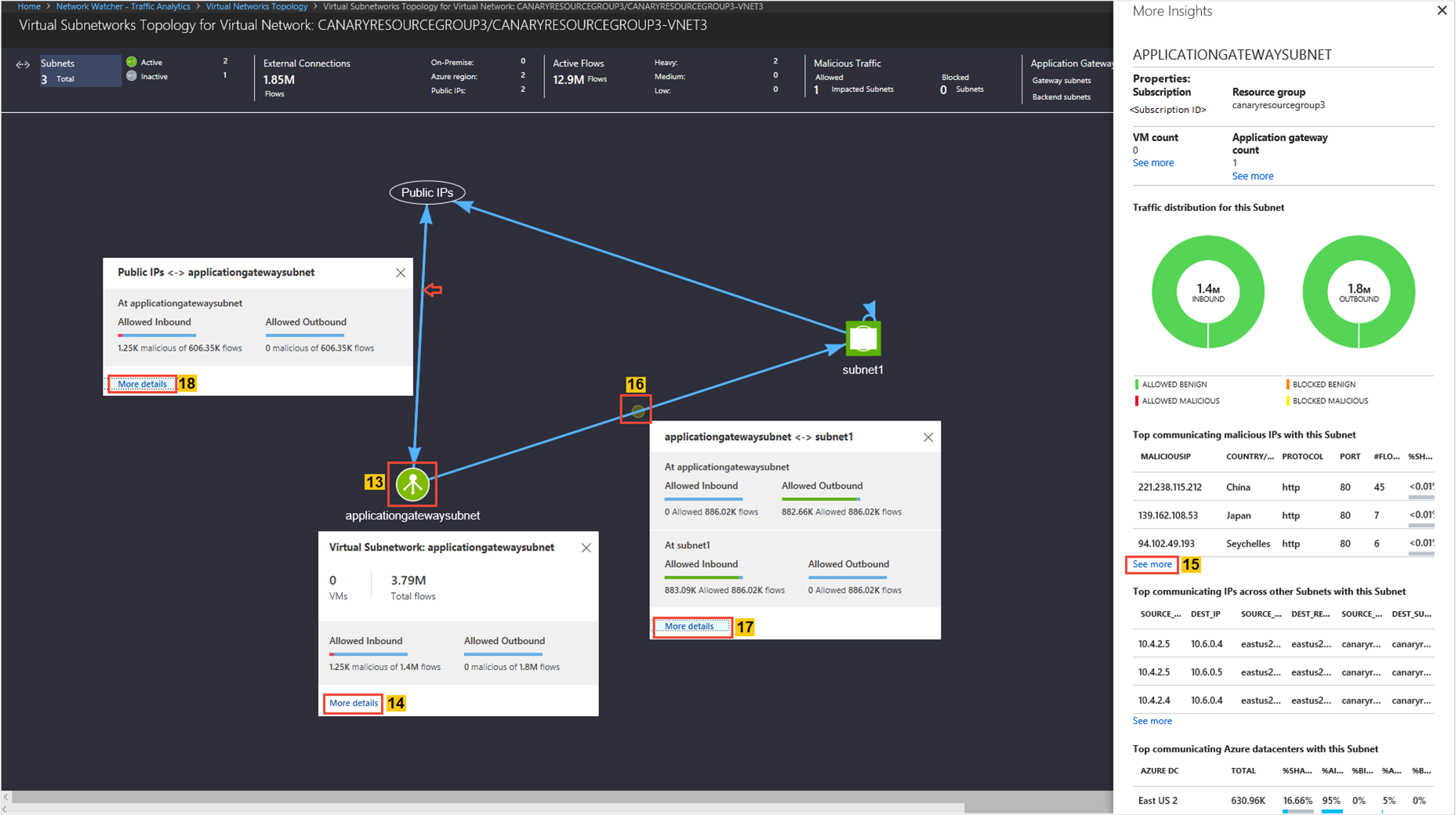

Suchen nach

Verteilung des Datenverkehrs nach Subnetz, Topologie, Hauptquellen des in das Subnetz eingehenden Datenverkehrs, häufigsten bösartigen Netzwerken mit Kommunikation mit dem Subnetz und Anwendungsprotokollen mit der meisten Kommunikation.

- Verstehen, welches Subnetz mit welchem Subnetz kommuniziert. Wenn unerwartete Kommunikationen angezeigt werden, können Sie Ihre Konfiguration korrigieren.

- Wenn bösartige Netzwerke mit einem Subnetz kommunizieren, können Sie dies beheben, indem Sie die NSG-Regeln zum Blockieren von bösartige Netzwerken konfigurieren.

Sie können in der Subnetztopologie auf dem oberen Menüband Parameter auswählen, z.B. aktive/inaktive Subnetze, externe Verbindungen, aktive Datenflüsse und bösartige Datenflüsse im Subnetz.

Wenn Sie die Virtual Network-Topologie anzeigen, können Sie mit dem Mausrad zoomen und verkleinern. Wenn Sie mit der linken Maustaste klicken und die Maus bewegen, können Sie die Topologie in die gewünschte Richtung ziehen. Sie können für bestimmte Aktionen auch die folgenden Tastenkombinationen verwenden: A (zum Ziehen nach links), D (zum Ziehen nach rechts), W (zum Ziehen nach oben), S (zum Ziehen nach unten), + (zum Vergrößern), - (zum Verkleinern), R (zum Zurücksetzen des Zooms).

In der Topologie des Subnetzes wird die Verteilung des Datenverkehrs in einem Subnetz im Hinblick auf die Datenflüsse (erlaubt/blockiert/eingehend/ausgehend/gutartig/bösartig), das Anwendungsprotokoll und die Netzwerksicherheitsgruppen dargestellt. Beispiel:

Suchen nach

Verteilung des Datenverkehrs nach Anwendungsgateway, Lastenausgleichsmodul, Topologie, Hauptquellen des Datenverkehrs, häufigsten bösartigen Netzwerken mit Kommunikation zum Anwendungsgateway und Lastenausgleichsmodul sowie Anwendungsprotokollen mit der meisten Kommunikation.

Wissen, welches Subnetz mit welchem Anwendungsgateway bzw. Lastenausgleichsmodul kommuniziert. Wenn unerwartete Kommunikationen beobachtet werden, können Sie Ihre Konfiguration korrigieren.

Wenn bösartige Netzwerke mit einem Anwendungsgateway oder Lastenausgleichsmodul kommunizieren, können Sie dies beheben, indem Sie die NSG-Regeln zum Blockieren von bösartigen Netzwerken konfigurieren.

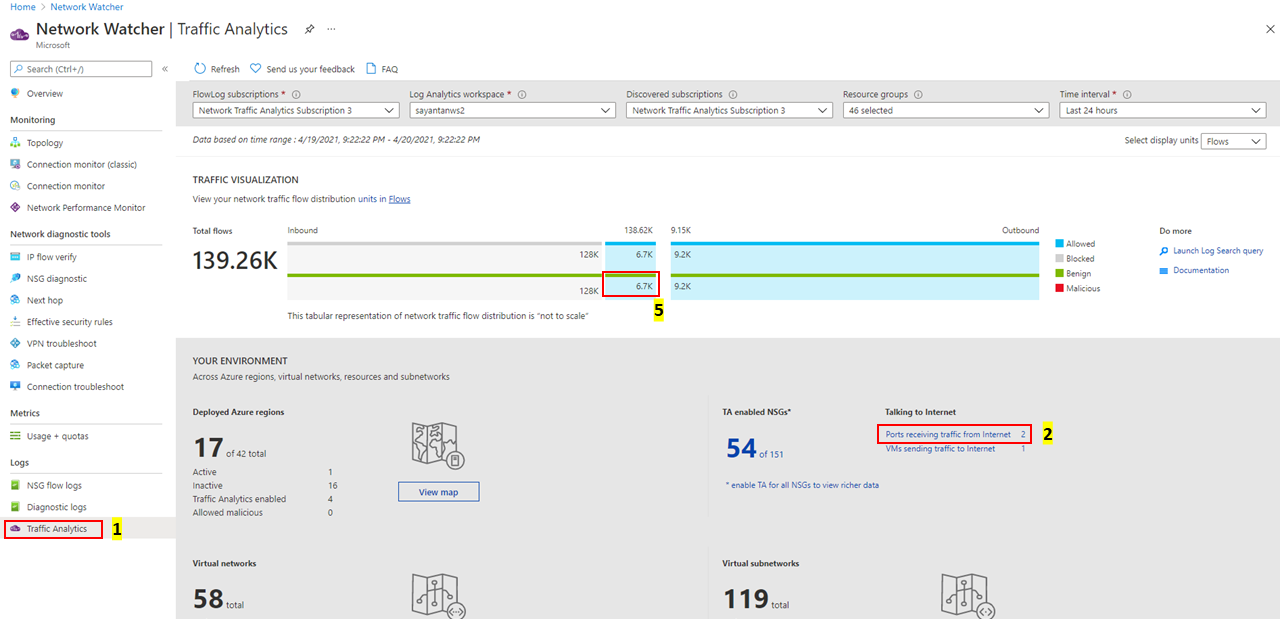

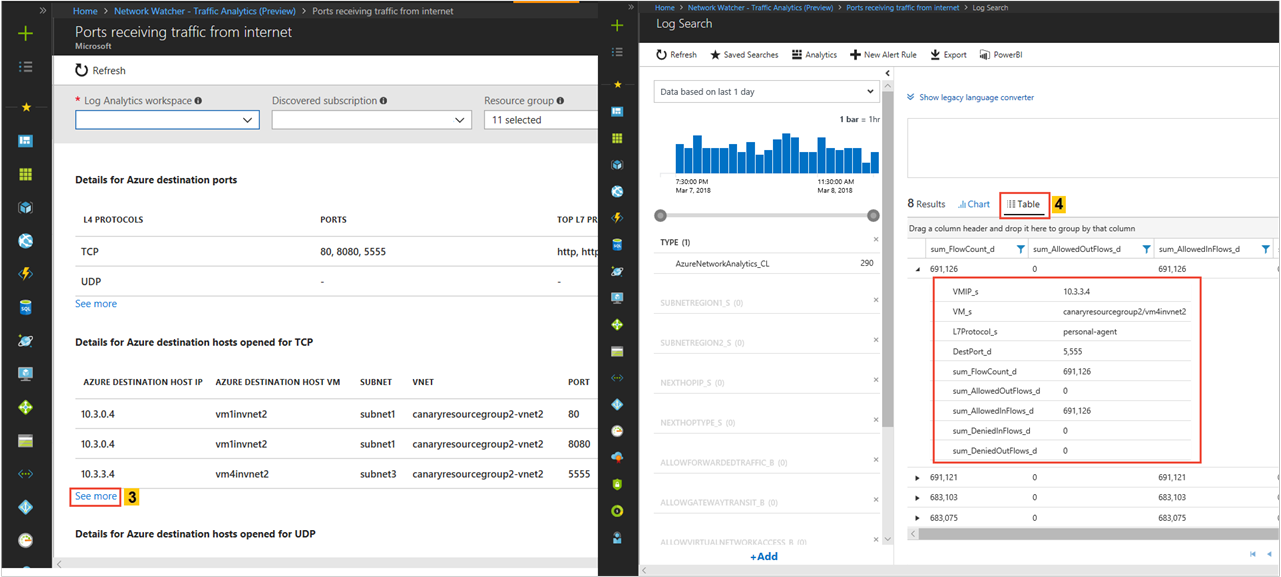

Anzeigen der Ports und virtuellen Computer, die Datenverkehr aus dem Internet empfangen

Suchen nach

- Welche offenen Ports kommunizieren über das Internet?

Wenn Sie unerwartete offene Ports finden, können Sie Ihre Konfiguration korrigieren:

Suchen nach

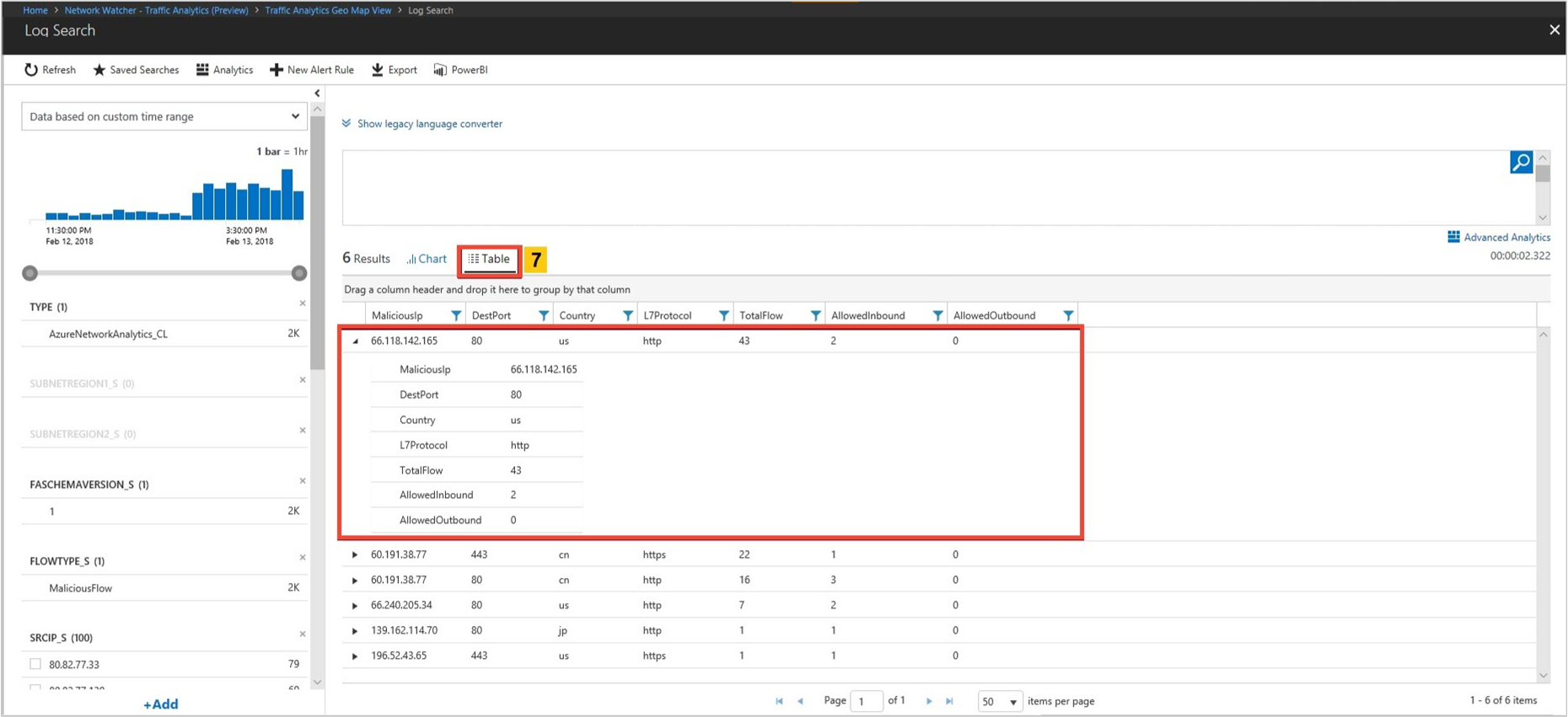

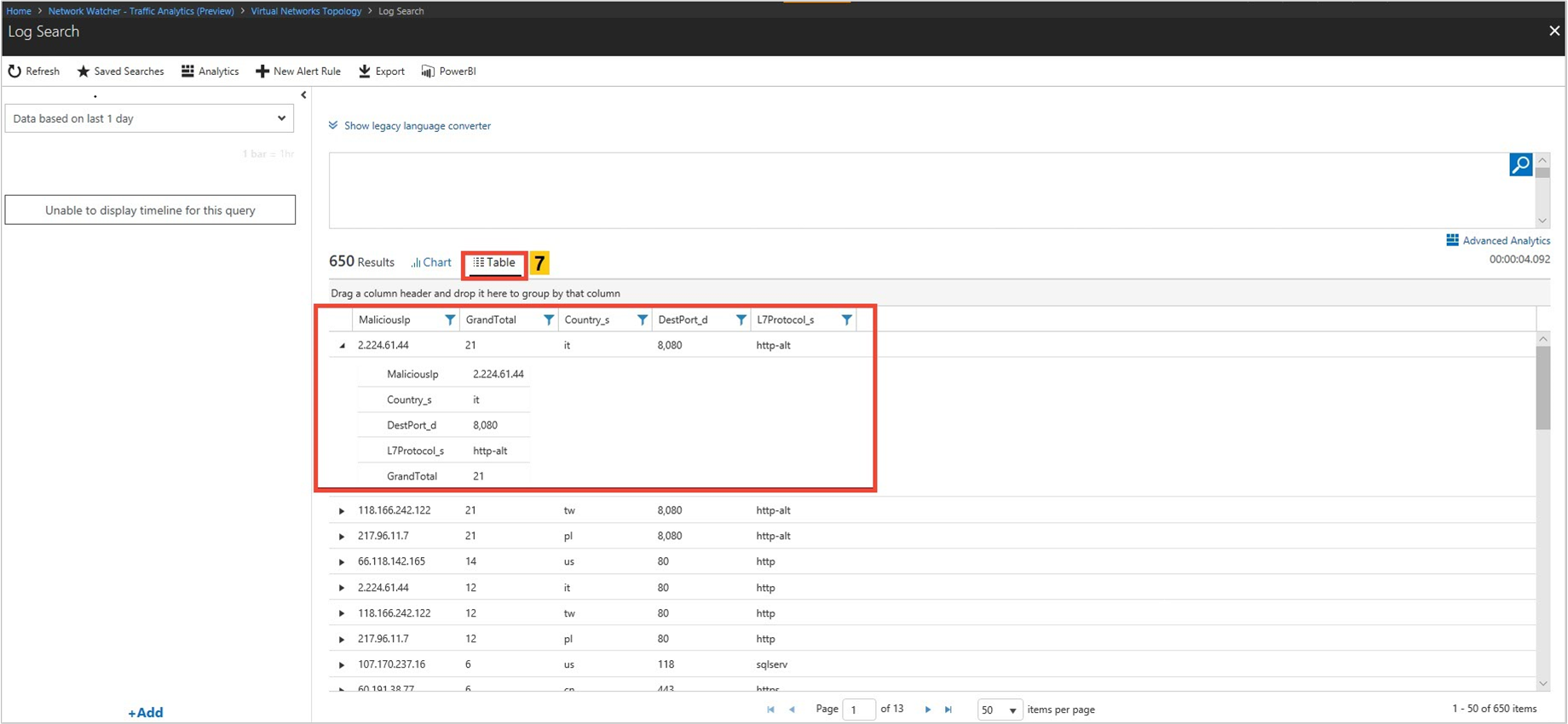

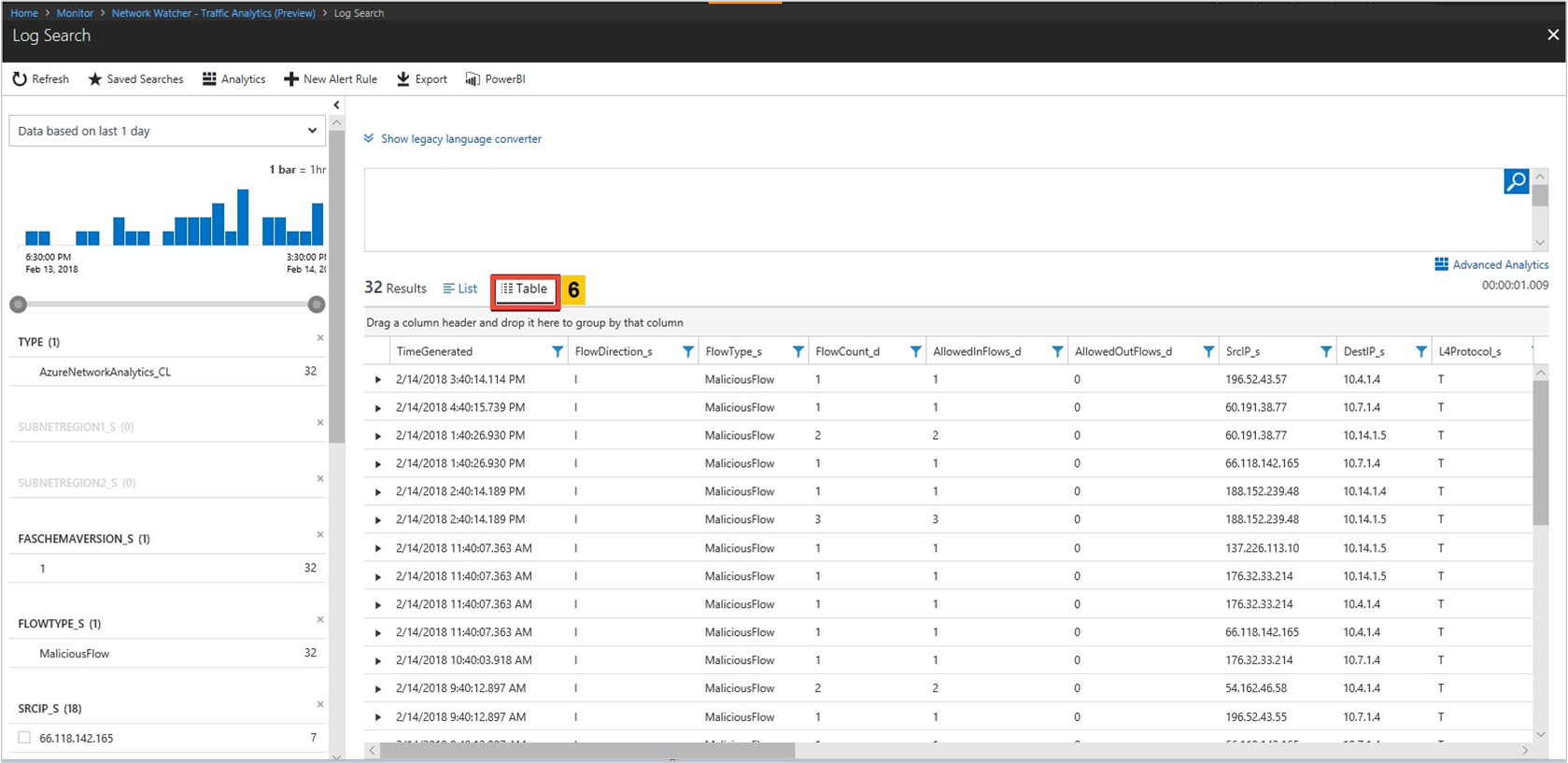

Tritt in Ihrer Umgebung bösartiger Datenverkehr auf? Wo stammt dieser her? Wohin ist er gerichtet?

Anzeigen von Informationen zu öffentlichen IP-Adressen, die mit Ihrer Bereitstellung interagieren

Suchen nach

- Welche öffentlichen IP-Adressen kontaktieren mein Netzwerk? Wie lauten die WHOIS-Daten und der geografische Standort aller öffentlichen IP-Adressen?

- Welche schädlichen IP-Adressen senden Datenverkehr an meine Bereitstellungen? Wie sieht der Bedrohungstyp und die Bedrohungsbeschreibung für schädliche IP-Adressen aus?

Der Abschnitt Informationen zu öffentlichen IP-Adressen enthält eine Zusammenfassung aller Arten von öffentlichen IP-Adressen, die in Ihrem Netzwerkdatenverkehr vorhanden sind. Wählen Sie den für Sie interessanten öffentlichen IP-Adresstyp aus, um Details anzuzeigen. Dieses Schema-Dokument definiert die angezeigten Datenfelder.

Wählen Sie auf dem Dashboard für die Datenverkehrsanalyse eine beliebige IP-Adresse aus, um die zugehörigen Informationen anzuzeigen.

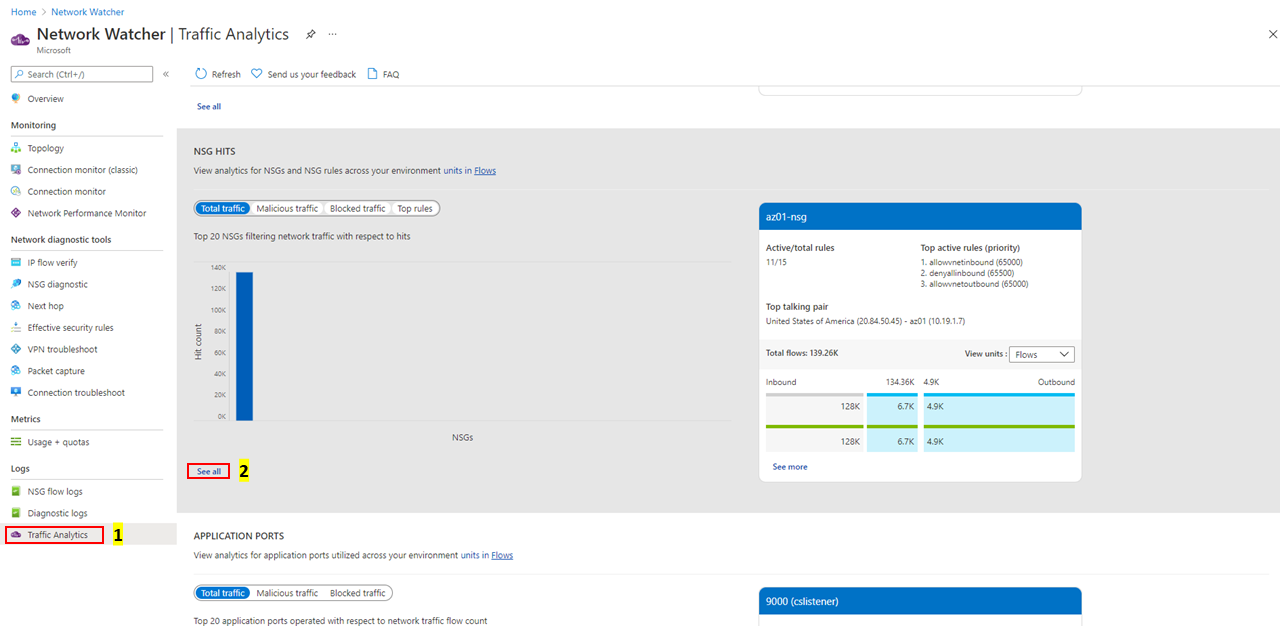

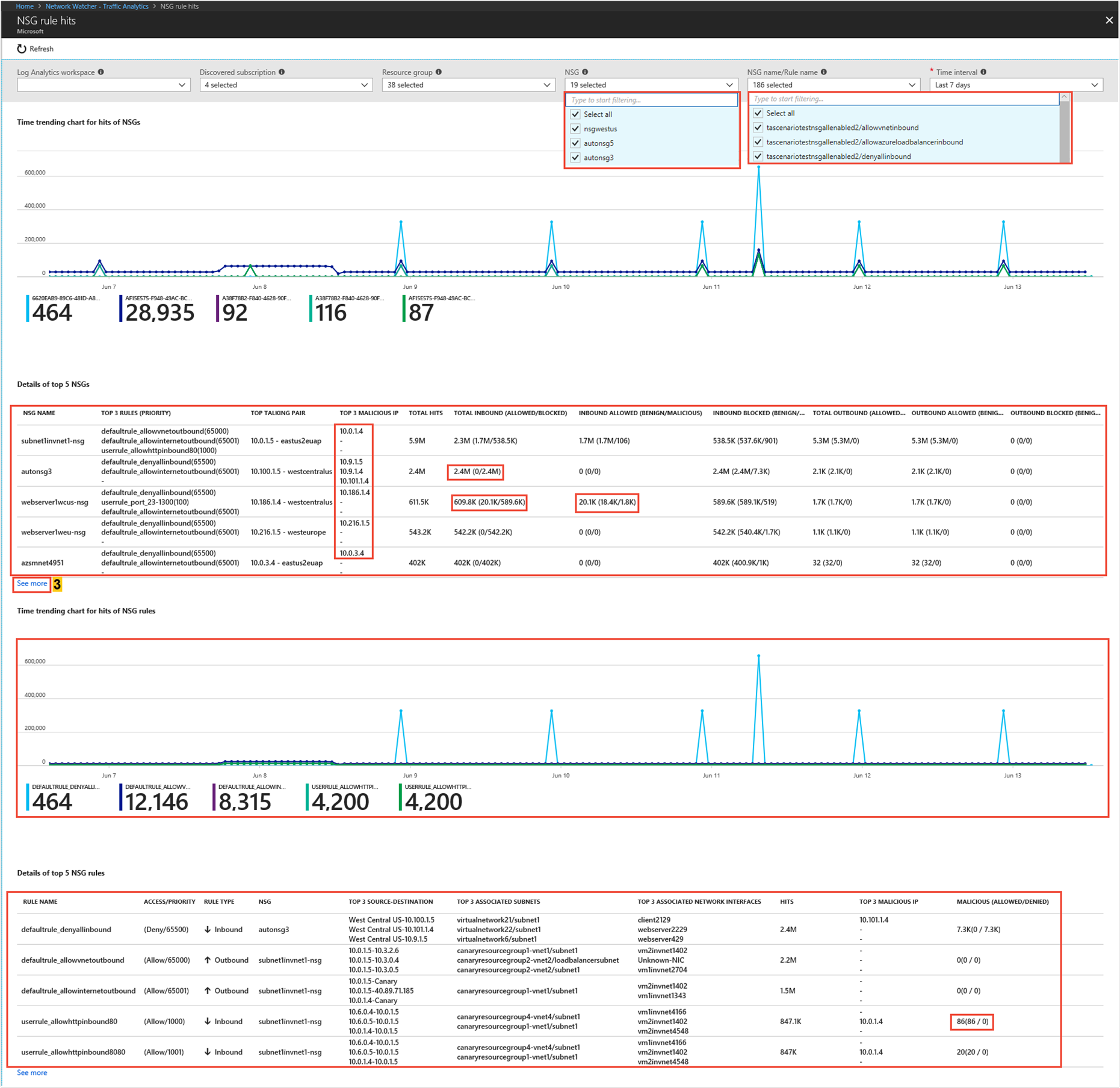

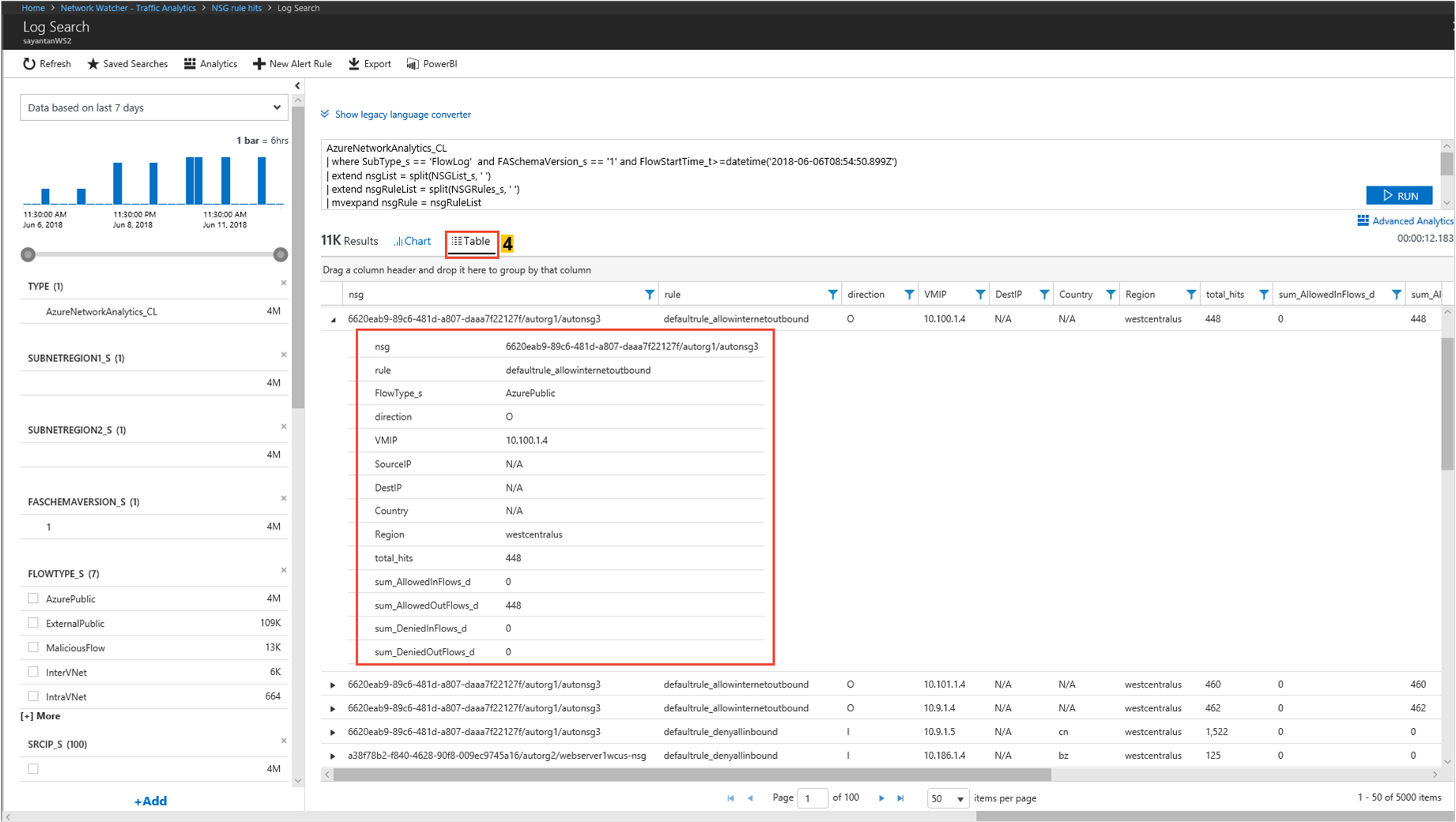

Visualisieren von Trends in NSG/NSG-Regeltreffer

Suchen nach

Welche NSG/NSG-Regeln weisen in einem Vergleichsdiagramm mit Datenflussverteilung die meisten Treffer auf?

Welche Kommunikationspartner sind pro NSG/NSG-Regeln am häufigsten Quelle und Ziel?

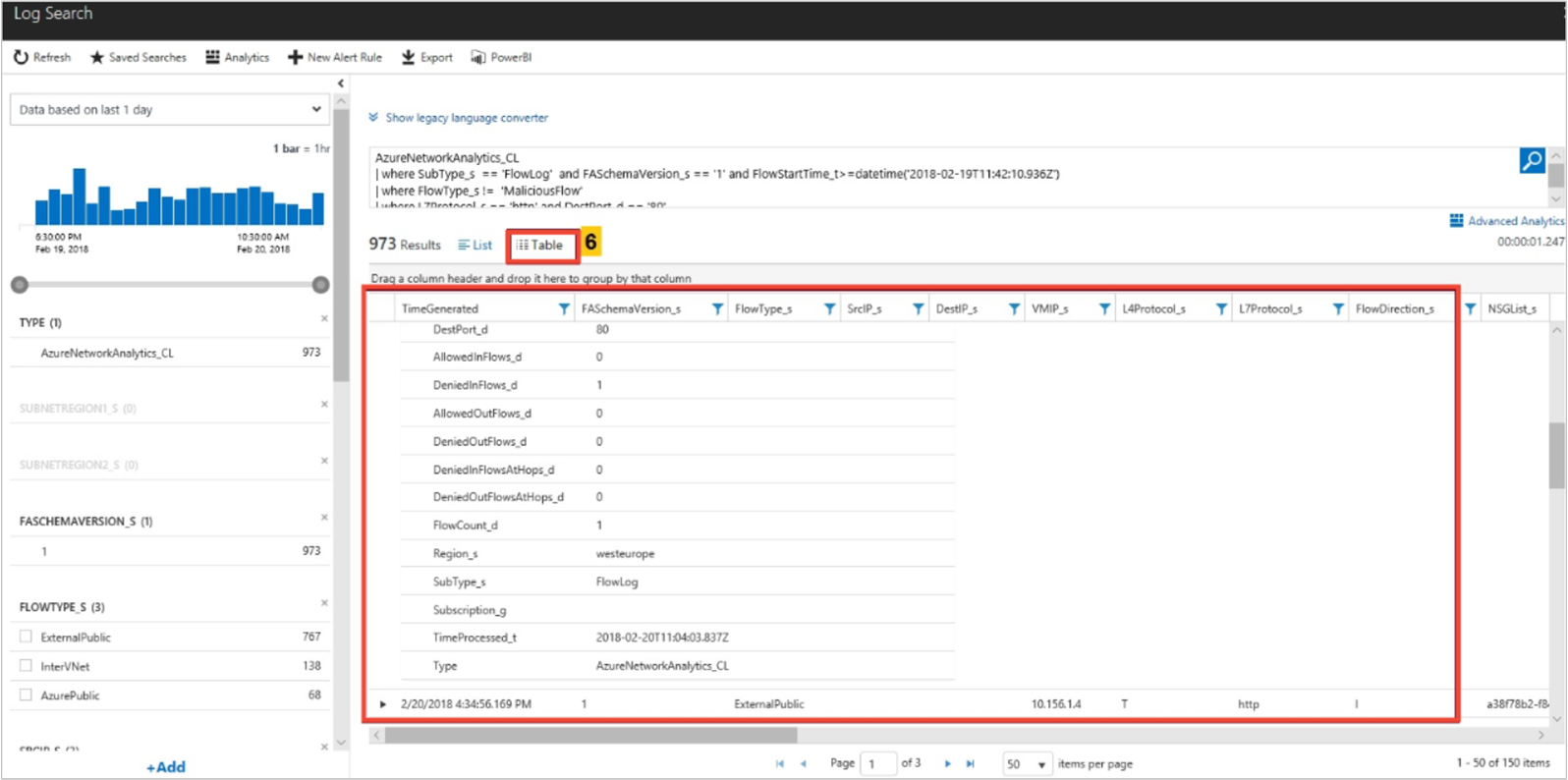

Die folgenden Abbildungen zeigen Zeittrends für Treffer von NSG-Regeln und Details zum Datenfluss zwischen Quelle und Ziel für eine Netzwerksicherheitsgruppe:

Schnelle Erkennung, welche NSG und NSG-Regeln bösartige Datenflüsse durchlaufen und welche die wichtigsten bösartigen IP-Adressen sind, die auf Ihre Cloudumgebung zugreifen.

Identifizieren, welche NSG/NSG-Regeln wichtigen Datenverkehr im Netzwerk zulassen bzw. blockieren.

Auswählen der Hauptfilter für allgemeine Prüfung einer NSG oder von NSG-Regeln

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für