Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

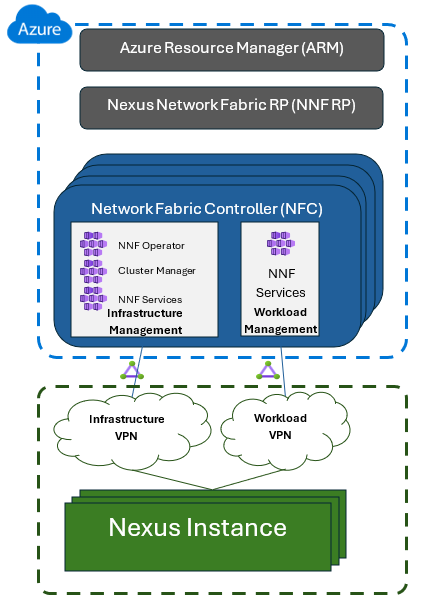

Der Network Fabric Controller (NFC) dient als Host für Nexus Network Fabric (NNF)-Dienste, die im folgenden Diagramm dargestellt sind. Diese Dienste ermöglichen einen sicheren Internetzugang für lokale Anwendungen und Dienste. Die Kommunikation zwischen lokalen Anwendungen und NNF-Diensten wird durch einen speziellen Express Route-Dienst (VPN) erleichtert. Mit diesem Setup können lokale Dienste eine Verbindung mit den NNF-Diensten über Express Route an einem Ende herstellen und auf internetbasierte Dienste am anderen Ende zugreifen.

Verbesserte Sicherheit mit Nexus Network Fabric Proxy Management

Die Nexus Network Fabric verwendet einen robusten, cloudeigenen Proxy, der zum Schutz der Nexus-Infrastruktur und der zugehörigen Workloads entwickelt wurde. Dieser Proxy konzentriert sich in erster Linie auf die Verhinderung von Datenexfiltrationsangriffen und Standard die kontrollierte Zulassungsliste von URLs für NNF-Instanzverbindungen. In Kombination mit dem Under-Cloud-Proxy bietet der NNF-Proxy umfassende Sicherheit für Workloadnetzwerke. Es gibt zwei unterschiedliche Aspekte dieses Systems: den Infrastrukturverwaltungsproxy, der den gesamten Infrastrukturdatenverkehr verarbeitet, und den Workload Management Proxy, der die Kommunikation zwischen Workloads und öffentlichen oder Azure-Endpunkten erleichtert.

Optimierte Zeitsynchronisierung mit verwaltetem Netzwerkzeitprotokoll (NTP)

Das Netzwerkzeitprotokoll (Network Time Protocol, NTP) ist ein grundlegendes Netzwerkprotokoll, das die Zeiteinstellungen von Computersystemen über paketverwaltete Netzwerke ausrichtet. In der Azure Operator Nexus-Instanz ist NTP entscheidend, um die konsistenten Zeiteinstellungen für alle Computeknoten und Netzwerkgeräte sicherzustellen. Diese Synchronisierungsebene ist für die Netzwerkfunktionen (Network Functions, NFs) von entscheidender Bedeutung, die innerhalb der Infrastruktur ausgeführt werden. Sie trägt wesentlich zur Wirksamkeit von Telemetrie- und Sicherheitsmaßnahmen bei, Standard die Integrität und Koordinierung des Systems zu gewährleisten.

Nexus Network Fabric-Ressourcen

Im Folgenden sind wichtige Ressourcen für Nexus Network Fabric aufgeführt.

InternetGateways

InternetGateways ist eine wichtige Ressource in der Netzwerkarchitektur, die als Verbindungsbrücke zwischen einem virtuellen Netzwerk und dem Internet fungiert. Es ermöglicht virtuellen Computern und anderen Entitäten innerhalb eines virtuellen Netzwerks, nahtlos mit externen Diensten zu kommunizieren. Diese Dienste reichen von Websites und APIs bis hin zu verschiedenen Clouddiensten und machen InternetGateways zu einer vielseitigen und wesentlichen Komponente.

Eigenschaften

| Eigenschaften | Beschreibung |

|---|---|

| Name | Dient als eindeutiger Bezeichner für das Internetgateway. |

| Standort | Gibt die Azure-Region an, in der das Internetgateway bereitgestellt wird, und stellt die regionale Compliance und Optimierung sicher. |

| Subnetze | Definiert die mit dem Internetgateway verknüpften Subnetze, wobei die Netzwerksegmente bestimmt werden, die sie bedient. |

| Öffentliche IP-Adresse | Weist dem Gateway eine öffentliche IP-Adresse zu, wodurch externe Netzwerkinteraktionen aktiviert werden. |

| Routes | Beschreibt die Routingregeln und Konfigurationen für die Verwaltung des Datenverkehrs über das Gateway. |

Anwendungsfälle

- Internetzugriff: Erleichtert die Internetverbindung für virtuelle Netzwerkressourcen, entscheidend für Updates, Downloads und den Zugriff auf externe Dienste.

- Hybrid-Verbinden ivität: Ideal für Hybridszenarien, sodass sichere Verbindungen zwischen lokalen Netzwerken und Azure-Ressourcen möglich sind.

- Lastenausgleich: Verbessert die Netzwerkleistung und -verfügbarkeit durch gleichmäßige Verteilung des Datenverkehrs über mehrere Gateways.

- Sicherheitserzwingung: Ermöglicht die Implementierung robuster Sicherheitsrichtlinien, z. B. Einschränkungen für ausgehenden Datenverkehr und Verschlüsselungsmandats.

InternetGatewayRules

InternetGatewayRules stellt eine Reihe von Regeln dar, die einem Internetgateway in der Managed Network Fabric zugeordnet sind. Diese Regeln legen Richtlinien für das Zulassen oder Einschränken des Datenverkehrs fest, während er über das Internetgateway navigiert und ein Framework für die Netzwerkdatenverkehrsverwaltung bereitstellt.

Eigenschaften

| Eigenschaften | Beschreibung |

|---|---|

| Name | Dient als eindeutiger Bezeichner für jede Regel. |

| Priorität | Legt die Auswertungsreihenfolge der Regeln fest, wobei Höhere Prioritätsregeln Vorrang haben. |

| Aktion | Bestimmt die Aktion (z. B. zulassen, verweigern) für Datenverkehr, der den Regelkriterien entspricht. |

| Quell-IP-Adressbereich | Gibt den ursprünglichen IP-Adressbereich an, der für die Regel gilt. |

| Ziel-IP-Adressbereich | Definiert den zielbezogenen IP-Adressbereich für die Regel. |

| Protokoll | Gibt das Netzwerkprotokoll (z. B. TCP, UDP) an, das für die Regel relevant ist. |

| Portbereich | Gibt den Portbereich für die Regel an, falls zutreffend. |

Anwendungsfälle

Datenverkehrsfilterung: InternetGatewayRules ermöglichen Es Organisationen, eingehenden und ausgehenden Netzwerkdatenverkehr basierend auf bestimmten Kriterien zu steuern. Sie können beispielsweise bestimmte IP-Bereiche blockieren oder nur bestimmte Protokolle zulassen.

Erzwingen von Sicherheitsrichtlinien: Diese Regeln sind entscheidend für die Implementierung von Sicherheitsmaßnahmen, z. B. das Einschränken des Datenverkehrs zur Verbesserung der Netzwerksicherheit. Eine Organisation blockiert möglicherweise bekannte schädliche IP-Bereiche oder schränkt den Datenverkehr auf bestimmte Ports für bestimmte Dienste ein.

Compliance Assurance: Die Regeln können auch verwendet werden, um gesetzlichen Standards zu entsprechen, indem arten des Datenverkehrs eingeschränkt werden, wodurch die Datenschutz- und Zugriffssteuerung unterstützt wird.

Datenverkehrslastenausgleich: InternetGatewayRules kann Netzwerkdatenverkehr über mehrere Gateways verteilen, um die Ressourcenauslastung zu optimieren. Dies schließt die Priorisierung oder Einschränkung des Datenverkehrs basierend auf den geschäftlichen Anforderungen ein.

Häufig gestellte Fragen

Steht Unterstützung für HTTP-Endpunkte zur Verfügung?

Die Standardkonfiguration von Azure unterstützt nur HTTPS-Endpunkte, um eine sichere Kommunikation sicherzustellen. HTTP-Endpunkte werden als Teil dieser Sicherheitsmaßnahme nicht unterstützt. Durch priorisierendes HTTPS enthält Azure Standard hohe Standards für Datenintegrität und Datenschutz.

Wie kann ich vor Datenexfiltration Tresor schützen?

Um die Sicherheit vor Datenexfiltration zu stärken, Azure-Support die Zertifikate bestimmter vollqualifizierter Do Standard Names (FQDNs) auf dem Proxy. Diese zusätzliche Sicherheitsmaßnahme stellt sicher, dass Ihr Netzwerk nur durch genehmigten Datenverkehr zugegriffen werden kann, wodurch das Potenzial für nicht autorisierte Datenbewegungen erheblich minimiert wird.