Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Ein Virtuelles Azure-Netzwerkgateway bietet sichere Konnektivität zwischen einem virtuellen Azure-Netzwerk und anderen Netzwerken, entweder einem lokalen Netzwerk oder einem anderen virtuellen Netzwerk in Azure.

Azure bietet zwei Arten von gateways für virtuelle Netzwerke:

Azure ExpressRoute-Gateways verwenden private Verbindungen, die das öffentliche Internet nicht durchlaufen.

Azure Virtual Private Network (VPN)-Gateways verwenden verschlüsselte Tunnel über das Internet.

Als Azure-Komponente bietet ein virtuelles Netzwerkgateway vielfältige Funktionen zur Unterstützung Ihrer Zuverlässigkeitsanforderungen.

Wenn Sie Azure verwenden, ist Zuverlässigkeit eine gemeinsame Verantwortung. Microsoft bietet eine Reihe von Funktionen zur Unterstützung von Resilienz und Wiederherstellung. Sie sind dafür verantwortlich, zu verstehen, wie diese Funktionen in allen von Ihnen verwendeten Diensten funktionieren, und die Funktionen auswählen, die Sie benötigen, um Ihre Geschäftsziele und Uptime-Ziele zu erfüllen.

In diesem Artikel wird beschrieben, wie Sie ein virtuelles Netzwerkgateway für verschiedene potenzielle Ausfälle und Probleme widerstandsfähig machen, einschließlich vorübergehender Fehler, Ausfall der Verfügbarkeitszone, Regionsausfälle und geplante Dienstwartung. Außerdem werden wichtige Informationen zur Dienstgütevereinbarung (SLA) des virtuellen Netzwerk-Gateways hervorgehoben.

Um Informationen zum Azure VPN-Gateway anzuzeigen, wählen Sie am Anfang dieser Seite den entsprechenden Typ des virtuellen Netzwerkgateways aus.

Von Bedeutung

In diesem Artikel wird die Zuverlässigkeit von Virtuellen ExpressRoute-Gateways behandelt, bei denen es sich um die Azure-basierten Komponenten des ExpressRoute-Systems handelt.

Wenn Sie Jedoch ExpressRoute verwenden, müssen Sie Ihre gesamte Netzwerkarchitektur – nicht nur das Gateway – so entwerfen, dass Sie Ihre Resilienzanforderungen erfüllen. In der Regel verwenden Sie mehrere Standorte, auch als Peeringstandorte bezeichnet, und aktivieren hohe Verfügbarkeit und schnelles Failover für Ihre lokalen Komponenten. Weitere Informationen finden Sie unter Design und Architektur von ExpressRoute zur Resilienz.

Um Informationen zu ExpressRoute-Gateways anzuzeigen, wählen Sie am Anfang dieser Seite den entsprechenden Typ des virtuellen Netzwerkgateways aus.

Von Bedeutung

In diesem Artikel wird die Zuverlässigkeit von virtuellen Netzwerkgateways behandelt, bei denen es sich um die Azure-basierten Komponenten des Azure VPN-Gatewaydiensts handelt.

Wenn Sie JEDOCH VPNs verwenden, müssen Sie Ihre gesamte Netzwerkarchitektur – nicht nur das Gateway – so entwerfen, dass Sie Ihre Resilienzanforderungen erfüllen. Sie sind für die Verwaltung der Zuverlässigkeit Ihrer Seite der VPN-Verbindung verantwortlich, einschließlich Clientgeräte für Point-to-Site-Konfigurationen und Remote-VPN-Geräte für Site-to-Site-Konfigurationen. Weitere Informationen zum Konfigurieren Ihrer Infrastruktur für hohe Verfügbarkeit finden Sie unter Entwerfen hoch verfügbarer Gatewaykonnektivität für lokale und virtuelle Netzwerkverbindungen.

Das Azure Well-Architected Framework bietet Empfehlungen für Zuverlässigkeit, Leistung, Sicherheit, Kosten und Vorgänge. Informationen dazu, wie sich diese Bereiche gegenseitig beeinflussen und zu einer zuverlässigen ExpressRoute-Lösung beitragen, finden Sie unter Architektur bewährte Methoden für ExpressRoute im Well-Architected Framework.

Um eine hohe Zuverlässigkeit für Ihre virtuellen Produktionsnetzwerkgateways sicherzustellen, wenden Sie die folgenden Methoden an:

Aktivieren Sie Zonenredundanz , wenn sich Ihre VPN-Gatewayressourcen in einer unterstützten Region befinden. Stellen Sie VPN-Gateway mithilfe der unterstützten SKUs (VpnGw1AZ oder höher) bereit, um den Zugriff auf Zonenredundanzfunktionen sicherzustellen.

Verwenden Sie öffentliche IP-Adressen der Standard-SKU.

Konfigurieren Sie den aktiven Modus für eine höhere Verfügbarkeit, wenn Ihre Remote-VPN-Geräte diesen Modus unterstützen.

Implementieren Sie die richtige Überwachung mithilfe von Azure Monitor, um VPN-Gatewaymetriken zu sammeln und anzuzeigen.

Übersicht über die Zuverlässigkeitsarchitektur

Mit ExpressRoute müssen Sie Komponenten in der lokalen Umgebung, Peeringstandorten und in Azure bereitstellen. Zu diesen Komponenten gehören die folgenden Elemente:

Schaltkreise und Verbindungen: Ein ExpressRoute-Schaltkreis besteht aus zwei Verbindungen über einen einzelnen Peeringstandort zum Microsoft Enterprise Edge. Wenn Sie zwei Verbindungen verwenden, können Sie eine aktive-aktive Konnektivität erreichen. Diese Konfiguration schützt jedoch nicht vor Fehlern auf Standortebene.

Kundenendgeräte (CPE): Diese Ausrüstung umfasst Edgerouter und Client-Devices. Stellen Sie sicher, dass Ihr CPE so konzipiert ist, dass er robust ist und schnell wiederhergestellt werden kann, wenn andere Teile Ihrer ExpressRoute-Infrastruktur Probleme haben.

Standorte: Schaltkreise werden über einen Standort eingerichtet, der eine physische Peering-Position darstellt. Websites sind so konzipiert, dass sie hoch verfügbar sind und über integrierte Redundanzen auf allen Ebenen verfügen. Websites stellen jedoch einen einzelnen physischen Standort dar, sodass Probleme auftreten können. Um das Risiko von Standortausfällen zu verringern, bietet ExpressRoute Optionen zur Ausfallsicherheit von Websites, die unterschiedliche Schutzebenen aufweisen.

Azure Virtual Network Gateway: In Azure erstellen Sie ein virtuelles Netzwerkgateway , das als Endpunkt für einen oder mehrere ExpressRoute-Schaltkreise in Ihrem virtuellen Azure-Netzwerk fungiert.

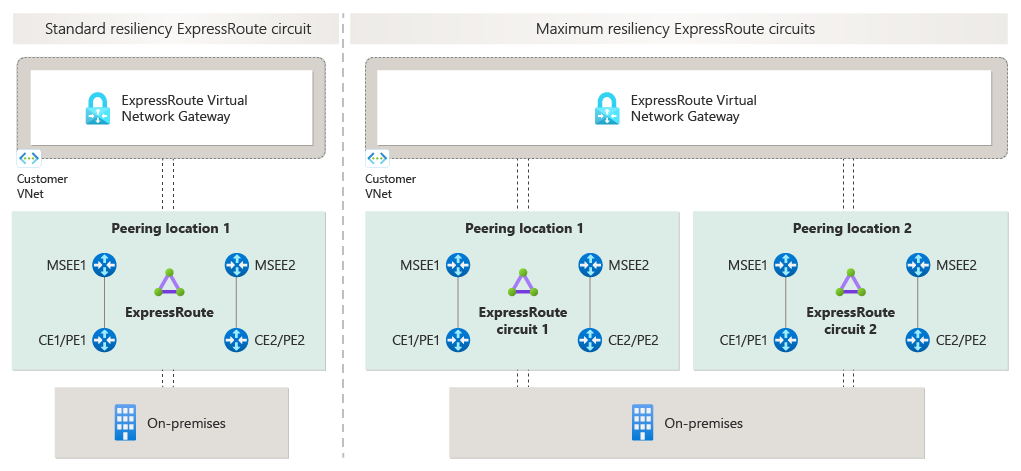

Das folgende Diagramm zeigt zwei unterschiedliche ExpressRoute-Konfigurationen, die jeweils mit einem einzelnen virtuellen Netzwerkgateway konfiguriert sind, das für unterschiedliche Ausfallsicherheitsebenen auf allen Standorten konfiguriert ist.

Ein VPN erfordert, dass Sie Komponenten sowohl in der lokalen Umgebung als auch in Azure bereitstellen:

Lokale Komponenten: Die von Ihnen bereitgestellten Komponenten hängen davon ab, ob Sie eine Standort- oder Standort-zu-Standort-Konfiguration verwenden.

Standort-zu-Standort-Konfigurationen erfordern ein lokales VPN-Gerät, das Sie für die Bereitstellung, Konfiguration und Verwaltung verantwortlich sind.

Punkt-zu-Standort-Konfigurationen erfordern, dass Sie eine VPN-Clientanwendung auf einem Remotegerät wie einem Laptop oder Desktop bereitstellen und das Benutzerprofil in den VPN-Client importieren. Jede Point-to-Site-Verbindung verfügt über ein eigenes Benutzerprofil. Sie sind für die Bereitstellung und Konfiguration der Clientgeräte verantwortlich.

Weitere Informationen zu den Unterschieden finden Sie unter VPN-Gatewaytopologie und -entwurf.

Azure Virtual Network Gateway: In Azure erstellen Sie ein virtuelles Netzwerkgateway, auch als VPN-Gateway bezeichnet, das als Endpunkt für VPN-Verbindungen fungiert.

Lokales Netzwerkgateway: Eine Standort-zu-Standort-VPN-Konfiguration erfordert auch ein lokales Netzwerkgateway, das das Remote-VPN-Gerät darstellt. Das lokale Netzwerkgateway speichert die folgenden Informationen:

Die öffentliche IP-Adresse des lokalen VPN-Geräts, um die Internet Key Exchange (IKE)-Phase 1 und Phase 2-Verbindungen einzurichten

Die lokalen IP-Netzwerke für statisches Routing

Die BGP-IP-Adresse (Border Gateway Protocol) des Remotepeers für dynamisches Routing

Das folgende Diagramm zeigt wichtige Komponenten in einem VPN, das eine Verbindung von einer lokalen Umgebung mit Azure herstellt.

Das Diagramm enthält zwei Abschnitte: eine lokale Umgebung und Azure. Die lokale Umgebung enthält ein Point-to-Site-VPN und ein Standort-zu-Standort-VPN. Jedes VPN enthält drei Clients, die auf ein virtuelles Netzwerkgateway in Azure verweisen. Diese Verbindung im Standort-zu-Standort-VPN durchläuft auch ein VPN-Gerät, das eine Verbindung mit einem lokalen Netzwerkgateway in Azure herstellt. Das lokale Netzwerkgateway stellt eine Verbindung mit dem virtuellen Netzwerkgateway in Azure bereit. Das virtuelle Netzwerkgateway enthält zwei öffentliche IP-Adressen und zwei Gateway-VMs.

Gateway des virtuellen Netzwerks

Ein ExpressRoute-Gateway enthält zwei oder mehr virtuelle Gatewaycomputer (VMs), die die zugrunde liegenden VMs sind, die Ihr Gateway zum Verarbeiten von ExpressRoute-Datenverkehr verwendet.

Ein virtuelles VPN-Netzwerkgateway enthält genau zwei virtuelle Gatewaycomputer (VMs), bei denen es sich um die zugrunde liegenden virtuellen Computer handelt, die Ihr Gateway zum Verarbeiten des VPN-Datenverkehrs verwendet.

Die Gateway-VMs werden nicht direkt angezeigt oder verwaltet. Die Plattform verwaltet automatisch die Erstellung von Gateway-VM, die Integritätsüberwachung und den Austausch fehlerhafter Gateway-VMs. Um Schutz vor Server- und Servergestellfehlern zu erzielen, verteilt Azure Gateway-VMs automatisch über mehrere Fehlerdomänen innerhalb einer Region. Wenn ein Servergestell fehlschlägt, migriert die Azure-Plattform automatisch Gateway-VMs auf diesem Cluster zu einem anderen Cluster.

Sie konfigurieren die Gateway-SKU. Jede SKU unterstützt einen anderen Durchsatz und eine andere Anzahl von Schaltkreisen. Wenn Sie die ErGwScale-SKU (Vorschau) verwenden, skaliert ExpressRoute das Gateway automatisch, indem weitere Gateway-VMs hinzugefügt werden. Weitere Informationen finden Sie unter ExpressRoute-Gateways für virtuelle Netzwerke.

Ein Gateway wird standardmäßig im aktiv-aktiv Modus betrieben, wodurch die hohe Verfügbarkeit Ihres Schaltkreises unterstützt wird. Sie können optional in den aktiven passiven Modus wechseln, aber diese Konfiguration erhöht das Risiko eines Ausfalls, der sich auf Ihre Konnektivität auswirkt. Weitere Informationen finden Sie unter Aktive Verbindungen.

Normalerweise wird der Netzwerkverkehr durch Ihr virtuelles Netzwerkgateway geleitet. Wenn Sie jedoch FastPath verwenden, wird der Datenverkehr aus Ihrer lokalen Umgebung das Gateway umgangen. Dieser Ansatz verbessert den Durchsatz und verringert die Latenz. Das Gateway bleibt wichtig, da es das Routing für Ihren Datenverkehr konfiguriert.

Sie konfigurieren die Gateway-SKU. Jede SKU unterstützt einen anderen Durchsatz und eine andere Anzahl von VPN-Verbindungen. Weitere Informationen finden Sie unter Gateway-SKUs.

Je nach Ihren Anforderungen an hohe Verfügbarkeit können Sie Ihr Gateway in einem von zwei Modi konfigurieren:

Aktiv-Standby: Eine Gateway-VM verarbeitet Datenverkehr, und die andere Gateway-VM bleibt im Standbymodus.

Aktiv-Aktiv: Beide Gateway-VMs verarbeiten gleichzeitig Datenverkehr. Dieser Modus ist nicht immer möglich, da Verbindungsflüsse asymmetrisch sein können.

Weitere Informationen finden Sie unter Entwurf hochverfügbarer Gateway-Konnektivität für Netzwerk-zu-Netzwerk-Verbindungen in unterschiedlichen Standorten und virtuellen Netzwerken.

Sie können vor Verfügbarkeitszonenfehlern schützen, indem Sie Gateway-VMs über mehrere Zonen verteilen. Diese Verteilung bietet automatisches Failover innerhalb der Region und verwaltet die Konnektivität während der Zonenwartung oder -ausfälle. Weitere Informationen finden Sie unter Resilienz bei Ausfällen von Verfügbarkeitszonen.

Resilienz für vorübergehende Fehler

Vorübergehende Fehler sind kurze, zeitweilige Fehler in Komponenten. Sie treten häufig in einer verteilten Umgebung wie der Cloud auf und sind ein normaler Bestandteil von Vorgängen. Vorübergehende Fehler korrigieren sich nach kurzer Zeit. Es ist wichtig, dass Ihre Anwendungen vorübergehende Fehler behandeln können, in der Regel durch Wiederholen betroffener Anforderungen.

Alle in der Cloud gehosteten Anwendungen sollten die Anleitung zur vorübergehenden Fehlerbehandlung von Azure befolgen, wenn sie mit cloudgehosteten APIs, Datenbanken und anderen Komponenten kommunizieren. Weitere Informationen finden Sie unter Empfehlungen zum Umgang mit vorübergehenden Fehlern.

Implementieren Sie für Anwendungen, die eine Verbindung über ein virtuelles Netzwerkgateway herstellen, wiederholungslogik mit exponentiellem Backoff, um potenzielle vorübergehende Verbindungsprobleme zu behandeln. Die zustandsbehaftete Natur von virtuellen Netzwerkgateways stellt sicher, dass legitime Verbindungen während kurzer Netzwerkunterbrechungen beibehalten werden.

In einer verteilten Netzwerkumgebung können vorübergehende Fehler auf mehreren Ebenen auftreten, einschließlich der folgenden Standorte:

- Ihre lokale Umgebung

- Eine Edgewebsite

- Dem Internet

- Azure

ExpressRoute reduziert die Auswirkung vorübergehender Fehler mithilfe redundanter Verbindungspfade, der schnellen Fehlererkennung und des automatisierten Failovers. Sie müssen Ihre Anwendungen und lokalen Komponenten jedoch ordnungsgemäß konfigurieren, um widerstandsfähig für verschiedene Probleme zu sein. Umfassende Strategien zur Fehlerbehandlung finden Sie unter Design für hohe Verfügbarkeit mithilfe von ExpressRoute.

Wenn Sie das IP-Adressrouting auf dem lokalen Gerät ordnungsgemäß konfigurieren, wird der Datenverkehr, wie zum Beispiel Transmission Control Protocol (TCP), im Falle einer Unterbrechung automatisch über aktive Internetprotokollsicherheitstunnels (Internet Protocol Security, IPsec) geleitet.

Vorübergehende Fehler können sich manchmal auf IPsec-Tunnel oder TCP-Datenflüsse auswirken. Wenn eine Trennung auftritt, handelt IKE die Sicherheitszuordnungen (Security Associations, SAs) für Phase 1 und Phase 2 neu aus, um den IPsec-Tunnel wiederherzustellen.

Ausfallsicherheit bei Ausfällen von Verfügbarkeitszonen

Verfügbarkeitszonen sind physisch getrennte Gruppen von Rechenzentren innerhalb einer Azure-Region. Wenn eine Zone ausfällt, erfolgt ein Failover der Dienste zu einer der verbleibenden Zonen.

Virtuelle Netzwerkgateways sind automatisch zonenredundant , wenn sie die Anforderungen erfüllen. Zonenredundanz beseitigt jede einzelne Zone als Fehlerpunkt und bietet die höchste Ebene der Zonenresilienz. Zonenredundante Gateways bieten automatisches Failover innerhalb der Region und verwalten die Konnektivität während der Zonenwartung oder -ausfälle.

Zonenredundante ExpressRoute-Gateway-VMs werden automatisch über mindestens drei Verfügbarkeitszonen verteilt.

Das folgende Diagramm zeigt ein zonenredundantes virtuelles Netzwerkgateway mit drei Gateway-VMs, die über verschiedene Verfügbarkeitszonen verteilt sind.

Hinweis

Schaltkreise oder Verbindungen enthalten keine Verfügbarkeitszonenkonfiguration. Diese Ressourcen befinden sich in Netzwerk-Edge-Einrichtungen, die nicht für die Verwendung von Verfügbarkeitszonen vorgesehen sind.

Im VPN-Gateway bedeutet Zonenredundanz, dass die Gateway-VMs automatisch über mehrere Verfügbarkeitszonen verteilt werden.

Das folgende Diagramm zeigt ein zonenredundantes virtuelles Netzwerkgateway mit zwei Gateway-VMs, die über verschiedene Verfügbarkeitszonen verteilt sind.

Hinweis

Lokale Netzwerkgateways erfordern keine Konfiguration der Verfügbarkeitszone, da sie automatisch zonensicher sind.

Wenn Sie eine unterstützte SKU verwenden, sind neu erstellte Gateways automatisch zonenredundant. Wir empfehlen Zonenredundanz für alle Produktionsworkloads.

Anforderungen

- Regionsunterstützung: Zonenredundant virtuelle Netzwerkgateways sind in allen Regionen verfügbar, die Verfügbarkeitszonen unterstützen.

SKU: Damit ein virtuelles Netzwerkgateway zonenredundant ist, muss eine SKU verwendet werden, die Zonenredundanz unterstützt. Die folgende Tabelle zeigt, welche SKUs Zonenredundanz unterstützen.

SKU-Name Unterstützt Verfügbarkeitszonen Norm Nein HighPerformance Nein UltraPerformance Nein ErGw1Az Yes ErGw2Az Yes ErGw3Az Yes ErGwScale (Vorschau) Yes

SKU: Damit ein virtuelles Netzwerkgateway zonenredundant ist, muss eine SKU verwendet werden, die Zonenredundanz unterstützt. Alle Ebenen des VPN-Gateways unterstützen Zonenredundanz mit Ausnahme der Standard-SKU, die nur für Entwicklungsumgebungen gilt. Weitere Informationen zu SKU-Optionen finden Sie unter Gateway-SKUs.

Öffentliche IP-Adressen: Sie müssen öffentliche SKU-Standard-IP-Adressen verwenden und so konfigurieren, dass sie zonenredundant sind.

Kosten

Zonenredundante Gateways für ExpressRoute erfordern spezifische SKUs, die aufgrund ihrer verbesserten Funktionen und Leistungsmerkmale höhere Stundenraten im Vergleich zu Standardgateway-SKUs aufweisen können. Weitere Informationen finden Sie unter ExpressRoute – Preise.

Es gibt keine zusätzlichen Kosten für ein Gateway, das in mehreren Verfügbarkeitszonen bereitgestellt wird, wenn Sie eine unterstützte SKU verwenden. Weitere Informationen finden Sie unter VPN-Gateway-Preise.

Konfigurieren der Unterstützung von Verfügbarkeitszonen

In diesem Abschnitt wird erläutert, wie Zonenredundanz für Ihre virtuellen Netzwerkgateways konfiguriert wird.

- Erstellen Sie ein neues virtuelles Netzwerkgateway, das Verfügbarkeitszonen unterstützt. Neue gateways für virtuelle Netzwerke sind automatisch zonenredundant, wenn sie die zuvor aufgeführten Anforderungen erfüllen. Weitere Informationen finden Sie unter Erstellen eines zonenredundanten virtuellen Netzwerkgateways in Verfügbarkeitszonen.

- Erstellen Sie ein neues virtuelles Netzwerkgateway, das Verfügbarkeitszonen unterstützt. Neue gateways für virtuelle Netzwerke sind automatisch zonenredundant, wenn sie die zuvor aufgeführten Anforderungen erfüllen. Weitere Informationen finden Sie unter Erstellen eines zonenredundanten virtuellen Netzwerkgateways in Verfügbarkeitszonen.

- Ändern Sie die Verfügbarkeitszonenkonfiguration eines vorhandenen virtuellen Netzwerkgateways. Virtuelle Netzwerkgateways, die Sie bereits erstellt haben, sind möglicherweise nicht zonenredundant. Sie können ein nichtzonales Gateway zu einem zonenredundanten Gateway mit minimalen Ausfallzeiten migrieren. Weitere Informationen finden Sie unter Migrieren von ExpressRoute-Gateways zu verfügbarkeitszonenfähigen SKUs.

- Ändern Sie die Verfügbarkeitszonenkonfiguration eines vorhandenen virtuellen Netzwerkgateways. Virtuelle Netzwerkgateways, die Sie bereits erstellt haben, sind möglicherweise nicht zonenredundant. Sie können ein nichtzonales Gateway zu einem zonenredundanten Gateway mit minimalen Ausfallzeiten migrieren. Weitere Informationen finden Sie unter SKU-Konsolidierung und Migration.

Verhalten, wenn alle Zonen fehlerfrei sind

Im folgenden Abschnitt wird beschrieben, was Sie erwarten müssen, wenn Ihr virtuelles Netzwerkgateway für Zonenredundanz konfiguriert ist und alle Verfügbarkeitszonen betriebsbereit sind.

Datenverkehrsrouting zwischen Zonen: Der Datenverkehr aus Ihrer lokalen Umgebung wird in allen Von Ihrem Gateway verwendeten Zonen zwischen Gateway-VMs verteilt. Diese aktiv-aktive Konfiguration gewährleistet eine optimale Leistung und Lastverteilung unter normalen Betriebsbedingungen.

Wenn Sie FastPath für eine optimierte Leistung verwenden, wird der Datenverkehr aus Ihrer lokalen Umgebung das Gateway umgehen, wodurch der Durchsatz verbessert und die Latenz reduziert wird. Weitere Informationen finden Sie unter ExpressRoute FastPath.

Datenreplikation zwischen Zonen: Zwischen Zonen tritt keine Datenreplikation auf, da das virtuelle Netzwerkgateway keine dauerhaften Kundendaten speichert.

Datenverkehrsrouting zwischen Zonen: Zonenredundanz wirkt sich nicht darauf aus, wie Datenverkehr weitergeleitet wird. Der Datenverkehr wird basierend auf der Konfiguration Ihrer Clients zwischen den Gateway-VMs Ihres Gateways weitergeleitet. Wenn Ihr Gateway die aktive Konfiguration verwendet und zwei öffentliche IP-Adressen verwendet, empfangen beide Gateway-VMs möglicherweise Datenverkehr. Bei der Konfiguration des aktiven Standbymodus wird der Datenverkehr an eine einzelne primäre Gateway-VM weitergeleitet, die Azure auswählt.

Datenreplikation zwischen Zonen: Das VPN-Gateway muss den Verbindungsstatus nicht über Verfügbarkeitszonen hinweg synchronisieren. Im aktiven Modus ist die Gateway-VM, die die VPN-Verbindung verarbeitet, für die Verwaltung des Verbindungsstatus verantwortlich.

- Gateway-VM-Verwaltung: Die Plattform wählt automatisch die Zonen für Ihre Gateway-VMs aus und verwaltet die Platzierung über die Zonen hinweg. Die Integritätsüberwachung stellt sicher, dass nur gesunde Gateway-VMs Datenverkehr empfangen.

Verhalten bei einem Zoneausfall

Im folgenden Abschnitt wird beschrieben, was Sie erwarten müssen, wenn Ihr virtuelles Netzwerkgateway für Zonenredundanz konfiguriert ist und es einen Ausfall der Verfügbarkeitszone gibt.

- Erkennung und Reaktion: Die Azure-Plattform erkennt und reagiert auf einen Fehler in einer Verfügbarkeitszone. Sie müssen kein Zonenfailover initiieren.

- Benachrichtigung: Microsoft benachrichtigt Sie nicht automatisch, wenn eine Zone deaktiviert ist. Sie können jedoch Azure Resource Health verwenden, um den Status einer einzelnen Ressource zu überwachen, und Sie können Ressourcenintegritätswarnungen einrichten, um Sie über Probleme zu informieren. Sie können auch Azure Service Health verwenden, um die allgemeine Integrität des Diensts zu verstehen, einschließlich jeglicher Zonenfehler, und Sie können Dienststatuswarnungen einrichten, um Sie über Probleme zu informieren.

Aktive Anforderungen: Alle aktiven Anforderungen, die über Gateway-VMs in der fehlerhaften Zone verbunden sind, werden beendet. Clientanwendungen sollten die Anforderungen wiederholen, indem Sie den Anweisungen zum Behandeln vorübergehender Fehler folgen.

Erwarteter Datenverlust: Zonenfehler sollten keinen Datenverlust verursachen, da virtuelle Netzwerkgateways keine dauerhaften Kundendaten speichern.

Erwartete Ausfallzeiten: Während Zonenausfällen kann es zu kurzen Unterbrechungen kommen, die in der Regel bis zu einer Minute dauern, wenn der Datenverkehr neu verteilt wird. Clientanwendungen sollten die Anforderungen wiederholen, indem Sie den Anweisungen zum Behandeln vorübergehender Fehler folgen.

Datenverkehrsumleitung: Die Plattform verteilt automatisch Datenverkehr an Gateway-VMs in fehlerfreien Zonen.

FastPath-fähige Verbindungen verwalten ein optimiertes Routing während des gesamten Failoverprozesses, wodurch minimale Auswirkungen auf die Anwendungsleistung sichergestellt werden.

- Datenverkehrsumleitung: Datenverkehr wird automatisch an die andere Gateway-VM in einer anderen Verfügbarkeitszone umgeleitet.

Zonenwiederherstellung

Wenn die betroffene Verfügbarkeitszone wiederhergestellt wird, stellt Azure Gateway-VMs in der wiederhergestellten Zone automatisch wieder her und kehrt zu einer normalen Datenverkehrsverteilung über alle Zonen zurück, die das Gateway verwendet.

Test auf Zonenfehler

Die Azure-Plattform verwaltet Datenverkehrsrouting, Failover und Failback für zonenredundante virtuelle Netzwerkgateways. Dieses Feature ist vollständig verwaltet. Deshalb müssen Sie die Prozesse für ausgefallene Verfügbarkeitszonen weder einleiten noch überprüfen.

Widerstandsfähigkeit bei regionalen Ausfällen

Ein virtuelles Netzwerkgateway ist eine Einzelregionsressource. Wenn die Region nicht verfügbar ist, ist Ihr Gateway ebenfalls nicht verfügbar.

Hinweis

Sie können die Premium ExpressRoute-SKU verwenden, wenn Ihre Azure-Ressourcen auf mehrere Regionen verteilt sind. Die Premium-SKU wirkt sich jedoch nicht auf die Konfiguration Ihres Gateways aus, und sie wird weiterhin in einer Region bereitgestellt. Weitere Informationen finden Sie in der ExpressRoute-Übersicht.

Benutzerdefinierte Lösungen mit mehreren Regionen für Resilienz

Sie können unabhängige Verbindungspfade zu Ihrer Azure-Umgebung erstellen, indem Sie einen oder mehrere der folgenden Ansätze verwenden:

Erstellen Sie mehrere ExpressRoute-Schaltkreise, die eine Verbindung mit Gateways in verschiedenen Azure-Regionen herstellen.

Verwenden Sie ein Standort-zu-Standort-VPN als Sicherung für privaten Peering-Datenverkehr.

Verwenden Sie internetkonnektivität als Sicherung für Microsoft-Peering-Datenverkehr.

Weitere Informationen finden Sie unter "Entwurf für die Notfallwiederherstellung mithilfe von privatem ExpressRoute-Peering".

Sie können separate VPN-Gateways in zwei oder mehr verschiedenen Regionen bereitstellen. Jedes Gateway ist an ein anderes virtuelles Netzwerk angefügt, und die Gateways funktionieren unabhängig. Es gibt keine Interaktion oder Replikation der Konfiguration oder des Zustands zwischen ihnen. Sie sind auch für die Konfiguration Ihrer Clients und Remotegeräte verantwortlich, um bei Bedarf eine Verbindung mit dem richtigen VPN herzustellen oder zwischen VPNs zu wechseln.

Resilienz gegenüber Wartungsarbeiten an Diensten

Azure führt regelmäßige Wartungen auf virtuellen Netzwerkgateways durch, um eine optimale Leistung und Sicherheit zu gewährleisten. Während dieser Wartungsfenster können einige Dienstunterbrechungen auftreten, aber Azure entwirft diese Aktivitäten, um die Auswirkungen auf die Konnektivität zu minimieren.

Während geplanter Wartungsvorgänge in virtuellen Netzwerkgateways wird der Prozess sequenziell auf Gateway-VMs ausgeführt, nicht gleichzeitig. Dieser Prozess stellt sicher, dass ein Gateway-VM während der Wartung immer aktiv bleibt, wodurch die Auswirkungen auf Ihre aktiven Verbindungen minimiert werden.

Um die Wahrscheinlichkeit unerwarteter Unterbrechungen zu verringern, können Sie Gateway-Wartungsfenster so konfigurieren, dass sie ihren betrieblichen Anforderungen entsprechen.

Weitere Informationen finden Sie unter Konfigurieren der vom Kunden gesteuerten Wartung für ExpressRoute-Gateways.

Weitere Informationen finden Sie unter Konfigurieren von Wartungsfenstern für Ihre Gateways für virtuelle Netzwerke.

Service-Level-Vereinbarung

Der Service level agreement (SLA) für Azure-Dienste beschreibt die erwartete Verfügbarkeit jedes Diensts und die Bedingungen, die Ihre Lösung erfüllen muss, um diese Verfügbarkeitserwartungen zu erreichen. Weitere Informationen finden Sie unter SLAs für Onlinedienste.

ExpressRoute bietet eine starke Verfügbarkeits-SLA, die hohe Betriebszeit für Ihre Verbindungen garantiert. Andere Verfügbarkeits-SLAs gelten, wenn Sie über mehrere Peeringstandorte (Standorte) hinweg bereitstellen, wenn Sie ExpressRoute Metro verwenden oder über eine Konfiguration mit einem Standort verfügen.

Alle ANDEREN VPN-Gateway-SKUs als die Standard-SKU sind für eine SLA mit höherer Verfügbarkeit berechtigt. Die Standard-SKU bietet eine niedrigere Verfügbarkeits-SLA und eingeschränkte Funktionen, und Sie sollten sie nur für Tests und Entwicklung verwenden. Weitere Informationen finden Sie unter Gateway-SKUs: Produktions- gegenüber Entwicklungs-Test-Workloads

Verwandte Inhalte

- Erstellen eines zonenredundanten Gateways für virtuelle Netzwerke

- Überwachen des VPN-Gateways

- Entwerfen hochverfügbarer Gateway-Verbindungen für standortübergreifende und virtuelle Netzwerk-zu-Netzwerk-Verbindungen