Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure SQL-Datenbank stellt einen relationalen Datenbankdienst in Azure bereit. Zum Schutz von Kundendaten und zum Bereitstellen verlässlicher Sicherheitsfeatures, die Kunden von einem relationalen Datenbankdienst erwarten, verfügt SQL-Datenbank über eigene Sicherheitsfunktionen. Diese Funktionen bauen auf den Steuerelementen auf, die von Azure geerbt werden.

Sicherheitsfunktionen

Verwendung des TDS-Protokolls

Azure SQL-Datenbank unterstützt nur das TDS-Protokoll (Tabular Data Stream), das erfordert, dass ausschließlich über den Standardport TCP/1433 auf die Datenbank zugegriffen werden kann.

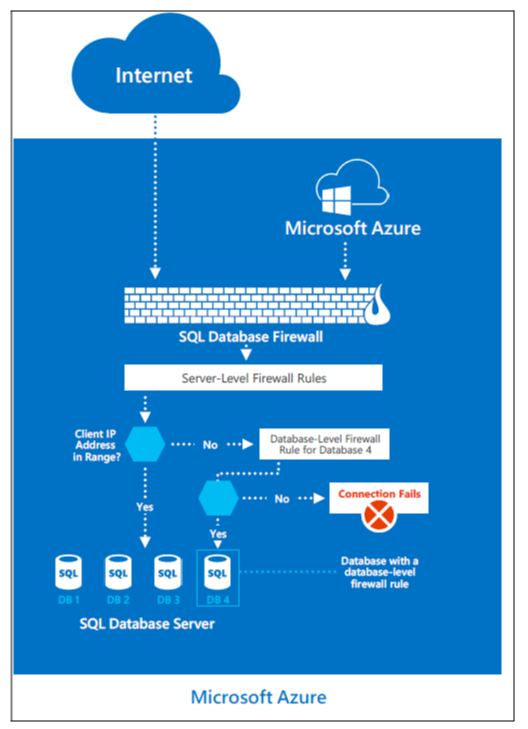

Firewall von Azure SQL-Datenbank

Um Kundendaten zu schützen, bietet Azure SQL-Datenbank eine Firewallfunktion, die standardmäßig jeglichen Zugriff auf SQL-Datenbank verhindert.

Die Gatewayfirewall kann Adressen einschränken, wodurch Kunden zulässige IP-Adressbereich differenziert kontrollieren können. Die Firewall gewährt Zugriff basierend auf der Ursprungs-IP-Adresse der jeweiligen Anforderung.

Kunden können die Firewall über ein Verwaltungsportal oder programmgesteuert mithilfe der REST-API für die Azure SQL-Datenbank-Verwaltung konfigurieren. Standardmäßig verweigert die Firewall des Azure SQL-Datenbank-Gateways allen Kunden den TDS-Zugriff auf Azure SQL-Datenbank. Kunden müssen den Zugriff mithilfe von Zugriffssteuerungslisten konfigurieren, um Azure SQL-Datenbank-Verbindungen anhand von Quell- und Zieladressen, Protokollen und Portnummern zuzulassen.

DoSGuard

DosGuard, ein SQL-Datenbank-Gatewaydienst, reduziert Denial-of-Service (DoS)-Angriffe. DoSGuard überwacht aktiv fehlgeschlagene Anmeldungen von IP-Adressen. Wenn mehrere fehlerhafte Anmeldungen von einer IP-Adresse innerhalb eines bestimmten Zeitraums auftreten, wird für die IP-Adresse der Zugriff auf alle Ressourcen im Dienst für einen vordefinierten Zeitraum blockiert.

Darüber hinaus führt das Azure SQL-Datenbank-Gateway folgende Vorgänge aus:

- Sichere Kanalfunktionsaushandlungen, um bei der Verbindung mit Datenbankservern überprüfte verschlüsselte TDS FIPS 140-2-Verbindungen zu implementieren.

- Überprüfung zustandsbehafteter TDS-Pakete, während Verbindungen von Clients akzeptiert werden. Das Gateway überprüft die Verbindungsinformationen. Das Gateway übergibt die TDS-Pakete an den entsprechenden physischen Server, basierend auf dem Datenbanknamen, der in der Verbindungszeichenfolge angegeben wurde.

Das übergreifende Prinzip für die Netzwerksicherheit von Azure SQL-Datenbank besteht darin, ausschließlich die für den Betrieb des Diensts erforderliche Verbindung und Kommunikation zu erlauben. Alle anderen Ports, Protokolle und Verbindungen werden standardmäßig blockiert. VLANs und ACLs werden verwendet, um die Netzwerkkommunikation anhand von Quell- und Zielnetzwerken, Protokollen und Portnummern einzuschränken.

Zu den genehmigten Mechanismen zum Implementieren von netzwerkbasierten ACLs gehören ACLs auf Routern und Lastenausgleichsmodule. Diese Mechanismen werden durch vom Kunden konfigurierte Regeln für Azure-Netzwerke, Gast-VM-Firewalls und Azure SQL-Datenbank-Gatewayfirewalls verwaltet.

Trennung von Daten und Isolierung von Kunden

Das Azure-Produktionsnetzwerk ist so strukturiert, dass öffentlich zugängliche Systemkomponenten von internen Ressourcen getrennt sind. Physische und logische Grenzen existieren zwischen Webservern, die Zugriff auf das öffentliche Azure-Portal und die zugrunde liegende virtuelle Azure-Infrastruktur gewähren, in der sich Anwendungsinstanzen von Kunden sowie Kundendaten befinden.

Alle öffentlichen zugänglichen Informationen werden innerhalb des Azure-Produktionsnetzwerks verwaltet. Für das Produktionsnetzwerk gilt:

- Es unterliegt der Zwei-Faktor-Authentifizierung und Begrenzungsschutzmechanismen

- Es verwendet die im vorherigen Abschnitt beschriebenen Firewall- und Sicherheitsfeatures

- Es verwendet Datenisolationsfunktionen, die in den nächsten Abschnitten aufgeführt sind

Nicht autorisierte Systeme und Isolation des FC

Da der Fabric Controller (FC) der zentrale Orchestrator von Azure-Fabric ist, sind zentrale Steuerelemente zur Minderung von Bedrohungen vorhanden, insbesondere durch potenziell gefährdete FAs in Kundenanwendungen. Der FC erkennt keine Hardware, deren Geräteinformationen (z.B. die MAC-Adresse) nicht vorab im FC geladen wurden. Die DHCP-Server auf dem FC verfügen über konfigurierte Listen von MAC-Adressen der Knoten, die sie starten möchten. Selbst wenn nicht autorisierte Systeme eine Verbindung herstellten, werden diese nicht in den Fabric-Bestand aufgenommen und sind daher nicht dazu autorisiert, mit einem anderen System im Fabric-Bestand zu kommunizieren. Damit wird das Risiko reduziert, dass nicht autorisierte Systeme mit dem FC kommunizieren und Zugriff auf das VLAN und auf Azure erhalten.

VLAN-Isolation

Das Azure-Produktionsnetzwerk ist in drei primäre VLAN-Netzwerke logisch getrennt:

- Haupt-VLAN: Dient zum Verbinden nicht vertrauenswürdiger Kundenknoten.

- FC-VLAN: Enthält vertrauenswürdige FCs und unterstützende Systeme.

- Geräte-VLAN: Enthält vertrauenswürdige Netzwerk- und andere Infrastrukturgeräte.

Paketfilterung

Die IP-Filter und Softwarefirewalls, die im Stammbetriebssystem und im Gastbetriebssystem der Knoten implementiert sind, erzwingen Einschränkungen der Konnektivität und verhindern nicht autorisierten Datenverkehr zwischen virtuellen Computern.

Hypervisor, Stammbetriebssystem und Gast-VMs

Der Hypervisor und das Stammbetriebssystem verwalten die Isolation des Stammbetriebssystem von den Gast-VMs und der Gast-VMs untereinander.

Arten von Regeln in Firewalls

Eine Regel wird wie folgt definiert:

{SRC-IP, SRC-Port, Ziel-IP, Zielport, Zielprotokoll, Ein/Aus, Zustandsbehaftet/Zustandslos, Zustandsbehaftetes Flow Timeout}.

SYN-Pakete (Synchronous Idle Character) können nur empfangen oder gesendet werden, wenn eine der Regeln dies zulässt. Azure verwendet zustandslose Regeln für TCP, wobei das Prinzip darin besteht, dass nur alle Nicht-SYN-Pakete in einen oder aus einem virtuellen Computer zugelassen werden. Die Sicherheitsprämisse ist, dass jeder Host-Stack in der Lage ist, ein Nicht-SYN-Paket zu ignorieren, wenn er zuvor kein SYN-Paket gesehen hat. Das TCP-Protokoll selbst ist zustandsbehaftet und erreicht in Kombination mit der zustandslosen SYN-basierten Regel das allgemeine Verhalten einer zustandsbehafteten Implementierung.

Azure verwendet eine zustandsbehaftete Regel für das User Datagramm-Protokoll (UDP). Jedes Mal, wenn ein UDP-Paket mit einer Regel übereinstimmt, wird ein umgekehrter Flow in die andere Richtung erstellt. Dieser Flow enthält ein integriertes Zeitlimit.

Kunden sind dafür verantwortlich, ihre Firewalls zusätzlich zu den von Azure bereitgestellten Einstellungen selbst einzurichten. Hier können Kunden die Regeln für eingehenden und ausgehenden Datenverkehr definieren.

Verwaltung der Produktionskonfiguration

Sichere Standardkonfigurationen werden von den jeweiligen Betriebsteams in Azure und Azure SQL-Datenbank verwaltet. Alle Änderungen an der Konfiguration der Produktionssysteme werden mithilfe eines zentralen Nachverfolgungssystems dokumentiert und überwacht. Änderungen an Software und Hardware werden über das zentrale Nachverfolgungssystem überwacht. Netzwerkänderungen im Zusammenhang mit der Zugriffssteuerungsliste werden mithilfe eines ACL-Verwaltungsdiensts nachverfolgt.

Alle Konfigurationsänderungen an Azure werden in der Stagingumgebung entwickelt und getestet und danach in der Produktionsumgebung bereitgestellt. Softwarebuilds werden im Rahmen der Tests überprüft. Überprüfungen der Sicherheit und des Datenschutzes werden als Teil einer Checkliste von Zugangskriterien überprüft. Änderungen werden vom jeweiligen Bereitstellungsteam in geplanten Abständen bereitgestellt. Die Releases werden von den zuständigen Mitarbeitern des Bereitstellungsteams geprüft und abgezeichnet, bevor sie in der Produktion bereitgestellt werden.

Änderungen werden für die erfolgreiche Durchführung überwacht. In einem Fehlerszenario wird ein Rollback der Änderung auf den vorherigen Zustand ausgeführt, oder es wird mit Genehmigung des zuständigen Personals ein Hotfix für den Fehler bereitgestellt. Die Konfigurationseinstellungen in der virtuellen Azure-Umgebung werden über Quelldepot, Git, TFS, MDS (Master Data Services), Runner, Azure-Sicherheitsüberwachung, den FC und die WinFabric-Plattform zentral verwaltet, angewendet und überprüft.

Auf ähnliche Weise verfügen Hardware- und Netzwerkänderungen über bewährte Validierungsschritte, um die Einhaltung der Buildanforderungen auszuwerten. Die Releases werden durch ein koordiniertes CAB (Change Advisory Board) aus den entsprechenden Gruppen überprüft und autorisiert.

Nächste Schritte

In den folgenden Artikeln erfahren Sie mehr über die Sicherung der Azure-Infrastruktur seitens Microsoft:

- Azure-Einrichtungen, Gelände und physische Sicherheit

- Verfügbarkeit der Azure-Infrastruktur

- Komponenten und Grenzen des Azure-Informationssystems

- Azure-Netzwerkarchitektur

- Azure-Produktionsnetzwerk

- Produktionsvorgänge und Verwaltung von Azure

- Azure-Infrastrukturüberwachung

- Integrität der Azure-Infrastruktur

- Schutz der Azure-Kundendaten