Unterstützte Auslöser und Aktionen in Microsoft Sentinel-Playbooks

In diesem Artikel werden die Auslöser und Aktionen beschrieben, die vom Microsoft Sentinel Connector für Logic Apps unterstützt werden. Verwenden Sie die aufgeführten Auslöser und Aktionen in Microsoft Sentinel-Playbooks, um mit Ihren Microsoft Sentinel-Daten zu interagieren.

Wichtig

Diese Funktion befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie über die folgenden Azure-Berechtigungen verfügen, die für die Verwendung von Microsoft Sentinel-Connectorkomponenten erforderlich sind:

| Role | Trigger verwenden | Abrufen verfügbarer Aktionen | Incident aktualisieren, Kommentar hinzufügen |

|---|---|---|---|

| Microsoft Sentinel-Leser | ✓ | ✓ | - |

| Microsoft Sentinel-Responder/Mitwirkender | ✓ | ✓ | ✓ |

Weitere Informationen finden Sie unter Rollen und Berechtigungen in Microsoft Sentinel und Voraussetzungen für die Arbeit mit Microsoft Sentinel-Playbooks.

Unterstützte Microsoft Sentinel-Trigger

Der Microsoft Sentinel-Connector, und somit auch Microsoft Sentinel-Playbooks, unterstützen die folgenden Trigger:

Microsoft Sentinel-Vorfall. Wird für die meisten Szenarien zur Incidentautomatisierung empfohlen.

Das Playbook empfängt Incidentobjekte, einschließlich Entitäten und Warnungen. Mit diesem Trigger können Sie ein Playbook an eine Automatisierungsregel anfügen, die ausgelöst werden kann, wenn ein Incident in Microsoft Sentinel erstellt oder aktualisiert wird, wobei alle Vorteile von Automatisierungsregeln auf den Incident angewendet werden.

Microsoft Sentinel-Warnung (Vorschau). Empfohlen für Playbooks, die manuell auf Warnungen oder für geplante Analyseregeln ausgeführt werden müssen, die keine Vorfälle für ihre Warnungen generieren.

- Dieser Trigger kann nicht verwendet werden, um Reaktionen auf Warnungen zu automatisieren, die von Microsoft-Sicherheitsanalyseregeln generiert werden.

- Playbooks, die diesen Trigger verwenden, können nicht von Automatisierungsregeln aufgerufen werden.

Microsoft Sentinel-Entität. Empfohlen für Playbooks, die manuell für bestimmte Entitäten aus einem Untersuchungs- oder Bedrohungssuchkontext ausgeführt werden müssen. Playbooks, die diesen Trigger verwenden, können nicht von Automatisierungsregeln aufgerufen werden.

Die von diesen Flows verwendeten Schemas sind nicht identisch. Wir empfehlen die Verwendung des Flows Microsoft Sentinel-Incidenttrigger für die meisten Szenarien.

Dynamische Felder für Incidents

Das Objekt Incident, das vom Microsoft Sentinel-Vorfall empfangen wurde, enthält die folgenden dynamischen Felder:

| Feldname | Beschreibung |

|---|---|

| Incidenteigenschaften | Dargestellt als Incident: <Feldname> |

| Warnungen | Ein Array der folgenden Warnungseigenschaften, dargestellt als Warnung: <Feldname>. Da jeder Incident mehrere Warnungen enthalten kann, generiert die Auswahl einer Warnungseigenschaft automatisch eine für jede Schleife, um alle Warnungen im Incident abzudecken. |

| Entitäten | Ein Array aller Entitäten der Warnung |

| Felder mit Arbeitsbereichsinformationen | Details zum Microsoft Sentinel-Arbeitsbereich, in dem der Vorfall erstellt wurde, einschließlich: – Abonnement-ID – Name des Arbeitsbereichs – Arbeitsbereichs-ID – Ressourcengruppenname |

Unterstützte Microsoft Sentinel-Aktionen

Der Microsoft Sentinel-Connector, und somit auch Microsoft Sentinel-Playbooks, unterstützen die folgenden Aktionen:

| Aktion | Einsatzgebiete |

|---|---|

| Warnung: Incident abrufen | In Playbooks, die mit dem Warnungstrigger beginnen. Nützlich für das Abrufen der Incidenteigenschaften oder der Incident-ARM-ID zur Verwendung mit den Aktionen Incident aktualisieren oder Kommentar zu Incident hinzufügen. |

| Incident abrufen | Wenn ein Playbook über eine externe Quelle oder mit einem Nicht-Sentinel-Trigger ausgelöst wird. Identifizieren Sie es anhand einer Incident-ARM-ID. Ruft die Incidenteigenschaften und Kommentare ab. |

| Incident aktualisieren | Um den Status eines Incidents zu ändern (z. B. beim Schließen des Incidents), einen Besitzer zuzuweisen, ein Tag hinzuzufügen oder zu entfernen oder Schweregrad, Titel oder Beschreibung zu ändern. |

| Kommentare zu Incidents hinzufügen | Zum Anreichern des Incidents mit aus externen Quellen gesammelten Informationen; zum Überprüfen der vom Playbook auf die Entitäten angewendeten Maßnahmen; zur Bereitstellung zusätzlicher Informationen, die für die Untersuchung des Incidents nützlich sind. |

| Entitäten – <Entitätstyp> abrufen | In Playbooks, die mit einem bestimmten Entitätstyp (IP, Konto, Host, **URL oder FileHash) arbeiten, der zum Zeitpunkt der Erstellung des Playbooks bekannt ist, müssen Sie in der Lage sein, ihn zu analysieren und mit seinen eindeutigen Feldern zu arbeiten. |

Tipp

Die Aktionen Incident aktualisieren und Kommentar zu Incident hinzufügen erfordern die Incident-ARM-ID.

Verwenden Sie zuvor die Aktion Warnung: Incident abrufen, um die Incident-ARM-ID zu erhalten.

Unterstützte Entitätstypen

Das dynamische Feld Entitäten ist ein Array von JSON-Objekten, von denen jedes eine Entität darstellt. Jede Entität hat abhängig von ihren eindeutigen Eigenschaften ihr eigenes Schema.

Die Aktion „Entitäten – <Entitätstyp> abrufen“ ermöglicht Folgendes:

- Filtern des Arrays von Entitäten nach dem angeforderten Typ.

- Analysieren der spezifischen Felder dieses Typs, damit sie in weiteren Aktionen als dynamische Felder verwendet werden können.

Die Eingabe erfolgt in das dynamische Feld Entitäten.

Die Antwort ist ein Array von Entitäten, in dem die speziellen Eigenschaften analysiert werden und direkt in einer For each-Schleife verwendet werden können.

Die derzeit unterstützten Entitätstypen umfassen:

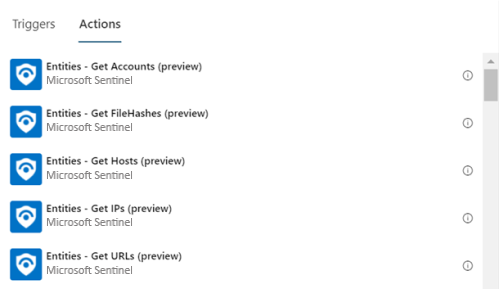

Die folgende Abbildung zeigt ein Beispiel für verfügbare Aktionen für Entitäten:

Für andere Entitätstypen kann eine ähnliche Funktionalität mit den integrierten Aktionen von Logic Apps erreicht werden:

Filtern des Arrays von Entitäten nach dem angeforderten Typ mithilfe von Array filtern.

Analysieren der spezifischen Felder dieses Typs, damit sie in weiteren Aktionen als dynamische Felder verwendet werden können, mithilfe von JSON analysieren.

Zugehöriger Inhalt

Weitere Informationen finden Sie unter: