Erstellen und Verwenden von Microsoft Sentinel-Automatisierungsregeln zur Response-Verwaltung

In diesem Artikel erfahren Sie, wie Sie Automatisierungsregeln in Microsoft Sentinel erstellen und zur Orchestrierung der Reaktion auf Bedrohungen nutzen, um die Effizienz und Effektivität Ihres SOC zu maximieren.

In diesem Artikel erfahren Sie, wie Sie die Trigger und Bedingungen definieren, welche die Ausführung Ihrer Automatisierungsregel bestimmen. Außerdem werden die verschiedenen Aktionen, die Sie von der Regel ausführen lassen können, sowie die übrigen Merkmale und Funktionalitäten vorgestellt.

Wichtig

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal (Vorschau).

Entwerfen Ihrer Automatisierungsregel

Machen Sie sich vor der Erstellung zunächst Gedanken zum Umfang und Design Ihrer Automatisierungsregel (einschließlich Trigger, Bedingungen und Aktionen, aus denen sich Ihre Regel zusammensetzt).

Definieren des Bereichs

Der erste Schritt beim Entwerfen und Definieren Ihrer Automatisierungsregel besteht darin, herauszufinden, auf welche Incidents oder Warnungen sie angewendet werden soll. Diese Festlegung hat direkten Einfluss darauf, wie Sie die Regel erstellen.

Sie müssen außerdem Ihren Anwendungsfall festlegen. Was möchten Sie mit dieser Automatisierung erreichen? Ziehen Sie folgende Möglichkeiten in Betracht:

- Erstellen Sie Aufgaben für Ihre Analysten, die sie bei der Selektierung, Untersuchung und Behebung von Vorfällen befolgen sollen.

- Unterdrücken von lauten Vorfällen. Alternativ können Sie andere Methoden zum Behandeln von False Positives in Microsoft Sentinel verwenden.

- Selektieren neuer Incidents durch Ändern ihres Status von „Neu“ in „Aktiv“ und Zuweisen eines Besitzers

- Markieren von Vorfälle, um sie zu klassifizieren.

- Eskalieren eines Vorfalls durch Zuweisen eines neuen Besitzers.

- Schließen gelöster Incidents unter Angabe eines Grundes und Hinzufügung von Kommentaren

- Analysieren der Inhalte des Incidents (Warnungen, Entitäten und andere Eigenschaften) und Ergreifen von Maßnahmen durch Aufrufen eines Playbooks

- Behandeln von oder Reagieren auf Warnungen ohne einen zugeordneten Incident.

Bestimmen des Triggers

Möchten Sie diese Automatisierung aktivieren, wenn neue Incidents oder Warnungen erstellt werden? Oder immer, wenn ein Vorfall aktualisiert wird?

Automatisierungsregeln werden ausgelöst, wenn ein Incident erstellt oder aktualisiert wird bzw. wenn eine Warnung erstellt wird. Denken Sie daran, dass Vorfälle Warnungen einschließen und dass sowohl Warnungen als auch Vorfälle durch Analyseregeln erstellt werden, von denen es mehrere Typen gibt. Erläuterungen finden Sie unter Erkennen von Bedrohungen in Microsoft Sentinel.

Die folgende Tabelle zeigt die verschiedenen möglichen Szenarios, die zur Ausführung einer Automatisierungsregel führen.

| Triggertyp | Ereignisse, die dazu führen, dass die Regel ausgeführt wird |

|---|---|

| Bei Erstellung des Vorfalls |

Microsoft Defender-Portal: Microsoft Sentinel ist nicht in das Defender-Portal integriert: |

| Wenn der Vorfall aktualisiert wird | |

| Wann wird eine Warnung erstellt? |

Erstellen einer Automatisierungsregel

Die meisten der folgenden Anweisungen gelten für alle Anwendungsfälle, bei denen Sie Automatisierungsregeln erstellen.

Wenn Sie überflüssige Incidents unterdrücken möchten, können Sie False Positives behandeln.

Wenn Sie eine für eine bestimmte Analyseregel geltende Automatisierungsregel erstellen möchten, finden Sie weitere Informationen unter Festlegen automatisierter Antworten und Erstellen der Regel.

So erstellen Sie Ihre Automatisierungsregel

Wählen Sie für Microsoft Sentinel im Azure-Portal die Seite Konfiguration>Automatisierung aus. Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Microsoft Sentinel >Konfiguration>Automatisierung aus.

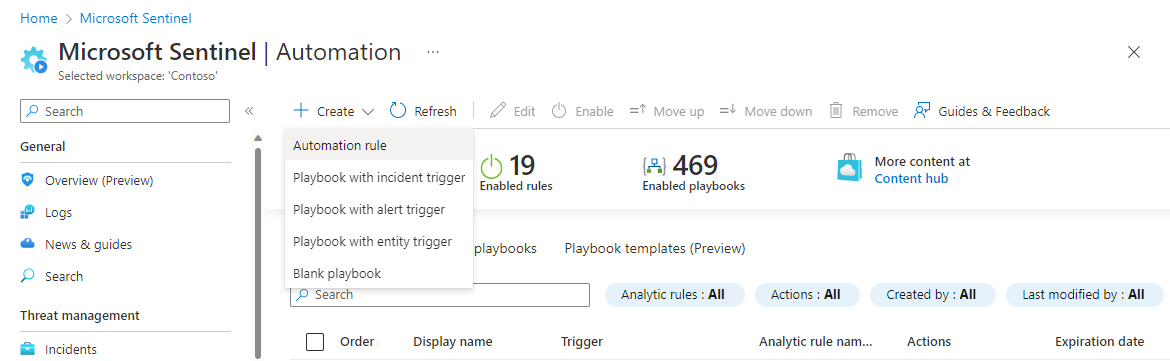

Wählen Sie im Navigationsmenü von Microsoft Sentinel auf der Seite Automatisierung im oberen Menü die Option Erstellen und anschließend Automatisierungsregel aus.

Der Bereich Neue Automatisierungsregel erstellen wird geöffnet. Geben Sie im Feld Name der Automatisierungsregel einen Namen für Ihre Regel ein.

Auswählen des Triggers

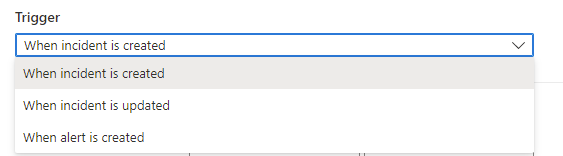

Wählen Sie aus der Dropdownliste Trigger den entsprechenden Auslöser aus, je nachdem, für welchen Umstand Sie die Automatisierungsregel erstellen möchten: Wenn ein Incident erstellt wird, wenn ein Incident aktualisiert wird oder wenn eine Warnung erstellt wird.

Definieren von Bedingungen

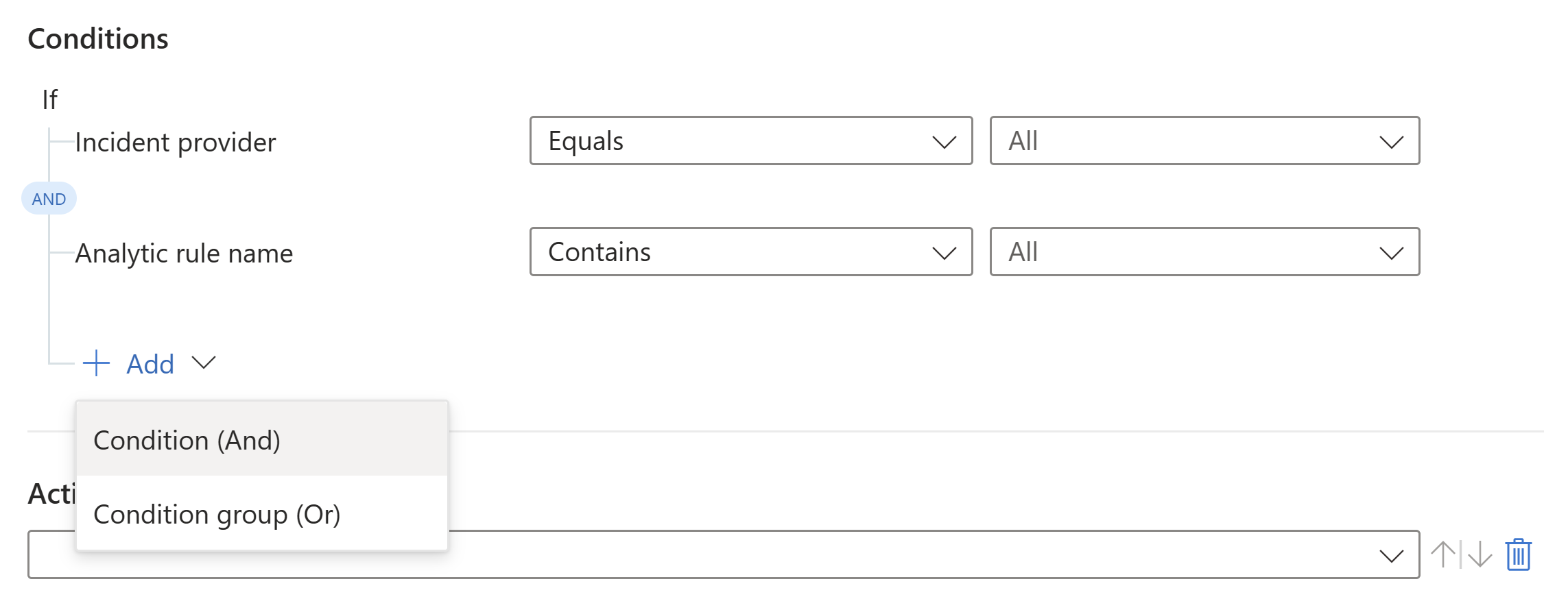

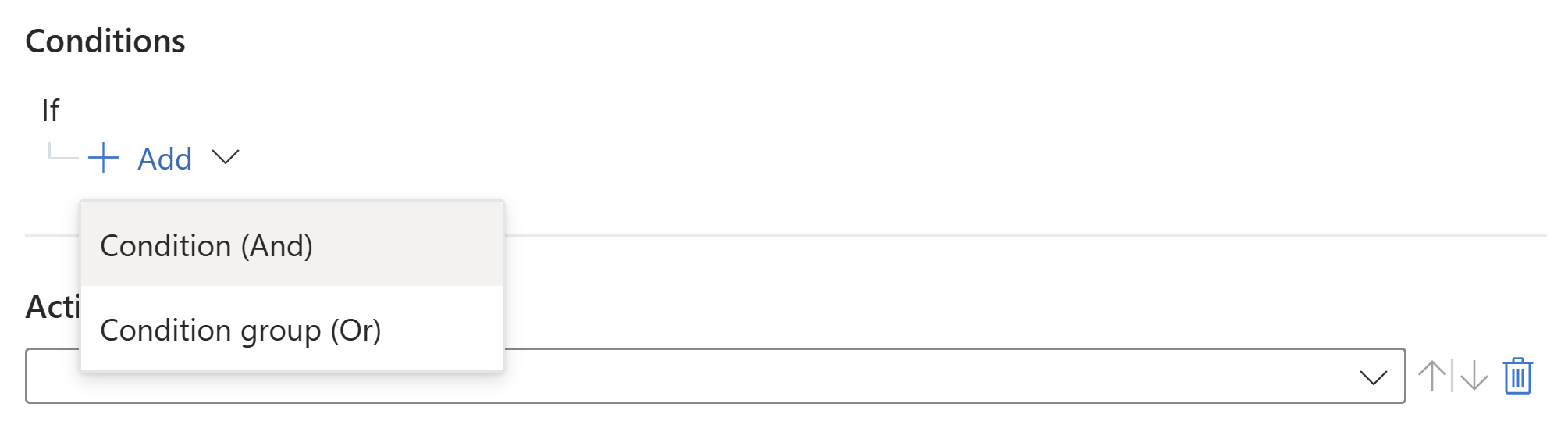

Verwenden Sie die Optionen im Bereich Bedingungen, um Bedingungen für Ihre Automatisierungsregel zu definieren.

Regeln, die für den Fall einer Warnungserstellung erstellt werden, unterstützen nur die Eigenschaft Wenn Analyseregelname in Ihrer Bedingung. Wählen Sie aus, ob die Regel inklusiv (Enthält) oder exklusiv (Enthält nicht) sein soll, und wählen Sie dann in der Dropdownliste den Namen der Analyseregel aus.

Analytische Regelnamenwerte umfassen nur Analyseregeln und enthalten keine anderen Arten von Regeln, z. B. Bedrohungserkennung oder Anomalieregeln.

Regeln, die für den Fall einer Incidenterstellung oder -aktualisierung erstellt werden, unterstützen je nach Ihrer Umgebung eine Vielzahl von Bedingungen. Diese Optionen beginnen damit, ob Ihr Arbeitsbereich in die einheitliche Security Operations-Plattform (SecOps) integriert ist:

Wenn Ihr Arbeitsbereich in das Defender-Portal integriert ist, wählen Sie zunächst einen der folgenden Operatoren aus (entweder im Azure-Portal oder im Defender-Portal):

UND: Einzelne Bedingungen, die als Gruppe ausgewertet werden. Die Regel wird ausgeführt, wenn alle Bedingungen dieses Typs erfüllt sind.

Wenn Sie den Operator UND verwenden möchten, wählen Sie die Erweiterungsoption + Hinzufügen und anschließend in der Dropdownliste die Option Bedingung (und) aus. Die Liste mit den Bedingungen wird mit Feldern für Incidenteigenschaft und Entitätseigenschaft aufgefüllt.

ODER (auch Bedingungsgruppen genannt): Gruppen von Bedingungen, die jeweils unabhängig voneinander ausgewertet werden. Die Regel wird ausgeführt, wenn eine oder mehrere Gruppen von Bedingungen erfüllt sind. Informationen zum Umgang mit diesen komplexen Arten von Bedingungen finden Sie unter Hinzufügen erweiterter Bedingungen zu Automatisierungsregeln.

Zum Beispiel:

Falls Sie Wenn ein Incident aktualisiert wird als Trigger ausgewählt haben, definieren Sie zunächst Ihre Bedingungen, und fügen Sie dann nach Bedarf zusätzliche Operatoren und Werte hinzu.

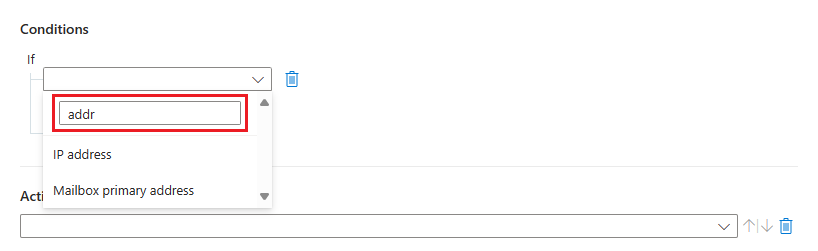

So definieren Sie Ihre Bedingungen

Wählen Sie eine Eigenschaft aus dem ersten Dropdownfeld auf der linken Seite aus. Sie können mit der Eingabe eines beliebigen Bestandteils eines Eigenschaftennamens in das Suchfeld beginnen, um die Liste dynamisch zu filtern. So finden Sie schnell, was Sie suchen.

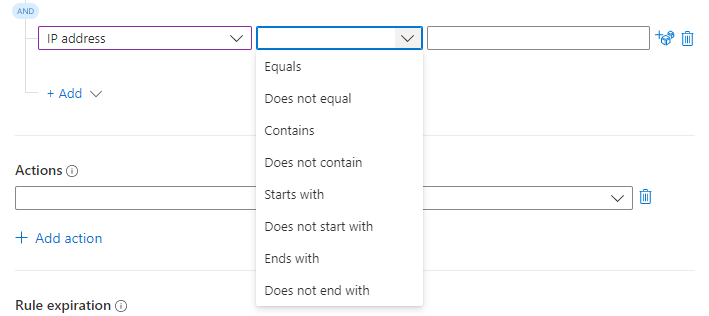

Wählen Sie einen Operator aus dem nächsten Dropdownfeld auf der rechten Seite aus.

Die Liste der Operatoren, aus der Sie wählen können, variiert je nach ausgewähltem Trigger und Eigenschaft. Wenn Sie mit der einheitlichen SecOps-Plattform arbeiten, empfiehlt es sich, die Bedingung für den Namen der analytischen Regel anstelle eines Vorfalltitels zu verwenden.

Mit dem Erstellungstrigger verfügbare Bedingungen

Eigenschaft Operatorsatz - Titel

- Beschreibung

- Alle aufgelisteten Entitätseigenschaften

(siehe unterstützte Entitätseigenschaften)– Gleich/Ungleich

– Enthält/Enthält nicht

– Beginnt mit/Beginnt nicht mit

– Endet auf/Endet nicht auf- Tag (siehe einzeln oder als Auflistung) Beliebiges einzelnes Tag:

– Gleich/Ungleich

– Enthält/Enthält nicht

– Beginnt mit/Beginnt nicht mit

– Endet auf/Endet nicht auf

Auflistung aller Tags:

– Enthält/Enthält nicht- Severity

- Status

- Schlüssel für benutzerdefinierte Details– Gleich/Ungleich - Taktik

- Warnung zu Produktnamen

- Wert für benutzerdefinierte Details

- Name der Analyseregel– Enthält/Enthält nicht Mit dem Aktualisierungstrigger verfügbare Bedingungen

Eigenschaft Operatorsatz - Titel

- Beschreibung

- Alle aufgelisteten Entitätseigenschaften

(siehe unterstützte Entitätseigenschaften)– Gleich/Ungleich

– Enthält/Enthält nicht

– Beginnt mit/Beginnt nicht mit

– Endet auf/Endet nicht auf- Tag (siehe einzeln oder als Auflistung) Beliebiges einzelnes Tag:

– Gleich/Ungleich

– Enthält/Enthält nicht

– Beginnt mit/Beginnt nicht mit

– Endet auf/Endet nicht auf

Auflistung aller Tags:

– Enthält/Enthält nicht- Tag (zusätzlich zu oben)

- Warnungen

- Kommentare– Hinzugefügt - Severity

- Status– Gleich/Ungleich

– Geändert

– Geändert von

– Geändert in- Besitzer - Geändert. Wenn der Besitzer eines Vorfalls über die API aktualisiert wird, müssen Sie den userPrincipalName oder die ObjectID angeben, damit die Änderung von den Automatisierungsregeln erkannt wird. - Aktualisiert von

- Schlüssel für benutzerdefinierte Details– Gleich/Ungleich - Taktik – Enthält/Enthält nicht

– Hinzugefügt- Warnung zu Produktnamen

- Wert für benutzerdefinierte Details

- Name der Analyseregel– Enthält/Enthält nicht Verfügbare Bedingungen für den Warnungstrigger

Durch Regeln auf Basis des Warnungserstellungstriggers kann lediglich ausgewertet werden, welche Microsoft Sentinel-Analyseregel die Warnung erstellt hat.

Auf dem Warnungstrigger basierende Automatisierungsregeln werden nur für Warnungen ausgeführt, die von Microsoft Sentinel erstellt wurden.

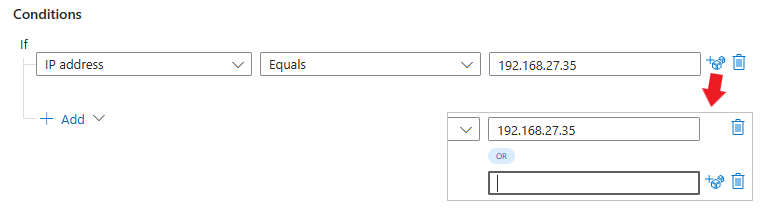

Geben Sie einen Wert in das Feld auf der rechten Seite ein. Je nach ausgewählter Eigenschaft kann dies entweder ein Textfeld oder eine Dropdownliste sein, in der Sie aus einer geschlossenen Liste von Werten auswählen können. Möglicherweise können Sie auch mehrere Werte hinzufügen, indem Sie rechts neben dem Textfeld das Würfelsymbol auswählen.

Weitere Informationen zum Festlegen komplexer OR-Bedingungen mit verschiedenen Feldern finden Sie unter Hinzufügen erweiterter Bedingungen zu Automatisierungsregeln.

Tagbasierte Bedingungen

Sie können zwei Arten von tagbasierten Bedingungen erstellen:

- Bedingungen mit Operatoren vom Typ Beliebiges einzelnes Tag werten den angegebenen Wert anhand jedes Tags in der Auflistung aus. Die Auswertung ist true, wenn mindestens ein Tag die Bedingung erfüllt.

- Bedingungen mit Operatoren vom Typ Auflistung aller Tags werten den angegebenen Wert anhand der Auflistung von Tags als einzelne Einheit aus. Die Auswertung ist nur dann true, wenn die Auflistung insgesamt die Bedingung erfüllt.

Führen Sie die folgenden Schritte aus, um eine dieser Bedingungen basierend auf den Tags eines Incidents hinzuzufügen:

Erstellen Sie, wie oben beschrieben, eine neue Automatisierungsregel.

Fügen Sie eine Bedingung oder eine Bedingungsgruppe hinzu.

Wählen Sie in der Dropdownliste mit den Eigenschaften die Option Tag aus.

Wählen Sie die Dropdownliste mit den Operatoren aus, um die zur Auswahl stehenden Operatoren anzuzeigen.

Hier sehen Sie die zuvor beschriebene Unterteilung der Operatoren in zwei Kategorien. Achten Sie bei der Wahl Ihres Operators darauf, wie die Tags ausgewertet werden sollen.

Weitere Informationen finden Sie unter Tag-Eigenschaft: einzeln oder als Auflistung.

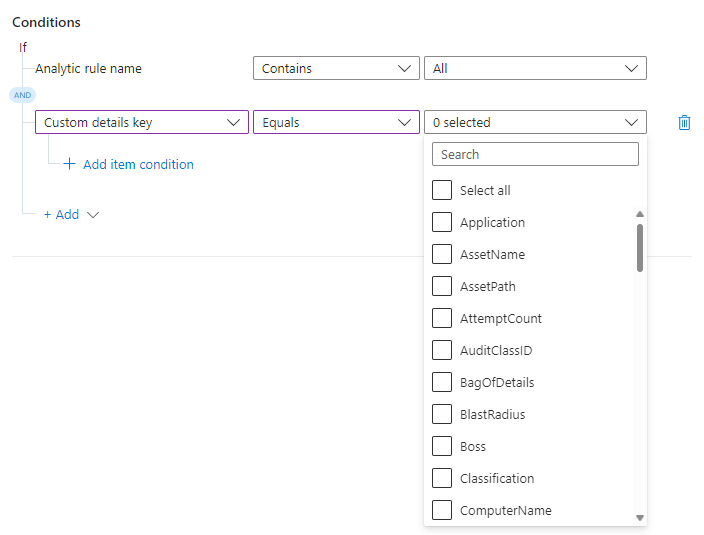

Bedingungen basierend auf benutzerdefinierten Details

Sie können den Wert eines in einem Vorfall angezeigten benutzerdefinierten Details als Bedingung einer Automatisierungsregel festlegen. Denken Sie daran, dass benutzerdefinierte Details Datenpunkte in unformatierten Ereignisprotokolldatensätzen sind, die in Warnungen und den von ihnen generierten Vorfällen angezeigt werden können. Verwenden Sie benutzerdefinierte Details, um zu den tatsächlich relevanten Inhalten in Ihren Warnungen zu gelangen, ohne Abfrageergebnisse durchsuchen zu müssen.

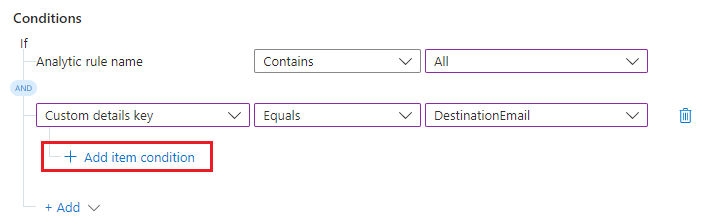

So fügen Sie eine Bedingung basierend auf einem benutzerdefinierten Detail hinzu

Erstellen Sie eine neue Automatisierungsregel, wie weiter oben beschrieben.

Fügen Sie eine Bedingung oder eine Bedingungsgruppe hinzu.

Wählen Sie Schlüssel für benutzerdefinierte Details aus der Dropdownliste Eigenschaften aus. Wählen Sie Gleich oder Ist nicht gleich aus der Operatoren-Dropdownliste aus.

Für die Bedingung der benutzerdefinierten Details stammen die Werte in der letzten Dropdownliste aus den benutzerdefinierten Details, die in allen in der ersten Bedingung aufgeführten Analyseregeln angezeigt wurden. Wählen Sie das benutzerdefinierte Detail aus, das Sie als Bedingung verwenden möchten.

Sie haben das Feld ausgewählt, das Sie für diese Bedingung auswerten möchten. Geben Sie nun den Wert an, der in diesem Feld enthalten ist und dazu führt, dass diese Bedingung als true ausgewertet wird.

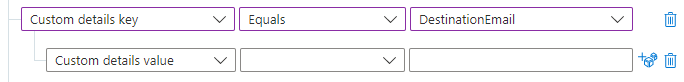

Wählen Sie + Elementbedingung hinzufügen aus.

Die Wertbedingungszeile wird unten angezeigt.

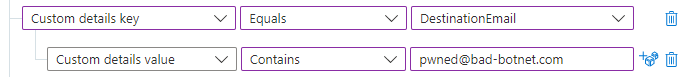

Wählen Sie Enthält oder Enthält nicht aus der Dropdownliste der Operatoren aus. Geben Sie in das Textfeld rechts den Wert ein, für den die ausgewertete Bedingung auf true gesetzt werden soll.

In diesem Beispiel werden die in der Automatisierungsregel definierten Aktionen ausgeführt, wenn der Vorfall über das benutzerdefinierte Detail DestinationEmail verfügt und der Wert dieses Details pwned@bad-botnet.com lautet.

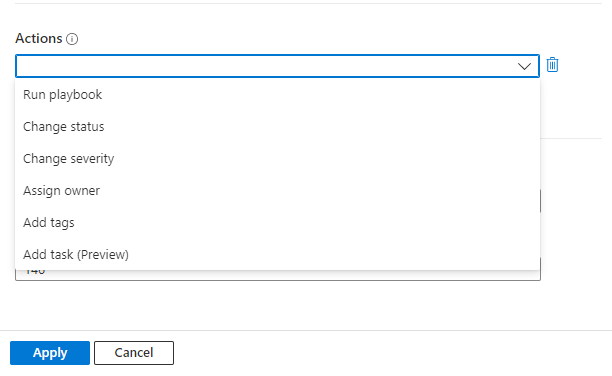

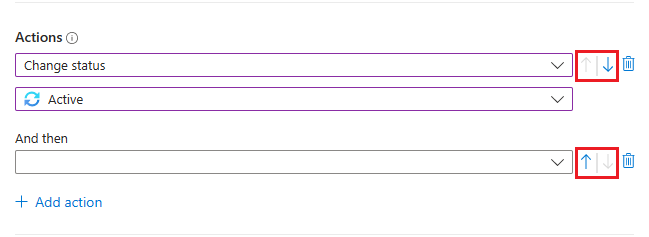

Hinzufügen von Aktionen

Wählen Sie die Aktionen aus, die durch diese Automatisierungsregel ausgeführt werden sollen. Zu den verfügbaren Aktionen zählen Assign owner (Besitzer zuweisen), Status ändern, Schweregrad ändern, Tags hinzufügen und Playbook ausführen. Sie können beliebig viele Aktionen hinzufügen.

Hinweis

Nur die Aktion Playbook ausführen ist in dem Automatisierungsregeln mit dem Warnungstrigger verfügbar.

Je nachdem, welche Aktion Sie wählen, füllen Sie die Felder aus, die für diese Aktion erscheinen.

Wenn Sie eine Aktion vom Typ Playbook ausführen hinzufügen, werden Sie aufgefordert, ein Playbook aus einer Liste mit verfügbaren Playbooks auszuwählen.

Nur Playbooks, die mit dem Incidenttrigger beginnen, können mithilfe eines der Incidenttrigger über Automatisierungsregeln ausgeführt werden, sodass in der Liste nur sie angezeigt werden. Ebenso sind mithilfe des Warnungstriggers nur Playbooks verfügbar, die mit dem Warnungstrigger beginnen.

Microsoft Sentinel müssen explizite Berechtigungen erteilt werden, um Playbooks ausführen zu können. Wenn ein Playbook in der Dropdownliste nicht verfügbar ist, bedeutet dies, dass Sentinel nicht über Berechtigungen für den Zugriff auf die Ressourcengruppe dieses Playbooks verfügt. Wählen Sie den Link Playbookberechtigungen verwalten aus, um Berechtigungen zuzuweisen.

Aktivieren Sie im daraufhin angezeigten Bereich Berechtigungen verwalten die Kontrollkästchen der Ressourcengruppen, die die auszuführenden Playbooks enthalten, und wählen Sie Anwenden aus.

Sie selbst müssen für jede Ressourcengruppe, für die Sie Microsoft Sentinel Berechtigungen erteilen möchten, über die Berechtigung Besitzer und für jede Ressourcengruppe, die auszuführende Playbooks enthält, über die Rolle Microsoft Sentinel Automation-Mitwirkender verfügen.

Wenn Sie noch kein Playbook haben, das die gewünschte Aktion ausführt, erstellen Sie ein neues Playbook. Sie müssen den Vorgang zum Erstellen der Automatisierungsregeln beenden und von vorne beginnen, nachdem Sie Ihr Playbook erstellt haben.

Verschieben von Aktionen

Sie können die Reihenfolge der Aktionen in Ihrer Regel ändern, auch nachdem Sie sie hinzugefügt haben. Wählen Sie die blauen Auf- oder Abwärtspfeile neben jeder Aktion, um sie einen Schritt nach oben oder unten zu verschieben.

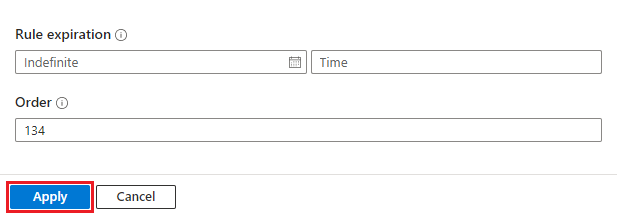

Abschließen der Erstellung Ihrer Regel

Legen Sie unter Regelablauf ein Ablaufdatum (und optional eine Uhrzeit) fest, wenn Ihre Automatisierungsregel ablaufen soll. Lassen Sie andernfalls Unbefristet eingestellt.

Das Feld Reihenfolge wird vorab mit der nächsten verfügbaren Nummer für den Triggertyp Ihrer Regel aufgefüllt. Diese Nummer bestimmt, an welcher Stelle in der Abfolge von Automatisierungsregeln (desselben Triggertyps) diese Regel ausgeführt wird. Sie können die Nummer ändern, wenn diese Regel vor einer vorhandenen Regel ausgeführt werden soll.

Weitere Informationen finden Sie unter Hinweise zur Ausführungsreihenfolge und Priorität.

Wählen Sie Übernehmen. Sie haben es geschafft!

Überwachen der Aktivität der Automatisierungsregeln

Ermitteln Sie, welche Automatisierungsregeln möglicherweise zu einem bestimmten Incident beigetragen haben. Eine vollständige Aufzeichnung der Incident-Chroniken steht Ihnen in der Tabelle SecurityIncident auf der Seite Protokolle (Azure-Portal) bzw. auf der Seite Erweiterte Suche (Defender-Portal) zur Verfügung. Verwenden Sie die folgende Abfrage, um alle Aktivitäten Ihrer Automatisierungsregeln zu sehen:

SecurityIncident

| where ModifiedBy contains "Automation"

Ausführung von Automatisierungsregeln

Automatisierungsregeln werden sequenziell ausgeführt, entsprechend der von Ihnen festgelegten Reihenfolge. Jede Automatisierungsregel wird ausgeführt, nachdem die vorherige fertig ausgeführt wurde. Innerhalb einer Automatisierungsregel werden alle Aktionen sequenziell in der Reihenfolge ausgeführt, in der sie definiert sind. Weitere Informationen finden Sie unter Hinweise zur Ausführungsreihenfolge und Priorität.

Playbookaktionen innerhalb einer Automatisierungsregel können unter bestimmten Umständen gemäß den folgenden Kriterien unterschiedlich behandelt werden:

| Playbooklaufzeit | Automatisierungsregel geht zur nächsten Aktion über... |

|---|---|

| Weniger als eine Sekunde | Unmittelbar nach Abschluss des Playbooks |

| Weniger als zwei Minuten | Bis zu zwei Minuten nach Beginn der Ausführung des Playbooks, aber nicht mehr als 10 Sekunden nach Abschluss des Playbooks |

| Mehr als zwei Minuten | Zwei Minuten nach Beginn der Ausführung des Playbooks, unabhängig davon, ob sie abgeschlossen wurde oder nicht |

Nächste Schritte

In diesem Dokument haben Sie gelernt, wie Sie mithilfe von Automatisierungsregeln die Responseautomatisierung für Microsoft Sentinel-Incidents und -Warnungen zentral verwalten.

- Informationen zum Hinzufügen erweiterter Bedingungen mit

OR-Operatoren zu Automatisierungsregeln finden Sie unter Hinzufügen erweiterter Bedingungen zu Microsoft Sentinel-Automatisierungsregeln. - Weitere Informationen zu Automatisierungsregeln finden Sie unter Automatisieren der Behandlung von Vorfällen in Microsoft Sentinel mit Automatisierungsregeln

- Weitere Informationen zu den erweiterten Automatisierungsoptionen finden Sie unter Automatisieren der Bedrohungsabwehr mit Playbooks in Microsoft Sentinel.

- Informationen zum Hinzufügen von Aufgaben zu Vorfällen mithilfe von Automatisierungsregeln finden Sie unter Erstellen von Vorfallsaufgaben in Microsoft Sentinel mithilfe von Automatisierungsregeln.

- Informationen zum Migrieren von Warnungstrigger-Playbooks, die durch Automatisierungsregeln aufgerufen werden sollen, finden Sie unter Migrieren Ihrer Microsoft Sentinel-Warnungstrigger-Playbooks zu Automatisierungsregeln

- Hilfe beim Implementieren von Automatisierungsregeln und Playbooks finden Sie im Tutorial: Verwenden von Playbooks zum Automatisieren von Reaktionen auf Bedrohungen in Microsoft Sentinel.